So installieren Sie ein SSL-Zertifikat in Apache

So installieren Sie ein SSL-Zertifikat für Apache

Jetzt sind die meisten Websites https, https ist sicherer als http, Surfen Beim Zugriff auf eine https-Website wird vor der Adressleiste ein kleines Schloss angezeigt. Lassen Sie mich Ihnen erklären, wie Sie https zu Ihrer Website hinzufügen.

Kostenpflichtige SSL-Zertifikate sind sehr teuer. Als einzelne Webmaster können wir kostenlose SSL-Zertifikate wie Tencent Cloud und Alibaba Cloud auswählen.

Beantragen Sie ein Zertifikat und laden Sie das Apache-Versionszertifikat in der Zertifikatskonsole herunter.

Freundliche Erinnerung: Die Zertifikatsdatei mit der Erweiterung .crt verwendet eine Base64-codierte Textdatei im PEM-Format, die bei Bedarf in .pem oder andere Erweiterungen geändert werden kann.

Nehmen wir als Beispiel die Apache-Standardkonfiguration: Wenn der Name der Zertifikatsdatei a_public.crt ist, ist die Zertifikatskettendatei a_chain.crt und die Die private Schlüsseldatei ist ein .key.

Vorgangsschritte

1. Erstellen Sie das Zertifikatverzeichnis im Apache-Installationsverzeichnis und kopieren Sie alle heruntergeladenen Dateien in das Zertifikatverzeichnis. Wenn Sie bei der Beantragung eines Zertifikats selbst eine CSR-Datei erstellen, legen Sie bitte die entsprechende private Schlüsseldatei im Zertifikatsverzeichnis ab und nennen Sie sie a.key.

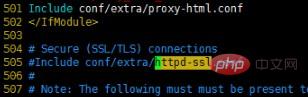

2 Öffnen Sie httpd.conf im Verzeichnis conf unter dem Apache Suchen Sie in der Installationsverzeichnisdatei nach dem folgenden Inhalt und entfernen Sie das „#“.

#LoadModule ssl_module modules/mod_ssl.so (如果找不到请确认是否编译过 openssl 插件) #Include conf/extra/httpd-ssl.conf(删除行首的配置语句注释符号“#”,保存后退出)

Entfernen Sie das # vor den Zeilen 138 und 505

3. Öffnen Sie die Datei conf/extra/httpd-ssl.conf in der Apache-Installation Verzeichnis (kann auch conf.d/ssl.conf sein, abhängig vom Betriebssystem und der Installationsmethode). Suchen Sie in der Konfigurationsdatei nach der folgenden Konfigurationsanweisung:

# 添加 SSL 协议支持协议,去掉不安全的协议 SSLProtocol all -SSLv2 -SSLv3 # 修改加密套件如下 SSLCipherSuite HIGH:!RC4:!MD5:!aNULL:!eNULL:!NULL:!DH:!EDH:!EXP:+MEDIUM SSLHonorCipherOrder on # 证书公钥配置 SSLCertificateFile cert/a_public.crt # 证书私钥配置 SSLCertificateKeyFile cert/a.key # 证书链配置,如果该属性开头有 '#'字符,请删除掉 SSLCertificateChainFile cert/a_chain.crt

4. Starten Sie Apache neu.

Weitere Informationen zu Apache finden Sie in der Spalte Tutorials zur Apache-Nutzung!

Das obige ist der detaillierte Inhalt vonSo installieren Sie ein SSL-Zertifikat in Apache. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

Anwendung von Algorithmen beim Aufbau einer 58-Porträt-Plattform

May 09, 2024 am 09:01 AM

Anwendung von Algorithmen beim Aufbau einer 58-Porträt-Plattform

May 09, 2024 am 09:01 AM

1. Hintergrund des Baus der 58-Portrait-Plattform Zunächst möchte ich Ihnen den Hintergrund des Baus der 58-Portrait-Plattform mitteilen. 1. Das traditionelle Denken der traditionellen Profiling-Plattform reicht nicht mehr aus. Der Aufbau einer Benutzer-Profiling-Plattform basiert auf Data-Warehouse-Modellierungsfunktionen, um Daten aus mehreren Geschäftsbereichen zu integrieren, um genaue Benutzerporträts zu erstellen Und schließlich muss es über Datenplattformfunktionen verfügen, um Benutzerprofildaten effizient zu speichern, abzufragen und zu teilen sowie Profildienste bereitzustellen. Der Hauptunterschied zwischen einer selbst erstellten Business-Profiling-Plattform und einer Middle-Office-Profiling-Plattform besteht darin, dass die selbst erstellte Profiling-Plattform einen einzelnen Geschäftsbereich bedient und bei Bedarf angepasst werden kann. Die Mid-Office-Plattform bedient mehrere Geschäftsbereiche und ist komplex Modellierung und bietet allgemeinere Funktionen. 2.58 Benutzerporträts vom Hintergrund der Porträtkonstruktion im Mittelbahnsteig 58

Wie führt man Parallelitätstests und Debugging in der Java-Parallelprogrammierung durch?

May 09, 2024 am 09:33 AM

Wie führt man Parallelitätstests und Debugging in der Java-Parallelprogrammierung durch?

May 09, 2024 am 09:33 AM

Parallelitätstests und Debugging Parallelitätstests und Debugging in der gleichzeitigen Java-Programmierung sind von entscheidender Bedeutung und die folgenden Techniken stehen zur Verfügung: Parallelitätstests: Unit-Tests: Isolieren und testen Sie eine einzelne gleichzeitige Aufgabe. Integrationstests: Testen der Interaktion zwischen mehreren gleichzeitigen Aufgaben. Lasttests: Bewerten Sie die Leistung und Skalierbarkeit einer Anwendung unter hoher Last. Parallelitäts-Debugging: Haltepunkte: Thread-Ausführung anhalten und Variablen überprüfen oder Code ausführen. Protokollierung: Thread-Ereignisse und -Status aufzeichnen. Stack-Trace: Identifizieren Sie die Quelle der Ausnahme. Visualisierungstools: Überwachen Sie die Thread-Aktivität und die Ressourcennutzung.

So fügen Sie einen Server in Eclipse hinzu

May 05, 2024 pm 07:27 PM

So fügen Sie einen Server in Eclipse hinzu

May 05, 2024 pm 07:27 PM

Um einen Server zu Eclipse hinzuzufügen, führen Sie die folgenden Schritte aus: Erstellen Sie eine Serverlaufzeitumgebung. Konfigurieren Sie den Server. Erstellen Sie eine Serverinstanz. Wählen Sie die Serverlaufzeitumgebung aus. Konfigurieren Sie die Serverinstanz. Starten Sie das Serverbereitstellungsprojekt

Das Evasive-Modul schützt Ihre Website vor DOS-Angriffen auf Anwendungsebene

Apr 30, 2024 pm 05:34 PM

Das Evasive-Modul schützt Ihre Website vor DOS-Angriffen auf Anwendungsebene

Apr 30, 2024 pm 05:34 PM

Es gibt eine Vielzahl von Angriffsmethoden, die eine Website offline schalten können. Die komplexeren Methoden erfordern technische Kenntnisse in Datenbanken und Programmierung. Eine einfachere Methode wird als „DenialOfService“-Angriff (DOS) bezeichnet. Der Name dieser Angriffsmethode leitet sich von ihrer Absicht ab, normale Serviceanfragen von normalen Kunden oder Website-Besuchern abzulehnen. Im Allgemeinen gibt es zwei Formen von DOS-Angriffen: die dritte und vierte Schicht des OSI-Modells, d. h. den Netzwerkschicht-Angriff. Die siebte Schicht des OSI-Modells, d. h. den Anwendungsschicht-Angriff Angriff – die Netzwerkschicht, tritt auf, wenn eine große Menge Junk-Datenverkehr zum Webserver fließt. Wenn der Spam-Verkehr die Fähigkeit des Netzwerks übersteigt, ihn zu verarbeiten, stürzt die Website ab. Die zweite Art von DOS-Angriff erfolgt auf der Anwendungsebene und nutzt kombinierte Angriffe

So stellen Sie eine Website mit PHP bereit und pflegen sie

May 03, 2024 am 08:54 AM

So stellen Sie eine Website mit PHP bereit und pflegen sie

May 03, 2024 am 08:54 AM

Um eine PHP-Website erfolgreich bereitzustellen und zu warten, müssen Sie die folgenden Schritte ausführen: Wählen Sie einen Webserver (z. B. Apache oder Nginx). Installieren Sie PHP. Erstellen Sie eine Datenbank und verbinden Sie PHP. Laden Sie Code auf den Server hoch. Richten Sie den Domänennamen und die DNS-Überwachung der Website-Wartung ein Zu den Schritten gehören die Aktualisierung von PHP und Webservern sowie die Sicherung der Website, die Überwachung von Fehlerprotokollen und die Aktualisierung von Inhalten.

Wie kann der Kubernetes-Operator genutzt werden, um die PHP-Cloud-Bereitstellung zu vereinfachen?

May 06, 2024 pm 04:51 PM

Wie kann der Kubernetes-Operator genutzt werden, um die PHP-Cloud-Bereitstellung zu vereinfachen?

May 06, 2024 pm 04:51 PM

KubernetesOperator vereinfacht die PHP-Cloud-Bereitstellung durch die folgenden Schritte: Installieren Sie PHPOperator, um mit dem Kubernetes-Cluster zu interagieren. Stellen Sie die PHP-Anwendung bereit, deklarieren Sie das Image und den Port. Verwalten Sie die Anwendung mit Befehlen wie dem Abrufen, Beschreiben und Anzeigen von Protokollen.

So implementieren Sie Best Practices für die PHP-Sicherheit

May 05, 2024 am 10:51 AM

So implementieren Sie Best Practices für die PHP-Sicherheit

May 05, 2024 am 10:51 AM

So implementieren Sie Best Practices für die PHP-Sicherheit PHP ist eine der beliebtesten Backend-Webprogrammiersprachen, die zum Erstellen dynamischer und interaktiver Websites verwendet wird. Allerdings kann PHP-Code verschiedene Sicherheitslücken aufweisen. Um Ihre Webanwendungen vor diesen Bedrohungen zu schützen, ist die Implementierung bewährter Sicherheitspraktiken von entscheidender Bedeutung. Eingabevalidierung Die Eingabevalidierung ist ein wichtiger erster Schritt zur Validierung von Benutzereingaben und zur Verhinderung böswilliger Eingaben wie SQL-Injection. PHP bietet eine Vielzahl von Eingabevalidierungsfunktionen, wie zum Beispiel filter_var() und preg_match(). Beispiel: $username=filter_var($_POST['username'],FILTER_SANIT

Java-Datenstrukturen und -Algorithmen: Ein praktischer Leitfaden zum Cloud Computing

May 09, 2024 am 08:12 AM

Java-Datenstrukturen und -Algorithmen: Ein praktischer Leitfaden zum Cloud Computing

May 09, 2024 am 08:12 AM

Der Einsatz von Datenstrukturen und Algorithmen ist im Cloud Computing von entscheidender Bedeutung, um riesige Datenmengen zu verwalten und zu verarbeiten. Zu den gängigen Datenstrukturen gehören Arrays, Listen, Hash-Tabellen, Bäume und Diagramme. Zu den häufig verwendeten Algorithmen gehören Sortieralgorithmen, Suchalgorithmen und Diagrammalgorithmen. Mithilfe der Leistungsfähigkeit von Java können Entwickler Java-Sammlungen, threadsichere Datenstrukturen und Apache-Commons-Sammlungen verwenden, um diese Datenstrukturen und Algorithmen zu implementieren.