Wozu gehört das Trennen des Terminals, wenn der Computer ausfällt?

Das Trennen des Terminals, wenn der Computer fertig ist, gehört zur physischen Sicherheit des externen Terminals.

Endpunktsicherheitsmanagement ist ein strategischer Ansatz zum Schutz der Netzwerksicherheit, der erfordert, dass Endpunktgeräte bestimmte Standards einhalten, bevor sie auf Netzwerkressourcen zugreifen dürfen. (Empfohlenes Lernen: Web-Frontend-Video-Tutorial)

Terminal-Sicherheitsmanagement-Maßnahme 1: Seien Sie immer rechtzeitig vorbereitet und schützen Sie sich

Nach einem Nach einer langen Untersuchungsphase können wir die Sicherheit von Computerterminals grob in zwei Aspekte unterteilen, nämlich die physische Sicherheit von Computerterminals und die Systemsicherheit von Computerterminals.

Die physische Sicherheit von Computerterminals bezieht sich hauptsächlich auf die Sicherheit der physischen Umgebung, in der sich der Computer befindet, und auf die Sicherheit der eigenen Hardware des Computers. Die physische Umweltsicherheit ist wie das Überlebens-, Lebens- und Arbeitsumfeld eines Menschen. Wenn die Umgebung geeignet ist, werden die Stimmung und die Arbeit angenehmer. Wenn die Umgebung schlecht ist, werden die Menschen auch krank.

Ebenso verfügen auch Computer über eine eigene geeignete Arbeitsumgebung (Hinweis: Luftfeuchtigkeit, Temperatur, Spannung, Blitzeinschläge usw. der Umgebung). Computer, Computer können genauso „krank“ werden wie Menschen.

Der zweite Punkt für die physische Sicherheit von Computerterminals ist die Selbstsicherheit jeder Komponente des Computers, wie z. B. Hardware-Verschleiß, vom Menschen verursachte Schäden, Diebstahl und Verlust usw. Zu diesem Zeitpunkt Wir haben die Hauptprobleme bei der Nutzung des Computers für Hardware-Schutz- und Wartungsarbeiten.

Terminal-Sicherheitsmanagement-Maßnahme zwei: koordiniertes und umfassendes Management

Terminal-Sicherheitsmanagement besteht darin, die während des Terminal-Sicherheitsschutzprozesses entdeckten Vermögenswerte, Schwachstellen und Bedrohungsinformationen zu integrieren , Sortierung und Statistiken werden durchgeführt, um das Management des gesamten Lebenszyklus von Terminal-Sicherheitsrisiken zu realisieren. Durch eine detaillierte Korrelationsanalyse der Daten wird ein Korrelationsanalysebericht erstellt, der eine Grundlage für die Formulierung von Terminal-Sicherheitsrichtlinien bietet >

Sicherheitsrichtlinien anzeigen Der Gesamtstatus der Terminalsicherheitsrisiken in der Provinz nach der globalen Verteilung bietet Entscheidungshilfe für die Anpassung von Sicherheitsrichtlinien und bietet unterschiedliche Sicherheitsansichten für verschiedene Benutzer, um sicherzustellen, dass Benutzer auf verschiedenen Ebenen schnell und sicher reagieren können die Sicherheitsinformationen, die ihnen wichtig sind, leicht verstehen.Terminal-Sicherheitsmanagement-Maßnahme drei: Management und Technologie gleichzeitig

Egal wie ausgereift und fortschrittlich die Technologie ist, sie wird von Menschen genutzt und bedient ganz anders. Im Großen und Ganzen hängt alles vom Benutzer ab. Das bedeutet, dass die Technologie selbst keine Voreingenommenheit hat, aber mit der Existenz von Benutzern wird Technologie zu einem zweischneidigen Schwert. Während man sich also auf das technische Management konzentriert, führt man auch manuelles Management und menschliche Eingriffe in Computerinformationssysteme durch, um zu verhindern, dass illegales und kriminelles Personal Computer und Informationssysteme zerstört und Gewinne macht.Terminal-Sicherheitsmanagement-Maßnahme vier: andere Schutzmaßnahmen

Mit dem Fortschritt der menschlichen Gesellschaft und der Entwicklung der wissenschaftlichen und technologischen Zivilisation gibt es viele Möglichkeiten für Computerinformationen Oben werden einige Sicherheitsrisiken und Präventionsmethoden für Computer-Betriebssysteme und -Hardware vorgestellt. Im Folgenden werden wir eine detaillierte Analyse einer weiteren Sicherheitsbedrohung durchführen, der Computer ausgesetzt sind.Das obige ist der detaillierte Inhalt vonWozu gehört das Trennen des Terminals, wenn der Computer ausfällt?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

Die CSRankings National Computer Science Rankings 2024 sind veröffentlicht! CMU dominiert die Liste, MIT fällt aus den Top 5

Mar 25, 2024 pm 06:01 PM

Die CSRankings National Computer Science Rankings 2024 sind veröffentlicht! CMU dominiert die Liste, MIT fällt aus den Top 5

Mar 25, 2024 pm 06:01 PM

Die 2024CSRankings National Computer Science Major Rankings wurden gerade veröffentlicht! In diesem Jahr gehört die Carnegie Mellon University (CMU) im Ranking der besten CS-Universitäten in den Vereinigten Staaten zu den Besten des Landes und im Bereich CS, während die University of Illinois at Urbana-Champaign (UIUC) einen der besten Plätze belegt sechs Jahre in Folge den zweiten Platz belegt. Georgia Tech belegte den dritten Platz. Dann teilten sich die Stanford University, die University of California in San Diego, die University of Michigan und die University of Washington den vierten Platz weltweit. Es ist erwähnenswert, dass das Ranking des MIT zurückgegangen ist und aus den Top 5 herausgefallen ist. CSRankings ist ein globales Hochschulrankingprojekt im Bereich Informatik, das von Professor Emery Berger von der School of Computer and Information Sciences der University of Massachusetts Amherst initiiert wurde. Die Rangfolge erfolgt objektiv

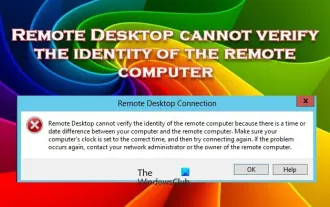

Remotedesktop kann die Identität des Remotecomputers nicht authentifizieren

Feb 29, 2024 pm 12:30 PM

Remotedesktop kann die Identität des Remotecomputers nicht authentifizieren

Feb 29, 2024 pm 12:30 PM

Mit dem Windows-Remotedesktopdienst können Benutzer aus der Ferne auf Computer zugreifen, was für Personen, die aus der Ferne arbeiten müssen, sehr praktisch ist. Es können jedoch Probleme auftreten, wenn Benutzer keine Verbindung zum Remotecomputer herstellen können oder Remotedesktop die Identität des Computers nicht authentifizieren kann. Dies kann durch Netzwerkverbindungsprobleme oder einen Fehler bei der Zertifikatsüberprüfung verursacht werden. In diesem Fall muss der Benutzer möglicherweise die Netzwerkverbindung überprüfen, sicherstellen, dass der Remote-Computer online ist, und versuchen, die Verbindung wiederherzustellen. Außerdem ist es wichtig, sicherzustellen, dass die Authentifizierungsoptionen des Remotecomputers richtig konfiguriert sind, um das Problem zu lösen. Solche Probleme mit den Windows-Remotedesktopdiensten können normalerweise durch sorgfältiges Überprüfen und Anpassen der Einstellungen behoben werden. Aufgrund eines Zeit- oder Datumsunterschieds kann Remote Desktop die Identität des Remotecomputers nicht überprüfen. Bitte stellen Sie Ihre Berechnungen sicher

Was ist e im Computer?

Aug 31, 2023 am 09:36 AM

Was ist e im Computer?

Aug 31, 2023 am 09:36 AM

Das „e“ von Computer ist das Symbol der wissenschaftlichen Notation. Der Buchstabe „e“ wird als Exponententrennzeichen in der wissenschaftlichen Notation verwendet, was „multipliziert mit der Zehnerpotenz“ bedeutet. In der wissenschaftlichen Notation wird eine Zahl normalerweise als M × geschrieben 10^E, wobei M eine Zahl zwischen 1 und 10 ist und E den Exponenten darstellt.

Fix: Microsoft Teams-Fehlercode 80090016 Das Trusted Platform-Modul Ihres Computers ist ausgefallen

Apr 19, 2023 pm 09:28 PM

Fix: Microsoft Teams-Fehlercode 80090016 Das Trusted Platform-Modul Ihres Computers ist ausgefallen

Apr 19, 2023 pm 09:28 PM

<p>MSTeams ist die vertrauenswürdige Plattform zum Kommunizieren, Chatten oder Telefonieren mit Teamkollegen und Kollegen. Der Fehlercode 80090016 auf MSTeams und die Meldung <strong>Das Trusted Platform Module Ihres Computers ist fehlgeschlagen</strong> kann zu Schwierigkeiten beim Anmelden führen. Die App erlaubt Ihnen keine Anmeldung, bis der Fehlercode behoben ist. Wenn Sie beim Öffnen von MS Teams oder einer anderen Microsoft-Anwendung auf solche Meldungen stoßen, kann Ihnen dieser Artikel bei der Lösung des Problems helfen. </p><h2&

Was bedeutet Computer-Cu?

Aug 15, 2023 am 09:58 AM

Was bedeutet Computer-Cu?

Aug 15, 2023 am 09:58 AM

Die Bedeutung von cu in einem Computer hängt vom Kontext ab: 1. Steuereinheit, im Zentralprozessor eines Computers, CU ist die Komponente, die für die Koordinierung und Steuerung des gesamten Rechenprozesses verantwortlich ist. 2. Recheneinheit, in einem Grafikprozessor oder einem anderen Beschleunigter Prozessor, CU ist die Grundeinheit zur Verarbeitung paralleler Rechenaufgaben.

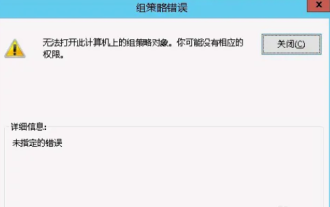

Das Gruppenrichtlinienobjekt kann auf diesem Computer nicht geöffnet werden

Feb 07, 2024 pm 02:00 PM

Das Gruppenrichtlinienobjekt kann auf diesem Computer nicht geöffnet werden

Feb 07, 2024 pm 02:00 PM

Gelegentlich kann es bei der Verwendung eines Computers zu Fehlfunktionen des Betriebssystems kommen. Das Problem, auf das ich heute gestoßen bin, bestand darin, dass das System beim Zugriff auf gpedit.msc mitteilte, dass das Gruppenrichtlinienobjekt nicht geöffnet werden könne, weil möglicherweise die richtigen Berechtigungen fehlten. Das Gruppenrichtlinienobjekt auf diesem Computer konnte nicht geöffnet werden: 1. Beim Zugriff auf gpedit.msc meldet das System, dass das Gruppenrichtlinienobjekt auf diesem Computer aufgrund fehlender Berechtigungen nicht geöffnet werden kann. Details: Das System kann den angegebenen Pfad nicht finden. 2. Nachdem der Benutzer auf die Schaltfläche „Schließen“ geklickt hat, wird das folgende Fehlerfenster angezeigt. 3. Überprüfen Sie sofort die Protokolleinträge und kombinieren Sie die aufgezeichneten Informationen, um festzustellen, dass das Problem in der Datei C:\Windows\System32\GroupPolicy\Machine\registry.pol liegt

Was soll ich tun, wenn Steam keine Verbindung zum Remote-Computer herstellen kann?

Mar 01, 2023 pm 02:20 PM

Was soll ich tun, wenn Steam keine Verbindung zum Remote-Computer herstellen kann?

Mar 01, 2023 pm 02:20 PM

Lösung für das Problem, dass Steam keine Verbindung zum Remote-Computer herstellen kann: 1. Klicken Sie in der Spieleplattform auf die Option „Steam“ in der oberen linken Ecke. 2. Öffnen Sie das Menü und wählen Sie die Option „Einstellungen“. Option „Remote Play“; 4. Aktivieren Sie die Funktion „Remote Play“ und klicken Sie auf die Schaltfläche „OK“.

Daten können nicht vom Remote-Desktop auf den lokalen Computer kopiert werden

Feb 19, 2024 pm 04:12 PM

Daten können nicht vom Remote-Desktop auf den lokalen Computer kopiert werden

Feb 19, 2024 pm 04:12 PM

Wenn Sie Probleme beim Kopieren von Daten von einem Remote-Desktop auf Ihren lokalen Computer haben, kann Ihnen dieser Artikel bei der Lösung helfen. Mithilfe der Remote-Desktop-Technologie können mehrere Benutzer auf virtuelle Desktops auf einem zentralen Server zugreifen und so Datenschutz und Anwendungsverwaltung gewährleisten. Dies trägt zur Gewährleistung der Datensicherheit bei und ermöglicht es Unternehmen, ihre Anwendungen effizienter zu verwalten. Benutzer können bei der Verwendung des Remote-Desktops auf Herausforderungen stoßen. Eine davon ist die Unfähigkeit, Daten vom Remote-Desktop auf den lokalen Computer zu kopieren. Dies kann durch verschiedene Faktoren verursacht werden. Daher bietet dieser Artikel Hinweise zur Lösung dieses Problems. Warum kann ich nicht vom Remote-Desktop auf meinen lokalen Computer kopieren? Wenn Sie eine Datei auf Ihren Computer kopieren, wird sie vorübergehend an einem Ort namens Zwischenablage gespeichert. Wenn Sie diese Methode nicht zum Kopieren von Daten vom Remote-Desktop auf Ihren lokalen Computer verwenden können