Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

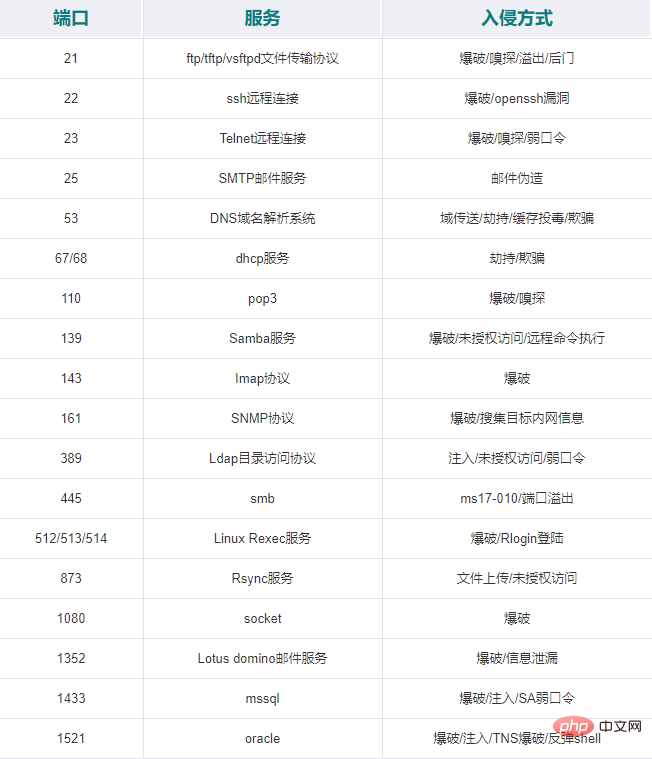

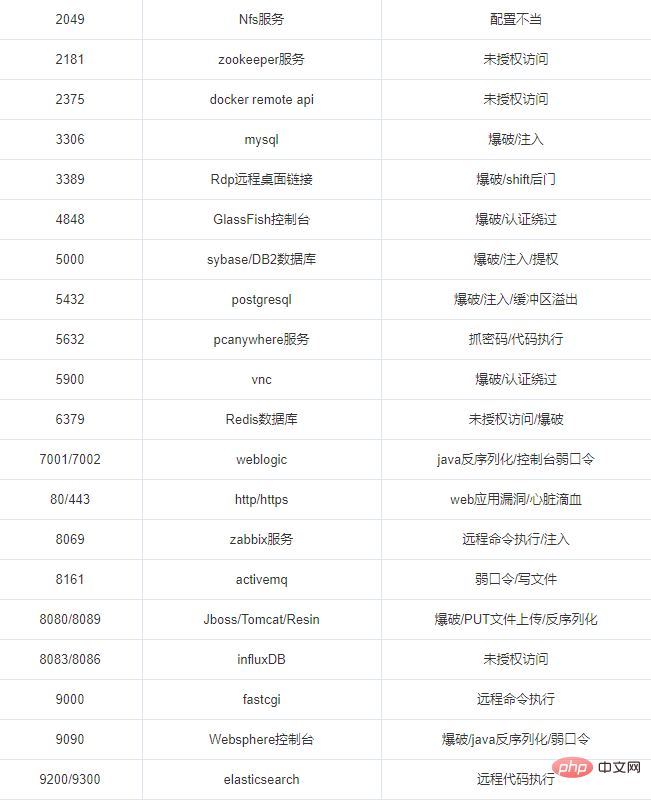

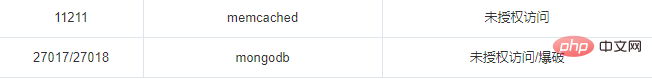

Gemeinsame Häfen:

21 Port-Penetrationsanalyse

FTP wird normalerweise zur Verwaltung von Remote-Servern verwendet, und eine typische Anwendung ist die Verwaltung von Websystemen. Sobald das FTP-Passwort durchgesickert ist, stellt es eine direkte Bedrohung für die Sicherheit des Websystems dar, und selbst Hacker können den Server direkt kontrollieren, indem sie ihre Berechtigungen erhöhen. Hier analysieren wir verschiedene Methoden zum Eindringen in FTP-Server.

(1)基础爆破:ftp爆破工具很多,这里我推owasp的Bruter,hydra以及msf中的ftp爆破模块。 (2) ftp匿名访问:用户名:anonymous 密码:为空或者任意邮箱 (3)后门vsftpd :version 2到2.3.4存在后门漏洞,攻击者可以通过该漏洞获取root权限。 (https://www.freebuf.com/column/143480.html) (4)嗅探:ftp使用明文传输技术(但是嗅探给予局域网并需要欺骗或监听网关),使用Cain进行渗透。 (5)ftp远程代码溢出。(https://blog.csdn.net/weixin_42214273/article/details/82892282) (6)ftp跳转攻击。(https://blog.csdn.net/mgxcool/article/details/48249473)

22-Port-Penetrationsanalyse

SSH ist ein Protokoll, und OpenSSH-Software wird normalerweise zur Implementierung von Protokollanwendungen verwendet. SSH ist die Abkürzung für Secure Shell und wurde von der Network Working Group der IETF entwickelt. SSH ist ein Sicherheitsprotokoll, das auf der Anwendungsschicht und der Transportschicht basiert.

SSH ist derzeit das zuverlässigste Protokoll, das entwickelt wurde, um Sicherheit für Remote-Anmeldesitzungen und andere Netzwerkdienste zu bieten. Durch die Verwendung des SSH-Protokolls kann ein Informationsverlust während der Fernverwaltung wirksam verhindert werden.

(1)弱口令,可使用工具hydra,msf中的ssh爆破模块。 (2)防火墙SSH后门。(https://www.secpulse.com/archives/69093.html) (3)28退格 OpenSSL (4)openssh 用户枚举 CVE-2018-15473。(https://www.anquanke.com/post/id/157607)

23-Port-Penetrationsanalyse

Telnet ist eine alte Fernverwaltungsmethode, bei der das Telnet-Tool zum Anmelden am System verwendet wird Benutzer- und Daten, die im Netzwerk übertragen werden. Passwörter werden im Klartext gesendet und können von Hackern mithilfe von Schnüffeltechniken abgefangen werden.

(1)暴力破解技术是常用的技术,使用hydra,或者msf中telnet模块对其进行破解。 (2)在linux系统中一般采用SSH进行远程访问,传输的敏感数据都是经过加密的。而对于windows下的telnet来说是脆弱的, 因为默认没有经过任何加密就在网络中进行传输。使用cain等嗅探工具可轻松截获远程登录密码。

25/465-Port-Penetrationsanalyse

smtp: E-Mail-Protokoll, dieser Dienst ist in Linux standardmäßig aktiviert und Sie können Phishing-E-Mails an senden andere Partei

默认端口:25(smtp)、465(smtps) (1)爆破:弱口令 (2)未授权访问

53-Port-Penetrationsanalyse

Port 53 ist der Kommunikationsport des DNS-Domänennamenservers und wird normalerweise für die Auflösung von Domänennamen verwendet. Es ist auch einer der sehr kritischen Server im Netzwerk. Solche Server sind anfällig für Angriffe. Es gibt im Allgemeinen drei Möglichkeiten, in diesen Hafen einzudringen.

(1)使用DNS远程溢出漏洞直接对其主机进行溢出攻击,成功后可直接获得系统 权限。(https://www.seebug.org/vuldb/ssvid-96718) (2)使用DNS欺骗攻击,可对DNS域名服务器进行欺骗,如果黑客再配合网页木马进行挂马攻击,无疑是一种杀伤力很强的攻 击,黑客可不费吹灰之力就控制内网的大部分主机。 这也是内网渗透惯用的技法之一。(https://baijiahao.baidu.com/s?id=1577362432987749706&wfr=spider&for=pc) (3)拒绝服务攻击,利用拒绝服务攻击可快速的导致目标服务器运行缓慢,甚至网络瘫痪。如果使用拒绝服务攻击其DNS服务器。 将导致用该服务器进行域名解析的用户无法正常上网。(http://www.edu.cn/xxh/fei/zxz/201503/t20150305_1235269.shtml) (4)DNS劫持。(https://blog.csdn.net/qq_32447301/article/details/77542474)

135-Port-Penetrationsanalyse

Port 135 wird hauptsächlich zur Verwendung des RPC-Protokolls und zur Bereitstellung von DCOM-Diensten verwendet, um sicherzustellen, dass Programme, die auf einem Computer ausgeführt werden, reibungslos ausgeführt werden können Führen Sie Code direkt auf dem Remote-Computer aus; verwenden Sie DCOM, um direkt über das Netzwerk zu kommunizieren, und können Sie ihn über eine Vielzahl von Netzwerken übertragen, einschließlich des HTTP-Protokolls. Gleichzeitig wurden in diesem Port viele Schwachstellen aufgedeckt, die schwerwiegendste davon ist die Pufferüberlauf-Schwachstelle. Der einst verrückte „Shock Wave“-Virus nutzte diese Schwachstelle, um sich zu verbreiten.

Für die Penetration von Port 135 lautet die Penetrationsmethode des Hackers:

(1)查找存在RPC溢出的主机,进行远程溢出攻击,直接获得系统权限。如用‘DSScan’扫描存在此漏洞的主机。 对存在漏洞的主机可使用‘ms05011.exe’进行溢出, 溢出成功后获得系统权限。(https://wenku.baidu.com/view/68b3340c79563c1ec5da710a.html) (2)扫描存在弱口令的135主机,利用RPC远程过程调用开启telnet服务并登录telnet执行系统命令。 系统弱口令的扫描一般使用hydra。 对于telnet服务的开启可使用工具kali链接。(https://wenku.baidu.com/view/c8b96ae2700abb68a982fbdf.html)

139/445-Port-Penetrationsanalyse

Port 139 ist für „NetBIOS SessionService“ Wird hauptsächlich zur Bereitstellung von Windows-Datei- und Druckerfreigabe sowie Samba-Diensten unter UNIX bereitgestellt. Port 445 wird auch für die Datei- und Druckerfreigabe unter Windows verwendet und ist in Intranetumgebungen weit verbreitet. Auch diese beiden Ports sind wichtige Angriffsziele, und auf Port 139/445 sind zahlreiche schwerwiegende Schwachstellen aufgetreten.

Im Folgenden werden die Grundideen für das Eindringen in solche Häfen analysiert.

(1)对于开放139/445端口的主机,一般尝试利用溢出漏洞对远程主机进行溢出攻击,成功后直接获得系统权限。 利用msf的ms-017永恒之蓝。(https://blog.csdn.net/qq_41880069/article/details/82908131) (2)对于攻击只开放445端口的主机,黑客一般使用工具‘MS06040’或‘MS08067’.可使用专用的445端口扫描器进行扫描。 NS08067溢出工具对windows2003系统的溢出十分有效, 工具基本使用参数在cmd下会有提示。(https://blog.csdn.net/god_7z1/article/details/6773652) (3)对于开放139/445端口的主机,黑客一般使用IPC$进行渗透。在没有使用特点的账户和密码进行空连接时,权限是最小的。 获得系统特定账户和密码成为提升权限的关键了,比如获得administrator账户的口令。(https://blog.warhut.cn/dmbj/145.html) (4)对于开放139/445端口的主机,可利用共享获取敏感信息,这也是内网渗透中收集信息的基本途径。

1433-Port-Penetrationsanalyse

1433 ist der Standardport von SQL Server, darunter zwei Ports: tcp-1433 und UDP-1434 1433 wird verwendet, damit SQL Server externe Dienste bereitstellt. 1434 wird verwendet, um dem Anforderer zurückzugeben, welche TCP/IP-Ports von SQL Server verwendet werden.

Port 1433 wird normalerweise von Hackern angegriffen, und es gibt unzählige Angriffsmöglichkeiten. Die schwerwiegendste Schwachstelle ist beispielsweise die Remote-Overflow-Sicherheitslücke. Aufgrund der Zunahme von SQL-Injection-Angriffen sind verschiedene Datenbanken immer wieder Sicherheitsbedrohungen ausgesetzt. Die Verwendung der SQL-Injection-Technologie zum Eindringen in Datenbanken ist derzeit eine beliebte Angriffsmethode, und diese Art von Technologie gehört zur Skript-Penetrationstechnologie.

(1)对于开放1433端口的SQL Server2000的数据库服务器,黑客尝试使用远程溢出漏洞对主机进行溢出测试, 成功后直接获得系统权限。(https://blog.csdn.net/gxj022/article/details/4593015) (2)暴力破解技术是一项经典的技术。一般破解的对象都是SA用户。 通过字典破解的方式很快破解出SA的密码。(https://blog.csdn.net/kali_linux/article/details/50499576) (3)嗅探技术同样能嗅探到SQL Server的登录密码。 (4)由于脚本程序编写的不严密,例如,程序员对参数过滤不严等,这都会造成严重的注射漏洞。 通过SQL注射可间接性的对数据库服务器进行渗透,通过调用一些存储过程执行系统命令。可以使用SQL综合利用工具完成。

1521 Port Penetration Analysis

1521 ist der Standard-Abhörport der großen Datenbank Oracle. Es wird geschätzt, dass Anfänger mit diesem Port normalerweise noch nicht vertraut sind Es gibt drei Datenbanken: Access, MSSQL und MYSQL. Im Allgemeinen werden nur große Websites dieses relativ teure Datenbanksystem einsetzen. Um in dieses relativ komplexe Datenbanksystem einzudringen, verfolgt der Hacker folgende Idee:

(1)Oracle拥有非常多的默认用户名和密码,为了获得数据库系统的访问权限, 破解数据库系统用户以及密码是黑客必须攻破的一道安全防线。 (2)SQL注射同样对Oracle十分有效,通过注射可获得数据库的敏感信息,包括管理员密码等。 (3)在注入点直接创建java,执行系统命令。(4)https://www.leiphone.com/news/201711/JjzXFp46zEPMvJod.html

2049-Port-Penetrationsanalyse

NFS (Network File System) ist das Netzwerkdateisystem. Eines der von FreeBSD unterstützten Dateisysteme, das die gemeinsame Nutzung von Ressourcen zwischen Computern im Netzwerk über das TCP/IP-Netzwerk ermöglicht. In NFS-Anwendungen können lokale NFS-Clientanwendungen transparent Dateien lesen und schreiben, die sich auf dem Remote-NFS-Server befinden, genau wie beim Zugriff auf lokale Dateien. Heutzutage verfügt NFS über die Funktion, die Ausnutzung von Exportordnern zu verhindern. Wenn der NFS-Dienst im Altsystem jedoch nicht richtig konfiguriert ist, kann er dennoch von böswilligen Angreifern ausgenutzt werden.

3306-Port-Penetrationsanalyse

3306是MYSQL数据库默认的监听端口,通常部署在中型web系统中。在国内LAMP的配置是非常流行的,对于php+mysql构架的攻击也是属于比较热门的话题。mysql数据库允许用户使用自定义函数功能,这使得黑客可编写恶意的自定义函数对服务器进行渗透,最后取得服务器最高权限。

对于3306端口的渗透,黑客的方法如下:

(1)由于管理者安全意识淡薄,通常管理密码设置过于简单,甚至为空口令。使用破解软件很容易破解此类密码, 利用破解的密码登录远程mysql数据库,上传构造的恶意UDF自定义函数代码进行注册,通过调用注册的恶意函数执行系统命令。 或者向web目录导出恶意的脚本程序,以控制整个web系统。 (2)功能强大的‘cain’同样支持对3306端口的嗅探,同时嗅探也是渗透思路的一种。 (3)SQL注入同样对mysql数据库威胁巨大,不仅可以获取数据库的敏感信息,还可使用load_file()函数读取系统的敏感配置文件 或者从web数据库链接文件中获得root口令等,导出恶意代码到指定路径等。

3389端口渗透剖析

3389是windows远程桌面服务默认监听的端口,管理员通过远程桌面对服务器进行维护,这给管理工作带来的极大的方便。通常此端口也是黑客们较为感兴趣的端口之一,利用它可对远程服务器进行控制,而且不需要另外安装额外的软件,实现方法比较简单。当然这也是系统合法的服务,通常是不会被杀毒软件所查杀的。

使用‘输入法漏洞’进行渗透。

(1)对于windows2000的旧系统版本,使用‘输入法漏洞’进行渗透。 (2)cain是一款超级的渗透工具,同样支持对3389端口的嗅探。 (3)Shift粘滞键后门:5次shift后门 (4)社会工程学通常是最可怕的攻击技术,如果管理者的一切习惯和规律被黑客摸透的话, 那么他管理的网络系统会因为他的弱点被渗透。 (5)爆破3389端口。这里还是推荐使用hydra爆破工具。 (6)ms12_020死亡蓝屏攻击。(https://www.cnblogs.com/R-Hacker/p/9178066.html) (7)https://www.cnblogs.com/backlion/p/9429738.html

4899端口渗透剖析

4899端口是remoteadministrator远程控制软件默认监听的端口,也就是平时常说的radmini影子。radmini目前支持TCP/IP协议,应用十分广泛,在很多服务器上都会看到该款软件的影子。对于此软件的渗透,思路如下:

(1)radmini同样存在不少弱口令的主机,通过专用扫描器可探测到此类存在漏洞的主机。 (2)radmini远控的连接密码和端口都是写入到注册表系统中的, 通过使用webshell注册表读取功能可读取radmini在注册表的各项键值内容,从而破解加密的密码散列。

5432端口渗透剖析

PostgreSQL是一种特性非常齐全的自由软件的对象–关系型数据库管理系统,可以说是目前世界上最先进,功能最强大的自由数据库管理系统。包括kali系统中msf也使用这个数据库;浅谈postgresql数据库攻击技术 大部分关于它的攻击依旧是sql注入,所以注入才是数据库不变的话题。

(1)爆破:弱口令:postgres postgres (2)缓冲区溢出:CVE-2014-2669。(http://drops.xmd5.com/static/drops/tips-6449.html) (3)远程代码执行:CVE-2018-1058。(https://www.secpulse.com/archives/69153.html)

5631端口渗透剖析

5631端口是著名远程控制软件pcanywhere的默认监听端口,同时也是世界领先的远程控制软件。利用此软件,用户可以有效管理计算机并快速解决技术支持问题。由于软件的设计缺陷,使得黑客可随意下载保存连接密码的*.cif文件,通过专用破解软件进行破解。

这些操作都必须在拥有一定权限下才可完成,至少通过脚本渗透获得一个webshell。通常这些操作在黑客界被称为pcanywhere提权技术。

PcAnyWhere提权。(https://blog.csdn.net/Fly_hps/article/details/80377199)

5900端口渗透剖析

5900端口是优秀远程控制软件VNC的默认监听端口,此软件由著名的AT&T的欧洲研究实验室开发的。VNC是在基于unix和linux操作系统的免费的开放源码软件,远程控制能力强大,高效实用,其性能可以和windows和MAC中的任何一款控制软件媲美。

对于该端口的渗透,思路如下:

(1)VNC软件存在密码验证绕过漏洞,此高危漏洞可以使得恶意攻击者不需要密码就可以登录到一个远程系统。 (2)cain同样支持对VNC的嗅探,同时支持端口修改。 (3)VNC的配置信息同样被写入注册表系统中,其中包括连接的密码和端口。利用webshell的注册表读取功能进行读取加密算法, 然后破解。 (4)VNC拒绝服务攻击(CVE-2015-5239)。 (http://blogs.360.cn/post/vnc%E6%8B%92%E7%BB%9D%E6%9C%8D%E5%8A%A1%E6%BC%8F%E6%B4%9Ecve-2015- 5239%E5%88%86%E6%9E%90.html) (5)VNC权限提升(CVE-2013-6886)。

6379端口渗透剖析

Redis是一个开源的使用c语言写的,支持网络、可基于内存亦可持久化的日志型、key-value数据库。关于这个数据库这两年还是很火的,暴露出来的问题也很多。特别是前段时间暴露的未授权访问。

(1)爆破:弱口令 (2)未授权访问+配合ssh key提权。(http://www.alloyteam.com/2017/07/12910/)

7001/7002端口渗透剖析

7001/7002通常是weblogic中间件端口

(1)弱口令、爆破,弱密码一般为weblogic/Oracle@123 or weblogic (2)管理后台部署 war 后门 (3)SSRF (4)反序列化漏洞 (5)weblogic_uachttps://github.com/vulhub/vulhub/tree/master/weblogic/ssrfhttps://bbs.pediy.com/thread-224954. htmhttps://fuping.site/2017/06/05/Weblogic-Vulnerability-Verification/https:// blog.gdssecurity.com/labs/2015/3/30/weblogic-ssrf-and-xss-cve-2014-4241-cve-2014-4210-cve-2014-4.html

8080端口渗透剖析

8080端口通常是apache_Tomcat服务器默认监听端口,apache是世界使用排名第一的web服务器。国内很多大型系统都是使用apache服务器,对于这种大型服务器的渗透,主要有以下方法:

(1)Tomcat远程代码执行漏洞(https://www.freebuf.com/column/159200.html) (2)Tomcat任意文件上传。(http://liehu.tass.com.cn/archives/836) (3)Tomcat远程代码执行&信息泄露。(https://paper.seebug.org/399/) (4)Jboss远程代码执行。(http://mobile.www.cnblogs.com/Safe3/archive/2010/01/08/1642371.html) (5)Jboss反序列化漏洞。(https://www.zybuluo.com/websec007/note/838374) (6)Jboss漏洞利用。(https://blog.csdn.net/u011215939/article/details/79141624)

27017端口渗透剖析

MongoDB,NoSQL数据库;攻击方法与其他数据库类似

(1)爆破:弱口令 (2)未授权访问;(http://www.cnblogs.com/LittleHann/p/6252421.html)(3)http://www.tiejiang.org/19157.htm

Das obige ist der detaillierte Inhalt vonZusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

![Soundbar wurde als Monitorbildschirm auf einem Windows-PC erkannt [Fix]](https://img.php.cn/upload/article/000/465/014/170835733166289.jpg?x-oss-process=image/resize,m_fill,h_207,w_330) Soundbar wurde als Monitorbildschirm auf einem Windows-PC erkannt [Fix]

Feb 19, 2024 pm 11:42 PM

Soundbar wurde als Monitorbildschirm auf einem Windows-PC erkannt [Fix]

Feb 19, 2024 pm 11:42 PM

Auf Windows-PCs haben einige Benutzer festgestellt, dass die Soundbar beim Anschluss an den HDMI-Anschluss als Monitor erkannt wird. Das mag für Verwirrung sorgen, aber die Lösung ist nicht die einzige. So schließen Sie eine Soundbar über HDMI an einen PC an. Die meisten Soundbars verwenden HDMI-, optische oder 3,5-mm-Audioanschlüsse. Wenn Ihre Soundbar nur HDMI-Verbindungen unterstützt, muss sie an einen HDMI-Anschluss mit der Bezeichnung HDMIARC angeschlossen werden. Viele Fernseher oder Monitore sind in der Regel mit mehreren HDMI-Anschlüssen ausgestattet, von denen einer das ARC-Protokoll unterstützen sollte, das dem HDMI-Standard entspricht. Mit anderen Worten: HDMI ist eine Schnittstelle zur Übertragung von Audio und Video. Wenn das Gerät nicht über einen HDMI-Anschluss verfügt, sollten Sie die Verwendung eines Monitors in Betracht ziehen.

So überprüfen Sie, ob der Remote-Server-Port unter Linux geöffnet ist

Mar 21, 2023 am 09:50 AM

So überprüfen Sie, ob der Remote-Server-Port unter Linux geöffnet ist

Mar 21, 2023 am 09:50 AM

So überprüfen Sie, ob der Remote-Server-Port unter Linux geöffnet ist: 1. Überprüfen Sie mit dem Befehl „nmap ip -p port“, ob der Port geöffnet ist. Der spezifische Befehl lautet beispielsweise „nmap 172.17.193.18 -p 5902“. . Verwenden Sie den Befehl „nc -v ip port“. Überprüfen Sie, ob der Port geöffnet ist. Der spezifische Befehl lautet „nc -v 172.17.193.18 5902“.

Welche Ports sind COM1 und COM2?

Aug 25, 2022 am 10:53 AM

Welche Ports sind COM1 und COM2?

Aug 25, 2022 am 10:53 AM

com1 und com2 sind serielle Kommunikationsanschlüsse, die als serielle Anschlüsse bezeichnet werden. Ein Motherboard verfügt im Allgemeinen über zwei serielle COM-Schnittstellen, die normalerweise zum Anschluss von Mäusen verwendet werden, bei denen es sich um Kommunikationsgeräte handelt. Die durch Kommunikation gekennzeichnete Schaltung ist einfach und nur ein Paar Übertragungsleitungen kann eine bidirektionale Kommunikation erreichen.

Kanada plant, das Hacker-Tool Flipper Zero zu verbieten, da das Problem des Autodiebstahls zunimmt

Jul 17, 2024 am 03:06 AM

Kanada plant, das Hacker-Tool Flipper Zero zu verbieten, da das Problem des Autodiebstahls zunimmt

Jul 17, 2024 am 03:06 AM

Diese Website berichtete am 12. Februar, dass die kanadische Regierung plant, den Verkauf des Hacking-Tools FlipperZero und ähnlicher Geräte zu verbieten, da diese als Werkzeuge gekennzeichnet sind, mit denen Diebe Autos stehlen können. FlipperZero ist ein tragbares programmierbares Testtool, das beim Testen und Debuggen verschiedener Hardware und digitaler Geräte über mehrere Protokolle, darunter RFID, Funk, NFC, Infrarot und Bluetooth, hilft und die Gunst vieler Geeks und Hacker gewonnen hat. Seit der Veröffentlichung des Produkts haben Benutzer die Fähigkeiten von FlipperZero in sozialen Medien demonstriert, einschließlich der Verwendung von Replay-Angriffen, um Autos zu entriegeln, Garagentore zu öffnen, Türklingeln zu aktivieren und verschiedene digitale Schlüssel zu klonen. ▲FlipperZero kopiert den McLaren-Schlüsselanhänger und entsperrt das Auto. Kanadischer Industrieminister Franço

So schließen Sie Port 445 in Win11

Jul 04, 2023 pm 12:17 PM

So schließen Sie Port 445 in Win11

Jul 04, 2023 pm 12:17 PM

Wie schließe ich Port 445 in Win11? Port Nr. 445 ist ein TCP-Port, ein freigegebener Ordner- und Druckerport, der Datei- oder Druckerfreigabedienste innerhalb des LAN bereitstellt. In letzter Zeit möchten einige Win11-Benutzer Port 445 schließen. Wie sollten sie das tun? Viele Freunde wissen nicht, wie man im Detail vorgeht, um Port 445 in Win11 zu schließen. Wenn Sie interessiert sind, folgen Sie dem Editor, um ihn zu lesen. Detaillierte Vorgehensweise zum Schließen von Port 445 in Win11 1. Drücken Sie zunächst die Tastenkombination Win+S oder klicken Sie auf das Suchsymbol in der unteren Taskleiste, öffnen Sie das Windows-Suchfenster, geben Sie oben „Windows-Firewall“ ein und klicken Sie dann auf die beste Option durch das System.

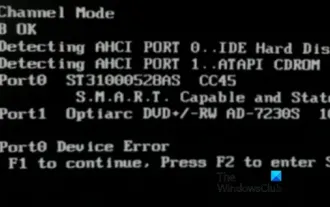

Beheben Sie den Gerätefehler am AHCI-Port 0 auf einem Windows-Computer

Feb 19, 2024 pm 12:45 PM

Beheben Sie den Gerätefehler am AHCI-Port 0 auf einem Windows-Computer

Feb 19, 2024 pm 12:45 PM

Wenn bei jedem Starten Ihres Computers ein Gerätefehler am AHCI-Port 0 auftritt, müssen Sie die in diesem Artikel beschriebenen Methoden befolgen, um das Problem zu lösen. Was ist ein AHCI-Port-0-Gerätefehler? AHCI-Gerätefehler werden vom BIOS gemeldet. SMART hat angegeben, dass die Festplatte an Port 0 fehlerhaft ist und möglicherweise nicht zugänglich ist. Es kann jederzeit zu Problemen mit der Festplatte kommen. Wenn es sich um einen Desktop-Computer handelt, wird empfohlen, den Festplattenanschluss zu ändern. Wenn das Problem weiterhin besteht, liegt möglicherweise ein Problem mit der Festplatte selbst vor. Sie können ein Tool zur Festplattenprüfung ausführen, die ausgefallene Festplatte deaktivieren und die Ports überprüfen, um dieses Problem zu beheben. Beheben von AHCI-Port-0-Gerätefehlern auf Windows-Computern Normalerweise sind AHCI-Port0-Gerätefehler nicht auf ein Problem mit dem Betriebssystem zurückzuführen, sondern auf einen Festplattenfehler an Port 0.

Ihr iPhone wird nach dem iOS 17-Update nicht aufgeladen? Hier erfahren Sie, was Sie tun können

Sep 21, 2023 pm 11:41 PM

Ihr iPhone wird nach dem iOS 17-Update nicht aufgeladen? Hier erfahren Sie, was Sie tun können

Sep 21, 2023 pm 11:41 PM

Was ist die Ursache für Probleme beim Laden von iOS17? Es gibt mehrere mögliche Gründe, warum Ihr iPhone nach dem Update auf iOS17 möglicherweise nicht aufgeladen wird. Eine Möglichkeit besteht darin, dass das Software-Update einen Fehler enthält. Apple behebt Fehler in iOS-Updates normalerweise schnell. Wenn Sie also Probleme mit dem Laden haben, sollten Sie prüfen, ob ein neues Update verfügbar ist. Eine andere Möglichkeit besteht darin, dass ein Problem mit dem Ladekabel oder Adapter vorliegt. Wenn Sie ein Ladekabel oder einen Adapter eines Drittanbieters verwenden, stellen Sie sicher, dass dieser von Apple zertifiziert ist. So beheben Sie das Problem, dass das iPhone nach dem iOS17-Update nicht aufgeladen wird: Hier finden Sie einige Tipps, wie Sie das Problem beheben können, dass das iPhone nach dem iOS17-Update nicht aufgeladen wird: Starten Sie Ihr Apple-Telefon neu. Dadurch werden normalerweise kleinere Probleme behoben, die die Ursache für das Problem beim Laden von iOS17 sein können

Was tun, wenn beim Docker-Mapping-Port ein Fehler auftritt?

Oct 21, 2022 pm 03:29 PM

Was tun, wenn beim Docker-Mapping-Port ein Fehler auftritt?

Oct 21, 2022 pm 03:29 PM

Lösung für den Docker-Mapping-Port-Fehler: 1. Wechseln Sie zum Root-Konto. 2. Verwenden Sie den Befehl „netstat -nap“, um die PID des laufenden Programms zu überprüfen. 3. Verwenden Sie den Befehl „kill -9 2901 su u260517“. programmieren und das Programm wechseln.