Wo kann man die Cache-Bereinigungsrichtlinie in Redis konfigurieren?

Wenn Redis als Cache verwendet wird und der Speicherplatz voll ist, werden alte Daten automatisch gelöscht. Memcached funktioniert standardmäßig auf diese Weise und die meisten Entwickler sind damit vertraut. (Empfohlenes Lernen: Redis-Video-Tutorial)

LRU ist der einzige von Redis unterstützte Recycling-Algorithmus. In diesem Artikel wird die Maxmemory-Anweisung zur Begrenzung der maximalen Speichernutzung ausführlich vorgestellt und ausführlich erläutert was Redis verwendet. Ungefährer LRU-Algorithmus.

maxmemory-Konfigurationsanweisung

maxmemory wird verwendet, um den maximalen Speicher anzugeben, den Redis verwenden kann. Es kann in der Datei redis.conf festgelegt oder während des Betriebs über den Befehl CONFIG SET dynamisch geändert werden.

Um beispielsweise ein Speicherlimit von 100 MB festzulegen, können Sie es in der Datei redis.conf wie folgt konfigurieren:

maxmemory 100mb

Setzen Sie maxmemory auf 0, was bedeutet, dass kein Speicher vorhanden ist Limit. Natürlich gibt es für 32-Bit-Systeme eine implizite Einschränkung: bis zu 3 GB RAM.

Wenn die Speichernutzung die maximale Grenze erreicht und neue Daten gespeichert werden müssen, gibt Redis abhängig von den konfigurierten Richtlinien möglicherweise direkt eine Fehlermeldung zurück oder löscht einige alte Daten.

Räumungsrichtlinie

Wenn das maximale Speicherlimit (maxmemory) erreicht ist, entscheidet Redis über das spezifische Verhalten basierend auf der durch maxmemory-policy konfigurierten Richtlinie.

In der aktuellen Version umfassen die von Redis 3.0 unterstützten Strategien:

noeviction: Löschen Sie die Strategie nicht, wenn das maximale Speicherlimit erreicht ist Es wird mehr Speicher benötigt, direkt Fehlermeldung zurückgeben. Die meisten Schreibbefehle führen dazu, dass mehr Speicher belegt wird (mit seltenen Ausnahmen wie DEL).

allkeys-lru: Für alle Schlüssel gleich; zuerst die zuletzt verwendeten (LRU) Schlüssel löschen.

volatile-lru: Nur auf den Teil beschränkt, in dem „expire“ festgelegt ist; zuerst den zuletzt verwendeten Schlüssel (LRU) löschen.

allkeys-random: Für alle Schlüssel gleich; einige Schlüssel werden nach dem Zufallsprinzip gelöscht.

volatile-random: Nur auf den Teil beschränkt, in dem „expire“ festgelegt ist. Einen Teil des Schlüssels zufällig löschen.

volatile-ttl: Nur begrenzt auf den Teil mit festgelegtem Ablaufdatum; Schlüssel mit kurzer Restlaufzeit (Time to Live, TTL) werden zuerst gelöscht.

Wenn der Ablaufschlüssel nicht festgelegt ist und die Voraussetzungen nicht erfüllt sind, ist das Verhalten der Strategien volatile-lru, volatile-random und volatile-ttl im Grunde dasselbe wie noeviction (kein Löschen).

Sie müssen eine geeignete Räumungsstrategie basierend auf den Merkmalen des Systems auswählen. Natürlich können Sie die Räumungsrichtlinie auch dynamisch über Befehle während des Betriebs festlegen und Cache-Fehler und -Treffer über den INFO-Befehl zur Optimierung überwachen.

Generell gilt:

Bei der Aufteilung in Hot Data und Cold Data wird die Verwendung der Allkeys-LRU-Strategie empfohlen. Das heißt, einige der Schlüssel werden häufig gelesen und geschrieben. Wenn Sie sich über die spezifischen Geschäftsmerkmale nicht sicher sind, ist allkeys-lru eine gute Wahl.

Wenn Sie alle Schlüssel in einer Schleife lesen und schreiben müssen oder die Zugriffshäufigkeit jedes Schlüssels ähnlich ist, können Sie die Allkeys-Random-Strategie verwenden, d. h. die Wahrscheinlichkeit, alle Elemente zu lesen und zu schreiben, beträgt fast gleich.

Wenn Sie möchten, dass Redis Schlüssel, die gelöscht werden müssen, basierend auf TTL filtert, verwenden Sie bitte die Strategie volatile-ttl.

Die Hauptanwendungsszenarien der Strategien „Volatile-Lru“ und „Volatile-Random“ sind: Instanzen mit Cache- und persistenten Schlüsseln. Im Allgemeinen sollten für solche Szenarien zwei separate Redis-Instanzen verwendet werden.

Es ist erwähnenswert, dass das Festlegen von „expire“ zusätzlichen Speicher verbraucht, sodass die Verwendung der allkeys-lru-Strategie den Speicher effizienter nutzen kann, da auf diese Weise die Ablaufzeit nicht mehr festgelegt werden kann.

Die interne Umsetzung der Räumung

Der Räumungsprozess kann folgendermaßen verstanden werden:

Der Client führt einen Befehl aus, Dies führt dazu, dass die Datenmenge von Redis zunimmt und mehr Speicher beansprucht.

Redis überprüft die Speichernutzung, wenn sie das maximale Speicherlimit überschreitet, werden einige Schlüssel gemäß der Richtlinie gelöscht.

Fahren Sie mit dem nächsten Befehl fort und so weiter.

Während dieses Vorgangs wird die Speichernutzung kontinuierlich den Grenzwert erreichen, ihn dann überschreiten und dann einige Schlüssel löschen, und die Nutzung wird wieder unter den Grenzwert fallen.

Wenn ein bestimmter Befehl eine große Speichernutzung verursacht (z. B. das Speichern eines großen Satzes über einen neuen Schlüssel), kann die Speichernutzung für einen bestimmten Zeitraum das maximale Speicherlimit erheblich überschreiten.

Ungefährer LRU-Algorithmus

Redis verwendet nicht den vollständigen LRU-Algorithmus. Der automatisch entfernte Schlüssel ist nicht unbedingt derjenige, der die LRU-Eigenschaften am besten erfüllt. Stattdessen wird eine kleine Anzahl von Schlüsselproben durch den ungefähren LRU-Algorithmus extrahiert und dann der Schlüssel mit der ältesten Zugriffszeit gelöscht.

Der Räumungsalgorithmus wurde seit Redis 3.0 stark optimiert und verwendet Pool als Kandidaten. Dies verbessert die Algorithmuseffizienz erheblich und kommt dem echten LRU-Algorithmus näher.

Im LRU-Algorithmus von Redis kann die Genauigkeit des Algorithmus durch Festlegen der Anzahl der Stichproben optimiert werden. Konfigurieren Sie über den folgenden Befehl:

maxmemory-samples 5

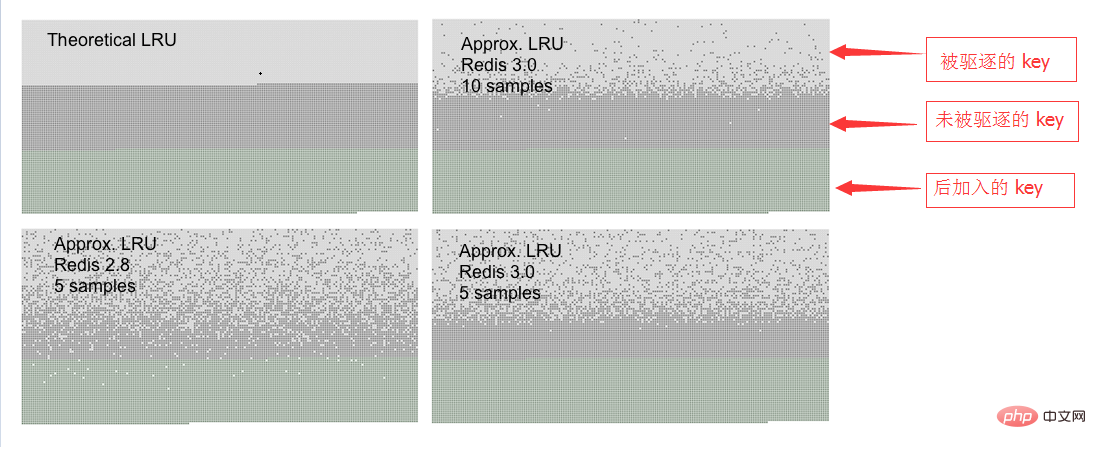

Warum nicht die vollständige LRU-Implementierung verwenden? Der Grund ist, Speicher zu sparen. Das Verhalten von Redis entspricht jedoch grundsätzlich dem von LRU. Das Folgende ist eine Verhaltensvergleichstabelle zwischen Redis LRU und dem vollständigen LRU-Algorithmus.

Während des Testvorgangs beginnt der Zugriff mit dem ersten Schlüssel, sodass der erste Schlüssel das beste Räumungsobjekt ist.

Während des Testvorgangs beginnt der Zugriff mit dem ersten Schlüssel, sodass der erste Schlüssel das beste Räumungsobjekt ist.

Auf dem Bild sind drei Arten von Punkten zu sehen, die drei verschiedene Streifen bilden.

Der hellgraue Teil zeigt das geräumte Objekt an.

Der graue Teil stellt „nicht geräumte“ Objekte dar.

Der grüne Teil zeigt die später hinzugefügten Objekte an.

Bei der reinen LRU-Algorithmus-Implementierung wird die erste Hälfte des alten Schlüssels freigegeben. Der LRU-Algorithmus von Redis gibt längere Schlüssel nur probabilistisch frei.

Wie Sie sehen können, ist der Effekt von 5 Samples in Redis 3.0 viel besser als der von Redis 2.8. Natürlich ist Redis 2.8 auch gut, der zuletzt aufgerufene Schlüssel befindet sich grundsätzlich noch im Speicher. Bei Verwendung von 10 Samples in Redis 3.0 kommt es dem reinen LRU-Algorithmus sehr nahe.

Beachten Sie, dass LRU nur ein Wahrscheinlichkeitsmodell ist, das verwendet wird, um vorherzusagen, dass auf einen bestimmten Schlüssel in Zukunft weiterhin zugegriffen werden kann. Wenn die Datenzugriffssituation außerdem einer Potenzgesetzverteilung entspricht, gilt für die meisten Anfragen: LRU wird eine gute Leistung erbringen.

In der Simulation haben wir festgestellt, dass bei Verwendung des Potenzgesetzzugriffs die Ergebnisse von reinem LRU und Redis sehr unterschiedlich oder sogar unsichtbar sind.

Natürlich können Sie die Anzahl der Stichproben auch auf 10 erhöhen, allerdings auf Kosten der zusätzlichen CPU-Belastung, sodass die Ergebnisse näher an der tatsächlichen LRU liegen und der Unterschied anhand der Cache-Miss-Statistiken beurteilt werden kann .

Es ist einfach, die Stichprobengröße festzulegen, indem Sie den Befehl CONFIG SET maxmemory-samples

Weitere technische Artikel zu Redis finden Sie im Redis Getting Started Tutorial Kolumne Fang an zu lernen!

Das obige ist der detaillierte Inhalt vonWo kann man die Cache-Bereinigungsrichtlinie in Redis konfigurieren?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

So erstellen Sie den Redis -Clustermodus

Apr 10, 2025 pm 10:15 PM

So erstellen Sie den Redis -Clustermodus

Apr 10, 2025 pm 10:15 PM

Der Redis -Cluster -Modus bietet Redis -Instanzen durch Sharding, die Skalierbarkeit und Verfügbarkeit verbessert. Die Bauschritte sind wie folgt: Erstellen Sie ungerade Redis -Instanzen mit verschiedenen Ports; Erstellen Sie 3 Sentinel -Instanzen, Monitor -Redis -Instanzen und Failover; Konfigurieren von Sentinel -Konfigurationsdateien, Informationen zur Überwachung von Redis -Instanzinformationen und Failover -Einstellungen hinzufügen. Konfigurieren von Redis -Instanzkonfigurationsdateien, aktivieren Sie den Cluster -Modus und geben Sie den Cluster -Informationsdateipfad an. Erstellen Sie die Datei nodes.conf, die Informationen zu jeder Redis -Instanz enthält. Starten Sie den Cluster, führen Sie den Befehl erstellen aus, um einen Cluster zu erstellen und die Anzahl der Replikate anzugeben. Melden Sie sich im Cluster an, um den Befehl cluster info auszuführen, um den Clusterstatus zu überprüfen. machen

So implementieren Sie die zugrunde liegenden Redis

Apr 10, 2025 pm 07:21 PM

So implementieren Sie die zugrunde liegenden Redis

Apr 10, 2025 pm 07:21 PM

Redis verwendet Hash -Tabellen, um Daten zu speichern und unterstützt Datenstrukturen wie Zeichenfolgen, Listen, Hash -Tabellen, Sammlungen und geordnete Sammlungen. Ernähren sich weiterhin über Daten über Snapshots (RDB) und appendiert Mechanismen nur Schreibmechanismen. Redis verwendet die Master-Slave-Replikation, um die Datenverfügbarkeit zu verbessern. Redis verwendet eine Ereignisschleife mit einer Thread, um Verbindungen und Befehle zu verarbeiten, um die Datenatomizität und Konsistenz zu gewährleisten. Redis legt die Ablaufzeit für den Schlüssel fest und verwendet den faulen Löschmechanismus, um den Ablaufschlüssel zu löschen.

Was tun, wenn Redis-Server nicht gefunden werden kann

Apr 10, 2025 pm 06:54 PM

Was tun, wenn Redis-Server nicht gefunden werden kann

Apr 10, 2025 pm 06:54 PM

Schritte zur Lösung des Problems, das Redis-Server nicht finden kann: Überprüfen Sie die Installation, um sicherzustellen, dass Redis korrekt installiert ist. Setzen Sie die Umgebungsvariablen Redis_host und Redis_port; Starten Sie den Redis-Server Redis-Server; Überprüfen Sie, ob der Server Redis-Cli Ping ausführt.

So sehen Sie alle Schlüssel in Redis

Apr 10, 2025 pm 07:15 PM

So sehen Sie alle Schlüssel in Redis

Apr 10, 2025 pm 07:15 PM

Um alle Schlüssel in Redis anzuzeigen, gibt es drei Möglichkeiten: Verwenden Sie den Befehl keys, um alle Schlüssel zurückzugeben, die dem angegebenen Muster übereinstimmen. Verwenden Sie den Befehl scan, um über die Schlüssel zu iterieren und eine Reihe von Schlüssel zurückzugeben. Verwenden Sie den Befehl Info, um die Gesamtzahl der Schlüssel zu erhalten.

So lesen Sie den Quellcode von Redis

Apr 10, 2025 pm 08:27 PM

So lesen Sie den Quellcode von Redis

Apr 10, 2025 pm 08:27 PM

Der beste Weg, um Redis -Quellcode zu verstehen, besteht darin, Schritt für Schritt zu gehen: Machen Sie sich mit den Grundlagen von Redis vertraut. Wählen Sie ein bestimmtes Modul oder eine bestimmte Funktion als Ausgangspunkt. Beginnen Sie mit dem Einstiegspunkt des Moduls oder der Funktion und sehen Sie sich die Codezeile nach Zeile an. Zeigen Sie den Code über die Funktionsaufrufkette an. Kennen Sie die von Redis verwendeten Datenstrukturen. Identifizieren Sie den von Redis verwendeten Algorithmus.

So sehen Sie die Versionsnummer der Redis

Apr 10, 2025 pm 05:57 PM

So sehen Sie die Versionsnummer der Redis

Apr 10, 2025 pm 05:57 PM

Um die Redis -Versionsnummer anzuzeigen, können Sie die folgenden drei Methoden verwenden: (1) Geben Sie den Info -Befehl ein, (2) Starten Sie den Server mit der Option --version und (3) die Konfigurationsdatei anzeigen.

So verwenden Sie den Befehl Redis

Apr 10, 2025 pm 08:45 PM

So verwenden Sie den Befehl Redis

Apr 10, 2025 pm 08:45 PM

Die Verwendung der REDIS -Anweisung erfordert die folgenden Schritte: Öffnen Sie den Redis -Client. Geben Sie den Befehl ein (Verbschlüsselwert). Bietet die erforderlichen Parameter (variiert von der Anweisung bis zur Anweisung). Drücken Sie die Eingabetaste, um den Befehl auszuführen. Redis gibt eine Antwort zurück, die das Ergebnis der Operation anzeigt (normalerweise in Ordnung oder -err).

So setzen Sie die Redis -Ablaufpolitik

Apr 10, 2025 pm 10:03 PM

So setzen Sie die Redis -Ablaufpolitik

Apr 10, 2025 pm 10:03 PM

Es gibt zwei Arten von RETIS-Datenverlaufstrategien: regelmäßige Löschung: periodischer Scan zum Löschen des abgelaufenen Schlüssels, der über abgelaufene Cap-Remove-Count- und Ablauf-Cap-Remove-Delay-Parameter festgelegt werden kann. LAZY LELETION: Überprüfen Sie nur, ob abgelaufene Schlüsseln gelöscht werden, wenn Tasten gelesen oder geschrieben werden. Sie können durch LazyFree-Lazy-Eviction, LazyFree-Lazy-Expire, LazyFree-Lazy-User-Del-Parameter eingestellt werden.