Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Fehlkonfiguration des AWS S3-Buckets – Millionen personenbezogener Daten offengelegt

Fehlkonfiguration des AWS S3-Buckets – Millionen personenbezogener Daten offengelegt

Fehlkonfiguration des AWS S3-Buckets – Millionen personenbezogener Daten offengelegt

1. Die Fehlkonfiguration des AWS S3-Buckets führte dazu, dass Millionen persönlicher Informationen (PII) abgerufen wurden

Als ich die Zielwebsite zunächst testete, stellte ich fest, dass Ich habe es nicht gefunden. Was Schwachstellen mit hohem Risiko angeht, habe ich nach fast einer Stunde Erkennung und Analyse festgestellt, dass es einige unbedeutende IDOR- und XSS-Schwachstellen, aber keine Schwachstellen mit hohem Risiko gibt. Gerade als ich aufgeben wollte, entdeckte ich, dass die Zielwebsite den Amazon Cloudfront-Dienst zum Speichern öffentlicher Bilder nutzte und der Link zur Speicher-URL wie folgt aussah:

https://d3ez8in977xyz.cloudfront.net/avatars/009afs8253c47248886d8ba021fd411f.jpg

Zuerst dachte ich, dass dies nur ein offener Online-Datendienst ist. Ich habe beiläufig die https://d3ez8in977xyz.cloudfront.net-Website besucht und festgestellt, dass dort einige öffentliche Bilddateien gespeichert waren, aber ... ich war überrascht, das zusätzlich zu diesen Bildern zu finden In den Dateien wurden auch einige vertrauliche Dateien gespeichert, z. B. Voice-Chat-Inhalte, Audioanrufinhalte, Textnachrichteninhalte und andere Datenschutzdateien des Benutzers.

Das Schreckliche ist, dass es sich bei den in diesen sensiblen Dateien gespeicherten Inhalten fast ausschließlich um Gespräche zwischen Patienten und Ärzten handelt.

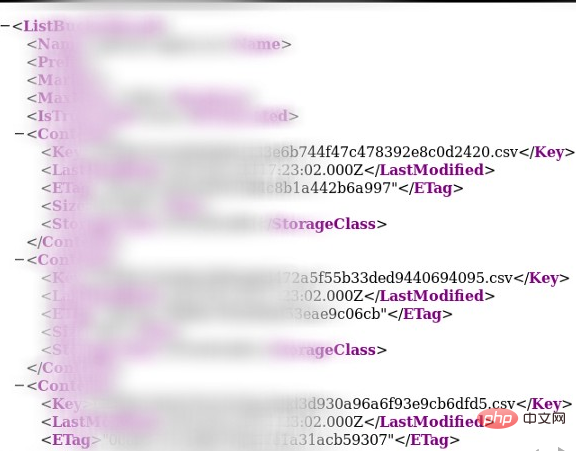

Da verschiedene Domänennamen des Unternehmens unterschiedlichen AWS-Buckets entsprechen, habe ich mich auf die Suche nach dem öffentlichen Bildspeicher anderer Domänennamen gemacht. Tatsächlich hat jeder seiner entsprechenden Buckets Tausende von persönlichen Dateninformationen gespeichert Ich habe damals keine konkreten Berechnungen angestellt, aber später erfuhr ich, dass die Kundenzahl des Unternehmens in die Millionen ging. Das Folgende ist eine Abbildung, die persönliche Informationen enthält:

Nachdem ich es der Zielfirma rechtzeitig gemeldet hatte, wurde es umgehend innerhalb einer Stunde repariert und ich erhielt eine Belohnung eine Belohnung von 2500 $ + 500 $.

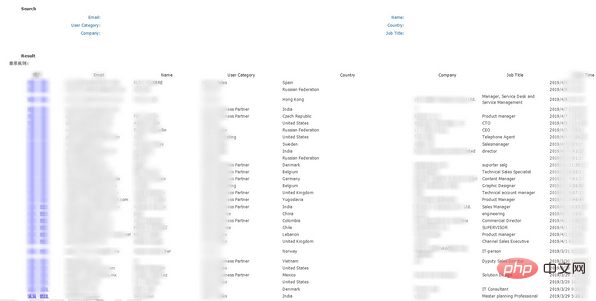

2. Das Administratorkonto mit Login-Zugriff führte zur Offenlegung von Unternehmensdaten von Geschäftspartnern.

Dies ist eine multinationale Unternehmenswebsite, auf der ein XSS gespeichert ist. Daher habe ich die Website erhalten Durch das Administrator-Konto-Token und eingehende Tests wurden detaillierte Informationen über die Partnerunternehmen des Unternehmens erhalten.

Ich habe eine gespeicherte XSS-Sicherheitslücke auf der Datenformatseite der Unternehmenswebsite gefunden. Die formatierten Daten wurden im lokalen Administratorkonto gespeichert, daher habe ich die integrierte Nutzlast von XSSHunter verwendet, um einen Rebound auszulösen Nachdem ich die Sicherheitslücke gemeldet hatte, erhielt ich eine Belohnung von 1.250 $.

Empfohlene verwandte Artikel und Tutorials:  Webserver-Sicherheit

Webserver-Sicherheit

Das obige ist der detaillierte Inhalt vonFehlkonfiguration des AWS S3-Buckets – Millionen personenbezogener Daten offengelegt. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1359

1359

52

52

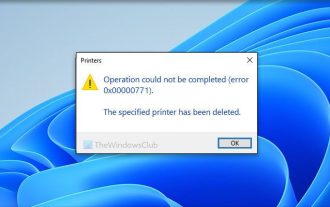

Der Vorgang konnte nicht abgeschlossen werden (Fehler 0x0000771). Druckerfehler

Mar 16, 2024 pm 03:50 PM

Der Vorgang konnte nicht abgeschlossen werden (Fehler 0x0000771). Druckerfehler

Mar 16, 2024 pm 03:50 PM

Wenn bei der Verwendung Ihres Druckers eine Fehlermeldung angezeigt wird, z. B. dass der Vorgang nicht abgeschlossen werden konnte (Fehler 0x00000771), liegt dies möglicherweise daran, dass die Verbindung zum Drucker getrennt wurde. In diesem Fall können Sie das Problem mit den folgenden Methoden lösen. In diesem Artikel besprechen wir, wie Sie dieses Problem auf einem Windows 11/10-PC beheben können. Die gesamte Fehlermeldung lautet: Der Vorgang konnte nicht abgeschlossen werden (Fehler 0x0000771). Der angegebene Drucker wurde gelöscht. Beheben Sie den Druckerfehler 0x00000771 auf einem Windows-PC. Um den Druckerfehler zu beheben, konnte der Vorgang nicht abgeschlossen werden (Fehler 0x0000771). Der angegebene Drucker wurde auf einem Windows 11/10-PC gelöscht. Befolgen Sie diese Lösung: Starten Sie die Druckspule neu

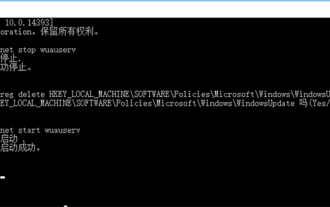

Lösung für den Windows Update-Eingabeaufforderungsfehler 0x8024401c

Jun 08, 2024 pm 12:18 PM

Lösung für den Windows Update-Eingabeaufforderungsfehler 0x8024401c

Jun 08, 2024 pm 12:18 PM

Inhaltsverzeichnis Lösung 1 Lösung 21. Löschen Sie die temporären Dateien von Windows Update 2. Reparieren Sie beschädigte Systemdateien 3. Anzeigen und Ändern von Registrierungseinträgen 4. Schalten Sie die IPv6-Netzwerkkarte aus 5. Führen Sie das WindowsUpdateTroubleshooter-Tool zur Reparatur aus 6. Schalten Sie die Firewall aus und andere verwandte Antivirensoftware. 7. Schließen Sie den WidowsUpdate-Dienst. Lösung 3 Lösung 4 „0x8024401c“-Fehler tritt während des Windows-Updates auf Huawei-Computern auf Symptom Problem Ursache Lösung Immer noch nicht gelöst? Vor kurzem musste der Webserver aufgrund von Systemschwachstellen aktualisiert werden. Nach der Anmeldung am Server wird der Fehlercode 0x8024401c angezeigt

Das Funktionsprinzip und die Konfigurationsmethode von GDM im Linux-System

Mar 01, 2024 pm 06:36 PM

Das Funktionsprinzip und die Konfigurationsmethode von GDM im Linux-System

Mar 01, 2024 pm 06:36 PM

Titel: Das Funktionsprinzip und die Konfigurationsmethode von GDM in Linux-Systemen. In Linux-Betriebssystemen ist GDM (GNOMEDisplayManager) ein gängiger Anzeigemanager, der zur Steuerung der grafischen Benutzeroberfläche (GUI)-Anmeldung und Benutzersitzungsverwaltung verwendet wird. In diesem Artikel werden das Funktionsprinzip und die Konfigurationsmethode von GDM vorgestellt und spezifische Codebeispiele bereitgestellt. 1. Funktionsprinzip von GDM GDM ist der Display-Manager in der GNOME-Desktop-Umgebung. Er ist für den Start des X-Servers und die Bereitstellung der Anmeldeschnittstelle verantwortlich

Verstehen Sie Linux Bashrc: Funktionen, Konfiguration und Verwendung

Mar 20, 2024 pm 03:30 PM

Verstehen Sie Linux Bashrc: Funktionen, Konfiguration und Verwendung

Mar 20, 2024 pm 03:30 PM

Grundlegendes zu Linux Bashrc: Funktion, Konfiguration und Verwendung In Linux-Systemen ist Bashrc (BourneAgainShellruncommands) eine sehr wichtige Konfigurationsdatei, die verschiedene Befehle und Einstellungen enthält, die beim Systemstart automatisch ausgeführt werden. Die Bashrc-Datei befindet sich normalerweise im Home-Verzeichnis des Benutzers und ist eine versteckte Datei. Ihre Funktion besteht darin, die Bashshell-Umgebung für den Benutzer anzupassen. 1. Bashrc-Funktionseinstellungsumgebung

Warum zeigt die Xiangxiangfuzhai-App einen Fehler an?

Mar 19, 2024 am 08:04 AM

Warum zeigt die Xiangxiangfuzhai-App einen Fehler an?

Mar 19, 2024 am 08:04 AM

Der Anzeigefehler ist ein Problem, das in der Xiangxiang Fuzhai-App auftreten kann. Einige Benutzer sind sich nicht sicher, warum die Xiangxiang Fuzhai-App Fehler anzeigt. Dies kann an Netzwerkverbindungsproblemen, zu vielen Hintergrundprogrammen, falschen Registrierungsinformationen usw. liegen. Dies ist die Einführung des Herausgebers zur Behebung von App-Anzeigefehlern für Benutzer. Interessierte Benutzer sollten vorbeikommen und einen Blick darauf werfen! Warum zeigt die Xiangxiang Fuzhai-App eine Fehlerantwort an: Netzwerkverbindungsproblem, zu viele Hintergrundprogramme, falsche Registrierungsinformationen usw. Details: 1. [Netzwerkproblem] Lösung: Überprüfen Sie den Netzwerkstatus der Geräteverbindung, stellen Sie die Verbindung erneut her oder wählen Sie eine andere Netzwerkverbindung aus benutzen können. 2. [Zu viele Hintergrundprogramme] Lösung: Schließen Sie andere laufende Programme und geben Sie das System frei, was die Ausführung der Software beschleunigen kann. 3. [Falsche Registrierungsinformationen

Linux Hoppla: Detaillierte Erklärung, was dieser Fehler bedeutet

Mar 21, 2024 am 09:06 AM

Linux Hoppla: Detaillierte Erklärung, was dieser Fehler bedeutet

Mar 21, 2024 am 09:06 AM

LinuxOops: Detaillierte Erklärung der Bedeutung dieses Fehlers, spezifische Codebeispiele erforderlich. Was ist LinuxOops? In Linux-Systemen bezieht sich „Ups“ auf eine Situation, in der ein schwerwiegender Fehler im Kernel zum Absturz des Systems führt. Oops ist eigentlich ein Kernel-Absturzmechanismus, der das System stoppt, wenn ein schwerwiegender Fehler auftritt, und relevante Fehlerinformationen ausgibt, damit Entwickler das Problem diagnostizieren und beheben können. Hoppla treten normalerweise im Kernel-Space auf und haben nichts mit User-Space-Anwendungen zu tun. Wenn der Kernel auftrifft

Interpretation des Oracle-Fehlers 3114: Ursachen und Lösungen

Mar 08, 2024 pm 03:42 PM

Interpretation des Oracle-Fehlers 3114: Ursachen und Lösungen

Mar 08, 2024 pm 03:42 PM

Titel: Analyse des Oracle-Fehlers 3114: Ursachen und Lösungen Bei der Verwendung einer Oracle-Datenbank stoßen Sie häufig auf verschiedene Fehlercodes, unter denen Fehler 3114 am häufigsten vorkommt. Bei diesem Fehler handelt es sich im Allgemeinen um Datenbankverbindungsprobleme, die beim Zugriff auf die Datenbank zu Ausnahmen führen können. In diesem Artikel wird der Oracle-Fehler 3114 interpretiert, seine Ursachen erläutert und spezifische Methoden zur Behebung des Fehlers sowie zugehörige Codebeispiele vorgestellt. 1. Definition von Fehler 3114 Oracle-Fehler 3114 bestanden

![Streaming-Server löst Fehler aus [BEHOBEN]](https://img.php.cn/upload/article/000/465/014/171133083740341.jpg?x-oss-process=image/resize,m_fill,h_207,w_330) Streaming-Server löst Fehler aus [BEHOBEN]

Mar 25, 2024 am 09:40 AM

Streaming-Server löst Fehler aus [BEHOBEN]

Mar 25, 2024 am 09:40 AM

Bekommt ein Streaming-Server einen Fehler auf Ihrem Computer? Stremio ist ein plattformübergreifender Video-Streaming-Dienst, mit dem Sie Filme, Fernsehsendungen, Live-TV und mehr streamen und ansehen können. Einige Benutzer haben berichtet, dass sie beim Versuch, die Anwendung zu starten, diesen Fehler erhalten. Fehler können unter verschiedenen Umständen auftreten, einschließlich Internet- und Serverproblemen. Dieser Fehler kann auch bei Verwendung der Webversion von Stremio auftreten. Auch Eingriffe von Antivirensoftware oder Firewalls können zu Fehlern führen. In jedem Fall können Sie das Problem mit dieser Anleitung beheben. Beim Ausführen der Stremio-Anwendung unter Windows kann der Fehler „Stremio Streaming Server hat einen Fehler ausgelöst“ auftreten