Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Experimentieren Sie mit einer einfachen Brute-Force-Aufzählungsmethode, um den 2FA-Verifizierungsmechanismus des Zielsystems zu umgehen

Experimentieren Sie mit einer einfachen Brute-Force-Aufzählungsmethode, um den 2FA-Verifizierungsmechanismus des Zielsystems zu umgehen

Experimentieren Sie mit einer einfachen Brute-Force-Aufzählungsmethode, um den 2FA-Verifizierungsmechanismus des Zielsystems zu umgehen

Der heute geteilte Artikel ist das dynamische Passwort OTP (One Time Password) des Autors für das Zielsystem, während er an öffentlichen Schwachstellentests teilnimmt, indem er eine einfache Brute-Force-Enumerationsmethode verwendet Der Zwei-Faktor-Authentifizierungsmechanismus des Zielsystems 2FA (Two-Factor Authentication). Das Zielsystem ist die Website von Indiens größtem Reisedienstleistungsunternehmen, das dynamisches Passwort-OTP als Mittel zur Implementierung der Zwei-Faktor-Authentifizierung 2FA verwendet.

Im Allgemeinen ist OTP eine 4-stellige Kombination von 0000 bis 9999. Wenn OTP 10.000 mögliche Kombinationen hat, dauert die Verarbeitung von 10.000 Kombinationen im heutigen leistungsstarken Computerzeitalter nur wenige Minuten. Wenn also der Überprüfungsmechanismus des OTP nicht ordnungsgemäß ist, kann ihn jeder durch einfache Brute-Force-Aufzählung umgehen.

Warum kann ich 2FA umgehen?

Das Zielsystem sieht keine Ratenbegrenzung für erfolglose Anfrageversuche vor.

Das Zielsystem verfügt über keine neuen dynamischen Passwortmaßnahmen für erfolglose Anfrageversuche.

Voraussetzungen für die Vorbereitung:

Webbrowser, BurpSuite.

Der wiederkehrende Prozess der Umgehung von 2FA

Der wiederkehrende Prozess der Umgehung von 2FA

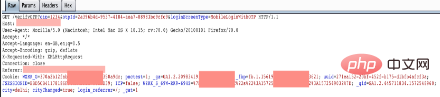

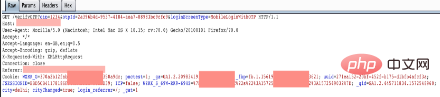

1 Öffnen Sie BurpSuite und melden Sie sich mit Ihrem an Geben Sie hier absichtlich das falsche dynamische OTP ein, das vom System an Ihr Mobiltelefon gesendet wurde (hier geben wir beiläufig 1234 ein) und erfassen Sie dann den Datenverkehr mit BurpSuite

Von BurpSuite aus können wir relevante Informationen zur OTP-API sehen – verifyOTP?otp=:

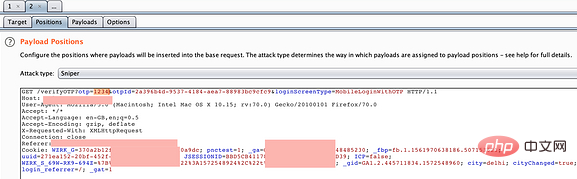

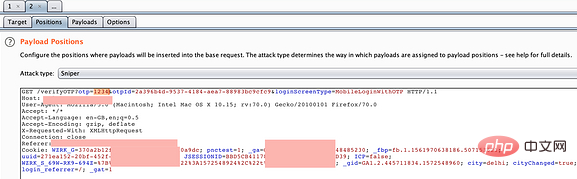

2. Klicken Sie mit der rechten Maustaste auf den OTP-Sendevorgang. An Eindringling senden:

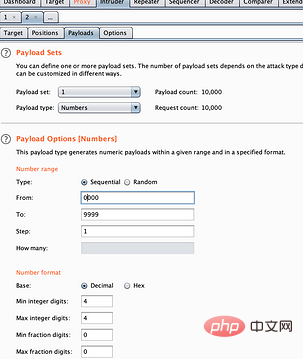

3. Wählen Sie den Platzhalter otp=1234 aus und stellen Sie ihn auf den einfachen Gewaltaufzählungsvariablenmodus ein:

4 Markieren Sie das Element, ändern Sie es in eine beliebige Kombination und klicken Sie dann auf Angriff:

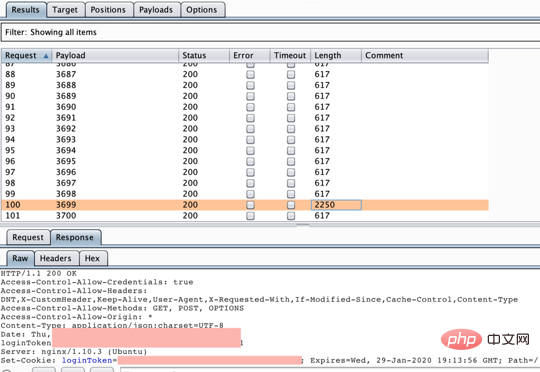

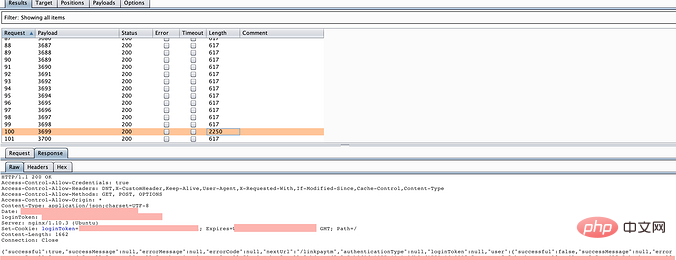

5. Der Angriff beginnt. Aus dem Ergebnis der Aufzählungsantwort können wir eine abnormale Antwort mit einer Länge von 2250 erkennen. Wie erwartet ist dies:

6. Melden Sie sich mit diesem OTP an. Es kann Seien Sie erfolgreich und effektiv!

Verwandte Tutorial-Empfehlungen: Webserver-Sicherheit

Das obige ist der detaillierte Inhalt vonExperimentieren Sie mit einer einfachen Brute-Force-Aufzählungsmethode, um den 2FA-Verifizierungsmechanismus des Zielsystems zu umgehen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1382

1382

52

52

Werden Versuche am Menschen abgeschafft? Musks Neuralink steht vor einer Bundesuntersuchung, Versuchstiere sterben häufig

Apr 12, 2023 pm 05:37 PM

Werden Versuche am Menschen abgeschafft? Musks Neuralink steht vor einer Bundesuntersuchung, Versuchstiere sterben häufig

Apr 12, 2023 pm 05:37 PM

Letzte Woche veranstaltete Musk die Show & Tell-Demonstrationsveranstaltung von Neuralink, um der Welt die neuesten Fortschritte bei Gehirn-Computer-Schnittstellen zu zeigen. Bei dem Treffen sagte Musk, dass der Übergang vom Prototyp zur Produktion sehr schwierig sei und vor vielen Herausforderungen stünde. Neuralink hat hart daran gearbeitet, Versuche am Menschen zu initiieren und hat der FDA alle notwendigen Unterlagen für den Beginn von Versuchen am Menschen vorgelegt. Musk schätzt, dass das erste Neuralink-Gerät innerhalb von fünf bis sechs Monaten im menschlichen Gehirn sein könnte. Bei dem Treffen betonte Musk, dass Neuralink Tiere respektiert und dass Gehirn-Computer-Schnittstellengeräte umfangreiche Benchmark-Tests durchlaufen haben, bevor sie in Tiere implantiert werden. Zwei Affen Pager und

Die nicht patchbare Sicherheitslücke im Yubico-Zwei-Faktor-Authentifizierungsschlüssel beeinträchtigt die Sicherheit der meisten Yubikey 5-, Security Key- und YubiHSM 2FA-Geräte

Sep 04, 2024 pm 06:32 PM

Die nicht patchbare Sicherheitslücke im Yubico-Zwei-Faktor-Authentifizierungsschlüssel beeinträchtigt die Sicherheit der meisten Yubikey 5-, Security Key- und YubiHSM 2FA-Geräte

Sep 04, 2024 pm 06:32 PM

Eine nicht patchbare Schwachstelle im Yubico-Zwei-Faktor-Authentifizierungsschlüssel hat die Sicherheit der meisten Yubikey 5-, Security Key- und YubiHSM 2FA-Geräte beeinträchtigt. Die Feitian A22 JavaCard und andere Geräte, die TPMs der Infineon SLB96xx-Serie verwenden, sind ebenfalls anfällig.Alle

Was sind Aufzählungen (Enums) in PHP 8.1?

Apr 03, 2025 am 12:05 AM

Was sind Aufzählungen (Enums) in PHP 8.1?

Apr 03, 2025 am 12:05 AM

Die Aufzählungsfunktion in Php8.1 verbessert die Klarheit und Type des Codes, indem benannte Konstanten definiert werden. 1) Aufzählungen können Ganzzahlen, Zeichenfolgen oder Objekte sein, die die Lesbarkeit der Code und die Type der Type verbessern. 2) Die Aufzählung basiert auf der Klasse und unterstützt objektorientierte Merkmale wie Traversal und Reflexion. 3) Die Aufzählung kann zum Vergleich und zur Zuordnung verwendet werden, um die Sicherheit der Typ zu gewährleisten. 4) Aufzählung unterstützt das Hinzufügen von Methoden zur Implementierung einer komplexen Logik. 5) Strenge Typ Überprüfung und Fehlerbehandlung können häufig auftretende Fehler vermeiden. 6) Die Aufzählung verringert den magischen Wert und verbessert die Wartbarkeit, achten Sie jedoch auf die Leistungsoptimierung.

Python-Programm zum Auffinden von Enumerationen anhand des Zeichenfolgenwerts

Sep 21, 2023 pm 09:25 PM

Python-Programm zum Auffinden von Enumerationen anhand des Zeichenfolgenwerts

Sep 21, 2023 pm 09:25 PM

Eine Aufzählung in Python ist ein benutzerdefinierter Datentyp, der aus einer benannten Menge von Werten besteht. Eine endliche Menge von Werten wird mithilfe einer Aufzählung definiert, und auf diese Werte kann in Python über ihren Namen anstelle von ganzzahligen Werten zugegriffen werden. Aufzählungen machen Code lesbarer und wartbarer und erhöhen außerdem die Typsicherheit. In diesem Artikel erfahren Sie, wie Sie in Python eine Aufzählung anhand ihres Zeichenfolgenwerts finden. Um eine Aufzählung anhand eines Zeichenfolgenwerts zu finden, müssen wir die folgenden Schritte ausführen: Importieren Sie das Aufzählungsmodul in Ihren Code. Definieren Sie die Aufzählung mit dem gewünschten Wertesatz. Erstellen Sie eine Funktion, die die Aufzählungszeichenfolge als Eingabe verwendet und den entsprechenden Aufzählungswert zurückgibt. Syntax fromenumimportEnumclassClassName(Enum

Welche Vorteile bietet es, wenn eine C++-Funktion einen Aufzählungstyp zurückgibt?

Apr 20, 2024 pm 12:33 PM

Welche Vorteile bietet es, wenn eine C++-Funktion einen Aufzählungstyp zurückgibt?

Apr 20, 2024 pm 12:33 PM

Vorteile der Verwendung von Aufzählungstypen als Funktionsrückgabewerte: Verbesserung der Lesbarkeit: Verwenden Sie aussagekräftige Namenskonstanten, um das Codeverständnis zu verbessern. Typsicherheit: Stellen Sie sicher, dass die Rückgabewerte im erwarteten Bereich liegen, und vermeiden Sie unerwartetes Verhalten. Speicher sparen: Aufzählungstypen beanspruchen im Allgemeinen weniger Speicherplatz. Einfach zu erweitern: Neue Werte können einfach zur Aufzählung hinzugefügt werden.

Wie verwende ich Aufzählungen in C/C++?

Aug 28, 2023 pm 05:09 PM

Wie verwende ich Aufzählungen in C/C++?

Aug 28, 2023 pm 05:09 PM

Aufzählung ist ein benutzerdefinierter Datentyp in der C-Sprache. Es wird verwendet, um ganzzahligen Konstanten Namen zu geben, wodurch Programme einfacher zu lesen und zu warten sind. Das Schlüsselwort „enum“ wird verwendet, um eine Aufzählung zu deklarieren. Das Folgende ist die Syntax von Aufzählungen in der C-Sprache: enumenum_name{const1, const2,.....}; Das Schlüsselwort enum wird auch zum Definieren der Variablen des Ofenumtyps verwendet. Es gibt zwei Möglichkeiten, den Variablenofenumtyp wie folgt zu definieren. enumweek{Sonntag, Montag, Dienstag,

C++-Syntaxfehler: Aufzählungsmitglieder müssen in Klammern initialisiert werden. Was soll ich tun?

Aug 22, 2023 pm 03:41 PM

C++-Syntaxfehler: Aufzählungsmitglieder müssen in Klammern initialisiert werden. Was soll ich tun?

Aug 22, 2023 pm 03:41 PM

C++ ist eine gängige Programmiersprache, deren Syntax relativ streng und leicht zu erlernen und anzuwenden ist. Bei der spezifischen Programmierung ist es jedoch unvermeidlich, auf verschiedene Fehler zu stoßen. Einer der häufigsten Fehler ist „Aufzählungsmitglieder müssen in Klammern initialisiert werden“. In C++ ist der Aufzählungstyp ein sehr praktischer Datentyp, der eine Reihe von Konstanten mit diskreten Werten definieren kann, wie zum Beispiel: enumColor{RED,YELLOW,GREEN}. In diesem Beispiel definieren wir einen Aufzählungstyp Color, der drei Aufzählungen enthält

Ein Java-Programm greift auf alle in einer Enumeration definierten Konstanten zu

Aug 19, 2023 pm 04:29 PM

Ein Java-Programm greift auf alle in einer Enumeration definierten Konstanten zu

Aug 19, 2023 pm 04:29 PM

Nach JDK-Version 5 führte Java Aufzählungen ein. Es handelt sich um eine Reihe von Konstanten, die mit dem Schlüsselwort „enum“ definiert werden. In Java ähneln Endvariablen in gewisser Weise Aufzählungen. In diesem Artikel erstellen wir ein Java-Programm, in dem wir eine Aufzählungsklasse definieren und versuchen, mit den Methoden valueOf() und Values() auf alle in der Aufzählung definierten Konstanten zuzugreifen. Die chinesische Übersetzung von Enum lautet: Enumeration. Wenn wir einen festen Satz von Konstanten definieren müssen, verwenden wir die Enumerationsklasse. Wenn wir zum Beispiel die Wochentage, die Namen der Planeten, die Namen der fünf Vokale usw. verwenden möchten. Beachten Sie, dass die Namen aller Konstanten in Großbuchstaben deklariert werden. Obwohl die Aufzählung in Java ein Klassentyp ist, können wir sie nicht instanziieren. existieren