PHP-Framework

PHP-Framework

Denken Sie an PHP

Denken Sie an PHP

Die Sicherheitslücke bei der Erstellung willkürlicher Dateien in thinkphp6 tritt erneut auf

Die Sicherheitslücke bei der Erstellung willkürlicher Dateien in thinkphp6 tritt erneut auf

Die Sicherheitslücke bei der Erstellung willkürlicher Dateien in thinkphp6 tritt erneut auf

01 Hintergrund

Kürzlich veröffentlichte QiAnXin einen Sicherheitsrisikohinweis zu einer Sicherheitslücke bei der „willkürlichen“ Dateierstellung in ThinkPHP 6.0. Als Reaktion darauf analysierte DYSRC die Sicherheitslücke sofort und reproduzierte die Sicherheitslücke erfolgreich.

Schwachstellenumfang: top-think/framework 6.x

02 Standortproblem

Basierend auf der Erstellung beliebiger Dateien und dem aktuellen Commit-Verlauf kann darauf geschlossen werden 1bbe75019 ist der Patch für dieses Problem. Es ist ersichtlich, dass der Patch die Sitzungs-ID darauf beschränkt, nur aus Buchstaben und Zahlen zu bestehen, was das Problem offensichtlicher macht.

03 Prinzipanalyse

Lassen Sie uns zunächst die oben genannten Probleme beiseite lassen und einen Blick darauf werfen, wie thinkphp Sitzungen speichert.

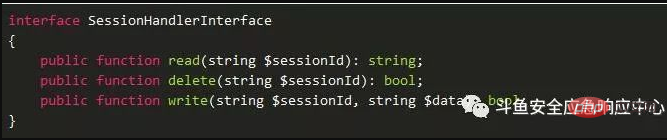

Das System definiert die Schnittstelle thinkcontractSessionHandlerInterface

Die Methode SessionHandlerInterface::write wird beim Lokalisieren von Sitzungsdaten ausgeführt und das System führt sie am Ende automatisch aus jede Anfrage umsetzen.

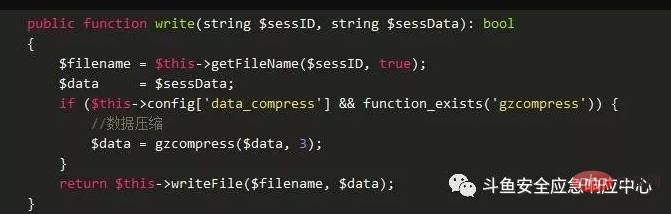

Sehen wir uns an, wie die thinksessiondriverFile-Klasse implementiert wird.

Generieren Sie zuerst den Dateinamen basierend auf $sessID über getFileName und schreiben Sie dann die Datei mit writeFile.

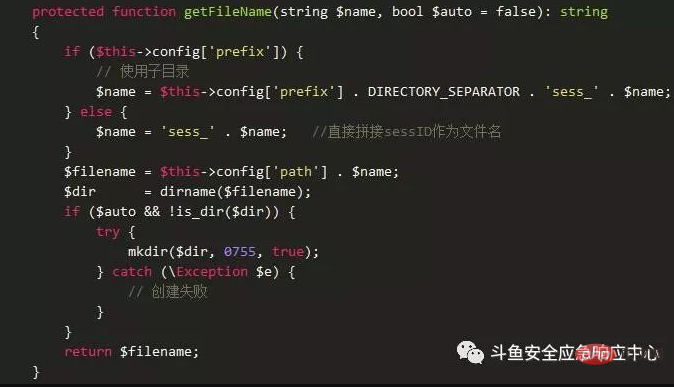

Folgen Sie getFileName und verketten Sie die eingehende $sessID direkt als Dateinamen. Da $sessID steuerbar ist, ist auch der Dateiname steuerbar.

04 Demonstration

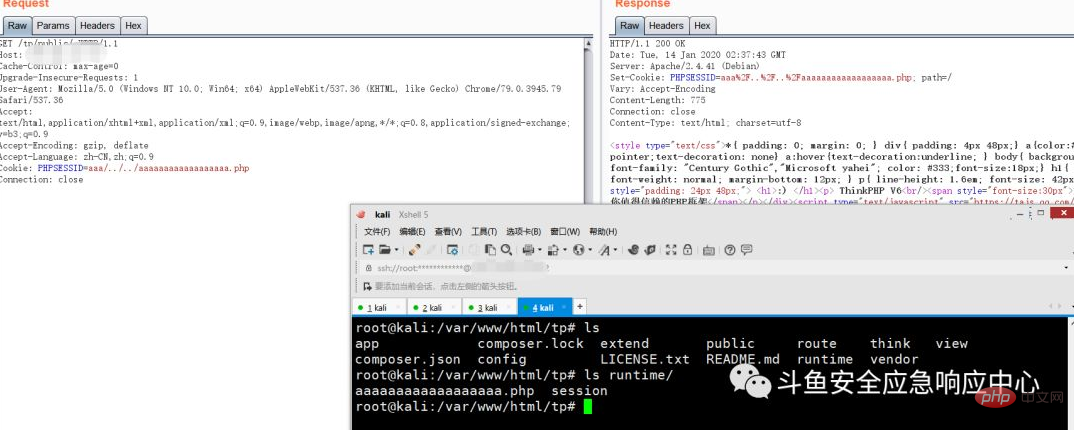

An diesem Punkt ist der gesamte Schwachstellenprozess grundsätzlich klar. Die lokalen Demonstrationsergebnisse sind unten aufgeführt.

php Chinesische Website, eine große Anzahl kostenloser Thinkphp-Einführungs-Tutorials, willkommen zum Online-Lernen!

Das obige ist der detaillierte Inhalt vonDie Sicherheitslücke bei der Erstellung willkürlicher Dateien in thinkphp6 tritt erneut auf. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

Was sind die wichtigsten Überlegungen für die Verwendung von ThinkPhp in einer serverlosen Architektur?

Mar 18, 2025 pm 04:54 PM

Was sind die wichtigsten Überlegungen für die Verwendung von ThinkPhp in einer serverlosen Architektur?

Mar 18, 2025 pm 04:54 PM

In dem Artikel werden wichtige Überlegungen zur Verwendung von ThinkPhp in serverlosen Architekturen erörtert, wobei der Schwerpunkt auf Leistungsoptimierung, staatslosem Design und Sicherheit liegt. Es unterstreicht Vorteile wie Kosteneffizienz und Skalierbarkeit, befasst sich aber auch mit Herausforderungen

Was sind die erweiterten Merkmale des Abhängigkeitsinjektionsbehälters von ThinkPhp?

Mar 18, 2025 pm 04:50 PM

Was sind die erweiterten Merkmale des Abhängigkeitsinjektionsbehälters von ThinkPhp?

Mar 18, 2025 pm 04:50 PM

IOC -Container von ThinkPhp bietet erweiterte Funktionen wie fauler Laden, Kontextbindung und Methodeninjektion für eine effiziente Abhängigkeitsführung in PHP -Apps.character Count: 159

Was sind die Hauptmerkmale des integrierten Test-Frameworks von ThinkPhp?

Mar 18, 2025 pm 05:01 PM

Was sind die Hauptmerkmale des integrierten Test-Frameworks von ThinkPhp?

Mar 18, 2025 pm 05:01 PM

In dem Artikel wird das integrierte Test-Framework von ThinkPhP erläutert, wobei die wichtigsten Funktionen wie Einheit und Integrationstests hervorgehoben werden und wie die Anwendungszuverlässigkeit durch frühzeitige Fehlererkennung und verbesserte Codequalität verbessert wird.

Wie kann ich SQL -Injektionsanfälligkeiten in ThinkPhp verhindern?

Mar 14, 2025 pm 01:18 PM

Wie kann ich SQL -Injektionsanfälligkeiten in ThinkPhp verhindern?

Mar 14, 2025 pm 01:18 PM

In dem Artikel werden die Verhindern von SQL -Injektionsanfälligkeiten in ThinkPhp durch parametrisierte Abfragen verhindern, die RAW -SQL, Verwendung von ORM, regelmäßige Updates und ordnungsgemäße Fehlerbehandlung, vermeiden. Es deckt auch Best Practices für die Sicherung von Datenbankabfragen und Validaten ab

Wie erstelle ich ein verteiltes Task -Warteschlangensystem mit ThinkPhp und Rabbitmq?

Mar 18, 2025 pm 04:45 PM

Wie erstelle ich ein verteiltes Task -Warteschlangensystem mit ThinkPhp und Rabbitmq?

Mar 18, 2025 pm 04:45 PM

Der Artikel beschreibt das Erstellen eines verteilten Task -Warteschlangensystems mit ThinkPhp und RabbitMQ, wobei sich die Installation, Konfiguration, Aufgabenverwaltung und Skalierbarkeit konzentriert. Zu den wichtigsten Problemen gehören die Gewährleistung einer hohen Verfügbarkeit, die Vermeidung häufiger Fallstricke wie Unmensch

Was sind die wichtigsten Unterschiede zwischen ThinkPhp 5 und ThinkPhp 6 und wann zu verwenden?

Mar 14, 2025 pm 01:30 PM

Was sind die wichtigsten Unterschiede zwischen ThinkPhp 5 und ThinkPhp 6 und wann zu verwenden?

Mar 14, 2025 pm 01:30 PM

In dem Artikel werden wichtige Unterschiede zwischen ThinkPhp 5 und 6 erörtert und sich auf Architektur, Merkmale, Leistung und Eignung für Legacy -Upgrades konzentrieren. ThinkPhp 5 wird für traditionelle Projekte und Legacy -Systeme empfohlen, während ThinkPhp 6 zu neuem PR passt

So implementieren Sie Service -Erkennung und Lastausgleich in ThinkPhp -Microservices?

Mar 18, 2025 pm 04:51 PM

So implementieren Sie Service -Erkennung und Lastausgleich in ThinkPhp -Microservices?

Mar 18, 2025 pm 04:51 PM

In dem Artikel wird die Implementierung der Service -Erkennung und des Lastausgleichs in ThinkPhp Microservices erläutert und sich auf Setup, Best Practices, Integrationsmethoden und empfohlene Tools konzentrieren. [159 Zeichen]

Was sind die besten Möglichkeiten, Dateien -Uploads und Cloud -Speicher in ThinkPhp zu verarbeiten?

Mar 17, 2025 pm 02:28 PM

Was sind die besten Möglichkeiten, Dateien -Uploads und Cloud -Speicher in ThinkPhp zu verarbeiten?

Mar 17, 2025 pm 02:28 PM

In dem Artikel werden Best Practices für das Hochladen von Dateien und die Integration von Cloud -Speicher in ThinkPhP erörtert, wobei sich die Sicherheit, Effizienz und Skalierbarkeit konzentriert.