Lösung für Redis-Speicher voll

Redis-Speicher ist eine vollständige Lösung:

1, Speicher erhöhen

2, Speichereliminierungsstrategie verwenden.

3, Redis-Cluster.

Konzentrieren wir uns auf die zweite und dritte Lösung:

Die zweite:

Wir wissen, dass die Redis-Einstellungskonfigurationsdatei den Parameter maxmemory steuern kann seine maximal verfügbare Speichergröße (Byte).

Was soll ich also tun, wenn der erforderliche Speicher den maximalen Speicher überschreitet?

Zu diesem Zeitpunkt kommt die maxmemory-policy in der Konfigurationsdatei ins Spiel.

Der Standardwert ist noeviction.

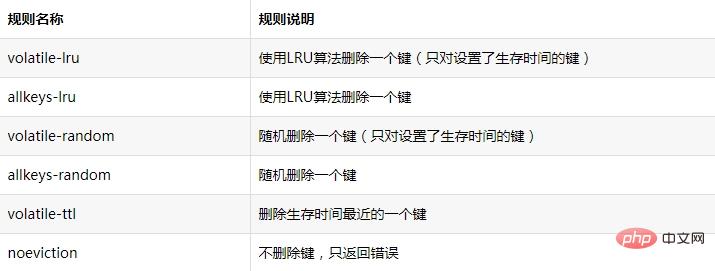

Nachfolgend liste ich die Beseitigungsregeln für das Löschen von Redis-Schlüsseln auf, wenn der verfügbare Speicher nicht ausreicht.

LRU-Algorithmus, zuletzt verwendeter, am wenigsten kürzlich verwendeter Algorithmus. Das heißt, der zuletzt verwendete Schlüssel wird standardmäßig gelöscht.

Aber auf eines musst du unbedingt achten! Redis löscht nicht genau den am längsten verwendeten Schlüssel unter allen Schlüsseln, sondern wählt zufällig drei Schlüssel aus und löscht den am längsten verwendeten Schlüssel unter diesen drei Schlüsseln.

Dann kann auch die Nummer 3 festgelegt werden, und der entsprechende Speicherort ist maxmeory-samples in der Konfigurationsdatei.

Die dritte Methode:

Redis unterstützt nur einzelne Instanzen. Speicher Im Allgemeinen bis zu 10–20 GB. Bei Systemen mit 100 bis 200 GB Speicher muss dies durch Clustering unterstützt werden.

Redis-Cluster verfügt über drei Methoden: Client-Sharding, Proxy-Sharding, RedisCluster

Client-Sharding

Implementieren Sie das Routing selbst über Geschäftscode

Vorteile: Sie können den Sharding-Algorithmus selbst steuern und die Leistung ist besser als die des Proxys

Nachteile: Hohe Wartungskosten, Erweiterung/Verkleinerung und andere Betriebs- und Wartungsvorgänge erfordern eigene Forschung und Entwicklung

Agent Sharding

Der Agent empfängt Datenanfragen vom Geschäftsprogramm, verteilt diese Anfragen an die richtige Redis-Instanz und sendet sie gemäß den Routing-Regeln an das Geschäftsprogramm zurück. Implementiert mit Middleware wie Twemproxy und Codis.

Vorteile: Einfache Bedienung und Wartung, das Programm muss sich nicht um die Verknüpfung von Redis-Instanzen kümmern

Nachteile: Es führt zu Leistungsverlust (ca. 20 %), kann nicht reibungslos erweitert/verkleinert werden , und muss Skripte ausführen, um Daten zu migrieren, was unpraktisch ist (Codis optimiert und implementiert Pre-Sharding basierend auf Twemproxy, um einen automatischen Neuausgleich zu erreichen).

Redis-Cluster

Vorteile: Offizielle Cluster-Lösung, kein zentraler Knoten, direkte Verbindung zum Client, bessere Leistung

Nachteile: Die Lösung ist auch Schwer, nicht in der Lage, reibungslos zu erweitern/verkleinern, entsprechende Skripte müssen ausgeführt werden, unbequem, zu neu, keine entsprechenden ausgereiften Lösungen

Weitere Redis-Kenntnisse finden Sie in der Spalte Redis-Einführungs-Tutorial .

Das obige ist der detaillierte Inhalt vonLösung für Redis-Speicher voll. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1381

1381

52

52

So erstellen Sie den Redis -Clustermodus

Apr 10, 2025 pm 10:15 PM

So erstellen Sie den Redis -Clustermodus

Apr 10, 2025 pm 10:15 PM

Der Redis -Cluster -Modus bietet Redis -Instanzen durch Sharding, die Skalierbarkeit und Verfügbarkeit verbessert. Die Bauschritte sind wie folgt: Erstellen Sie ungerade Redis -Instanzen mit verschiedenen Ports; Erstellen Sie 3 Sentinel -Instanzen, Monitor -Redis -Instanzen und Failover; Konfigurieren von Sentinel -Konfigurationsdateien, Informationen zur Überwachung von Redis -Instanzinformationen und Failover -Einstellungen hinzufügen. Konfigurieren von Redis -Instanzkonfigurationsdateien, aktivieren Sie den Cluster -Modus und geben Sie den Cluster -Informationsdateipfad an. Erstellen Sie die Datei nodes.conf, die Informationen zu jeder Redis -Instanz enthält. Starten Sie den Cluster, führen Sie den Befehl erstellen aus, um einen Cluster zu erstellen und die Anzahl der Replikate anzugeben. Melden Sie sich im Cluster an, um den Befehl cluster info auszuführen, um den Clusterstatus zu überprüfen. machen

So löschen Sie Redis -Daten

Apr 10, 2025 pm 10:06 PM

So löschen Sie Redis -Daten

Apr 10, 2025 pm 10:06 PM

So löschen Sie Redis -Daten: Verwenden Sie den Befehl Flushall, um alle Schlüsselwerte zu löschen. Verwenden Sie den Befehl flushdb, um den Schlüsselwert der aktuell ausgewählten Datenbank zu löschen. Verwenden Sie SELECT, um Datenbanken zu wechseln, und löschen Sie dann FlushDB, um mehrere Datenbanken zu löschen. Verwenden Sie den Befehl del, um einen bestimmten Schlüssel zu löschen. Verwenden Sie das Redis-Cli-Tool, um die Daten zu löschen.

So verwenden Sie den Befehl Redis

Apr 10, 2025 pm 08:45 PM

So verwenden Sie den Befehl Redis

Apr 10, 2025 pm 08:45 PM

Die Verwendung der REDIS -Anweisung erfordert die folgenden Schritte: Öffnen Sie den Redis -Client. Geben Sie den Befehl ein (Verbschlüsselwert). Bietet die erforderlichen Parameter (variiert von der Anweisung bis zur Anweisung). Drücken Sie die Eingabetaste, um den Befehl auszuführen. Redis gibt eine Antwort zurück, die das Ergebnis der Operation anzeigt (normalerweise in Ordnung oder -err).

So verwenden Sie ein einzelnes Gewinde -Redis

Apr 10, 2025 pm 07:12 PM

So verwenden Sie ein einzelnes Gewinde -Redis

Apr 10, 2025 pm 07:12 PM

Redis verwendet eine einzelne Gewindearchitektur, um hohe Leistung, Einfachheit und Konsistenz zu bieten. Es wird E/A-Multiplexing, Ereignisschleifen, nicht blockierende E/A und gemeinsame Speicher verwendet, um die Parallelität zu verbessern, jedoch mit Einschränkungen von Gleichzeitbeschränkungen, einem einzelnen Ausfallpunkt und ungeeigneter Schreib-intensiver Workloads.

So lesen Sie den Quellcode von Redis

Apr 10, 2025 pm 08:27 PM

So lesen Sie den Quellcode von Redis

Apr 10, 2025 pm 08:27 PM

Der beste Weg, um Redis -Quellcode zu verstehen, besteht darin, Schritt für Schritt zu gehen: Machen Sie sich mit den Grundlagen von Redis vertraut. Wählen Sie ein bestimmtes Modul oder eine bestimmte Funktion als Ausgangspunkt. Beginnen Sie mit dem Einstiegspunkt des Moduls oder der Funktion und sehen Sie sich die Codezeile nach Zeile an. Zeigen Sie den Code über die Funktionsaufrufkette an. Kennen Sie die von Redis verwendeten Datenstrukturen. Identifizieren Sie den von Redis verwendeten Algorithmus.

So implementieren Sie die zugrunde liegenden Redis

Apr 10, 2025 pm 07:21 PM

So implementieren Sie die zugrunde liegenden Redis

Apr 10, 2025 pm 07:21 PM

Redis verwendet Hash -Tabellen, um Daten zu speichern und unterstützt Datenstrukturen wie Zeichenfolgen, Listen, Hash -Tabellen, Sammlungen und geordnete Sammlungen. Ernähren sich weiterhin über Daten über Snapshots (RDB) und appendiert Mechanismen nur Schreibmechanismen. Redis verwendet die Master-Slave-Replikation, um die Datenverfügbarkeit zu verbessern. Redis verwendet eine Ereignisschleife mit einer Thread, um Verbindungen und Befehle zu verarbeiten, um die Datenatomizität und Konsistenz zu gewährleisten. Redis legt die Ablaufzeit für den Schlüssel fest und verwendet den faulen Löschmechanismus, um den Ablaufschlüssel zu löschen.

So lesen Sie Redis -Warteschlange

Apr 10, 2025 pm 10:12 PM

So lesen Sie Redis -Warteschlange

Apr 10, 2025 pm 10:12 PM

Um eine Warteschlange aus Redis zu lesen, müssen Sie den Warteschlangenname erhalten, die Elemente mit dem Befehl LPOP lesen und die leere Warteschlange verarbeiten. Die spezifischen Schritte sind wie folgt: Holen Sie sich den Warteschlangenname: Nennen Sie ihn mit dem Präfix von "Warteschlange:" wie "Warteschlangen: My-Queue". Verwenden Sie den Befehl LPOP: Wischen Sie das Element aus dem Kopf der Warteschlange aus und geben Sie seinen Wert zurück, z. B. die LPOP-Warteschlange: my-queue. Verarbeitung leerer Warteschlangen: Wenn die Warteschlange leer ist, gibt LPOP NIL zurück, und Sie können überprüfen, ob die Warteschlange existiert, bevor Sie das Element lesen.

So verwenden Sie Redis Lock

Apr 10, 2025 pm 08:39 PM

So verwenden Sie Redis Lock

Apr 10, 2025 pm 08:39 PM

Um die Operationen zu sperren, muss die Sperre durch den Befehl setNX erfasst werden und dann den Befehl Ablauf verwenden, um die Ablaufzeit festzulegen. Die spezifischen Schritte sind: (1) Verwenden Sie den Befehl setNX, um zu versuchen, ein Schlüsselwertpaar festzulegen; (2) Verwenden Sie den Befehl Ablauf, um die Ablaufzeit für die Sperre festzulegen. (3) Verwenden Sie den Befehl Del, um die Sperre zu löschen, wenn die Sperre nicht mehr benötigt wird.