häufiges Problem

häufiges Problem

Was ist der Zweck der Codierung beim Codedesign von Managementinformationssystemen?

Was ist der Zweck der Codierung beim Codedesign von Managementinformationssystemen?

Was ist der Zweck der Codierung beim Codedesign von Managementinformationssystemen?

Der Zweck der Codierung ist: Einzigartigkeit, Standardisierung und Systematisierung. Codes verwenden Zahlen oder Zeichen, um verschiedene objektive Einheiten darzustellen. Der Zweck des Codeentwurfs während des Systementwicklungsprozesses ist: Einzigartigkeit, Standardisierung und Systematisierung.

Code verwendet Zahlen oder Zeichen, um verschiedene objektive Einheiten darzustellen:

1. Standardisierung;

Sechs Prinzipien des Codedesigns

Prinzip der Einzelverantwortung

Definition: Eine Klasse oder eine Schnittstelle ist am besten für nur eine Verantwortung verantwortlich. Ursprung des Problems: Klasse T ist für zwei unterschiedliche Verantwortlichkeiten P1 und P2 zuständig. Da die Verantwortung P1 geändert werden muss und die T-Klasse geändert werden muss, kann es zu einer Fehlfunktion der Funktion der Verantwortung P2 kommen, die ursprünglich normal ausgeführt wurde.

Lösung: Befolgen Sie das Prinzip der Einzelverantwortung. Erstellen Sie neue Klassen, die den entsprechenden Verantwortlichkeiten entsprechen. Auf diese Weise können Sie verhindern, dass sich Änderungen an der Klasse auf andere Verantwortlichkeiten auswirken. Wenn die Logik einfach genug ist, können Sie die einzelne Einheit auf Codeebene verletzen Verantwortungsprinzip: Nur wenn die Anzahl der Methoden in einer Klasse klein genug ist, kann das Prinzip der Einzelverantwortung auf Methodenebene verletzt werden.

Vorteile: Die Komplexität der Klasse wird verringert, die Lesbarkeit wird erheblich verbessert Auch die Wartbarkeit wird verbessert.Liskov-SubstitutionsprinzipWenn eine Basisklasse verwendet wird, können ihre Unterklassen beliebig verwendet werden, um sicherzustellen, dass die Unterklasse die Basisklasse perfekt ersetzen kann. Dieser Geist ist tatsächlich die Verkörperung der Einschränkungen und Spezifikationen des Vererbungsmechanismus. Bei der spezifischen Implementierung von übergeordneten Klassen und Unterklassen werden die Beziehungsmerkmale in der Vererbungshierarchie streng kontrolliert, um sicherzustellen, dass das Programmverhalten beim Ersetzen der Basisklasse durch eine Unterklasse keine Probleme verursacht und normal fortgesetzt werden kann. Für die Vererbung definiert die übergeordnete Klasse eine Reihe von Spezifikationen und Verträgen. Obwohl nicht alle Unterklassen diese einhalten müssen, führt eine willkürliche Änderung dieser nicht abstrakten Methoden zu Schäden am gesamten Vererbungssystem.

Wenn Sie die Methode der übergeordneten Klasse neu schreiben müssen, ist die gebräuchlichere Methode: Die ursprüngliche übergeordnete Klasse und die Unterklasse erben beide eine beliebtere Basisklasse, entfernen die ursprüngliche Vererbungsbeziehung und verwenden Abhängigkeit, Aggregation, Kombination usw Beziehungen. Das

-Prinzip umfasst die folgenden vier Bedeutungsebenen: * Unterklassen können abstrakte Methoden der übergeordneten Klasse implementieren, aber keine nicht-abstrakten Methoden der übergeordneten Klasse überschreiben.* Wenn eine Methode einer Unterklasse eine Methode einer übergeordneten Klasse überschreibt, sind die formalen Parameter der Methode lockerer als die Eingabeparameter der Methode der übergeordneten Klasse. * Wenn eine Methode einer Unterklasse eine Zusammenfassung implementiert Methode der übergeordneten Klasse, der Rückgabewert der Methode Strenger als die übergeordnete Klasse;* Unterklassen können ihre eigenen hinzufügen eindeutige Methoden;

Prinzip der Abhängigkeitsinversion

Definition: Module auf hoher Ebene sollten nicht von Modulen auf niedriger Ebene abhängen, beide sollten sich auf ihre Abstraktionen verlassen; Abstraktionen sollten sich nicht auf Details stützen; Details sollten auf Abstraktionen beruhen. Die Idee besteht darin, sich auf Abstraktionen zu verlassen. Der Ursprung des Problems: Klasse A hängt direkt von Klasse B ab Bei Klasse C müssen Sie den Code von Klasse A ändern. In diesem Szenario handelt es sich bei Klasse A normalerweise um ein High-Level-Modul. Die Klassen B und C sind Low-Level-Module, die für die Grundprinzipien der Klasse verantwortlich sind Wenn A geändert wird, birgt dies unnötige Risiken für das Programm.Lösung: Ändern Sie Klasse A so, dass sie von Schnittstelle I abhängt. Klasse B und Klasse C implementieren jeweils Schnittstelle I. Klasse A kontaktiert Klasse B und Klasse C indirekt über Schnittstelle I, wodurch die Wahrscheinlichkeit einer Änderung von Klasse A verringert wird.

In der Praxis Im Allgemeinen müssen wir die folgenden drei Dinge tun: * Low-Level-Module müssen abstrakte Klassen oder Schnittstellen oder beides haben * Die deklarierten Variablentypen sollten möglichst abstrakte Klassen oder Schnittstellen sein; Befolgen Sie das Liskov-Substitutionsprinzip, wenn Sie Vererbung verwenden.Interface-Segregation-Prinzip

Definition: Der Client sollte sich nicht auf Schnittstellen verlassen, die er nicht benötigt; die Abhängigkeit einer Klasse von einer anderen Klasse sollte auf der kleinsten Schnittstelle basieren, andernfalls führt zu einer Schnittstellenverschmutzung; Klasse A hängt von Klasse B über Schnittstelle I ab, und Klasse C hängt von Klasse D über Schnittstelle I ab. Wenn Schnittstelle I nicht die Mindestschnittstelle für Klasse A und Klasse B ist, müssen Klasse B und Klasse D sie implementieren. Methoden, die sie nicht benötigen; Die Bedeutung des -Prinzips ist: Erstellen Sie eine einzige Schnittstelle, erstellen Sie keine riesige und aufgeblähte Schnittstelle, versuchen Sie, die Schnittstelle so weit wie möglich zu verfeinern, und haben Sie so wenige Methoden wie möglich in der Schnittstelle Das heißt, wir müssen für jede Klasse eine eigene Schnittstelle einrichten. Versuchen Sie nicht, eine riesige Schnittstelle für alle Klassen zu erstellen, die darauf angewiesen sind.Beachten Sie, dass die Schnittstelle so klein wie möglich sein sollte. Es muss jedoch eine Grenze geben, die die Programmierflexibilität verbessern kann. Wenn sie jedoch zu klein ist, wird die Anzahl der Schnittstellen so gering wie möglich gehalten, was das Design verkompliziert. Seien Sie also moderat, passen Sie Dienste für Klassen an, die auf Schnittstellen basieren, stellen Sie der aufrufenden Klasse nur die Methoden zur Verfügung, die sie benötigt, und verbergen Sie die Methoden, die sie nicht benötigt.

Regel: * Eine Schnittstelle bedient nur eine Submodul oder Geschäftslogik, Serviceanpassung; * Komprimieren Sie die öffentlichen Methoden in der Schnittstelle durch Geschäftslogik, um die Schnittstelle schlanker zu gestalten* Ändern Sie verschmutzte Schnittstellen so weit wie möglich, verwenden Sie den Adaptermodus zur Transformation.

* Verstehen Sie die Logik im Detail und kontrollieren Sie die Designideen mit Herz Wahrnehmung;

So implementieren Sie die Schnittstellenisolierung. Es gibt zwei Hauptmethoden:

1. Durch Hinzufügen eines neuen Schnittstellentyps wird die direkte Abhängigkeit des Kunden von der Schnittstelle isoliert erhöht auch den Systemaufwand;

2. Mehrfache Trennung der Vererbung, Realisierung von Kundenbedürfnissen durch mehrfache Vererbung von Schnittstellen; Sprechen Sie nicht mit Fremden, um es für Laien auszudrücken. Dies bedeutet, dass ein Objekt weniger über die Klassen wissen sollte, die zum Aufrufen gekoppelt und zugeordnet werden müssen. Dies führt zu einer Verringerung des Kopplungsgrads zwischen Klassen, und jede Klasse wird es versuchen um die Abhängigkeit von anderen Klassen zu verringern.

Prinzip der Synthese und Wiederverwendung

Das Prinzip besteht darin, so viel wie möglich Synthese/Aggregation anstelle der Vererbung zu verwenden;

Öffnungs- und Schließprinzip

Definition: Eine Software-Entität wie eine Klasse, eine Vorlage usw Funktion sollte erweitert werden, Änderung ist geschlossen;

Lösung: Wenn die Software geändert werden muss, versuchen Sie, die Änderung durch Erweitern des Verhaltens der Software-Entität zu erreichen, anstatt den vorhandenen Code zu ändern.

Prinzip der Einzelverantwortung: Implementierungsklassen muss eine einzige Verantwortung haben;

Richter-Substitutionsprinzip: Das Vererbungssystem nicht zerstören;

- Interface-Isolationsprinzip: Seien Sie einfach beim Entwerfen von Schnittstellen

Dimit-Regel: Kopplung reduzieren;

- Weitere Informationen zu diesem Thema finden Sie auf:

Öffnungs- und Schließprinzip: allgemeine Gliederung, offen für Erweiterung, geschlossen für Änderung;

- PHP-Chinese-Website

!

Das obige ist der detaillierte Inhalt vonWas ist der Zweck der Codierung beim Codedesign von Managementinformationssystemen?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1385

1385

52

52

11 gängige Techniken zur Kodierung von Klassifizierungsmerkmalen

Apr 12, 2023 pm 12:16 PM

11 gängige Techniken zur Kodierung von Klassifizierungsmerkmalen

Apr 12, 2023 pm 12:16 PM

Algorithmen für maschinelles Lernen akzeptieren nur numerische Eingaben. Wenn wir also auf kategoriale Merkmale stoßen, werden wir die kategorialen Merkmale kodieren. In diesem Artikel werden 11 gängige Methoden zur Kodierung kategorialer Variablen zusammengefasst. 1. ONE HOT ENCODING Die beliebteste und am häufigsten verwendete Kodierungsmethode ist One Hot Enoding. Eine einzelne Variable mit n Beobachtungen und d unterschiedlichen Werten wird in d binäre Variablen mit n Beobachtungen umgewandelt, wobei jede binäre Variable durch ein Bit (0, 1) identifiziert wird. Beispiel: Die einfachste Implementierung nach dem Codieren ist die Verwendung von pandas' get_dummiesnew_df=pd.get_dummies(columns=[‘Sex’], data=df)2,

Wie viele Bytes belegen utf8-codierte chinesische Zeichen?

Feb 21, 2023 am 11:40 AM

Wie viele Bytes belegen utf8-codierte chinesische Zeichen?

Feb 21, 2023 am 11:40 AM

UTF8-kodierte chinesische Zeichen belegen 3 Bytes. Bei der UTF-8-Kodierung entspricht ein chinesisches Zeichen drei Bytes und ein chinesisches Satzzeichen belegt drei Bytes, während bei der Unicode-Kodierung ein chinesisches Zeichen (einschließlich traditionellem Chinesisch) zwei Bytes entspricht. UTF-8 benötigt zur Kodierung jedes Zeichens nur 1 Byte. Für Latein, Griechisch, Kyrillisch und Hebräisch sind 2 Byte erforderlich Codierung.

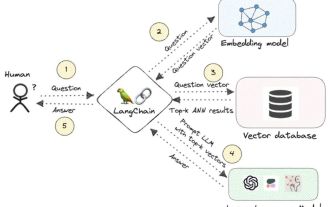

Knowledge Graph: der ideale Partner für große Modelle

Jan 29, 2024 am 09:21 AM

Knowledge Graph: der ideale Partner für große Modelle

Jan 29, 2024 am 09:21 AM

Große Sprachmodelle (LLMs) sind in der Lage, flüssige und kohärente Texte zu generieren, was neue Perspektiven für Bereiche wie Konversation mit künstlicher Intelligenz und kreatives Schreiben eröffnet. Allerdings weist LLM auch einige wesentliche Einschränkungen auf. Erstens beschränkt sich ihr Wissen auf Muster, die aus Trainingsdaten erkannt werden, und es mangelt ihnen an einem echten Verständnis der Welt. Zweitens sind die Denkfähigkeiten begrenzt und können keine logischen Schlussfolgerungen ziehen oder Fakten aus mehreren Datenquellen zusammenführen. Bei komplexeren und offeneren Fragen können die Antworten von LLM absurd oder widersprüchlich werden, was als „Illusionen“ bekannt ist. Obwohl LLM in einigen Aspekten sehr nützlich ist, weist es dennoch gewisse Einschränkungen bei der Bearbeitung komplexer Probleme und realer Situationen auf. Um diese Lücken zu schließen, sind in den letzten Jahren Retrieval-Augmented-Generation-Systeme (RAG) entstanden

Mehrere gängige Kodierungsmethoden

Oct 24, 2023 am 10:09 AM

Mehrere gängige Kodierungsmethoden

Oct 24, 2023 am 10:09 AM

Zu den gängigen Kodierungsmethoden gehören ASCII-Kodierung, Unicode-Kodierung, UTF-8-Kodierung, UTF-16-Kodierung, GBK-Kodierung usw. Ausführliche Einführung: 1. Die ASCII-Kodierung ist der früheste Zeichenkodierungsstandard und verwendet 7-Bit-Binärzahlen zur Darstellung von 128 Zeichen, einschließlich englischer Buchstaben, Zahlen, Satzzeichen, Steuerzeichen usw. 2. Die Unicode-Kodierung ist eine Methode zur Darstellung alle Zeichen der Welt Die Standardkodierungsmethode für Zeichen, die jedem Zeichen einen eindeutigen digitalen Codepunkt zuweist. 3. UTF-8-Kodierung usw.

PHP-Codierungstipps: Wie erstelle ich einen QR-Code mit Anti-Fälschungs-Verifizierungsfunktion?

Aug 17, 2023 pm 02:42 PM

PHP-Codierungstipps: Wie erstelle ich einen QR-Code mit Anti-Fälschungs-Verifizierungsfunktion?

Aug 17, 2023 pm 02:42 PM

PHP-Codierungstipps: Wie erstelle ich einen QR-Code mit Anti-Fälschungs-Verifizierungsfunktion? Mit der Entwicklung des E-Commerce und des Internets werden QR-Codes zunehmend in verschiedenen Branchen eingesetzt. Bei der Verwendung von QR-Codes ist es zur Gewährleistung der Produktsicherheit und zur Verhinderung von Fälschungen sehr wichtig, den QR-Codes Funktionen zur Fälschungssicherheit hinzuzufügen. In diesem Artikel wird die Verwendung von PHP zum Generieren eines QR-Codes mit Fälschungsschutzfunktion vorgestellt und entsprechende Codebeispiele angehängt. Bevor wir beginnen, müssen wir die folgenden notwendigen Tools und Bibliotheken vorbereiten: PHPQRCode: PHP

Was sind die HDB3-Kodierungsregeln?

Aug 29, 2023 pm 01:38 PM

Was sind die HDB3-Kodierungsregeln?

Aug 29, 2023 pm 01:38 PM

Die Codierungsregeln lauten: 1. Wenn der vorherige Code 0 und das aktuelle Datenbit 0 ist, ist der Code 0. Wenn der vorherige Code 0 und das aktuelle Datenbit 1 ist, ist der Code ein bipolarer Impuls (+A). oder - A) und der Zähler wird um 1 erhöht. Wenn der vorherige Code 1 ist und das aktuelle Datenbit 1 ist, ist der Code 0 und der Zähler wird um 1 erhöht 1, das aktuelle Datenbit ist 0. Die Codierungsmethode wird anhand der Parität des Zählers bestimmt. Wenn es sich um eine gerade Zahl handelt, ist die Codierung (+B oder -B). Nullniveau und der Zähler wird gelöscht und so weiter.

So lösen Sie das Problem der Codierung von PHP-Datenbankabfrageergebnissen

Mar 21, 2023 am 11:49 AM

So lösen Sie das Problem der Codierung von PHP-Datenbankabfrageergebnissen

Mar 21, 2023 am 11:49 AM

PHP ist eine beliebte Web-Programmiersprache, mit der dynamische Webseiten und Anwendungen geschrieben werden können. In praktischen Anwendungen muss PHP häufig mit der Datenbank interagieren, um Daten abzufragen und zu verarbeiten. Wenn Sie jedoch PHP verwenden, um Ergebnisse aus einer Datenbank abzurufen, kann es zu Codierungsproblemen kommen, die häufig zu verstümmelten Zeichen führen. Wie lässt sich also das Problem der Codierung von PHP-Datenbankabfrageergebnissen lösen?

Erfahren Sie in einem Artikel, wie Sie die Codierungsleistung basierend auf GenAI verbessern können

Apr 01, 2024 pm 06:49 PM

Erfahren Sie in einem Artikel, wie Sie die Codierungsleistung basierend auf GenAI verbessern können

Apr 01, 2024 pm 06:49 PM

Hallo Leute, mein Name ist Luga, und heute werden wir über Technologien im Zusammenhang mit dem ökologischen Bereich der künstlichen Intelligenz (KI) sprechen – GenAI. Angesichts der Herausforderungen schneller technologischer Innovationen und differenzierter Geschäftsszenarien haben sich traditionelle Codierungsmethoden allmählich eingewöhnt und können den wachsenden Anforderungen nicht mehr vollständig gerecht werden. Gleichzeitig hat die aufkommende GenAI (Technologie der künstlichen Intelligenz) für allgemeine Zwecke ein großes Potenzial, diesen Bedarf zu decken. Als Vertreter der Technologie der künstlichen Intelligenz hat GenAI mit seinem starken Potenzial und seinen Fähigkeiten begonnen, in allen Lebensbereichen weit verbreitet zu sein. Es kann automatisch lernen und sich an die Codierungsanforderungen in verschiedenen Szenarien anpassen, wodurch die Effizienz und Qualität der Codierung erheblich verbessert wird. Durch Deep Learning und Modelloptimierung ist GenAI in der Lage, unterschiedliche Aspekte genau zu verstehen