Backend-Entwicklung

Backend-Entwicklung

PHP-Tutorial

PHP-Tutorial

Implementieren Sie ganz einfach ein selbstsigniertes Zertifikat für HTTPS

Implementieren Sie ganz einfach ein selbstsigniertes Zertifikat für HTTPS

Implementieren Sie ganz einfach ein selbstsigniertes Zertifikat für HTTPS

🔜 Partei-CA-Agentur.

HTTPS in Apache bereitstellenErstellen Sie das Verzeichnis /etc/httpd/ca und führen Sie den Befehl

# 非对称加密 rsa 算法生成2048 比特位的私钥 openssl genrsa -out server.key 2048

aus, um eine CSR-Zertifikatsignierungsanforderungsdatei zu generieren

# 指定私钥 server.key 生成新的 server.csr 文件 openssl req -new -key server.key -out server.csr

Geben Sie die Registrierungsinformationen ein und Geben Sie in dieser Spalte Ihren eigenen Domänennamen oder Ihre IP-Adresse ein. Common Name (eg, your name or your server's hostname) []:lamp.test.com

Nach dem Login kopierenKopieren Sie den neu generierten privaten Schlüssel und das Zertifikat in das SSL-Konfigurationsverzeichnis.

Common Name (eg, your name or your server's hostname) []:lamp.test.com

cp server.key /etc/pki/tls/private/cp server.crt /etc/pki/tls/certs/

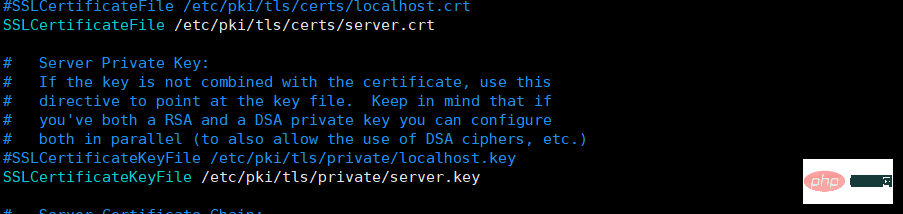

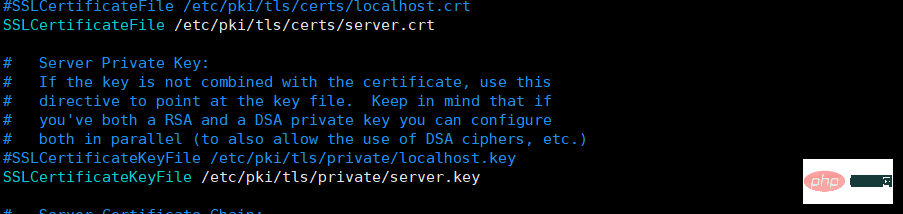

Ändern Sie die Konfigurationsdatei ssl.conf/etc/httpd/ca ,执行命令

nginx -V

生成 csr 证书签名请求文件

# 使用 des3 算法 生成 4096 比特位服务器私钥 openssl genrsa -des3 -out server.key 4096# 生成证书签名请求文件 openssl req -new -key server.key -out server.csr # 生成 4096 位 ca 私钥 openssl genrsa -des3 -out ca.key 4096# 去除服务器私钥避免以后每次载入文件需要输入密码 openssl rsa -in server.key -out server.key # 以 x509 证书格式标准生成 10 年的 crt ,注意填写域名或者 IP 地址 openssl req -new -x509 -key ca.key -out ca.crt -days 3650# 请求有效期为 3650 天 传入文件为server.csr 指定 CA 文件为 ca.crt 指定私钥文件为ca.key 并自动创建 CA 序列文件 输出证书文件 server.crt 至此签名成功 openssl x509 -req -days 365 -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt

填写注册信息,这一栏填写自己的域名或者 IP 地址。

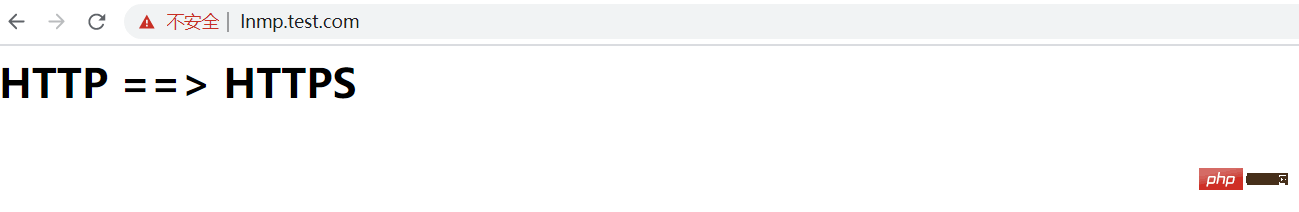

listen 80;# 监听 443 端口 listen 443 ssl;server_name lnmp.test.com;# 配置服务器证书 ssl_certificate /etc/ssl/server.crt;# 配置服务器私钥 ssl_certificate_key /etc/ssl/server.key;

将新生成的私钥和证书拷贝至 ssl 配置目录。

nginx -t nginx -s reload

更改 ssl.conf 配置文件

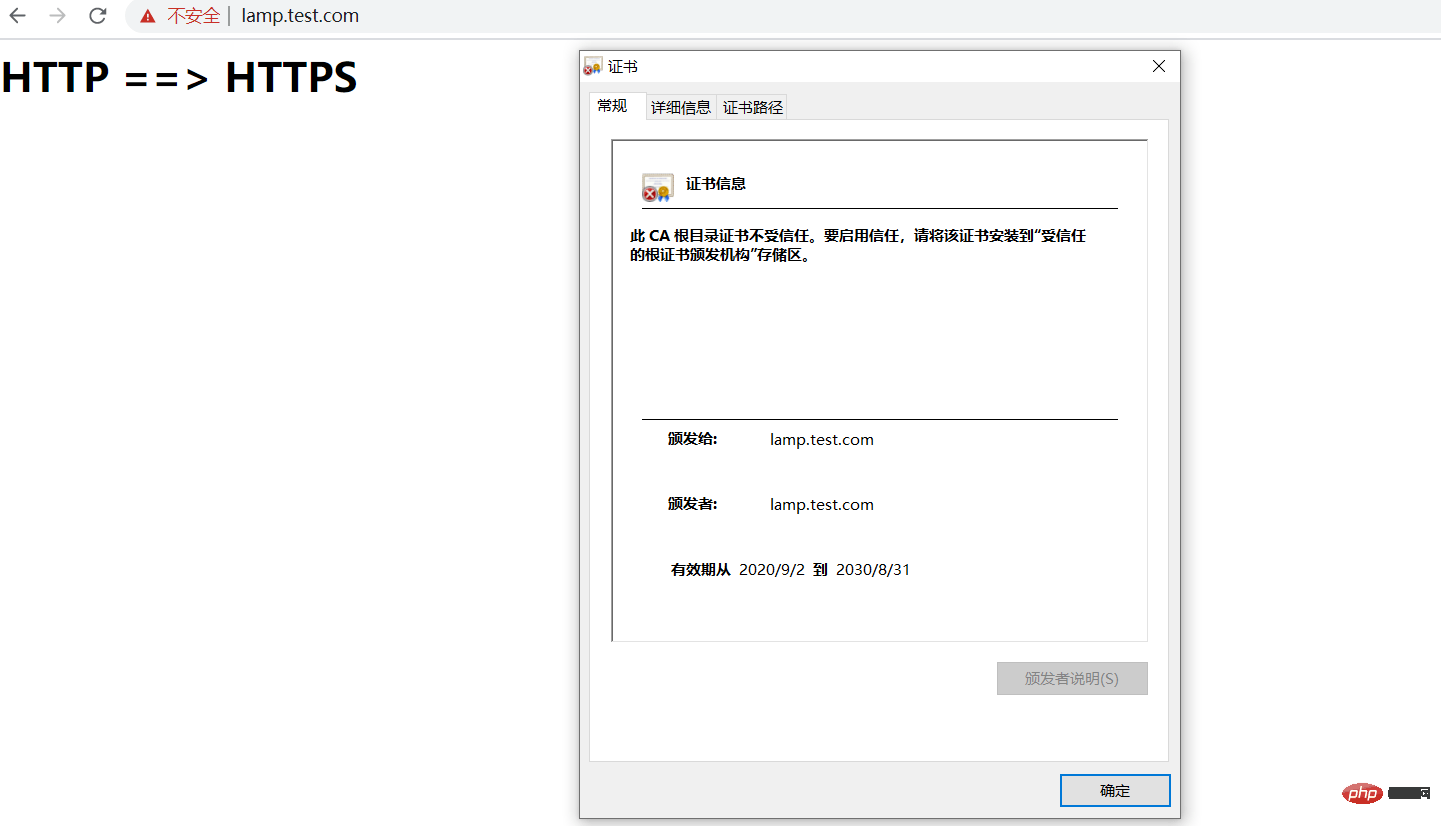

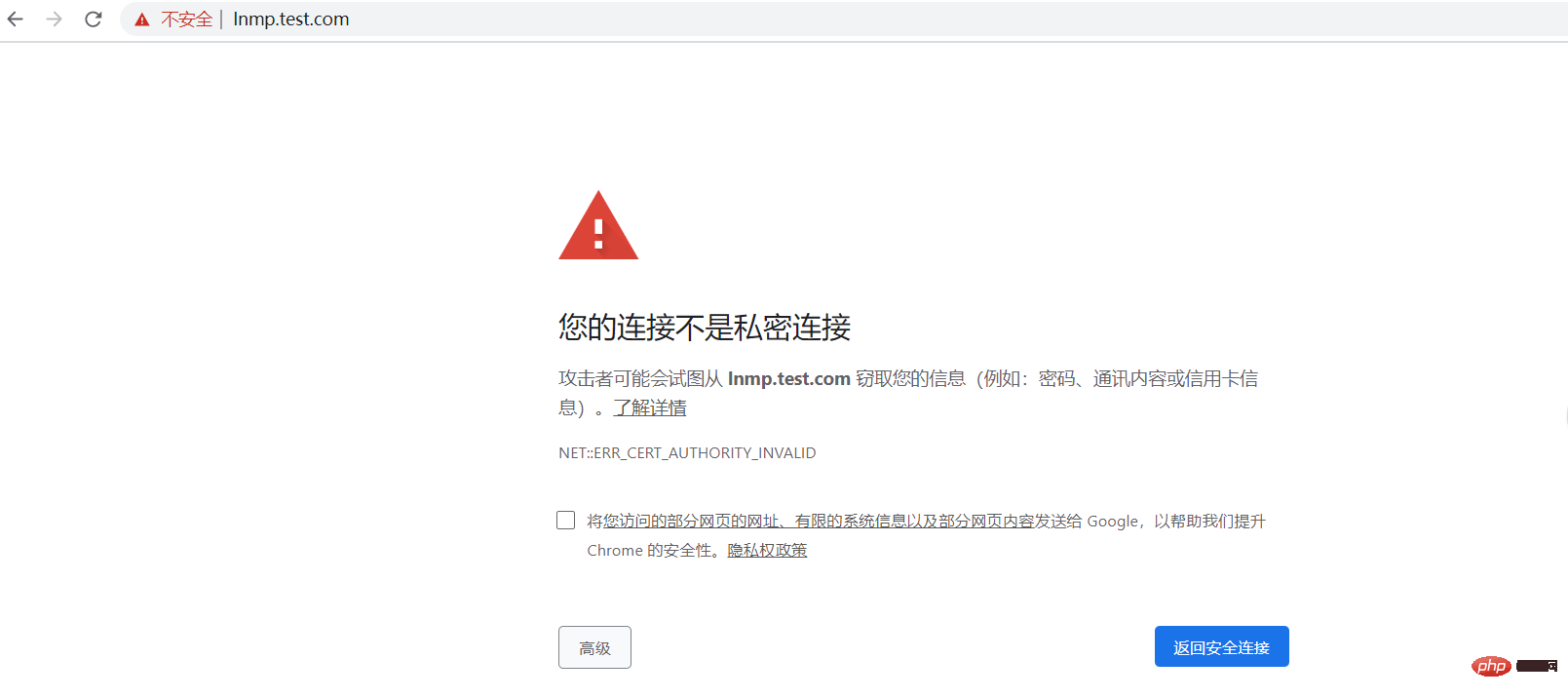

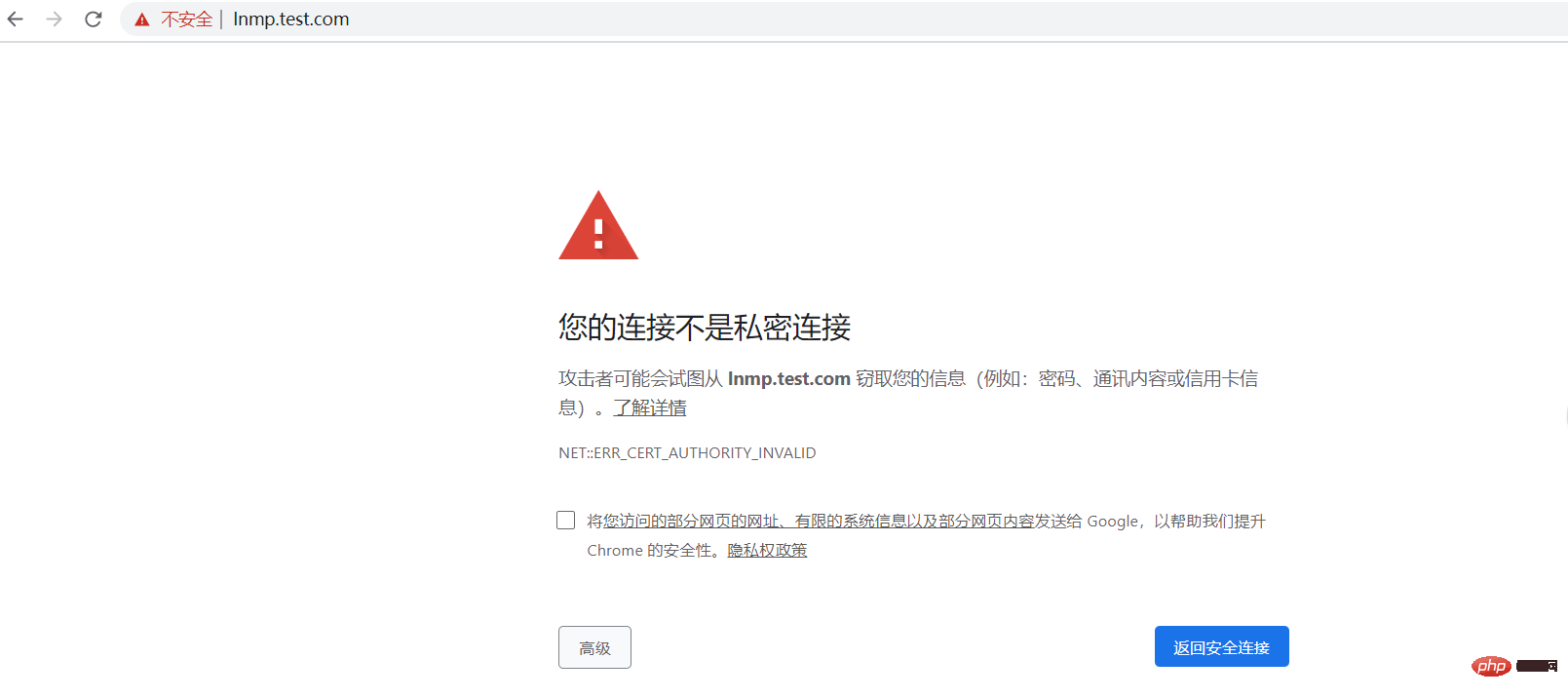

访问 https://lamp.test.com

证书有效期由之前的 1 年 变成了 10 年。

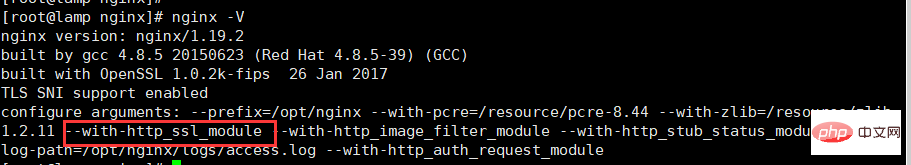

Nginx 中部署 HTTPS

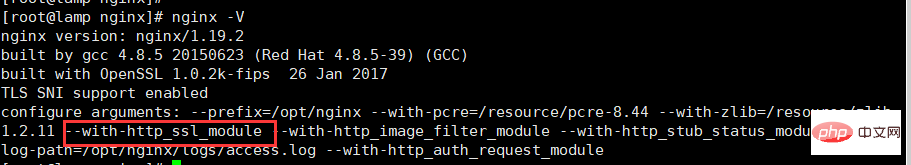

首先查看本机 nginx 是否安装 http_ssl_module 模块,如果没有就源码重装 nginx ,使用参数 --with-http_ssl_module 。

进入 /etc/ssl

Besuchen Sie https://lamp.test.com

Die Gültigkeitsdauer des Zertifikats wurde von bisher 1 Jahr auf 10 Jahre geändert.

Die Gültigkeitsdauer des Zertifikats wurde von bisher 1 Jahr auf 10 Jahre geändert.

Überprüfen Sie zunächst, ob auf dem lokalen Nginx das Modul

Überprüfen Sie zunächst, ob auf dem lokalen Nginx das Modul http_ssl_module installiert ist. Wenn nicht, installieren Sie nginx neu aus dem Quellcode und verwenden Sie den Parameter --with-. http_ssl_module.

Geben Sie/etc/ssl einVerzeichnis, führen Sie den Befehl „rrreee“ aus, um die Nginx-Konfigurationsdatei zu ändern.Wenn Sie mehr über das Erlernen des Programmierens erfahren möchten, achten Sie bitte auf die Spalte „PHP-Schulung“!

Das obige ist der detaillierte Inhalt vonImplementieren Sie ganz einfach ein selbstsigniertes Zertifikat für HTTPS. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1393

1393

52

52

1205

1205

24

24

So verwenden Sie Nginx Proxy Manager, um einen Reverse-Proxy unter dem HTTPS-Protokoll zu implementieren

Sep 26, 2023 am 08:40 AM

So verwenden Sie Nginx Proxy Manager, um einen Reverse-Proxy unter dem HTTPS-Protokoll zu implementieren

Sep 26, 2023 am 08:40 AM

So implementieren Sie mit NginxProxyManager einen Reverse-Proxy unter dem HTTPS-Protokoll. Mit der Popularität des Internets und der Diversifizierung der Anwendungsszenarien sind die Zugriffsmethoden auf Websites und Anwendungen immer komplexer geworden. Um die Effizienz und Sicherheit des Website-Zugriffs zu verbessern, haben viele Websites damit begonnen, Reverse-Proxys zur Bearbeitung von Benutzeranfragen zu verwenden. Der Reverse-Proxy für das HTTPS-Protokoll spielt eine wichtige Rolle beim Schutz der Privatsphäre der Benutzer und der Gewährleistung der Kommunikationssicherheit. In diesem Artikel wird die Verwendung von NginxProxy vorgestellt

So verwenden Sie Nginx Proxy Manager, um einen automatischen Sprung von HTTP zu HTTPS zu implementieren

Sep 26, 2023 am 11:19 AM

So verwenden Sie Nginx Proxy Manager, um einen automatischen Sprung von HTTP zu HTTPS zu implementieren

Sep 26, 2023 am 11:19 AM

So implementieren Sie den automatischen Sprung von HTTP zu HTTPS mit NginxProxyManager Mit der Entwicklung des Internets beginnen immer mehr Websites, das HTTPS-Protokoll zur Verschlüsselung der Datenübertragung zu verwenden, um die Datensicherheit und den Schutz der Privatsphäre der Benutzer zu verbessern. Da das HTTPS-Protokoll die Unterstützung eines SSL-Zertifikats erfordert, ist bei der Bereitstellung des HTTPS-Protokolls eine gewisse technische Unterstützung erforderlich. Nginx ist ein leistungsstarker und häufig verwendeter HTTP-Server und Reverse-Proxy-Server sowie NginxProxy

Nginx mit SSL: Konfigurieren Sie HTTPS, um Ihren Webserver zu schützen

Jun 09, 2023 pm 09:24 PM

Nginx mit SSL: Konfigurieren Sie HTTPS, um Ihren Webserver zu schützen

Jun 09, 2023 pm 09:24 PM

Nginx ist eine leistungsstarke Webserver-Software und ein leistungsstarker Reverse-Proxy-Server und Load Balancer. Mit der rasanten Entwicklung des Internets beginnen immer mehr Websites, das SSL-Protokoll zum Schutz vertraulicher Benutzerdaten zu verwenden. Nginx bietet außerdem leistungsstarke SSL-Unterstützung, wodurch die Sicherheitsleistung des Webservers noch weiter gesteigert wird. In diesem Artikel erfahren Sie, wie Sie Nginx so konfigurieren, dass es das SSL-Protokoll unterstützt und die Sicherheitsleistung des Webservers schützt. Was ist das SSL-Protokoll? SSL (SecureSocket

Wie sieht der https-Workflow aus?

Apr 07, 2024 am 09:27 AM

Wie sieht der https-Workflow aus?

Apr 07, 2024 am 09:27 AM

Der https-Workflow umfasst Schritte wie vom Client initiierte Anfrage, Serverantwort, SSL/TLS-Handshake, Datenübertragung und clientseitiges Rendering. Durch diese Schritte kann die Sicherheit und Integrität der Daten während der Übertragung gewährleistet werden.

So konfigurieren Sie https in Tomcat

Jan 05, 2024 pm 05:15 PM

So konfigurieren Sie https in Tomcat

Jan 05, 2024 pm 05:15 PM

Konfigurationsschritte: 1. Besorgen Sie sich das SSL-Zertifikat. 3. Bearbeiten Sie die Tomcat-Konfigurationsdatei. Detaillierte Einführung: 1. Sie müssen ein SSL-Zertifikat erhalten, entweder ein selbstsigniertes Zertifikat oder ein gültiges SSL-Zertifikat von einer Zertifizierungsstelle (z. B. Let's Encrypt). 2. Legen Sie das erhaltene SSL-Zertifikat und die privaten Schlüsseldateien auf dem Server ab Stellen Sie sicher, dass sich diese Dateien an einem sicheren Ort befinden und nur Benutzer mit ausreichenden Berechtigungen darauf zugreifen können. 3. Bearbeiten Sie Tomcat-Konfigurationsdateien usw.

Verwendung von HTTPS zur Datenübertragung in der Java-API-Entwicklung

Jun 18, 2023 pm 10:43 PM

Verwendung von HTTPS zur Datenübertragung in der Java-API-Entwicklung

Jun 18, 2023 pm 10:43 PM

Mit der Entwicklung von Wissenschaft und Technologie ist die Netzwerkkommunikation zu einem wichtigen Instrument zur Informationsübertragung in der modernen Gesellschaft geworden. Da die Informationsübertragung im Netzwerk jedoch gleichzeitig dem Risiko böswilliger Angriffe und Diebstähle ausgesetzt ist, ist Sicherheit besonders wichtig. Auf dieser Grundlage entstand das HTTPS-Protokoll. Es handelt sich um ein Protokoll, das dem HTTP-Protokoll eine SSL/TLS-Verschlüsselung hinzufügt, um die Sicherheit der Netzwerkübertragung zu gewährleisten. Als eine in der Netzwerkentwicklung weit verbreitete Sprache bietet Java natürlich eine umfangreiche API zur Unterstützung des HTTPS-Protokolls. Dieser Artikel wird

Lösung: urllib3 ProxySchemeUnknown(proxy.scheme)

Feb 29, 2024 pm 07:01 PM

Lösung: urllib3 ProxySchemeUnknown(proxy.scheme)

Feb 29, 2024 pm 07:01 PM

Der Grund für den Fehler ist, dass der ProxySchemeUnknown(proxy.scheme)-Fehler von urllib3 normalerweise durch die Verwendung eines nicht unterstützten Proxy-Protokolls verursacht wird. In diesem Fall erkennt urllib3 den Protokolltyp des Proxyservers nicht und kann daher den Proxy nicht für Netzwerkverbindungen verwenden. Um dieses Problem zu beheben, müssen Sie sicherstellen, dass Sie ein unterstütztes Proxy-Protokoll wie HTTP oder HTTPS verwenden. So lösen Sie dieses Problem: Sie müssen sicherstellen, dass Sie ein unterstütztes Proxy-Protokoll wie HTTP oder HTTPS verwenden . Sie können dieses Problem lösen, indem Sie die Proxy-Parameter von urllib3 festlegen. Wenn Sie einen http-Proxy verwenden, lautet das Codebeispiel wie folgt: importurllib3http

Wie die Nginx-Firewall sichere HTTPS-Kommunikation gewährleistet

Jun 10, 2023 am 10:16 AM

Wie die Nginx-Firewall sichere HTTPS-Kommunikation gewährleistet

Jun 10, 2023 am 10:16 AM

Im heutigen Internetzeitalter ist sichere Kommunikation zu einem unverzichtbaren Bestandteil geworden. Gerade bei der HTTPS-Kommunikation ist es besonders wichtig, deren Sicherheit zu gewährleisten. Als beliebter Webserver und Reverse-Proxy-Server kann die Firewall von Nginx auch eine wichtige Rolle bei der Gewährleistung der sicheren HTTPS-Kommunikation spielen. In diesem Artikel wird die Nginx-Firewall unter folgenden Gesichtspunkten erläutert. TLS/SSL-Verschlüsselung Die Sicherheitsgarantie der HTTPS-Kommunikation basiert hauptsächlich auf der TLS/SSL-Verschlüsselungstechnologie, die verhindern kann, dass Daten während der Übertragung übertragen werden.