Was sind die grundlegenden Wissenspunkte der Datenbankprinzipien?

Zu den grundlegenden Wissenspunkten zu Datenbankprinzipien gehören: 1. Zweistufige Zuordnung und physische und logische Unabhängigkeit von Datenbanksystemen; 2. Der Unterschied zwischen kontrollierter Redundanz und nicht kontrollierter Redundanz; 4. Der Unterschied zwischen Beziehungen und Dateien oder Tabellen; . Beziehungsalgebra 5, Datenbankparadigma usw.

Weitere verwandte kostenlose Lernempfehlungen: MySQL-Tutorial(Video)

Grundlegende Wissenspunkte der Datenbankprinzipien sind:

Nomen Akkumulation:

Datenbank ( Datenbank): das „Lager“, das Daten speichert und bereitstellt.

Daten (Daten): die in der Datenbank gespeicherten Basisobjekte.

Datenbankverwaltungssystem (DBMS): Eine Schicht der Datenverwaltungssoftware, die sich zwischen dem Benutzer und dem Betriebssystem befindet.

Datenbanksystem: Einschließlich Datenbank, DBMS, Anwendungssystem, Datenbankadministrator (DBA)

Primärschlüssel: Ein Attribut oder eine Reihe von Attributen, die zur eindeutigen Identifizierung eines Datensatzes in einer Tabelle verwendet werden.

Fremdschlüssel: Wird zur Verknüpfung mit einer anderen Tabelle verwendet.

Superschlüssel: Ein Superschlüssel ist ein Attribut oder eine Sammlung von Attributen, die ein Tupel eindeutig unterscheiden können. Kandidatenschlüssel): Die redundanten Attribute im Superschlüssel werden entfernt und verschiedene Tupel können weiterhin unterschieden werden.

Schema: Eine Beschreibung einer Datenbank, einschließlich der Datenbankstruktur, Datentypen und Einschränkungen.

Instanz (Instanz/Zustand): die realen Daten, die zu einem bestimmten Zeitpunkt in der Datenbank gespeichert sind. (Instanz ist die Konkretisierung und Instanziierung des Schemas zu einem bestimmten Zeitpunkt)

Data Manipulation Language (DML: Data Manipulation Language): Hinzufügen, Löschen, Ändern und Überprüfen

Data Definition Language (DDL: Data Definition Language): Definieren, löschen , und ändern Sie die Datenbankobjekte in

Data Control Language (DCL): wird verwendet, um Benutzerberechtigungen zum Bearbeiten der Datenbank zu steuern.

Datenmodell (Datenmodell): eine Abstraktion realer Datenmerkmale, die verwendet wird, um zu definieren, wie Daten sind Welche Beziehung besteht zwischen

Union-Kompatibilität (Union-Kompatibilität): Um Union-Kompatibilität zu gewährleisten, müssen zwei Beziehungen sicherstellen, dass sie die gleiche Anzahl von Attributen haben und dass jedes Attribut dieselbe Domäne hat

Ansicht (VIEW): Ansicht Es handelt sich um eine virtuelle Tabelle, nicht um physisch gespeicherte Daten. Es handelt sich vielmehr um Daten, die aus zugrunde liegenden Tabellen oder anderen Ansichten abgeleitet werden. Aktualisierungen der Ansicht werden tatsächlich in Aktualisierungen der tatsächlichen Basistabelle übersetzt.

Datenmodell:Grundkonzept: eine Abstraktion realer Datenmerkmale, die verwendet wird, um zu definieren, wie Daten organisiert sind und welche Beziehung zwischen Daten besteht.

Ebene:

1. Konzeptionelles Modell (Konzeptionell): Modelldaten und Informationen aus der Sicht des Benutzers

2. Logisches/Implementierungsmodell (Logisches/Implementierungsmodell): Hierarchisches Modell,

Relationales Modell3. Physisches Modell (Physisch): Die physische Speichermethode von Daten in einem bestimmten DBMS-Produkt.

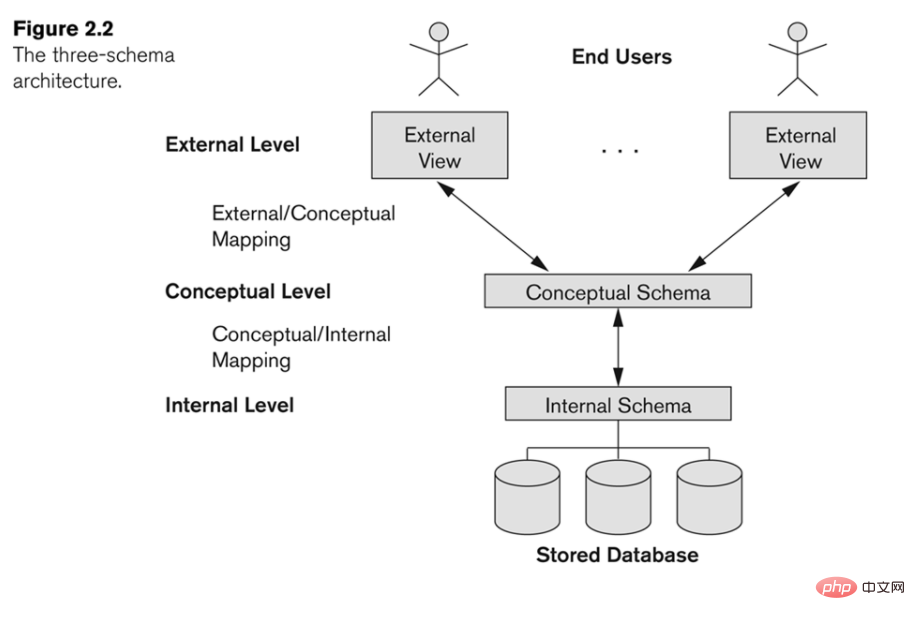

Dreistufige Schemastruktur des Datenbanksystems:

1. Internes Schema: (auch Speicherschema genannt.) Die Beschreibung Die Art und Weise, wie Daten in der Datenbank dargestellt werden, hängt von der physischen Struktur und Speichermethode ab. 2. Konzeptionelles Schema: (Auch globales Schema genannt.) Wird manchmal als „Schema“ bezeichnet. Es handelt sich um eine Beschreibung der logischen Struktur und Eigenschaften aller Daten in der Datenbank

3. Externes Schema (Externe Schemas): (auch Unterschema oder Benutzerschema genannt.)

Teildaten, die Datenbankbenutzer sehen können und Verwendung Beschreibung der logischen Struktur und EigenschaftenZweistufige Abbildung und physische und logische Unabhängigkeit des Datenbanksystems:

Zweistufige Abbildung: 1. Konzeptionelles Schema/internes Schema-Abbild

2. konzeptionelle Schemazuordnung Physische Unabhängigkeit von Daten:

Die Zuordnung zwischen internem Schema und konzeptionellem Schema sorgt für physische Unabhängigkeit von Daten. Wenn sich die physische Struktur der Daten ändert, muss nur die Zuordnung zwischen dem internen Schema und dem konzeptionellen Schema geändert werden.

Logische Unabhängigkeit von Daten:

Die Zuordnung zwischen konzeptionellem Schema und externem Schema sorgt für logische Unabhängigkeit von Daten. Wenn sich die gesamte logische Struktur der Daten ändert, muss nur die Zuordnung zwischen jedem externen Schema und dem konzeptionellen Schema geändert werden, um sicherzustellen, dass die Anwendung nicht beeinträchtigt wird.

Dateneinschränkungen: Integritätseinschränkungen1. Domäneneinschränkungen: Einschränkungen für Attributwertbereiche

2. Schlüsseleinschränkungen: Jede Beziehung muss einen Primärschlüssel haben und jeder Primärschlüssel muss unterschiedlich sein

3. Nicht null Einschränkung: Attributwert darf nicht NULL sein 4. Entitätsintegritätseinschränkung: Primärschlüsselwert darf nicht Null sein

5. Einschränkungen der referenziellen Integrität: Der Fremdschlüssel kann den NULL-Wert annehmen, aber wenn der Fremdschlüssel der Primärschlüssel einer anderen Beziehung ist, darf er nicht NULL sein.

6. Benutzerdefinierte Integrität

Verschiedene Datenoperationen können gegen Integritätsbeschränkungen verstoßen

Einfügeoperationen: Domäneneinschränkungen, Schlüsseleinschränkungen, Nicht-Null-Einschränkungen, Entitätsintegritätseinschränkungen, referenzielle Integritätseinschränkungen

Löschoperation: referenzielle Integritätseinschränkungen

Aktualisierungsvorgänge: Domäneneinschränkungen, Schlüsseleinschränkungen, Nicht-Null-Einschränkungen, Entitätsintegritätseinschränkungen, referenzielle Integritätseinschränkungen

SQL-Anweisungsausführungssequenz:

1. Die FROM-Klausel stellt Daten aus verschiedenen Quellen zusammen WHERE-Klausel filtert Datensätze basierend auf angegebenen Bedingungen

3. Die GROUP BY-Klausel unterteilt die Daten in mehrere Gruppen

5. Verwenden Sie die HAVING-Klausel. Filtergruppierung

7. Verwenden Sie ORDER BY, um die Ergebnismenge zu sortieren.

Der Unterschied zwischen kontrollierter Redundanz (Controlled Redundancy) und unkontrollierter Redundanz (Unkontrollierte Redundanz):Nicht betroffen von der kontrollierten Datenspeicherredundanz führt zu den folgenden Problemen:

1 . Doppelte Arbeit beim Aktualisieren von Daten 2. Daten können inkonsistent sein

Daher sollten wir im Idealfall ein System ohne Redundanz entwerfen, aber manchmal müssen wir die Effizienz von Abfragen verbessern Führen Sie kontrollierte Redundanz ein

Zum Beispiel:

Wir speichern Studentennamen und Kursnummern redundant in der Tabelle GRADE_REPORT, da wir beim Abfragen von Ergebnissen gleichzeitig den Studentennamen und die Kursnummer abfragen müssen.

Der Unterschied zwischen Relation und Dateien oder Tabellen:Relation sieht aus wie eine zweidimensionale Tabelle

Der Beziehungsbereich (der Wertebereich des Attributs) ist eine Menge atomarer Werte (nicht mehr verfügbar). ) geteilte Werte)

Tupel in einer Beziehung müssen unterschiedlich sein

Relationale Algebra:Fünf Grundoperationen: Vereinigung, Differenz, kartesisches Produkt, Auswahl, Projektion

Erklärung der relationalen Algebra: Erklärung der relationalen Algebra (Relationale Algebra simulieren)

Arten von inneren Verknüpfungen: 1. Äquivalente Verknüpfungen

3. Natürliche Verknüpfungen

SQL-Anweisungen:Kopie von Tabellenstrukturen (ausgenommen Tabellen)

SELECT * INTO COPY_DEPARTMENT FROM DEPARTMENT WHERE 1=0;

Dreiwertige Prädikatenlogik:1. UNKNOWN

Nur wenn das Vergleichsergebnis TRUE ist, wird es als wahr bestimmt, z. (WAHR und UNBEKANNT werden als UNBEKANNT vertauscht, dieses Tupel erscheint nicht im Ergebnis)

Grundlegender Prozess des Datenbankanwendungssystemdesigns:Phasen des Datenbankdesigns und Implementierungsprozesses (Grundlegender Prozess des Datenbankdesignprozesses)

Phase 1: Anforderungserfassung und -analyse (Anforderungserfassung und -analyse)

Phase 2: Konzeptioneller Datenbankentwurf (konzeptioneller Strukturentwurf)

Phase 3: Auswahl eines DBMS (Auswahl eines geeigneten DBMS)

Phase 4: Datenmodellzuordnung (Logischer Datenbankentwurf )(Logischer Strukturentwurf)

Phase 5:Physikalischer Datenbankentwurf (Physikalischer Strukturentwurf)Phase 6:Datenbanksystemimplementierung (Datenbankimplementierung)

Phase 7:Datenbanksystembetrieb und -wartung (Datenbankbetrieb und -wartung)

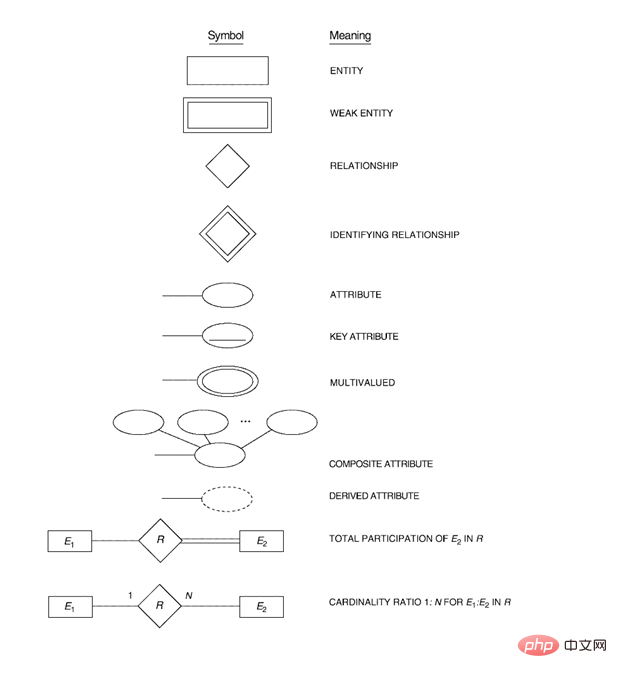

Erklärung des ER-Diagrammsymbols:Schritte zum Zuordnen des ER-Modells in ein logisches Modell:

1. Zuordnen des starken Entitätstyps 3. Zuordnen von 1:1 binärer Zuordnung4. Abbildung 1: N-Binärassoziation

5. Abbildung von mehrwertigen Attributen 7. Abbildung von N-Elementen:

7. Abbildung von N-Elementen:

1NF Genau dann, wenn alle Felder nur atomare Werte enthalten, das heißt, jede Komponente ein irreduzibles Datenelement ist, dann wird gesagt, dass die Entität E die erste Normalform

2NF (zweite Normalform) erfüllt: Genau dann, wenn Entität E erfüllt die erste Normalform und jedes Nichtschlüsselattribut vollständig vom Primärschlüssel abhängt, erfüllt es die zweite Normalform 3NF (dritte Normalform): Genau dann, wenn die Entität E in der zweiten Normalform (2NF) vorliegt, und wenn es in E keine nicht-primäre Attributtransitionsabhängigkeit gibt, erfüllt es die dritte NormalformDas obige ist der detaillierte Inhalt vonWas sind die grundlegenden Wissenspunkte der Datenbankprinzipien?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1379

1379

52

52

Erläutern Sie InnoDB Volltext-Suchfunktionen.

Apr 02, 2025 pm 06:09 PM

Erläutern Sie InnoDB Volltext-Suchfunktionen.

Apr 02, 2025 pm 06:09 PM

Die Volltext-Suchfunktionen von InnoDB sind sehr leistungsfähig, was die Effizienz der Datenbankabfrage und die Fähigkeit, große Mengen von Textdaten zu verarbeiten, erheblich verbessern kann. 1) InnoDB implementiert die Volltext-Suche durch invertierte Indexierung und unterstützt grundlegende und erweiterte Suchabfragen. 2) Verwenden Sie die Übereinstimmung und gegen Schlüsselwörter, um den Booleschen Modus und die Phrasesuche zu unterstützen. 3) Die Optimierungsmethoden umfassen die Verwendung der Word -Segmentierungstechnologie, die regelmäßige Wiederaufbauung von Indizes und die Anpassung der Cache -Größe, um die Leistung und Genauigkeit zu verbessern.

Wie verändern Sie eine Tabelle in MySQL mit der Änderungstabelleanweisung?

Mar 19, 2025 pm 03:51 PM

Wie verändern Sie eine Tabelle in MySQL mit der Änderungstabelleanweisung?

Mar 19, 2025 pm 03:51 PM

In dem Artikel werden mithilfe der Änderungstabelle von MySQL Tabellen, einschließlich Hinzufügen/Löschen von Spalten, Umbenennung von Tabellen/Spalten und Ändern der Spaltendatentypen, erläutert.

Wann könnte ein vollständiger Tabellen -Scan schneller sein als einen Index in MySQL?

Apr 09, 2025 am 12:05 AM

Wann könnte ein vollständiger Tabellen -Scan schneller sein als einen Index in MySQL?

Apr 09, 2025 am 12:05 AM

Die volle Tabellenscannung kann in MySQL schneller sein als die Verwendung von Indizes. Zu den spezifischen Fällen gehören: 1) das Datenvolumen ist gering; 2) Wenn die Abfrage eine große Datenmenge zurückgibt; 3) wenn die Indexspalte nicht sehr selektiv ist; 4) Wenn die komplexe Abfrage. Durch Analyse von Abfrageplänen, Optimierung von Indizes, Vermeidung von Überindex und regelmäßiger Wartung von Tabellen können Sie in praktischen Anwendungen die besten Auswahlmöglichkeiten treffen.

Kann ich MySQL unter Windows 7 installieren?

Apr 08, 2025 pm 03:21 PM

Kann ich MySQL unter Windows 7 installieren?

Apr 08, 2025 pm 03:21 PM

Ja, MySQL kann unter Windows 7 installiert werden, und obwohl Microsoft Windows 7 nicht mehr unterstützt hat, ist MySQL dennoch kompatibel damit. Während des Installationsprozesses sollten jedoch folgende Punkte festgestellt werden: Laden Sie das MySQL -Installationsprogramm für Windows herunter. Wählen Sie die entsprechende Version von MySQL (Community oder Enterprise) aus. Wählen Sie während des Installationsprozesses das entsprechende Installationsverzeichnis und das Zeichen fest. Stellen Sie das Stammbenutzerkennwort ein und behalten Sie es ordnungsgemäß. Stellen Sie zum Testen eine Verbindung zur Datenbank her. Beachten Sie die Kompatibilitäts- und Sicherheitsprobleme unter Windows 7, und es wird empfohlen, auf ein unterstütztes Betriebssystem zu aktualisieren.

Wie konfiguriere ich die SSL/TLS -Verschlüsselung für MySQL -Verbindungen?

Mar 18, 2025 pm 12:01 PM

Wie konfiguriere ich die SSL/TLS -Verschlüsselung für MySQL -Verbindungen?

Mar 18, 2025 pm 12:01 PM

In Artikel werden die Konfiguration der SSL/TLS -Verschlüsselung für MySQL, einschließlich der Erzeugung und Überprüfung von Zertifikaten, erläutert. Das Hauptproblem ist die Verwendung der Sicherheitsauswirkungen von selbstsignierten Zertifikaten. [Charakterzahl: 159]

Was sind einige beliebte MySQL -GUI -Tools (z. B. MySQL Workbench, PhpMyAdmin)?

Mar 21, 2025 pm 06:28 PM

Was sind einige beliebte MySQL -GUI -Tools (z. B. MySQL Workbench, PhpMyAdmin)?

Mar 21, 2025 pm 06:28 PM

In Artikel werden beliebte MySQL -GUI -Tools wie MySQL Workbench und PhpMyAdmin beschrieben, die ihre Funktionen und ihre Eignung für Anfänger und fortgeschrittene Benutzer vergleichen. [159 Charaktere]

Wie behandeln Sie große Datensätze in MySQL?

Mar 21, 2025 pm 12:15 PM

Wie behandeln Sie große Datensätze in MySQL?

Mar 21, 2025 pm 12:15 PM

In Artikel werden Strategien zum Umgang mit großen Datensätzen in MySQL erörtert, einschließlich Partitionierung, Sharding, Indexierung und Abfrageoptimierung.

Differenz zwischen Clustered Index und nicht klusterer Index (Sekundärindex) in InnoDB.

Apr 02, 2025 pm 06:25 PM

Differenz zwischen Clustered Index und nicht klusterer Index (Sekundärindex) in InnoDB.

Apr 02, 2025 pm 06:25 PM

Der Unterschied zwischen Clustered Index und nicht klusterer Index ist: 1. Clustered Index speichert Datenzeilen in der Indexstruktur, die für die Abfrage nach Primärschlüssel und Reichweite geeignet ist. 2. Der nicht klusterierte Index speichert Indexschlüsselwerte und -zeiger auf Datenzeilen und ist für nicht-primäre Schlüsselspaltenabfragen geeignet.