Was lässt sich zusammenfassen als „Computernetzwerksicherheit'?

Der Inhalt der Computernetzwerksicherheit lässt sich in drei Aspekte zusammenfassen: fortschrittliche Technologie, strenges Management und majestätische Gesetze. Unter Computernetzwerksicherheit versteht man den Einsatz von Netzwerkmanagementkontrollen und technischen Maßnahmen, um sicherzustellen, dass die Vertraulichkeit, Integrität und Verfügbarkeit von Daten in einer Netzwerkumgebung geschützt sind.

Der Inhalt der Computernetzwerksicherheit lässt sich in drei Aspekte zusammenfassen: fortschrittliche Technologie, strenges Management und majestätische Gesetze.

Computernetzwerksicherheit bezieht sich auf den Einsatz von Netzwerkmanagementkontrollen und technischen Maßnahmen, um sicherzustellen, dass die Vertraulichkeit, Integrität und Verfügbarkeit von Daten in einer Netzwerkumgebung geschützt sind. Die Sicherheit von Computernetzwerken umfasst zwei Aspekte, nämlich physische Sicherheit und logische Sicherheit. Physische Sicherheit bedeutet, dass Systemausrüstung und zugehörige Einrichtungen physisch vor Beschädigung, Verlust usw. geschützt sind. Logische Sicherheit umfasst Informationsintegrität, Vertraulichkeit und Verfügbarkeit.

Technische Ebene

Aus technischer Sicht umfasst die Computernetzwerksicherheitstechnologie hauptsächlich Echtzeit-Scantechnologie, Echtzeitüberwachungstechnologie, Firewall, Integritätsprüfungs- und Schutztechnologie, Virenanalyse- und Berichtstechnologie sowie Systemsicherheitsmanagementtechnologie. Zusammengenommen können auf technischer Ebene folgende Gegenmaßnahmen ergriffen werden:

1) Etablieren Sie ein Sicherheitsmanagementsystem. Verbessern Sie die technische Qualität und Berufsethik des Personals, einschließlich Systemadministratoren und Benutzer. Für wichtige Abteilungen und Informationen ist es eine einfache und effektive Methode, beim Start strenge Virenprüfungen durchzuführen und Daten zeitnah zu sichern.

2) Netzwerkzugriffskontrolle. Die Zugriffskontrolle ist die Hauptstrategie zur Verhinderung und zum Schutz der Netzwerksicherheit. Seine Hauptaufgabe besteht darin, sicherzustellen, dass Netzwerkressourcen nicht illegal genutzt und abgerufen werden. Es handelt sich um eine der wichtigsten Kernstrategien zur Gewährleistung der Netzwerksicherheit. Die Zugriffskontrolle umfasst eine breite Palette von Technologien, einschließlich Netzwerkzugriffskontrolle, Netzwerkberechtigungskontrolle, Kontrolle auf Verzeichnisebene, Attributkontrolle und andere Mittel.

3) Datenbanksicherung und -wiederherstellung. Datenbanksicherung und -wiederherstellung sind wichtige Vorgänge für Datenbankadministratoren, um die Datensicherheit und -integrität aufrechtzuerhalten. Backups sind die einfachste und unfallsicherste Möglichkeit, eine Datenbank wiederherzustellen. Bei der Wiederherstellung handelt es sich um die Verwendung von Backups zur Wiederherstellung von Daten nach einem Unfall. Es gibt drei Hauptsicherungsstrategien: Nur die Datenbank sichern, die Datenbank und das Transaktionsprotokoll sichern und inkrementelle Sicherung.

4) Kryptografietechnologie anwenden. Die Anwendung der kryptografischen Technologie ist die Kerntechnologie der Informationssicherheit, und kryptografische Mittel bieten eine zuverlässige Garantie für die Informationssicherheit. Passwortbasierte digitale Signaturen und Identitätsauthentifizierung sind derzeit eine der wichtigsten Methoden zur Gewährleistung der Informationsintegrität. Zu den Kryptografietechnologien gehören hauptsächlich klassische Kryptografie, Einzelschlüsselkryptografie, Public-Key-Kryptografie, digitale Signaturen und Schlüsselverwaltung.

5) Unterbrechen Sie den Übertragungsweg. Desinfizieren Sie infizierte Festplatten und Computer gründlich, verwenden Sie keine U-Disks und Programme unbekannter Herkunft und laden Sie nicht nach Belieben verdächtige Informationen aus dem Internet herunter.

6) Verbessern Sie die Fähigkeiten der Netzwerk-Antivirentechnologie. Führen Sie eine Echtzeitfilterung durch, indem Sie eine Viren-Firewall installieren. Führen Sie häufige Scans und Überwachungen von Dateien auf Netzwerkservern durch, verwenden Sie Antivirenkarten auf Workstations und stärken Sie die Einstellungen für Netzwerkverzeichnis- und Dateizugriffsberechtigungen. Beschränken Sie in einem Netzwerk die Dateien, die nur vom Server ausgeführt werden dürfen.

7) Entwickeln und verbessern Sie ein hochsicheres Betriebssystem. Es ist sicherer, ein Betriebssystem mit hoher Sicherheit zu entwickeln und keinen Nährboden für Viren zu bieten.

Managementebene

Das Sicherheitsmanagement von Computernetzwerken hängt nicht nur von den eingesetzten Sicherheitstechnologien und Präventivmaßnahmen ab, sondern auch von den ergriffenen Managementmaßnahmen und der Intensität der Umsetzung der Gesetze und Vorschriften zum Schutz der Computersicherheit. Nur durch eine enge Kombination beider Faktoren kann die Sicherheit von Computernetzwerken wirklich effektiv sein.

Das Sicherheitsmanagement von Computernetzwerken umfasst die Sicherheitsschulung für Computerbenutzer, die Einrichtung entsprechender Sicherheitsmanagementorganisationen, die kontinuierliche Verbesserung und Stärkung der Computermanagementfunktionen sowie die Stärkung der Computer- und Netzwerkgesetzgebung und Strafverfolgung. Die Stärkung des Computersicherheitsmanagements, die Stärkung der Gesetze, Vorschriften und Moralvorstellungen der Benutzer sowie die Verbesserung des Sicherheitsbewusstseins der Computerbenutzer sind sehr wichtige Maßnahmen zur Verhinderung von Computerkriminalität, zur Abwehr von Hackerangriffen und zur Verhinderung von Computerviren.

Dies erfordert eine kontinuierliche juristische Ausbildung für Computerbenutzer, einschließlich Computersicherheitsrecht, Computerkriminalitätsrecht, Vertraulichkeitsrecht, Datenschutzrecht usw., die Klärung der Rechte und Pflichten, die Computerbenutzer und Systemmanager wahrnehmen sollten, und die bewusste Einhaltung der Grundsätze der rechtlichen Informationssysteme, das Prinzip der legalen Benutzer, das Prinzip der Informationsoffenlegung, das Prinzip der Informationsnutzung und das Prinzip der Ressourcenbeschränkung, bewusste Bekämpfung aller illegalen und kriminellen Aktivitäten, Aufrechterhaltung der Sicherheit von Computern und Netzwerksystemen und Aufrechterhaltung der Sicherheit von Informationssystemen. Darüber hinaus sollten Computerbenutzer und alle Mitarbeiter darin geschult werden, sich bewusst an alle Regeln und Vorschriften zu halten, die zur Aufrechterhaltung der Systemsicherheit festgelegt wurden, einschließlich Personalverwaltungssystemen, Betriebswartungs- und Verwaltungssystemen, Computerverarbeitungskontroll- und -verwaltungssystemen sowie verschiedener Informationsverwaltungssysteme. Sicherheitsmanagementsystem für Computerräume, spezielle Flugzeuge und strikte Arbeitsteilung sowie andere Managementsysteme.

Physische Sicherheitsstufe

Um die Sicherheit und Zuverlässigkeit von Computernetzwerksystemen zu gewährleisten, muss sichergestellt werden, dass Systemeinheiten über sichere physische Umgebungsbedingungen verfügen. Diese sichere Umgebung bezieht sich auf den Computerraum und seine Einrichtungen, zu denen hauptsächlich Folgendes gehört:

1) Umgebungsbedingungen des Computersystems. Es gibt spezifische Anforderungen und strenge Standards für die sicheren Umgebungsbedingungen von Computersystemen, einschließlich Temperatur, Luftfeuchtigkeit, Luftreinheit, Korrosion, Insektenschäden, Vibrationen und Stöße, elektrische Störungen usw.

2) Auswahl der Computerraum-Standortumgebung. Es ist sehr wichtig, einen geeigneten Installationsort für Ihr Computersystem zu wählen. Dies wirkt sich direkt auf die Sicherheit und Zuverlässigkeit des Systems aus. Achten Sie bei der Auswahl eines Computerraumstandorts auf dessen äußere Umweltsicherheit, geologische Zuverlässigkeit, Widerstandsfähigkeit des Standorts gegen elektromagnetische Störungen, vermeiden Sie starke Vibrationsquellen und starke Lärmquellen und vermeiden Sie die Platzierung in den unteren Etagen oder neben Hochhäusern usw wasserführende Geräte. Achten Sie auch auf die Verwaltung der Ein- und Ausgänge.

3) Sicherheitsschutz des Computerraums. Der Sicherheitsschutz des Computerraums besteht aus Sicherheitsmaßnahmen und Gegenmaßnahmen, die gegen physische Katastrophen in der Umgebung ergriffen werden und verhindern sollen, dass unbefugte Personen oder Gruppen Netzwerkeinrichtungen und wichtige Daten zerstören, manipulieren oder stehlen. Um die regionale Sicherheit zu gewährleisten, sollte erstens eine physische Zugangskontrolle in Betracht gezogen werden, um die Identität der Zugangsbenutzer zu identifizieren und ihre Rechtmäßigkeit zu überprüfen. Zweitens müssen Besucher ihren Tätigkeitsbereich einschränken. Drittens müssen die Peripheriegeräte der Computersystemzentren eingeschränkt werden Mehrschichtiger Sicherheitsschutzkreis zur Verhinderung illegaler gewaltsamer Einbrüche; das Gebäude, in dem sich die vierte Ausrüstung befindet, sollte über Einrichtungen verfügen, die verschiedenen Naturkatastrophen standhalten.

Computernetzwerksicherheit ist eine komplexe Systemtechnik, die viele Faktoren wie Technologie, Ausrüstung, Management und Systeme umfasst. Die Formulierung von Sicherheitslösungen muss als Ganzes erfasst werden. Netzwerksicherheitslösungen integrieren verschiedene Sicherheitstechnologien für Computernetzwerk-Informationssysteme und integrieren sichere Betriebssystemtechnologie, Firewall-Technologie, Virenschutztechnologie, Intrusion-Detection-Technologie, Sicherheitsscan-Technologie usw., um ein vollständiges und koordiniertes Netzwerksicherheitsschutzsystem zu bilden. Wir müssen Management und Technologie gleichermaßen berücksichtigen. Sicherheitstechnologie muss mit Sicherheitsmaßnahmen kombiniert werden, die Computergesetzgebung und die Strafverfolgung stärken, Sicherungs- und Wiederherstellungsmechanismen einrichten und entsprechende Sicherheitsstandards formulieren. Da Computerviren, Computerkriminalität und andere Technologien darüber hinaus keine nationalen Grenzen respektieren, muss eine ausreichende internationale Zusammenarbeit durchgeführt werden, um gemeinsam gegen die zunehmend grassierende Computerkriminalität und Computerviren vorzugehen.

Das obige ist der detaillierte Inhalt vonWas lässt sich zusammenfassen als „Computernetzwerksicherheit'?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1359

1359

52

52

Die CSRankings National Computer Science Rankings 2024 sind veröffentlicht! CMU dominiert die Liste, MIT fällt aus den Top 5

Mar 25, 2024 pm 06:01 PM

Die CSRankings National Computer Science Rankings 2024 sind veröffentlicht! CMU dominiert die Liste, MIT fällt aus den Top 5

Mar 25, 2024 pm 06:01 PM

Die 2024CSRankings National Computer Science Major Rankings wurden gerade veröffentlicht! In diesem Jahr gehört die Carnegie Mellon University (CMU) im Ranking der besten CS-Universitäten in den Vereinigten Staaten zu den Besten des Landes und im Bereich CS, während die University of Illinois at Urbana-Champaign (UIUC) einen der besten Plätze belegt sechs Jahre in Folge den zweiten Platz belegt. Georgia Tech belegte den dritten Platz. Dann teilten sich die Stanford University, die University of California in San Diego, die University of Michigan und die University of Washington den vierten Platz weltweit. Es ist erwähnenswert, dass das Ranking des MIT zurückgegangen ist und aus den Top 5 herausgefallen ist. CSRankings ist ein globales Hochschulrankingprojekt im Bereich Informatik, das von Professor Emery Berger von der School of Computer and Information Sciences der University of Massachusetts Amherst initiiert wurde. Die Rangfolge erfolgt objektiv

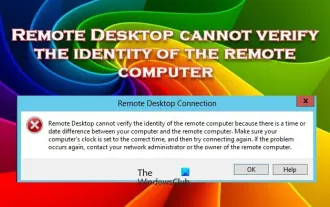

Remotedesktop kann die Identität des Remotecomputers nicht authentifizieren

Feb 29, 2024 pm 12:30 PM

Remotedesktop kann die Identität des Remotecomputers nicht authentifizieren

Feb 29, 2024 pm 12:30 PM

Mit dem Windows-Remotedesktopdienst können Benutzer aus der Ferne auf Computer zugreifen, was für Personen, die aus der Ferne arbeiten müssen, sehr praktisch ist. Es können jedoch Probleme auftreten, wenn Benutzer keine Verbindung zum Remotecomputer herstellen können oder Remotedesktop die Identität des Computers nicht authentifizieren kann. Dies kann durch Netzwerkverbindungsprobleme oder einen Fehler bei der Zertifikatsüberprüfung verursacht werden. In diesem Fall muss der Benutzer möglicherweise die Netzwerkverbindung überprüfen, sicherstellen, dass der Remote-Computer online ist, und versuchen, die Verbindung wiederherzustellen. Außerdem ist es wichtig, sicherzustellen, dass die Authentifizierungsoptionen des Remotecomputers richtig konfiguriert sind, um das Problem zu lösen. Solche Probleme mit den Windows-Remotedesktopdiensten können normalerweise durch sorgfältiges Überprüfen und Anpassen der Einstellungen behoben werden. Aufgrund eines Zeit- oder Datumsunterschieds kann Remote Desktop die Identität des Remotecomputers nicht überprüfen. Bitte stellen Sie Ihre Berechnungen sicher

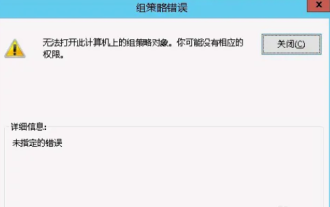

Das Gruppenrichtlinienobjekt kann auf diesem Computer nicht geöffnet werden

Feb 07, 2024 pm 02:00 PM

Das Gruppenrichtlinienobjekt kann auf diesem Computer nicht geöffnet werden

Feb 07, 2024 pm 02:00 PM

Gelegentlich kann es bei der Verwendung eines Computers zu Fehlfunktionen des Betriebssystems kommen. Das Problem, auf das ich heute gestoßen bin, bestand darin, dass das System beim Zugriff auf gpedit.msc mitteilte, dass das Gruppenrichtlinienobjekt nicht geöffnet werden könne, weil möglicherweise die richtigen Berechtigungen fehlten. Das Gruppenrichtlinienobjekt auf diesem Computer konnte nicht geöffnet werden: 1. Beim Zugriff auf gpedit.msc meldet das System, dass das Gruppenrichtlinienobjekt auf diesem Computer aufgrund fehlender Berechtigungen nicht geöffnet werden kann. Details: Das System kann den angegebenen Pfad nicht finden. 2. Nachdem der Benutzer auf die Schaltfläche „Schließen“ geklickt hat, wird das folgende Fehlerfenster angezeigt. 3. Überprüfen Sie sofort die Protokolleinträge und kombinieren Sie die aufgezeichneten Informationen, um festzustellen, dass das Problem in der Datei C:\Windows\System32\GroupPolicy\Machine\registry.pol liegt

Daten können nicht vom Remote-Desktop auf den lokalen Computer kopiert werden

Feb 19, 2024 pm 04:12 PM

Daten können nicht vom Remote-Desktop auf den lokalen Computer kopiert werden

Feb 19, 2024 pm 04:12 PM

Wenn Sie Probleme beim Kopieren von Daten von einem Remote-Desktop auf Ihren lokalen Computer haben, kann Ihnen dieser Artikel bei der Lösung helfen. Mithilfe der Remote-Desktop-Technologie können mehrere Benutzer auf virtuelle Desktops auf einem zentralen Server zugreifen und so Datenschutz und Anwendungsverwaltung gewährleisten. Dies trägt zur Gewährleistung der Datensicherheit bei und ermöglicht es Unternehmen, ihre Anwendungen effizienter zu verwalten. Benutzer können bei der Verwendung des Remote-Desktops auf Herausforderungen stoßen. Eine davon ist die Unfähigkeit, Daten vom Remote-Desktop auf den lokalen Computer zu kopieren. Dies kann durch verschiedene Faktoren verursacht werden. Daher bietet dieser Artikel Hinweise zur Lösung dieses Problems. Warum kann ich nicht vom Remote-Desktop auf meinen lokalen Computer kopieren? Wenn Sie eine Datei auf Ihren Computer kopieren, wird sie vorübergehend an einem Ort namens Zwischenablage gespeichert. Wenn Sie diese Methode nicht zum Kopieren von Daten vom Remote-Desktop auf Ihren lokalen Computer verwenden können

Meistern Sie Netzwerksicherheit und Penetrationstests in Go

Nov 30, 2023 am 10:16 AM

Meistern Sie Netzwerksicherheit und Penetrationstests in Go

Nov 30, 2023 am 10:16 AM

Mit der Entwicklung des Internets ist die Netzwerksicherheit zu einem dringenden Thema geworden. Für Techniker, die sich mit der Netzwerksicherheit befassen, ist es zweifellos notwendig, eine effiziente, stabile und sichere Programmiersprache zu beherrschen. Unter anderem ist die Go-Sprache für viele Netzwerksicherheitsexperten zur ersten Wahl geworden. Die Go-Sprache, auch Golang genannt, ist eine von Google entwickelte Open-Source-Programmiersprache. Die Sprache zeichnet sich durch herausragende Eigenschaften wie hohe Effizienz, hohe Parallelität, hohe Zuverlässigkeit und hohe Sicherheit aus und wird daher häufig in der Netzwerksicherheit und bei Penetrationstests eingesetzt.

Python-Skript zum Abmelden vom Computer

Sep 05, 2023 am 08:37 AM

Python-Skript zum Abmelden vom Computer

Sep 05, 2023 am 08:37 AM

Im heutigen digitalen Zeitalter spielt die Automatisierung eine entscheidende Rolle bei der Rationalisierung und Vereinfachung verschiedener Aufgaben. Eine dieser Aufgaben besteht darin, sich vom Computer abzumelden, was normalerweise manuell durch Auswahl der Abmeldeoption auf der Benutzeroberfläche des Betriebssystems erfolgt. Aber was wäre, wenn wir diesen Prozess mithilfe eines Python-Skripts automatisieren könnten? In diesem Blogbeitrag erfahren Sie, wie Sie mit nur wenigen Codezeilen ein Python-Skript erstellen, mit dem Sie sich von Ihrem Computer abmelden können. In diesem Artikel führen wir Sie Schritt für Schritt durch die Erstellung eines Python-Skripts zum Abmelden von Ihrem Computer. Wir behandeln die notwendigen Voraussetzungen, besprechen verschiedene Möglichkeiten zum programmgesteuerten Abmelden und stellen eine Schritt-für-Schritt-Anleitung zum Schreiben des Skripts bereit. Darüber hinaus gehen wir auf plattformspezifische Überlegungen ein und beleuchten Best Practices

Künstliche Intelligenz in der Cybersicherheit: Aktuelle Probleme und zukünftige Richtungen

Mar 01, 2024 pm 08:19 PM

Künstliche Intelligenz in der Cybersicherheit: Aktuelle Probleme und zukünftige Richtungen

Mar 01, 2024 pm 08:19 PM

Künstliche Intelligenz (KI) hat jeden Bereich revolutioniert, und die Cybersicherheit bildet da keine Ausnahme. Da unsere Abhängigkeit von Technologie immer weiter zunimmt, nehmen auch die Bedrohungen für unsere digitale Infrastruktur zu. Künstliche Intelligenz (KI) hat den Bereich der Cybersicherheit revolutioniert und fortschrittliche Funktionen für die Erkennung von Bedrohungen, die Reaktion auf Vorfälle und die Risikobewertung bereitgestellt. Allerdings gibt es einige Schwierigkeiten beim Einsatz künstlicher Intelligenz in der Cybersicherheit. Dieser Artikel befasst sich mit dem aktuellen Stand der künstlichen Intelligenz in der Cybersicherheit und erkundet zukünftige Richtungen. Die Rolle künstlicher Intelligenz bei der Cybersicherheit Regierungen, Unternehmen und Einzelpersonen stehen vor immer größeren Herausforderungen im Bereich der Cybersicherheit. Da Cyber-Bedrohungen immer ausgefeilter werden, steigt der Bedarf an fortschrittlichen Sicherheitsmaßnahmen weiter. Künstliche Intelligenz (KI) setzt auf ihre einzigartige Methode zur Erkennung und Vorbeugung

Wie implementieren C++-Funktionen Netzwerksicherheit in der Netzwerkprogrammierung?

Apr 28, 2024 am 09:06 AM

Wie implementieren C++-Funktionen Netzwerksicherheit in der Netzwerkprogrammierung?

Apr 28, 2024 am 09:06 AM

C++-Funktionen können Netzwerksicherheit bei der Netzwerkprogrammierung erreichen: 1. Verwendung von Verschlüsselungsalgorithmen (openssl) zur Verschlüsselung der Kommunikation; 2. Verwendung digitaler Signaturen (cryptopp) zur Überprüfung der Datenintegrität und Absenderidentität; ( htmlcxx) zum Filtern und Bereinigen von Benutzereingaben.