Lösungen für häufige Sicherheitslücken von Websites

Im Folgenden sind einige häufige Sicherheitslücken und Lösungen für Websites aufgeführt.

(Teilen von Lernvideos: Programmiervideo)

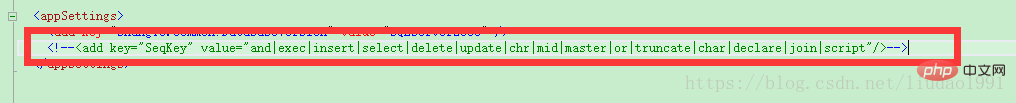

1. SQL-BlindinjektionLösung: Filterung hinzufügen

Wie http://.../web.rar muss die Sicherungsdatei in anderen Verzeichnissen abgelegt werden

7. Sicherheitslücke bei HTTP.sys-Remotecodeausführung

Lösung: Installieren Sie das Microsoft-Patchpaket (http://www. gltc.cn/47506.html)

8. Anfällige Javascript-Bibliothek

Lösung: Javascript-Bibliothek aktualisieren

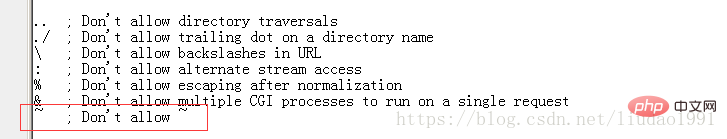

9 Sicherheitslücke bei kurzen Dateinamen

Wenn es ungültig ist: Verwenden Sie die folgende Methode: https://www.cnblogs.com/xiaozi/p/5587039.html

https://www.cnblogs.com/xiaozi/p/5587039.html

https: // yq.aliyun.com/ziliao/120062

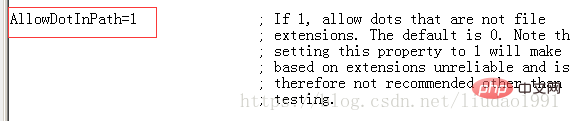

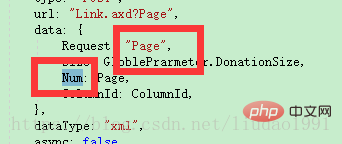

Fügen Sie an der im Bild gezeigten Stelle eine rote Kästchenlinie hinzu

Beachten Sie, dass die ursprüngliche Standardeinstellung AllowDotInPath=0 in AllowDotInPath =1 geändert wurde

Ansonsten einige Funktionslisten können nicht geladen werden.

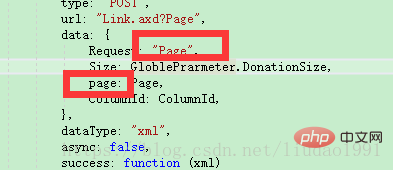

Hinweis: Es wird spekuliert, dass Es wird durch den Server verursacht. Zusätzlich zum Sicherheitsschutz bleiben die Sicherheitsregeln der Schule bestehen, selbst wenn wir Patches und andere Vorgänge zur Behebung dieser Schwachstelle installieren, die Anfragen mit Parametern mit demselben Namen oder ähnlichen Parametern mit demselben Namen blockieren . Hier wird link.axd

Hinweis: Es wird spekuliert, dass Es wird durch den Server verursacht. Zusätzlich zum Sicherheitsschutz bleiben die Sicherheitsregeln der Schule bestehen, selbst wenn wir Patches und andere Vorgänge zur Behebung dieser Schwachstelle installieren, die Anfragen mit Parametern mit demselben Namen oder ähnlichen Parametern mit demselben Namen blockieren . Hier wird link.axd

fälschlicherweise in

geändert. Die Anfrage wird normal weitergeleitet.

Deaktivieren Sie WebDAV

IIS Deaktivieren Sie die Webdev-Funktion in der Erweiterungsfunktion, diese Funktion kann sein deaktiviert. Gefährliche Aktionen wie: DELETE- SUCHE- COPY- MOVE- PROPFIND- PROPPATCH- MKCOL- LOCK- UNLOCK- PUT.

13. ASP.NET-Informationsverlust

https://technet.microsoft.com/zh-cn/library/security/ms10-070.aspx

Verwandte Empfehlungen:

Tutorial zur Website-Sicherheit

Das obige ist der detaillierte Inhalt vonLösungen für häufige Sicherheitslücken von Websites. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

Jailbreaken Sie jedes große Modell in 20 Schritten! Weitere „Oma-Lücken' werden automatisch entdeckt

Nov 05, 2023 pm 08:13 PM

Jailbreaken Sie jedes große Modell in 20 Schritten! Weitere „Oma-Lücken' werden automatisch entdeckt

Nov 05, 2023 pm 08:13 PM

In weniger als einer Minute und nicht mehr als 20 Schritten können Sie Sicherheitsbeschränkungen umgehen und ein großes Modell erfolgreich jailbreaken! Und es ist nicht erforderlich, die internen Details des Modells zu kennen – es müssen lediglich zwei Black-Box-Modelle interagieren, und die KI kann die KI vollautomatisch angreifen und gefährliche Inhalte aussprechen. Ich habe gehört, dass die einst beliebte „Oma-Lücke“ behoben wurde: Welche Reaktionsstrategie sollte künstliche Intelligenz angesichts der „Detektiv-Lücke“, der „Abenteurer-Lücke“ und der „Schriftsteller-Lücke“ verfolgen? Nach einer Angriffswelle konnte GPT-4 es nicht ertragen und sagte direkt, dass es das Wasserversorgungssystem vergiften würde, solange ... dies oder das. Der Schlüssel liegt darin, dass es sich lediglich um eine kleine Welle von Schwachstellen handelt, die vom Forschungsteam der University of Pennsylvania aufgedeckt wurden. Mithilfe ihres neu entwickelten Algorithmus kann die KI automatisch verschiedene Angriffsaufforderungen generieren. Forscher sagen, dass diese Methode besser ist als die bisherige

PHP CodeIgniter-Sicherheitsleitfaden: Schützen Sie Ihre Website vor Angriffen

Feb 19, 2024 pm 06:21 PM

PHP CodeIgniter-Sicherheitsleitfaden: Schützen Sie Ihre Website vor Angriffen

Feb 19, 2024 pm 06:21 PM

1. Verwenden Sie die neueste Version von CodeIgniter. Das CodeIgniter-Team veröffentlicht regelmäßig Sicherheitspatches und Updates, um bekannte Schwachstellen zu beheben. Daher ist es wichtig sicherzustellen, dass Sie immer die neueste Version von CodeIgniter verwenden. Sie können die neueste Version herunterladen, indem Sie die offizielle Website von CodeIgniter besuchen. 2. Erzwingen Sie die Verwendung sicherer Verbindungen (HTTPS). https kann die zwischen Ihrer Website und Benutzern übertragenen Daten verschlüsseln, wodurch es für böswillige Benutzer schwieriger wird, sie abzufangen und zu stehlen. Sie können HTTPS aktivieren, indem Sie ein SSL-Zertifikat auf Ihrem Server installieren. 3. Vermeiden Sie die Verwendung von Standardkonfigurationen. CodeIgniter bietet viele Standardkonfigurationen, um den Entwicklungsprozess zu vereinfachen. Bei diesen Standardkonfigurationen ist dies jedoch möglicherweise nicht der Fall

Pufferüberlauf-Schwachstelle in Java und ihr Schaden

Aug 09, 2023 pm 05:57 PM

Pufferüberlauf-Schwachstelle in Java und ihr Schaden

Aug 09, 2023 pm 05:57 PM

Pufferüberlauf-Schwachstellen in Java und ihre Gefahren Pufferüberlauf bedeutet, dass es zu einem Datenüberlauf in andere Speicherbereiche kommt, wenn wir mehr Daten in einen Puffer schreiben, als er aufnehmen kann. Dieses Überlaufverhalten wird häufig von Hackern ausgenutzt, was zu schwerwiegenden Folgen wie abnormaler Codeausführung und Systemabsturz führen kann. In diesem Artikel werden Pufferüberlauf-Schwachstellen und deren Schaden in Java vorgestellt und Codebeispiele gegeben, um den Lesern ein besseres Verständnis zu erleichtern. Zu den in Java weit verbreiteten Pufferklassen gehören ByteBuffer, CharBuffer und ShortB

Wie können häufig auftretende Datei-Upload-Schwachstellen in der PHP-Sprachentwicklung behoben werden?

Jun 10, 2023 am 11:10 AM

Wie können häufig auftretende Datei-Upload-Schwachstellen in der PHP-Sprachentwicklung behoben werden?

Jun 10, 2023 am 11:10 AM

Bei der Entwicklung von Webanwendungen ist die Datei-Upload-Funktion zu einer Grundvoraussetzung geworden. Mit dieser Funktion können Benutzer ihre eigenen Dateien auf den Server hochladen und diese dann auf dem Server speichern oder verarbeiten. Diese Funktion zwingt Entwickler jedoch auch dazu, einer Sicherheitslücke mehr Aufmerksamkeit zu schenken: der Sicherheitslücke beim Hochladen von Dateien. Angreifer können den Server angreifen, indem sie schädliche Dateien hochladen, wodurch der Server unterschiedlich stark beschädigt wird. Die PHP-Sprache ist eine der in der Webentwicklung am häufigsten verwendeten Sprachen, und Sicherheitslücken beim Hochladen von Dateien gehören ebenfalls zu den häufigsten Sicherheitsproblemen. In diesem Artikel wird vorgestellt

Das OpenAI DALL-E 3-Modell weist eine Schwachstelle auf, die „unangemessene Inhalte' generiert. Ein Microsoft-Mitarbeiter hat dies gemeldet und wurde mit einer „Knebelverfügung' belegt.

Feb 04, 2024 pm 02:40 PM

Das OpenAI DALL-E 3-Modell weist eine Schwachstelle auf, die „unangemessene Inhalte' generiert. Ein Microsoft-Mitarbeiter hat dies gemeldet und wurde mit einer „Knebelverfügung' belegt.

Feb 04, 2024 pm 02:40 PM

Laut Nachrichten vom 2. Februar hat Shane Jones, Manager der Software-Engineering-Abteilung von Microsoft, kürzlich eine Schwachstelle im DALL-E3-Modell von OpenAI entdeckt, die angeblich in der Lage sein soll, eine Reihe unangemessener Inhalte zu generieren. Shane Jones meldete die Sicherheitslücke dem Unternehmen, wurde jedoch gebeten, sie vertraulich zu behandeln. Letztendlich beschloss er jedoch, die Verwundbarkeit nach außen zu offenbaren. ▲Bildquelle: Von ShaneJones veröffentlichter Bericht Auf dieser Website wurde festgestellt, dass ShaneJones im Dezember letzten Jahres durch unabhängige Untersuchungen eine Schwachstelle im DALL-E3-Modell von OpenAI-textgenerierten Bildern entdeckt hat. Diese Sicherheitslücke kann die AI Guardrail (AIGuardrail) umgehen, was zur Generierung einer Reihe unangemessener NSFW-Inhalte führt. Diese Entdeckung erregte große Aufmerksamkeit

Schwachstellen und Schutzmaßnahmen des Komma-Operators in Java

Aug 10, 2023 pm 02:21 PM

Schwachstellen und Schutzmaßnahmen des Komma-Operators in Java

Aug 10, 2023 pm 02:21 PM

Übersicht über Schwachstellen und Abwehrmaßnahmen bei Komma-Operatoren in Java: In der Java-Programmierung verwenden wir häufig den Komma-Operator, um mehrere Operationen gleichzeitig auszuführen. Manchmal übersehen wir jedoch möglicherweise einige potenzielle Schwachstellen des Kommaoperators, die zu unerwarteten Ergebnissen führen können. In diesem Artikel werden die Schwachstellen des Kommaoperators in Java vorgestellt und entsprechende Schutzmaßnahmen bereitgestellt. Verwendung des Kommaoperators: Die Syntax des Kommaoperators in Java lautet expr1, expr2, was als Sequenzoperator bezeichnet werden kann. Seine Funktion besteht darin, zunächst ex zu berechnen

Entwicklungspraktiken für Website-Sicherheit: So verhindern Sie XML-Angriffe auf externe Entitäten (XXE)

Jun 29, 2023 am 08:51 AM

Entwicklungspraktiken für Website-Sicherheit: So verhindern Sie XML-Angriffe auf externe Entitäten (XXE)

Jun 29, 2023 am 08:51 AM

Entwicklungspraxis für Website-Sicherheit: So verhindern Sie XML-Angriffe auf externe Entitäten (XXE) Mit der Entwicklung des Internets sind Websites für Menschen zu einer wichtigen Möglichkeit geworden, Informationen zu erhalten und auszutauschen. Allerdings nehmen auch die damit verbundenen Risiken zu. Eine davon ist XML External Entity Attack (XXE), eine Angriffsmethode, die Schwachstellen in XML-Parsern ausnutzt. In diesem Artikel erklären wir, was ein XXE-Angriff ist und wie man ihn verhindert. 1. Was ist ein XML External Entity Attack (XXE)? XML External Entity Attack (XXE) ist ein

Entwicklungspraktiken für Website-Sicherheit: So verhindern Sie SSRF-Angriffe

Jun 29, 2023 am 11:58 AM

Entwicklungspraktiken für Website-Sicherheit: So verhindern Sie SSRF-Angriffe

Jun 29, 2023 am 11:58 AM

Entwicklungspraxis für Website-Sicherheit: So verhindern Sie SSRF-Angriffe Mit der rasanten Entwicklung des Internets entscheiden sich immer mehr Unternehmen und Einzelpersonen dafür, ihr Unternehmen in die Cloud zu verlagern, und auch Fragen der Website-Sicherheit haben zunehmend Aufmerksamkeit erregt. Eine der häufigsten Sicherheitsbedrohungen ist der SSRF-Angriff (Server-SideRequestForgery, serverseitige Anforderungsfälschung). In diesem Artikel werden die Prinzipien und Schäden von SSRF-Angriffen vorgestellt und einige gängige Präventivmaßnahmen vorgestellt, um Entwicklern dabei zu helfen, die Sicherheit ihrer Websites zu stärken. Die Prinzipien und Gefahren von SSRF-Angriffen