Schauen Sie sich die 5 Datentypen von Redis an

1. Die 5 Datentypen von Redis:

Zeichenfolge (kann Ganzzahl, Gleitkomma und Zeichenfolge sein, zusammen als Elemente bezeichnet)

Listenliste (Implementierung der Warteschlange, Elemente sind nicht eindeutig, First-In-First-Out Prinzip)

Set-Set (verschiedene Elemente)

Hash-Hash-Hash-Wert (der Hash-Schlüssel muss eindeutig sein)

Sortierset geordnetes Set

Empfohlen (kostenlos): Redis-Tutorial

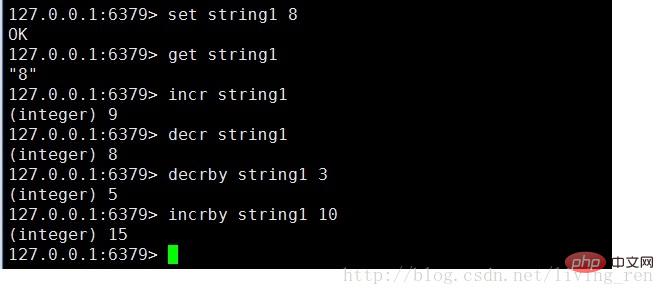

2. String-Typ Allgemeine Befehle:

Selbstinkrementierung: incr

Selbstdekrementierung: decr

Addition: incrby

Subtraktion: decrby

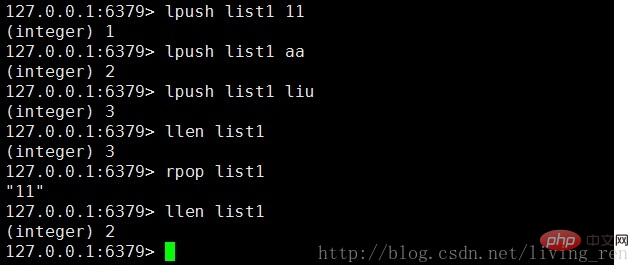

3. Vom Listentyp unterstützte allgemeine Befehle:

lpush: Push von links

lpop: Pop von rechts

rpush: Von Push nach rechts

rpop: Popup von rechts

llen: Überprüfen Sie die Länge eines bestimmten Listendatentyps

4. Vom Set-Typ unterstützte allgemeine Befehle:

sadd: Daten hinzufügen

scard: Überprüfen Sie die Anzahl der vorhandenen Elemente in den eingestellten Daten

sismember: Bestimmen Sie, ob ein Element in den eingestellten Daten vorhanden ist

srem: Löschen Sie ein Element in den eingestellten Daten

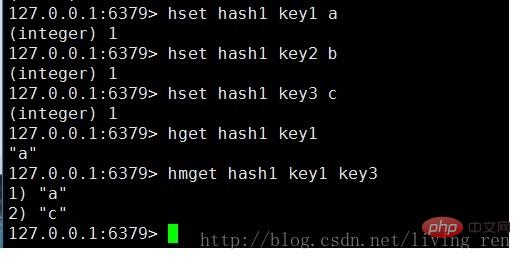

5. Allgemeine Befehle, die vom Hash-Datentyp unterstützt werden:

hset: Hash-Daten hinzufügen

hget: Hash-Daten abrufen

hmget: Erhalten Sie mehrere Hash-Daten

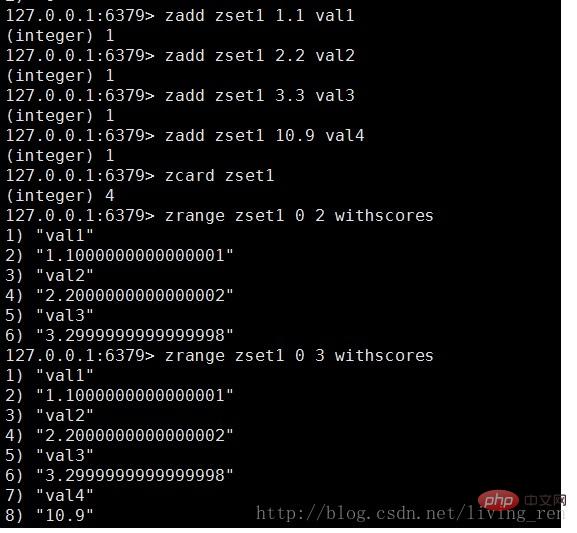

6. Der Sortiersatz ist dem Hash sehr ähnlich und ist auch eine Zuordnungsform der Speicherung:

zadd: hinzufügen

zcard: Abfrage

zrange: Datensortierung

Das obige ist der detaillierte Inhalt vonSchauen Sie sich die 5 Datentypen von Redis an. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

Wie wähle ich einen Shard -Schlüssel in Redis -Cluster aus?

Mar 17, 2025 pm 06:55 PM

Wie wähle ich einen Shard -Schlüssel in Redis -Cluster aus?

Mar 17, 2025 pm 06:55 PM

In dem Artikel wird die Auswahl von Shard -Schlüssel im Redis -Cluster erläutert und ihre Auswirkungen auf Leistung, Skalierbarkeit und Datenverteilung betont. Zu den wichtigsten Problemen gehört die Gewährleistung der sogar Datenverteilung, die Ausrichtung auf den Zugriffsmustern und die Vermeidung häufiger Fehler L.

Wie implementiere ich Authentifizierung und Autorisierung in Redis?

Mar 17, 2025 pm 06:57 PM

Wie implementiere ich Authentifizierung und Autorisierung in Redis?

Mar 17, 2025 pm 06:57 PM

In dem Artikel wird die Implementierung der Authentifizierung und Autorisierung in Redis erläutert, wobei der Schwerpunkt auf der Aktivierung der Authentifizierung, der Verwendung von ACLs und den Best Practices zur Sicherung von Redis wird. Es deckt auch die Verwaltung von Benutzerberechtigungen und Tools ab, um die Redis -Sicherheit zu verbessern.

Wie verwende ich Redis für Jobwarteschlangen und Hintergrundverarbeitung?

Mar 17, 2025 pm 06:51 PM

Wie verwende ich Redis für Jobwarteschlangen und Hintergrundverarbeitung?

Mar 17, 2025 pm 06:51 PM

In dem Artikel wird die Verwendung von REDIS für Jobwarteschlangen und Hintergrundverarbeitung, Einzelheiten zur Einrichtung, Jobdefinition und Ausführung erläutert. Es deckt Best Practices wie Atomoperationen und Jobpriorisierung ab und erklärt, wie Redis die Verarbeitungseffizienz verbessert.

Wie implementiere ich Cache -Invalidierungsstrategien in Redis?

Mar 17, 2025 pm 06:46 PM

Wie implementiere ich Cache -Invalidierungsstrategien in Redis?

Mar 17, 2025 pm 06:46 PM

In dem Artikel werden Strategien zur Implementierung und Verwaltung von Cache-Invalidierung in REDIS erörtert, einschließlich zeitbasierter Ablauf, ereignisgesteuerter Methoden und Versioning. Es deckt auch Best Practices für Cache -Ablauf und Tools zur Überwachung und Automatik ab

Wie überwachte ich die Leistung eines Redis -Clusters?

Mar 17, 2025 pm 06:56 PM

Wie überwachte ich die Leistung eines Redis -Clusters?

Mar 17, 2025 pm 06:56 PM

In Artikel werden die Leistung und Gesundheit von Redis-Cluster mithilfe von Tools wie Redis CLI, Redis Insight und Drittanbieterlösungen wie Datadog und Prometheus überwacht.

Wie benutze ich Redis für Pub/Sub Messaging?

Mar 17, 2025 pm 06:48 PM

Wie benutze ich Redis für Pub/Sub Messaging?

Mar 17, 2025 pm 06:48 PM

In dem Artikel wird erläutert, wie Redis für Pub/Sub -Messaging, Abdeckung von Setup, Best Practices, Sicherstellung der Nachrichtenzuverlässigkeit und Überwachungsleistung.

Wie verwende ich Redis für das Sitzungsmanagement in Webanwendungen?

Mar 17, 2025 pm 06:47 PM

Wie verwende ich Redis für das Sitzungsmanagement in Webanwendungen?

Mar 17, 2025 pm 06:47 PM

In dem Artikel wird die Verwendung von Redis für das Sitzungsmanagement in Webanwendungen, die Einrichtung, Vorteile wie Skalierbarkeit und Leistung sowie Sicherheitsmaßnahmen erläutert.

Wie sichere ich Redis gegen gemeinsame Schwachstellen?

Mar 17, 2025 pm 06:57 PM

Wie sichere ich Redis gegen gemeinsame Schwachstellen?

Mar 17, 2025 pm 06:57 PM

In Artikel wird die Sicherung von Redis gegen Schwachstellen erörtert, die sich auf starke Kennwörter, Netzwerkbindung, Befehlsbehinderung, Authentifizierung, Verschlüsselung, Aktualisierungen und Überwachung konzentrieren.