häufiges Problem

häufiges Problem

Die kryptografische Technologie der Blockchain umfasst den Algorithmus für digitale Signaturen und welchen Algorithmus

Die kryptografische Technologie der Blockchain umfasst den Algorithmus für digitale Signaturen und welchen Algorithmus

Die kryptografische Technologie der Blockchain umfasst den Algorithmus für digitale Signaturen und welchen Algorithmus

Die kryptografische Technologie der Blockchain umfasst einen digitalen Signaturalgorithmus und einen Hash-Algorithmus. Der digitale Signaturalgorithmus ist eine Teilmenge des digitalen Signaturstandards, der einen spezifischen öffentlichen Schlüsselalgorithmus darstellt, der nur für digitale Signaturen verwendet wird. Der Hash-Algorithmus ist ein Algorithmus, der binären Klartext beliebiger Länge in eine kürzere Binärzeichenfolge abbildet und sich davon unterscheidet Es ist schwierig, den Klartext demselben Hashwert zuzuordnen.

Die Betriebsumgebung dieses Tutorials: Windows 7-System, Dell G3-Computer.

Die Kryptozoologie-Technologie ist der Kern der Blockchain-Technologie. Die kryptografische Technologie der Blockchain umfasst einen digitalen Signaturalgorithmus und einen Hash-Algorithmus.

Digitaler Signaturalgorithmus

Der digitale Signaturalgorithmus ist eine Teilmenge des digitalen Signaturstandards und stellt einen spezifischen öffentlichen Schlüsselalgorithmus dar, der nur für digitale Signaturen verwendet wird. Der Schlüssel wird auf dem von SHA-1 generierten Nachrichten-Hash ausgeführt: Um eine Signatur zu überprüfen, wird der Hash der Nachricht neu berechnet, die Signatur mithilfe des öffentlichen Schlüssels entschlüsselt und die Ergebnisse verglichen. Die Abkürzung ist DSA.

Die digitale Signatur ist eine Sonderform der elektronischen Signatur. Bisher haben mindestens mehr als 20 Länder Gesetze zur Anerkennung elektronischer Signaturen verabschiedet, darunter die Europäische Union und die Vereinigten Staaten. Das Gesetz zur elektronischen Signatur meines Landes wurde am 28. August auf der 11. Sitzung des Ständigen Ausschusses des 10. Nationalen Volkskongresses verabschiedet. 2004. . Eine digitale Signatur ist im ISO 7498-2-Standard definiert als: „Einige an eine Dateneinheit angehängte Daten oder eine an der Dateneinheit vorgenommene kryptografische Transformation, die es dem Empfänger der Dateneinheit ermöglicht, die Quelle und den Ursprung der Daten zu bestätigen.“ Die Integrität der Dateneinheit und schützt die Daten vor Fälschung durch eine Person (z. B. den Empfänger).“ Der digitale Signaturmechanismus bietet eine Identifizierungsmethode zur Lösung von Problemen wie Fälschung, Verleugnung, Identitätsdiebstahl und Manipulation. Er nutzt Datenverschlüsselungstechnologie und Datentransformationstechnologie, um beiden Parteien das Senden und Empfangen von Daten zu ermöglichen, um zwei Bedingungen zu erfüllen: Der Empfänger kann identifizieren, was die Der Absender behauptet seine Identität; der Absender kann später nicht bestreiten, dass er die Daten gesendet hat.

Die digitale Signatur ist ein wichtiger Zweig der Kryptographietheorie. Es wird vorgeschlagen, elektronische Dokumente zu signieren, um handschriftliche Unterschriften auf herkömmlichen Papierdokumenten zu ersetzen. Daher müssen diese fünf Merkmale aufweisen.

(1) Die Unterschrift ist glaubwürdig.

(2) Die Unterschrift kann nicht gefälscht werden.

(3) Signaturen sind nicht wiederverwendbar.

(4) Signierte Dateien sind unveränderlich.

(5) Die Unterschrift ist unbestreitbar.

Hash (Hash)-Algorithmus

Hash besteht darin, eine Eingabe beliebiger Länge (auch Pre-Mapping, Pre-Image genannt) über einen Hash-Algorithmus in eine Ausgabe fester Länge umzuwandeln, und die Ausgabe ist ein Hash Wert. Bei dieser Transformation handelt es sich um eine komprimierte Zuordnung, bei der der Raum der Hash-Werte normalerweise viel kleiner ist als der Raum der Eingaben. Verschiedene Eingaben können auf dieselbe Ausgabe gehasht werden, die Eingabewerte können jedoch nicht umgekehrt abgeleitet werden. Einfach ausgedrückt handelt es sich um eine Funktion, die eine Nachricht beliebiger Länge in einen Nachrichtenauszug einer bestimmten festen Länge komprimiert.

Hash-Algorithmus, es ist ein Einweg-Kryptosystem, das heißt, es ist eine irreversible Zuordnung von Klartext zu Chiffretext, mit nur einem Verschlüsselungsprozess und keinem Entschlüsselungsprozess. Gleichzeitig kann die Hash-Funktion eine Eingabe beliebiger Länge ändern, um eine Ausgabe fester Länge zu erhalten. Die Einwegeigenschaften der Hash-Funktion und die feste Länge der Ausgabedaten ermöglichen die Generierung von Nachrichten oder Daten.

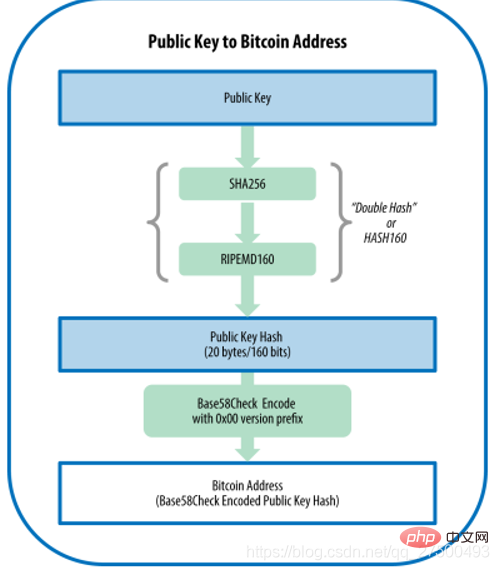

Vertreten durch die Bitcoin-Blockchain, wird sekundäres Hashing häufig in Proof-of-Work- und Schlüsselkodierungsprozessen verwendet, wie z. B. SHA (SHA256(k)) oder RIPEMD160 (SHA256(K)). ist, dass es die Arbeitsbelastung erhöht oder die Schwierigkeit beim Knacken erhöht, wenn das Protokoll nicht klar ist.

Dargestellt durch die Bitcoin-Blockchain sind die beiden wichtigsten verwendeten Hash-Funktionen:

1.SHA-256, hauptsächlich zur Durchführung von PoW-Berechnungen (Proof of Work) verwendet;

2.RIPEMD160, hauptsächlich zum Generieren einer Bitcoin-Adresse verwendet. Wie in Abbildung 1 unten dargestellt, wird der Prozess der Generierung einer Adresse aus einem öffentlichen Schlüssel für Bitcoin dargestellt.

Weitere Informationen zu diesem Thema finden Sie in der Spalte „FAQ“!

Das obige ist der detaillierte Inhalt vonDie kryptografische Technologie der Blockchain umfasst den Algorithmus für digitale Signaturen und welchen Algorithmus. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

Wie rollen Sie Positionen in der digitalen Währung? Was sind die Plattformen für digitale Währung?

Mar 31, 2025 pm 07:36 PM

Wie rollen Sie Positionen in der digitalen Währung? Was sind die Plattformen für digitale Währung?

Mar 31, 2025 pm 07:36 PM

Digital Currency Rolling -Positionen ist eine Anlagestrategie, mit der die Kreditvergabe zur Erhöhung der Renditen zur Erhöhung der Rendite verwendet wird. In diesem Artikel wird der Prozess der digitalen Währung im Detail im Detail erläutert, einschließlich der wichtigsten Schritte wie der Auswahl von Handelsplattformen, die das Rolling (wie Binance, Okex, Gate.io, Huobi, Bitbit usw.), ein Hebelkonto eröffnen, ein Hebel mehrerer Hebelfunktionen für den Handel und die Anpassung des Marktes und die Anpassung der Markteinführungen oder die Hinzufügung von Flüssigkeitsfonds, um eine Flüssigkeitsanleihe anzupassen. Der Handel mit Rolling -Position ist jedoch äußerst riskant, und Anleger müssen mit Vorsicht vorgehen und vollständige Risikomanagementstrategien formulieren. Um mehr über Tipps zur Digitalwährung zu erfahren, lesen Sie bitte weiter.

Wie berechnet ich die Transaktionsgebühr der Gate.io -Handelsplattform?

Mar 31, 2025 pm 09:15 PM

Wie berechnet ich die Transaktionsgebühr der Gate.io -Handelsplattform?

Mar 31, 2025 pm 09:15 PM

Die Handhabungsgebühren der Gate.IO -Handelsplattform variieren je nach Faktoren wie Transaktionstypen, Transaktionspaar und Benutzer -VIP -Ebene. Der Ausfallgebührenpreis für den Spot-Handel beträgt 0,15% (VIP0-Level, Hersteller und Taker). Die VIP-Ebene wird jedoch anhand des 30-tägigen Handelsvolumens und der GT-Position des Benutzers angepasst. Je höher das Niveau ist, desto niedriger wird der Gebührensatz. Es unterstützt die GT -Plattform -Münzabzug und Sie können einen Mindestrabatt von 55% Rabatt genießen. Die Ausfallrate für Vertragstransaktionen beträgt Maker 0,02%, Taker 0,05% (VIP0 -Niveau), was ebenfalls von VIP -Ebene und unterschiedlichen Vertragstypen und Hebelwerken beeinflusst wird

Tutorial zur Registrierung, Verwendung und Stornierung von Ouyi Okex -Konto

Mar 31, 2025 pm 04:21 PM

Tutorial zur Registrierung, Verwendung und Stornierung von Ouyi Okex -Konto

Mar 31, 2025 pm 04:21 PM

In diesem Artikel wird ausführlich die Registrierungs-, Nutzungs- und Stornierungsverfahren von Ouyi Okex -Konto eingeführt. Um sich zu registrieren, müssen Sie die App herunterladen, Ihre Handynummer oder E-Mail-Adresse eingeben, um sich zu registrieren, und die authentifizierte Authentifizierung abschließen. Die Verwendung deckt die Betriebsschritte wie Anmeldung, Aufladung und Rückzug, Transaktion und Sicherheitseinstellungen ab. Um ein Konto zu kündigen, müssen Sie den Kundendienst von Ouyi Okex kontaktieren, die erforderlichen Informationen bereitstellen und auf die Bearbeitung warten und schließlich die Bestätigung des Konto -Stornierens erhalten. In diesem Artikel können Benutzer das vollständige Lebenszyklusmanagement von Ouyi Okex -Konto problemlos beherrschen und digitale Asset -Transaktionen sicher und bequem durchführen.

Was sind die empfohlenen Websites für die Software Virtual Currency App?

Mar 31, 2025 pm 09:06 PM

Was sind die empfohlenen Websites für die Software Virtual Currency App?

Mar 31, 2025 pm 09:06 PM

In diesem Artikel wird zehn bekannte Websites für die Empfehlungen im Zusammenhang mit der virtuellen Währung empfohlen, darunter Binance Academy, OKX Learn, Coingecko, Cryptoslate, Coindesk, Investopedia, Coinmarketcap, Huobi University, Coinbase Learn und Cryptocompare. Diese Websites liefern nicht nur Informationen wie Marktdaten für virtuelle Währungen, Preistrendanalyse usw., sondern auch umfangreiche Lernressourcen, einschließlich grundlegender Blockchain -Kenntnisse, Handelsstrategien sowie Tutorials und Überprüfungen verschiedener Handelsplattform -Apps, wodurch Benutzer dazu beitragen, sie besser zu verstehen und zu nutzen

Binance Binance Computer Version Eingang Binance Binance Computer Version PC Offizielle Website Anmeldeeingang

Mar 31, 2025 pm 04:36 PM

Binance Binance Computer Version Eingang Binance Binance Computer Version PC Offizielle Website Anmeldeeingang

Mar 31, 2025 pm 04:36 PM

Dieser Artikel enthält eine vollständige Anleitung zur Anmeldung und Registrierung in der Binance -PC -Version. Zunächst haben wir die Schritte zur Anmeldung in Binance PC -Version ausführlich erklärt: Suchen Sie nach "Binance Official Website" im Browser, klicken Sie auf die Schaltfläche Anmeldung und geben Sie die E -Mail und das Passwort ein (aktivieren Sie 2FA, um den Überprüfungscode einzugeben), um sich anzumelden. Zweitens erklärt der Artikel den Artikel: Klicken Sie auf die Schaltfläche "Registrieren", die E -Mail -Adresse, ein starkes Passwort festlegen, und verifizieren Sie die E -Mail -Adresse, um die Registrierung zu vervollständigen. Schließlich betont der Artikel auch die Kontosicherheit und erinnert die Benutzer daran, auf den offiziellen Domainnamen, die Netzwerkumgebung und die regelmäßige Aktualisierung von Kennwörtern zu achten, um die Sicherheit der Kontos und eine bessere Verwendung verschiedener Funktionen durch die Binance -PC -Version zu gewährleisten, z. B. die Ansicht der Marktbedingungen, die Durchführung von Transaktionen und die Verwaltung von Vermögenswerten.

Auf welcher Plattform handelt es sich um Web3 -Transaktion?

Mar 31, 2025 pm 07:54 PM

Auf welcher Plattform handelt es sich um Web3 -Transaktion?

Mar 31, 2025 pm 07:54 PM

Dieser Artikel listet die zehn bekannten Web3-Handelsplattformen auf, darunter Binance, OKX, Gate.io, Kraken, Bybit, Coinbase, Kucoin, Bitget, Gemini und Bitstamp. Der Artikel vergleicht die Merkmale jeder Plattform im Detail, z. B. die Anzahl der Währungen, Handelstypen (Spot, Futures, Optionen, NFT usw.), Handhabungsgebühren, Sicherheit, Compliance, Benutzergruppen usw., um den Anlegern dabei zu helfen, die am besten geeignete Handelsplattform auszuwählen. Egal, ob es sich um Hochfrequenzhändler, Vertragshandelsbegeisterte oder Investoren, die sich auf Compliance und Sicherheit konzentrieren, sie können Referenzinformationen daraus finden.

Currency Trading Network Offizielle Website -Sammlung 2025

Mar 31, 2025 pm 03:57 PM

Currency Trading Network Offizielle Website -Sammlung 2025

Mar 31, 2025 pm 03:57 PM

Es zählt zu den Top der Welt und unterstützt alle Kategorien von Transaktionen wie Spot, Verträgen und Web3 -Geldbörsen. Es hat hohe Sicherheits- und niedrige Handhabungsgebühren. Eine umfassende Handelsplattform mit einer langen Geschichte, die für ihre Einhaltung und hohe Liquidität bekannt ist, unterstützt mehrsprachige Dienstleistungen. Der Branchenführer deckt den Währungshandel, die Hebelwirkung, die Optionen usw. mit starker Liquidität ab und unterstützt die Gebühren für die BNB -Abzüge.

Sesam Exchange Gate Web -Version Eingibt die offizielle Webversion von Sesam Exchange Offizielle Webversion Klicken Sie auf die Eingabe

Mar 31, 2025 pm 06:18 PM

Sesam Exchange Gate Web -Version Eingibt die offizielle Webversion von Sesam Exchange Offizielle Webversion Klicken Sie auf die Eingabe

Mar 31, 2025 pm 06:18 PM

Sesame Exchange Gate.io -Webversion ist bequem zu melden. Geben Sie einfach "Gate.io" in die Browseradressleiste ein und drücken Sie die Eingabetaste, um auf die offizielle Website zuzugreifen. Die Concise Homepage bietet klare Optionen "Anmeldung" und "Register", und Benutzer können sich für ein registriertes Konto anmelden oder ein neues Konto gemäß ihrer eigenen Situation registrieren. Nach der Registrierung oder Anmeldung können Sie die Haupthandelsschnittstelle eingeben, um den Handel mit Kryptowährungen durchzuführen, die Marktbedingungen und das Kontomanagement zu überprüfen. Gate.io verfügt über eine freundliche Schnittstelle und ist einfach zu bedienen, geeignet für Anfänger und professionelle Händler.