Welchen Schaden können direkte Directory-Traversal-Angriffe anrichten?

Der Schaden von Directory-Traversal-Angriffen: Path-Traversal-Schwachstellen ermöglichen es böswilligen Angreifern, die Sicherheitskontrolle von Webanwendungen zu durchbrechen und direkt auf vertrauliche Daten zuzugreifen, die der Angreifer haben möchte, einschließlich Konfigurationsdateien, Protokolle, Quellcode usw. Der Server, auf dem sich die Website befindet nicht ordnungsgemäß funktioniert, ist die Website lahmgelegt.

Die Betriebsumgebung dieses Tutorials: Windows 7-System, Dell G3-Computer.

In Bezug auf die Vorteile ist es komplizierter. Es gibt einige kleine DDoS-Angreifer, die im Grunde keine Vorteile haben. Allerdings haben organisierte und gezielte DDoS-Angriffe im Allgemeinen eine komplexe Interessenkette für den Angriff wer. Für das Opfer besteht der Schaden darin, dass der Server, auf dem die Website eingerichtet ist, nicht richtig funktionieren kann und die Website lahmgelegt ist. Der Schaden ist groß.

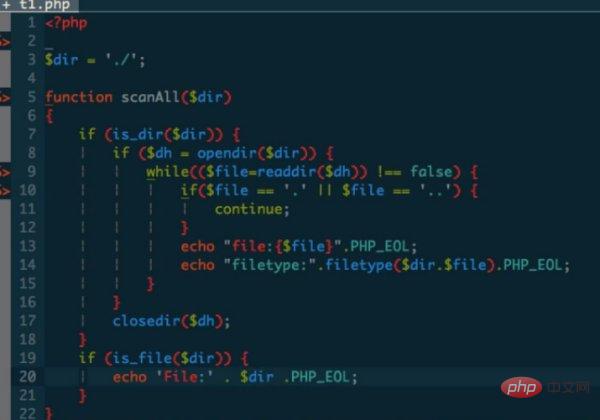

Die Path-Traversal-Schwachstelle ermöglicht es böswilligen Angreifern, die Sicherheitskontrolle von Webanwendungen zu durchbrechen und direkt auf sensible Daten zuzugreifen, die der Angreifer haben möchte, einschließlich Konfigurationsdateien, Protokollen, Quellcode usw. Durch die umfassende Ausnutzung anderer Schwachstellen können Angreifer leicht darauf zugreifen Höhere Berechtigungen und solche Schwachstellen sind ebenfalls sehr leicht zu erkennen. Solange die Lese- und Schreibfunktionsblöcke der Webanwendung direkt manuell erkannt und anhand des zurückgegebenen Seiteninhalts beurteilt werden, ist die Ausnutzung sehr intuitiv.

Erweiterte Informationen

Directory-Traversal-Angriff

1. Beschreibung

Durch Directory-Convenience-Angriffe können Angreifer an Systemdateien und Serverkonfigurationsdateien usw. gelangen. Im Allgemeinen nutzen sie Server-APIs und Dateistandardberechtigungen aus, um Angriffe durchzuführen. Streng genommen handelt es sich bei Directory-Traversal-Angriffen nicht um eine Web-Schwachstelle, sondern um eine Design-„Schwachstelle“ von Website-Designern.

Wenn Webdesigner Webinhalte ohne ordnungsgemäße Zugriffskontrolle entwerfen, um HTTP-Traversal zu ermöglichen, können Angreifer auf eingeschränkte Verzeichnisse zugreifen und Befehle außerhalb des Web-Stammverzeichnisses ausführen.

2. Angriffsmethode

Der Angreifer durchquert die übergeordneten Verzeichnisse, indem er auf das Stammverzeichnis zugreift und eine Reihe von „../“-Zeichen sendet, und kann Systembefehle ausführen und sogar das System zum Absturz bringen.

3. Entdecken Sie Schwachstellen

1. Mit einem Web-Schwachstellenscanner können Sie nicht nur Schwachstellen finden, sondern auch Lösungen finden.

2. Sie können auch im Weblog nachsehen, dass ein nicht autorisierter Benutzer auf das ebeneübergreifende Verzeichnis zugegriffen hat.

4. So verhindern Sie

Um Schwachstellen bei Directory-Traversal-Angriffen zu verhindern, ist es am effektivsten, Berechtigungen zu kontrollieren und die an die Dateisystem-API übergebenen Parameter sorgfältig zu handhaben. Ich denke, die beste Präventionsmethode ist die Verwendung einer Kombination der folgenden beiden:

1 Daten bereinigen: Die vom Benutzer übergebenen Dateinamenparameter hart kodieren oder einheitlich kodieren, den Dateityp auf die Whitelist setzen und die Dateien kontrollieren, die schädliche Zeichen enthalten oder Leerzeichen werden abgelehnt.

2. Die Webanwendung kann die Chroot-Umgebung verwenden, um das Webverzeichnis, auf das zugegriffen wird, einzuschließen, oder den absoluten Pfad + Parameter verwenden, um auf das Dateiverzeichnis zuzugreifen, sodass sie sich auch dann noch im Zugriffsverzeichnis befindet, wenn die Berechtigung überschritten wird. Das www-Verzeichnis ist eine Chroot-Anwendung.

Für mehr Computerwissen besuchen Sie bitte die FAQ-Kolumne!

Das obige ist der detaillierte Inhalt vonWelchen Schaden können direkte Directory-Traversal-Angriffe anrichten?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52