häufiges Problem

häufiges Problem

Welche Hardware muss auf einem Mikrocomputer installiert sein, um eine Verbindung zu einem lokalen Netzwerk herzustellen?

Welche Hardware muss auf einem Mikrocomputer installiert sein, um eine Verbindung zu einem lokalen Netzwerk herzustellen?

Welche Hardware muss auf einem Mikrocomputer installiert sein, um eine Verbindung zu einem lokalen Netzwerk herzustellen?

Die Hardware, die ein Mikrocomputer installieren muss, um eine Verbindung zu einem lokalen Netzwerk herzustellen, ist eine „Netzwerkkarte“. Eine Netzwerkkarte, auch Netzwerkadapter genannt, ist eine Schnittstelle, die einen Computer und ein Übertragungsmedium verbindet; eine Netzwerkkarte wird hauptsächlich dazu verwendet, Computerdaten in Signale umzuwandeln, die über das Übertragungsmedium übertragen werden können.

Die Betriebsumgebung dieses Tutorials: Windows 10-System, Dell G3-Computer.

Die Hardware, die ein Mikrocomputer installieren muss, um eine Verbindung zu einem lokalen Netzwerk herzustellen, ist eine „Netzwerkkarte“.

Eine Netzwerkkarte ist ein Teil der Computerhardware, der es Computern ermöglicht, über ein Computernetzwerk zu kommunizieren. Da es über eine MAC-Adresse verfügt, liegt es zwischen Schicht 1 und Schicht 2 des OSI-Modells. Es ermöglicht Benutzern, sich über Kabel oder drahtlos miteinander zu verbinden.

Jede Netzwerkkarte verfügt über eine eindeutige 48-Bit-Seriennummer, eine sogenannte MAC-Adresse, die in einem ROM auf der Karte geschrieben ist. Jeder Computer im Netzwerk muss eine eindeutige MAC-Adresse haben.

Keine zwei hergestellten Netzwerkkarten haben die gleiche Adresse. Dies liegt daran, dass das Institute of Electrical and Electronics Engineers (IEEE) für die Zuweisung eindeutiger MAC-Adressen an Anbieter von Netzwerkschnittstellen-Controllern (Netzwerkkarten) verantwortlich ist.

Arten von Netzwerkkarten

Um auf das Internet zuzugreifen, muss ein Netzwerkgerät über eine Netzwerkkarte verbunden sein. Aufgrund unterschiedlicher Zugriffsmöglichkeiten auf das Internet unterscheiden sich auch die verwendeten Netzwerkkartentypen. Es gibt verschiedene Arten von Netzwerkkarten:

1) Kabelgebundene Netzwerkkarte

Eine kabelgebundene Netzwerkkarte ist eine Netzwerkkarte, die über eine „Leitung“ mit dem Netzwerk verbunden ist. Mit der hier genannten „Leitung“ ist das Netzwerkkabel gemeint. Die gängigen Formen kabelgebundener Netzwerkkarten sind in der Abbildung dargestellt.

2) Drahtlose Netzwerkkarte

Im Gegensatz zur kabelgebundenen Netzwerkkarte muss die drahtlose Netzwerkkarte nicht über ein Netzwerkkabel angeschlossen werden, sondern wird über ein drahtloses Signal verbunden. Eine WLAN-Karte bezieht sich normalerweise speziell auf eine WLAN-Karte für ein Wi-Fi-Netzwerk. Die gängigen Formen von drahtlosen Netzwerkkarten sind in der Abbildung dargestellt.

3) Bluetooth-Adapter

Der Bluetooth-Adapter ist auch eine drahtlose Netzwerkkarte. Der Unterschied zwischen einem Bluetooth-Adapter und einer drahtlosen Netzwerkkarte besteht in der Datenkommunikationsmethode. Gängige Arten von Bluetooth-Adaptern sind in der Abbildung dargestellt.

Hauptfunktionen

1. Datenkapselung und -entkapselung

Fügen Sie beim Senden den Header und Tail zu den von der vorherigen Schicht übergebenen Daten hinzu, um einen Ethernet-Frame zu erhalten. Beim Empfang werden Header und Tail des Ethernet-Frames entfernt und dann an die obere Schicht gesendet

2. Link-Management

Hauptsächlich über CSMA/CD (Carrier Sense Multiple Access mit Kollisionserkennung, Trägererkennung mit Kollisionserkennung). Straßenzugangsprotokoll zur Implementierung von

3. Datenkodierung und -dekodierung

d. h. Manchester-Kodierung und -Dekodierung. Unter diesen ist der Manchester-Code, auch bekannt als digitaler bidirektionaler Code, Phasencode oder Phasenkodierung (PE), eine der am häufigsten verwendeten Binärcode-Leitungskodierungsmethoden. Er wird von der physikalischen Schicht zum Kodieren des Takts und der Daten einer Synchronisation verwendet Bitstrom. In der Kommunikationstechnik ein Code, der die Kombination von Daten- und Zeitsignalen im zu sendenden Bitstrom darstellt. Wird häufig in der Ethernet-Kommunikation, Zugbussteuerung, Industriebussen und anderen Bereichen verwendet.

Weitere Informationen zu diesem Thema finden Sie in der Spalte „FAQ“!

Das obige ist der detaillierte Inhalt vonWelche Hardware muss auf einem Mikrocomputer installiert sein, um eine Verbindung zu einem lokalen Netzwerk herzustellen?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1371

1371

52

52

Die CSRankings National Computer Science Rankings 2024 sind veröffentlicht! CMU dominiert die Liste, MIT fällt aus den Top 5

Mar 25, 2024 pm 06:01 PM

Die CSRankings National Computer Science Rankings 2024 sind veröffentlicht! CMU dominiert die Liste, MIT fällt aus den Top 5

Mar 25, 2024 pm 06:01 PM

Die 2024CSRankings National Computer Science Major Rankings wurden gerade veröffentlicht! In diesem Jahr gehört die Carnegie Mellon University (CMU) im Ranking der besten CS-Universitäten in den Vereinigten Staaten zu den Besten des Landes und im Bereich CS, während die University of Illinois at Urbana-Champaign (UIUC) einen der besten Plätze belegt sechs Jahre in Folge den zweiten Platz belegt. Georgia Tech belegte den dritten Platz. Dann teilten sich die Stanford University, die University of California in San Diego, die University of Michigan und die University of Washington den vierten Platz weltweit. Es ist erwähnenswert, dass das Ranking des MIT zurückgegangen ist und aus den Top 5 herausgefallen ist. CSRankings ist ein globales Hochschulrankingprojekt im Bereich Informatik, das von Professor Emery Berger von der School of Computer and Information Sciences der University of Massachusetts Amherst initiiert wurde. Die Rangfolge erfolgt objektiv

Remotedesktop kann die Identität des Remotecomputers nicht authentifizieren

Feb 29, 2024 pm 12:30 PM

Remotedesktop kann die Identität des Remotecomputers nicht authentifizieren

Feb 29, 2024 pm 12:30 PM

Mit dem Windows-Remotedesktopdienst können Benutzer aus der Ferne auf Computer zugreifen, was für Personen, die aus der Ferne arbeiten müssen, sehr praktisch ist. Es können jedoch Probleme auftreten, wenn Benutzer keine Verbindung zum Remotecomputer herstellen können oder Remotedesktop die Identität des Computers nicht authentifizieren kann. Dies kann durch Netzwerkverbindungsprobleme oder einen Fehler bei der Zertifikatsüberprüfung verursacht werden. In diesem Fall muss der Benutzer möglicherweise die Netzwerkverbindung überprüfen, sicherstellen, dass der Remote-Computer online ist, und versuchen, die Verbindung wiederherzustellen. Außerdem ist es wichtig, sicherzustellen, dass die Authentifizierungsoptionen des Remotecomputers richtig konfiguriert sind, um das Problem zu lösen. Solche Probleme mit den Windows-Remotedesktopdiensten können normalerweise durch sorgfältiges Überprüfen und Anpassen der Einstellungen behoben werden. Aufgrund eines Zeit- oder Datumsunterschieds kann Remote Desktop die Identität des Remotecomputers nicht überprüfen. Bitte stellen Sie Ihre Berechnungen sicher

Was ist e im Computer?

Aug 31, 2023 am 09:36 AM

Was ist e im Computer?

Aug 31, 2023 am 09:36 AM

Das „e“ von Computer ist das Symbol der wissenschaftlichen Notation. Der Buchstabe „e“ wird als Exponententrennzeichen in der wissenschaftlichen Notation verwendet, was „multipliziert mit der Zehnerpotenz“ bedeutet. In der wissenschaftlichen Notation wird eine Zahl normalerweise als M × geschrieben 10^E, wobei M eine Zahl zwischen 1 und 10 ist und E den Exponenten darstellt.

Was bedeutet Computer-Cu?

Aug 15, 2023 am 09:58 AM

Was bedeutet Computer-Cu?

Aug 15, 2023 am 09:58 AM

Die Bedeutung von cu in einem Computer hängt vom Kontext ab: 1. Steuereinheit, im Zentralprozessor eines Computers, CU ist die Komponente, die für die Koordinierung und Steuerung des gesamten Rechenprozesses verantwortlich ist. 2. Recheneinheit, in einem Grafikprozessor oder einem anderen Beschleunigter Prozessor, CU ist die Grundeinheit zur Verarbeitung paralleler Rechenaufgaben.

Warum beginnen LAN-IPs normalerweise mit 192.168 statt mit 1.2 oder 193.169?

Aug 02, 2023 pm 03:42 PM

Warum beginnen LAN-IPs normalerweise mit 192.168 statt mit 1.2 oder 193.169?

Aug 02, 2023 pm 03:42 PM

Leute, die Router konfigurieren, verwenden oft die Standard-IP-Adresse des Routers als Gateway. Das Ändern in eine andere IP-Adresse ist sowohl verwirrend als auch problematisch. Glauben Sie es noch nicht. Leute, die oft Netzwerkwartungen durchführen, richten IP-Adressen ein und geben „192.168“ ganz reibungslos ein. Aber das ist nicht die Grundursache.

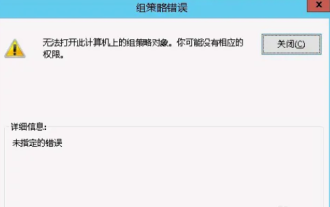

Das Gruppenrichtlinienobjekt kann auf diesem Computer nicht geöffnet werden

Feb 07, 2024 pm 02:00 PM

Das Gruppenrichtlinienobjekt kann auf diesem Computer nicht geöffnet werden

Feb 07, 2024 pm 02:00 PM

Gelegentlich kann es bei der Verwendung eines Computers zu Fehlfunktionen des Betriebssystems kommen. Das Problem, auf das ich heute gestoßen bin, bestand darin, dass das System beim Zugriff auf gpedit.msc mitteilte, dass das Gruppenrichtlinienobjekt nicht geöffnet werden könne, weil möglicherweise die richtigen Berechtigungen fehlten. Das Gruppenrichtlinienobjekt auf diesem Computer konnte nicht geöffnet werden: 1. Beim Zugriff auf gpedit.msc meldet das System, dass das Gruppenrichtlinienobjekt auf diesem Computer aufgrund fehlender Berechtigungen nicht geöffnet werden kann. Details: Das System kann den angegebenen Pfad nicht finden. 2. Nachdem der Benutzer auf die Schaltfläche „Schließen“ geklickt hat, wird das folgende Fehlerfenster angezeigt. 3. Überprüfen Sie sofort die Protokolleinträge und kombinieren Sie die aufgezeichneten Informationen, um festzustellen, dass das Problem in der Datei C:\Windows\System32\GroupPolicy\Machine\registry.pol liegt

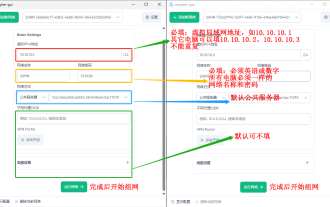

So verwenden Sie das EasyTier-Remotenetzwerk

Jun 19, 2024 am 10:14 AM

So verwenden Sie das EasyTier-Remotenetzwerk

Jun 19, 2024 am 10:14 AM

EasyTier ist ein kostenloses, dezentrales Open-Source-Intranet-Penetrations-Remote-Networking-Tool. Es handelt sich um eine benutzerfreundliche und funktionsreiche Remote-Networking-Lösung, die sich für die Zusammenarbeit in Remote-Büros, Spieleverbindungen und andere Szenarien eignet. Im Folgenden finden Sie eine kurze Einführung in die Verwendung des EasyTier-Remotenetzwerks. Laden Sie das Programm easytier-gui herunter und installieren Sie es. Download-Adresse: https://github.com/EasyTier/EasyTier Richten Sie es einfach wie oben gezeigt auf dem Computer ein, der vernetzt werden soll. Virtuelle IPv4-Adresse: Zum Beispiel ist Computer A 10.10.10.1, B ist 10.10.10.2 und C ist 10.10.10.3. Sie kann nicht wiederholt werden. (Solche IP-Segmente sind verfügbar: 10.

Hardwareanforderungen für Linux Mint

Feb 22, 2024 pm 05:33 PM

Hardwareanforderungen für Linux Mint

Feb 22, 2024 pm 05:33 PM

LinuxMint ist ein Ubuntu-basiertes Betriebssystem mit einer benutzerfreundlichen Oberfläche und einfacher Bedienung. Es ist für eine Vielzahl von Desktop- und Laptop-Computern geeignet und kann unter bestimmten Hardwareanforderungen reibungslos ausgeführt werden. Im Folgenden werden die Hardwareanforderungen von LinuxMint vorgestellt und einige spezifische Codebeispiele bereitgestellt, damit die Leser mehr erfahren können. Prozessoranforderungen LinuxMint kann mit einer Vielzahl von Prozessoren arbeiten, es wird jedoch empfohlen, für bessere Leistung und Kompatibilität die neuesten 64-Bit-Prozessoren zu verwenden