Lassen Sie uns gemeinsam die Lösungen für Redis-Hot-Data-Probleme analysieren

Dieser Artikel bringt Ihnen relevantes Wissen über Redis, das hauptsächlich die damit verbundenen Probleme der Redis-Hotkey-Großwertlösung vorstellt. Ich hoffe, es wird für alle hilfreich sein.

Empfohlenes Lernen: Redis-Video-Tutorial

Über Redis Hot Data und Big Key Big Value-Fragen lassen sich auch leicht auf hoher Ebene stellen. Es ist besser, sie auf einmal zu beenden und den Interviewer sprachlos zu machen. Persönlich bin ich der Meinung, dass Hotspots bei der Arbeit häufiger auftreten als Lawinen. In den meisten Fällen sind Hotspots jedoch nicht heiß genug und werden im Voraus gewarnt und gelöst , die verursachten Online-Probleme werden ausreichen, um Sie auf den letzten Platz der diesjährigen Leistung zu bringen. Okay, hören wir auf, Unsinn zu reden, und kommen wir zur Sache.

Unter normalen Umständen werden die Daten im Redis-Cluster gleichmäßig auf jeden Knoten verteilt und Anforderungen werden gleichmäßig auf jeden Shard verteilt. In einigen speziellen Szenarien, wie z. B. externen Crawlern, Angriffen, Hot Commodities usw., ist dies jedoch am typischsten Was passierte, war, dass Prominente ihre Scheidung auf Weibo bekannt gaben und die Leute strömten, um Nachrichten zu hinterlassen, was zum Absturz der Kommentarfunktion von Weibo führte. Die Anzahl der Besuche bestimmter Schlüssel in so kurzer Zeit war zu groß und die gleichen Daten Auf den Shards würde die hohe Belastung der Shards zu einem Engpassproblem werden, was zu einer Reihe von Problemen wie Lawinen führen würde.

1. Sind Sie in Ihrem Projekt jemals auf Redis-Hot-Data-Probleme gestoßen?

Problemanalyse: Diese Frage wurde mir letztes Mal gestellt, als ich im Gruppeninterview einen großen Chef Ali p7 hörte. Der Schwierigkeitsindex beträgt fünf Sterne, was für Anfänger wie mich wirklich ein Plus ist.

Antwort: Ich habe etwas zum Thema „heiße Daten“ zu sagen. Ich bin mir dieses Problems bewusst, seit ich Redis zum ersten Mal verwendet habe, daher werde ich es bei der Verwendung bewusst vermeiden und nie ein Loch darin graben Das größte Problem mit Hotspot-Daten wird durch ein Ungleichgewicht der Redis-Cluster verursacht. Diese Probleme sind für den Redis-Cluster fatal. Lassen Sie uns zunächst über die Hauptursachen für den Ausfall des Reids-Cluster-Lastungleichgewichts sprechen:

- Schlüssel mit hohem Zugriffsvolumen

- , d. h. Hotkeys, wenn die QPS, auf die ein Schlüssel zugreift, 1000 überschreiten sollten genau darauf achten, z. B. beliebte Produkte, aktuelle Themen usw. Großer Wert

- Obwohl die Zugriffs-QPS einiger Schlüssel nicht hoch ist, ist die Netzwerkkartenlast aufgrund des großen Werts groß, der Netzwerkkartenverkehr ist voll und bei einem einzelnen Computer kann es zu Gigabit-/Sekunden- und E/A-Ausfällen kommen . Hotspot Key + Big Value existieren gleichzeitig

- , Serverkiller. Welche Fehler werden also durch Hotkeys oder große Werte verursacht?

- QPS-Skew: Ungleichmäßige QPS über Shards hinweg.

- Ein großer Wert führt dazu, dass der Redis-Serverpuffer nicht ausreicht, was zu einer Zeitüberschreitung beim Abrufen führt.

- Da der Wert zu groß ist, weist die Netzwerkkarte im Computerraum nicht genügend Datenverkehr auf.

- Redis-Cache-Ausfälle führen zu einer Kettenreaktion des Zusammenbruchs der Datenbankebene.

Antwort:

Die Lösung für dieses Problem ist relativ breit gefächert. Sie hängt von verschiedenen Geschäftsszenarien ab. Wenn ein Unternehmen beispielsweise Werbeaktivitäten organisiert, muss es eine Möglichkeit geben, die an der Aktion teilnehmenden Produkte im Voraus zu zählen. In diesem Szenario kann die Schätzmethode verwendet werden. Bei Notfällen und Unsicherheiten überwacht Redis die Hotspot-Daten selbst. Um es zusammenzufassen:

- So wissen Sie im Voraus:

-

Je nach Unternehmen können menschliche Fleischstatistiken oder Systemstatistiken zu wichtigen Daten werden, z. B. zu Werbeprodukten, aktuellen Themen, Feiertagsthemen, Jubiläumsaktivitäten usw.

Redis-Client-Erfassungsmethode: -

Der Anrufer zählt die Anzahl der Schlüsselanforderungen durch Zählen, aber die Anzahl der Schlüssel kann nicht vorhergesagt werden und der Code ist sehr aufdringlich.

public Connection sendCommand(final ProtocolCommand cmd, final byte[]... args) { //从参数中获取key String key = analysis(args); //计数 counterKey(key); //ignore }Nach dem Login kopieren

- Statistik der Redis-Cluster-Proxy-Ebene:

Proxy-basierte verteilte Redis-Architekturen wie Twemproxy und Codis haben einen einheitlichen Eingang und können auf der Proxy-Ebene erfasst und gemeldet werden. Allerdings sind die Mängel nicht bei allen Redis-Cluster-Architekturen offensichtlich Es gibt einen Proxy.

-

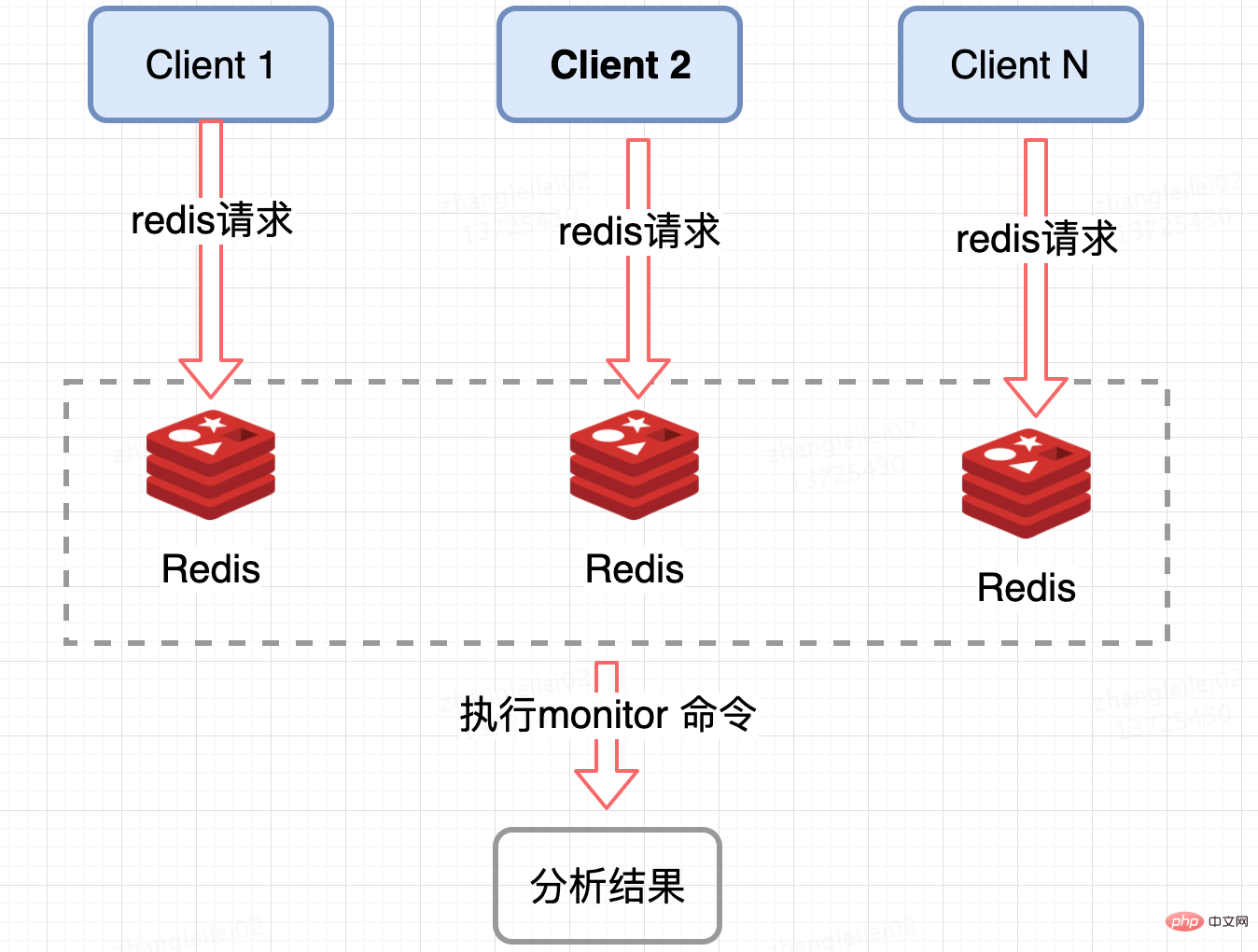

Redis-Server-Sammlung:

Überwachen Sie die QPS eines einzelnen Redis-Shards und überwachen Sie die Knoten, deren QPS bis zu einem bestimmten Grad geneigt ist, um den Hotspot-Schlüssel zu erhalten, der einen bestimmten Redis-Knoten zählen kann Innerhalb eines bestimmten Zeitraums besteht die Gefahr einer Speicherexplosion und der Redis-Leistung, sodass diese Methode nur für kurze Zeit verwendet werden kann Die Hotspot-Schlüssel eines Redis-Knotens sind aus geschäftlicher Sicht etwas problematischer.

Die vier oben genannten Methoden werden alle häufig in der Branche verwendet. Durch das Studium des Redis-Quellcodes habe ich eine neue Idee. Typ 5: Ändern Sie den Redis-Quellcode.

-

Ändern Sie den Redis-Quellcode: (Ich denke an Ideen aus dem Lesen des Quellcodes)

Ich habe festgestellt, dass Redis4.0 uns viele neue Funktionen gebracht hat, einschließlich des auf LFU basierenden Hotspot-Schlüsselerkennungsmechanismus Mit der neuen Funktion können wir auf dieser Grundlage die Statistiken von Hotspot-Schlüsseln erstellen. Dies ist nur meine persönliche Idee.

Psychologie des Interviewers: Der junge Mann ist sehr nachdenklich und aufgeschlossen, und er achtet sogar darauf, den Quellcode zu ändern. Diesen Ehrgeiz habe ich nicht. Solche Leute brauchen wir in unserem Team.

(Entdecken Sie Probleme, analysieren Sie Probleme, lösen Sie Probleme und sagen Sie direkt, wie Sie heiße Datenprobleme lösen können, ohne darauf zu warten, dass der Interviewer Fragen stellt. Dies ist der Kerninhalt)

3 So lösen Sie heiße Datenprobleme

Antwort: Bei der Bewältigung von Hot-Data-Problemen berücksichtigen wir hauptsächlich zwei Aspekte zur Lösung dieses Problems. Der erste ist das Daten-Sharding, das eine gleichmäßige Verteilung des Drucks auf mehrere Shards im Cluster ermöglicht, um zu verhindern, dass ein einzelner Computer davon betroffen ist Das zweite ist die Migrationsisolation.

Zusammenfassende Zusammenfassung:

-

Schlüsselaufteilung:

Wenn der Typ des aktuellen Schlüssels eine sekundäre Datenstruktur ist, beispielsweise ein Hash-Typ. Wenn die Anzahl der Hash-Elemente groß ist, können Sie erwägen, den aktuellen Hash aufzuteilen, sodass der Hotkey in mehrere neue Schlüssel aufgeteilt und an verschiedene Redis-Knoten verteilt werden kann, wodurch der Druck verringert wird -

Migrieren Sie den Hotkey:

Am Beispiel des Redis-Clusters kann der Steckplatz, in dem sich der Hotspot-Schlüssel befindet, separat auf einen neuen Redis-Knoten migriert werden. Selbst wenn der QPS dieses Hotspot-Schlüssels sehr hoch ist, hat dies keine Auswirkungen auf andere Unternehmen im gesamten Netzwerk Cluster kann auch angepasst und entwickelt werden. Der Schlüssel wird automatisch auf einen unabhängigen Knoten migriert. Strombegrenzung für Hotspot-Schlüssel: -

Bei Lesebefehlen können wir das Problem lösen, indem wir den Hotspot-Schlüssel migrieren und dann Slave-Knoten hinzufügen. Bei Schreibbefehlen können wir den Strom begrenzen, indem wir diesen Hotspot-Schlüssel separat ansprechen.

Lokalen Cache erhöhen: -

Für Unternehmen, deren Datenkonsistenz nicht so hoch ist, können Sie den Hotspot-Schlüssel im lokalen Cache des Geschäftscomputers zwischenspeichern, da er sich im lokalen Speicher des Unternehmens befindet, wodurch ein Remote-IO entfällt Anruf. Wenn die Daten jedoch aktualisiert werden, kann es zu Inkonsistenzen zwischen Geschäfts- und Redis-Daten kommen.

Interviewer: Du hast sehr gut geantwortet und es sehr umfassend durchdacht.

Problemanalyse:

Im Vergleich zum großen Konzept des Hotkeys ist das Konzept des großen Werts besser zu verstehen. Da Redis in einem einzelnen Thread ausgeführt wird, hat ein großer Wert einer Operation negative Auswirkungen auf die Antwortzeit des gesamten Redis, da es sich bei Redis um eine Datenbank mit Schlüsselwertstruktur handelt. Ein großer Wert bedeutet, dass ein einzelner Wert viel Speicher beansprucht. Die direkteste Auswirkung auf den Redis-Cluster ist. Antwort: (Sie wollen mich überraschen? Ich bin vorbereitet.)

Lassen Sie mich zunächst darüber sprechen, wie groß der Wert ist, der durch die Infrastruktur des Unternehmens gegeben ist. Er lässt sich wie folgt aufteilen:

Hinweis: (Der Erfahrungswert ist kein Standard, er wird auf der Grundlage der Langzeitbeobachtung von Online-Fällen durch Cluster-Betriebs- und Wartungspersonal zusammengefasst.)Groß: Zeichenfolgentypwert > 10 KB, im Set , Liste, Hash, Zset und andere Sammlungsdatentypen Die Anzahl der Elemente > 1000.

- Extra groß: Zeichenfolgentypwert > 100 KB, die Anzahl der Elemente in Set-, Listen-, Hash-, Zset- und anderen Sammlungsdatentypen > 10000.

-

Da Redis in einem einzelnen Thread ausgeführt wird und der Wert einer Operation sehr groß ist, wirkt sich dies negativ auf die Antwortzeit des gesamten Redis aus. Daher kann es aufgeteilt werden Hier sind ein paar typische Aufteilungspläne:

- 一个较大的 key-value 拆分成几个 key-value ,将操作压力平摊到多个 redis 实例中,降低对单个 redis 的 IO 影响

- 将分拆后的几个 key-value 存储在一个 hash 中,每个 field 代表一个具体的属性,使用 hget,hmget 来获取部分的 value,使用 hset,hmset 来更新部分属性。

- hash、set、zset、list 中存储过多的元素

类似于场景一中的第一个做法,可以将这些元素分拆。

以 hash 为例,原先的正常存取流程是:

hget(hashKey, field); hset(hashKey, field, value)

Nach dem Login kopieren现在,固定一个桶的数量,比如 10000,每次存取的时候,先在本地计算 field 的 hash 值,模除 10000,确定该 field 落在哪个 key 上,核心思想就是将 value 打散,每次只 get 你需要的。

newHashKey = hashKey + (hash(field) % 10000); hset(newHashKey, field, value); hget(newHashKey, field)

Nach dem Login kopieren推荐学习:Redis学习教程

Das obige ist der detaillierte Inhalt vonLassen Sie uns gemeinsam die Lösungen für Redis-Hot-Data-Probleme analysieren. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

So erstellen Sie den Redis -Clustermodus

Apr 10, 2025 pm 10:15 PM

So erstellen Sie den Redis -Clustermodus

Apr 10, 2025 pm 10:15 PM

Der Redis -Cluster -Modus bietet Redis -Instanzen durch Sharding, die Skalierbarkeit und Verfügbarkeit verbessert. Die Bauschritte sind wie folgt: Erstellen Sie ungerade Redis -Instanzen mit verschiedenen Ports; Erstellen Sie 3 Sentinel -Instanzen, Monitor -Redis -Instanzen und Failover; Konfigurieren von Sentinel -Konfigurationsdateien, Informationen zur Überwachung von Redis -Instanzinformationen und Failover -Einstellungen hinzufügen. Konfigurieren von Redis -Instanzkonfigurationsdateien, aktivieren Sie den Cluster -Modus und geben Sie den Cluster -Informationsdateipfad an. Erstellen Sie die Datei nodes.conf, die Informationen zu jeder Redis -Instanz enthält. Starten Sie den Cluster, führen Sie den Befehl erstellen aus, um einen Cluster zu erstellen und die Anzahl der Replikate anzugeben. Melden Sie sich im Cluster an, um den Befehl cluster info auszuführen, um den Clusterstatus zu überprüfen. machen

So implementieren Sie die zugrunde liegenden Redis

Apr 10, 2025 pm 07:21 PM

So implementieren Sie die zugrunde liegenden Redis

Apr 10, 2025 pm 07:21 PM

Redis verwendet Hash -Tabellen, um Daten zu speichern und unterstützt Datenstrukturen wie Zeichenfolgen, Listen, Hash -Tabellen, Sammlungen und geordnete Sammlungen. Ernähren sich weiterhin über Daten über Snapshots (RDB) und appendiert Mechanismen nur Schreibmechanismen. Redis verwendet die Master-Slave-Replikation, um die Datenverfügbarkeit zu verbessern. Redis verwendet eine Ereignisschleife mit einer Thread, um Verbindungen und Befehle zu verarbeiten, um die Datenatomizität und Konsistenz zu gewährleisten. Redis legt die Ablaufzeit für den Schlüssel fest und verwendet den faulen Löschmechanismus, um den Ablaufschlüssel zu löschen.

So sehen Sie die Versionsnummer der Redis

Apr 10, 2025 pm 05:57 PM

So sehen Sie die Versionsnummer der Redis

Apr 10, 2025 pm 05:57 PM

Um die Redis -Versionsnummer anzuzeigen, können Sie die folgenden drei Methoden verwenden: (1) Geben Sie den Info -Befehl ein, (2) Starten Sie den Server mit der Option --version und (3) die Konfigurationsdatei anzeigen.

Was tun, wenn Redis-Server nicht gefunden werden kann

Apr 10, 2025 pm 06:54 PM

Was tun, wenn Redis-Server nicht gefunden werden kann

Apr 10, 2025 pm 06:54 PM

Schritte zur Lösung des Problems, das Redis-Server nicht finden kann: Überprüfen Sie die Installation, um sicherzustellen, dass Redis korrekt installiert ist. Setzen Sie die Umgebungsvariablen Redis_host und Redis_port; Starten Sie den Redis-Server Redis-Server; Überprüfen Sie, ob der Server Redis-Cli Ping ausführt.

Wie ist der Schlüssel für die Redis -Abfrage eindeutig

Apr 10, 2025 pm 07:03 PM

Wie ist der Schlüssel für die Redis -Abfrage eindeutig

Apr 10, 2025 pm 07:03 PM

Redis verwendet fünf Strategien, um die Einzigartigkeit von Schlüssel zu gewährleisten: 1. Namespace -Trennung; 2. Hash -Datenstruktur; 3.. Datenstruktur festlegen; 4. Sonderzeichen von Stringschlüssel; 5. Lua -Skriptüberprüfung. Die Auswahl spezifischer Strategien hängt von Datenorganisationen, Leistung und Skalierbarkeit ab.

So sehen Sie alle Schlüssel in Redis

Apr 10, 2025 pm 07:15 PM

So sehen Sie alle Schlüssel in Redis

Apr 10, 2025 pm 07:15 PM

Um alle Schlüssel in Redis anzuzeigen, gibt es drei Möglichkeiten: Verwenden Sie den Befehl keys, um alle Schlüssel zurückzugeben, die dem angegebenen Muster übereinstimmen. Verwenden Sie den Befehl scan, um über die Schlüssel zu iterieren und eine Reihe von Schlüssel zurückzugeben. Verwenden Sie den Befehl Info, um die Gesamtzahl der Schlüssel zu erhalten.

So verwenden Sie Redis Zset

Apr 10, 2025 pm 07:27 PM

So verwenden Sie Redis Zset

Apr 10, 2025 pm 07:27 PM

Redis bestellte Sets (ZSETs) werden verwendet, um bestellte Elemente und Sortieren nach zugehörigen Bewertungen zu speichern. Die Schritte zur Verwendung von ZSET umfassen: 1. Erstellen Sie ein Zset; 2. Fügen Sie ein Mitglied hinzu; 3.. Holen Sie sich eine Mitgliederbewertung; 4. Holen Sie sich eine Rangliste; 5. Holen Sie sich ein Mitglied in der Rangliste; 6. Ein Mitglied löschen; 7. Holen Sie sich die Anzahl der Elemente; 8. Holen Sie sich die Anzahl der Mitglieder im Score -Bereich.

Wie wird der Redis -Cluster implementiert?

Apr 10, 2025 pm 05:27 PM

Wie wird der Redis -Cluster implementiert?

Apr 10, 2025 pm 05:27 PM

Redis Cluster ist ein verteiltes Bereitstellungsmodell, das die horizontale Expansion von Redis-Instanzen ermöglicht und durch Kommunikation zwischen Noten, Hash-Slot-Abteilung Schlüsselraum, Knotenwahlen, Master-Slave-Replikation und Befehlsumleitung implementiert wird: Inter-Node-Kommunikation: Virtuelle Netzwerkkommunikation wird durch Cluster-Bus realisiert. Hash -Slot: Teilen Sie den Schlüsselraum in Hash -Slots, um den für den Schlüssel verantwortlichen Knoten zu bestimmen. Knotenwahlen: Es sind mindestens drei Master -Knoten erforderlich, und nur ein aktiver Masterknoten wird durch den Wahlmechanismus sichergestellt. Master-Slave-Replikation: Der Masterknoten ist für das Schreiben von Anforderungen verantwortlich und der Slaveknoten ist für das Lesen von Anforderungen und Datenreplikation verantwortlich. Befehlsumleitung: Der Client stellt eine Verbindung zum für den Schlüssel verantwortlichen Knoten her, und der Knoten leitet falsche Anforderungen weiter. Fehlerbehebung: Fehlererkennung, Off-Linie markieren und neu