ssh wird verwendet, um sich remote beim Linux-Server anzumelden, um das System zu verwalten und zu warten. SSH ist ein Protokoll, das Sicherheit für Remote-Anmeldesitzungen und andere Netzwerkdienste bietet. Mit dem SSH-Dienst (bezieht sich auf Software, die das SSH-Protokoll implementiert) können Sie sich remote beim Server anmelden, um das System zu verwalten und zu warten und so Informationslecks zu verhindern während der Fernverwaltung.

Die Betriebsumgebung dieses Tutorials: Linux5.9.8-System, Dell G3-Computer.

(1) SSH ist ein Protokoll

SSH (Secure Shell) ist ein zuverlässigeres Protokoll, das Sicherheit für Remote-Anmeldesitzungen und andere Netzwerkdienste bietet. Die Verwendung des SSH-Protokolls kann die Fernverwaltung wirksam verhindern verarbeitet Probleme mit Informationslecks.

(2) SSH-Dienst

Linux wird im Allgemeinen als Server verwendet. Normalerweise verwenden wir den SSH-Dienst (bezieht sich auf Software, die das SSH-Protokoll implementiert), um sich remote beim Linux-Server anzumelden und ihn zu verwalten und zu warten System.

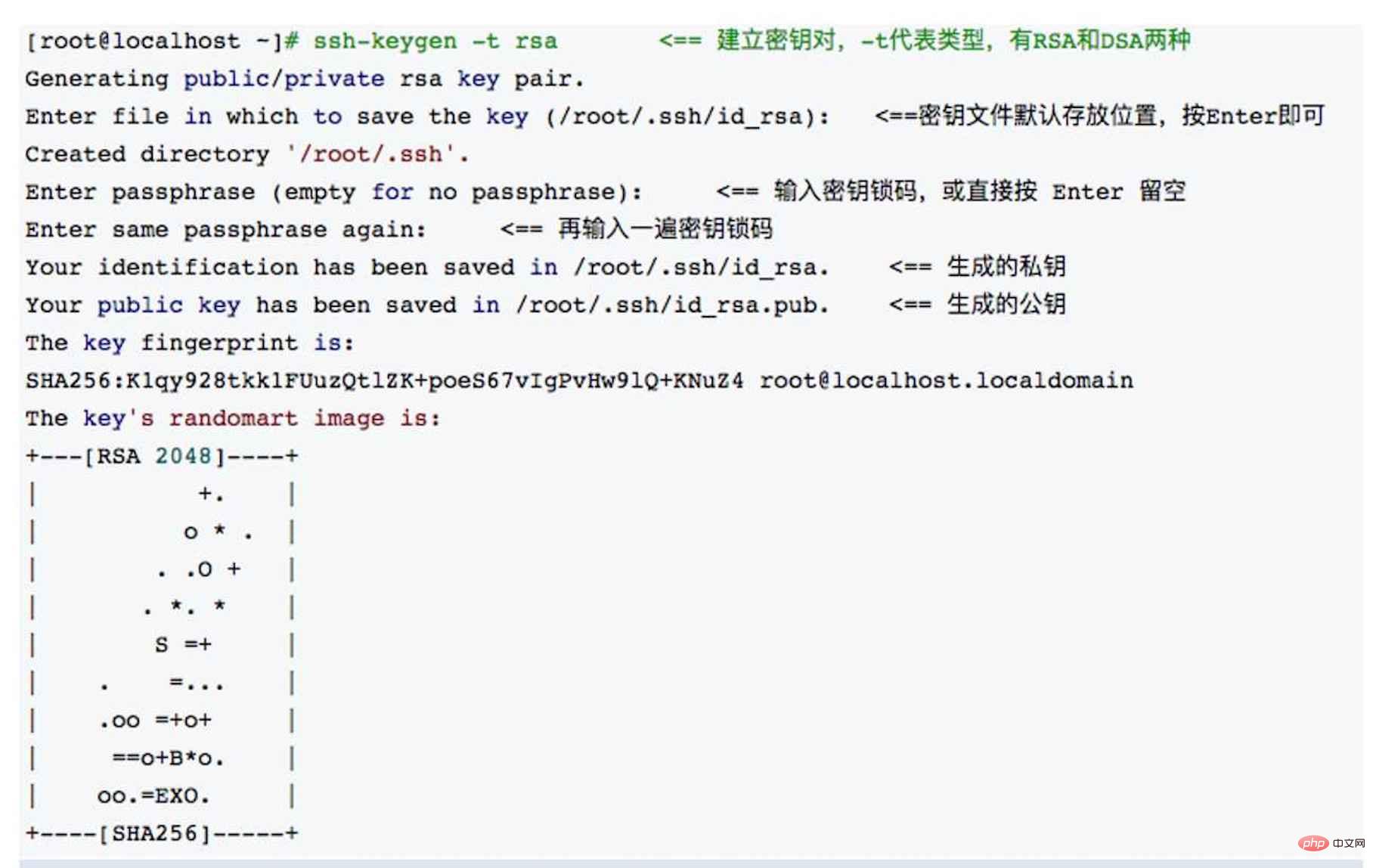

Sie müssen ein Schlüsselpaar erstellen und den öffentlichen Schlüssel auf dem Server ablegen. Beim Herstellen einer Verbindung zum SSH-Server sendet der Client eine Anfrage an den Server und verwendet Ihren öffentlichen Schlüssel zur Sicherheitsüberprüfung. Nachdem der Server die Anfrage erhalten hat, sucht er zunächst in Ihrem Home-Verzeichnis auf dem Server nach Ihrem öffentlichen Schlüssel und vergleicht ihn dann mit Ihrem. Der gesendete öffentliche Schlüssel wird verglichen. Stimmen die beiden Schlüssel überein, verschlüsselt der Server die „Challenge“ mit dem öffentlichen Schlüssel und sendet ihn an die Client-Software. Nachdem die Client-Software die „Herausforderung“ erhalten hat, kann sie diese mit Ihrem privaten Schlüssel entschlüsseln.

(1) Symmetrische Verschlüsselung

Verschlüsselung und Entschlüsselung verwenden denselben geheimen Schlüssel. Ein großer Nachteil der symmetrischen Verschlüsselung ist die hohe Effizienz der Verwaltung und Verteilung von Schlüsseln. Beim Versenden von Schlüsseln besteht ein großes Risiko, dass die Schlüssel von Hackern abgefangen werden. In der Realität ist es üblich, den symmetrischen Verschlüsselungsschlüssel asymmetrisch zu verschlüsseln und ihn dann an die Person zu übermitteln, die ihn benötigt.

(2) Asymmetrische Verschlüsselung

Asymmetrische Verschlüsselung bietet eine sehr sichere Methode zur Datenverschlüsselung und -entschlüsselung. Sie verwendet ein Schlüsselpaar (öffentlicher Schlüssel und privater Schlüssel). Der private Schlüssel kann nur von einer Partei sicher aufbewahrt werden und kann nicht preisgegeben werden, während der öffentliche Schlüssel an jeden gesendet werden kann, der ihn anfordert. Bei der asymmetrischen Verschlüsselung wird einer der Schlüsselpaare zur Verschlüsselung verwendet, während für die Entschlüsselung der andere Schlüssel erforderlich ist. Der derzeit am häufigsten verwendete asymmetrische Verschlüsselungsalgorithmus ist der RSA-Algorithmus. Obwohl die asymmetrische Verschlüsselung sehr sicher ist, ist sie im Vergleich zur symmetrischen Verschlüsselung sehr langsam, sodass wir zum Übertragen von Nachrichten immer noch die symmetrische Verschlüsselung verwenden müssen, der bei der symmetrischen Verschlüsselung verwendete Schlüssel jedoch durch asymmetrische Verschlüsselung gesendet werden kann.

(1) Verschlüsselung: Verschlüsselung mit öffentlichem Schlüssel und Entschlüsselung mit privatem Schlüssel

wird hauptsächlich verwendet, um Daten zu verschlüsseln und zu verhindern, dass sie illegal von anderen erhalten werden, um die Datensicherheit zu gewährleisten . Die Daten werden mit dem öffentlichen Schlüssel verschlüsselt und können nur mit dem privaten Schlüssel entschlüsselt werden. Auch wenn der Chiffretext von Dritten im Internet beschafft wird, kann er ohne den privaten Schlüssel nicht entschlüsselt werden, wodurch die Datensicherheit gewährleistet ist.

(2) Authentifizierung: Verschlüsselung mit privatem Schlüssel und Entschlüsselung mit öffentlichem Schlüssel

werden hauptsächlich zur Identitätsprüfung verwendet, um die Authentizität einer Identität festzustellen. Nach der Verschlüsselung mit dem privaten Schlüssel entschlüsseln Sie ihn mit dem entsprechenden öffentlichen Schlüssel, um die Authentizität der Identität zu überprüfen.

Die SSH-Anmeldung mit öffentlichem Schlüssel verwendet die zweite Funktion.

(1) Schnellanmeldungskonfiguration

Sie können einige Tastenkombinations-Anmeldekonfigurationen selbst unter ~/.ssh/ definieren. Die Konfiguration ist in ~/.ssh/config

config. Die Struktur ist wie folgt:

Host kafka_broker_01 #定义主机别名 ServerAliveInterval 30 HostName 122.22.222.102 #主机ip Port 33033 #ssh 端口 User bila #用户名 IdentityFile /Users/bila/.ssh/id_rsa #私钥 ProxyCommand ssh w_x_bastion -C -W %h:%p #设置跳板机

(2) Login

Benutzeranmeldung angeben

ssh bila@192.168.0.103

Portnummer für die Anmeldung angeben

ssh ssh 192.168.0.103 -p 2022

Verwandte Empfehlungen: „Linux-Video-Tutorial“

Das obige ist der detaillierte Inhalt vonWas nützt Linux SSH?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!