Was nützt Selinux unter Linux?

Die Rolle von SELinux: 1. Bietet verbesserte Sicherheit für das Linux-System durch Verwendung der MAC-Steuerung für Prozesse und Dateiressourcen. 2. Gewährt dem Subjekt minimale Zugriffsrechte, um die Zugänglichkeit von Dienstprozessen in den Systemressourcen zu minimieren, was das verhindern kann 3. Jeder Prozess hat seinen eigenen Laufbereich und jeder Prozess läuft nur in seiner eigenen Domäne und kann nicht auf andere Prozesse und Dateien zugreifen. 4. SELinux kann Programme maximieren, um die Aktivität von Schadcode in Linux-Systemen zu begrenzen .

Die Betriebsumgebung dieses Tutorials: Linux7.3-System, Dell G3-Computer.

SELinux, die Abkürzung für Security Enhanced Linux, also sicherheitsverstärktes Linux, wurde gemeinsam von der US-amerikanischen National Security Agency (NSA) und anderen Sicherheitsbehörden (wie SCC) entwickelt, um die Sicherheit des traditionellen Linux-Betriebssystems zu verbessern . Lösen Sie verschiedene Berechtigungsprobleme im DAC-System (Discretionary Access Control) in herkömmlichen Linux-Systemen (z. B. übermäßige Root-Berechtigungen usw.).

Für SELinux können Anfänger es auf diese Weise verstehen. Es handelt sich um ein Funktionsmodul, das unter Linux bereitgestellt wird, um die Systemsicherheit zu verbessern.

Traditionelle Linux-Systemsicherheit nutzt DAC (Discretionary Access Control), während SELinux ein in Linux-Systemen eingesetztes Sicherheitserweiterungsfunktionsmodul ist, das MAC (Mandatory Access Control) für Prozess- und Dateiressourcen verwendet.

Die Hauptaufgabe von SELinux

bietet verbesserte Sicherheit für Linux-Systeme durch die Verwendung der MAC-Steuerung (mandatory access control) von Prozess- und Dateiressourcen.

-

Minimieren Sie die für den Serviceprozess im System zugänglichen Ressourcen (Prinzip der geringsten Rechte).

Es gewährt dem Subjekt (Benutzer oder Prozess) die geringsten Zugriffsrechte, was bedeutet, dass jedes Subjekt nur einen begrenzten Satz an Berechtigungen erhält, die zum Ausführen der relevanten Aufgaben erforderlich sind. Durch die Gewährung der geringsten Zugriffsrechte können Sie verhindern, dass ein Prinzipal andere Benutzer oder Prozesse beeinträchtigt.

Während des SELinux-Verwaltungsprozesses verfügt jeder Prozess über einen eigenen Laufbereich (Domäne genannt). Jeder Prozess läuft nur in seiner eigenen Domäne und kann nicht auf andere Prozesse und Dateien zugreifen, es sei denn, es werden spezielle Berechtigungen erteilt.

SELinux kann Schadcode-Aktivitäten in Linux-Systemen so weit wie möglich einschränken.

Erweiterte Kenntnisse:

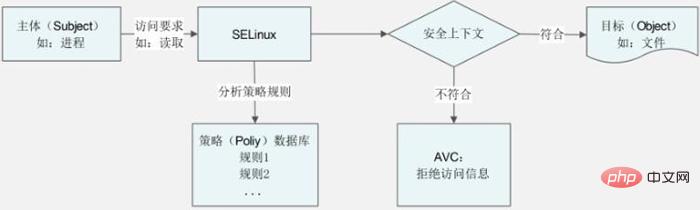

Grundlegende Konzepte von SELinux:

1. Betreff: Es ist der Prozess, der auf Datei- oder Verzeichnisressourcen zugreifen möchte. Um Ressourcen zu erhalten, ist der grundlegende Prozess wie folgt: Der Benutzer ruft einen Befehl auf, der Befehl generiert einen Prozess und der Prozess greift auf die Datei- oder Verzeichnisressource zu. In einem diskretionären Zugriffskontrollsystem (Linux-Standardberechtigungen) ist das durch Berechtigungen kontrollierte Subjekt der Benutzer; in einem obligatorischen Zugriffskontrollsystem (SELinux) ist das durch Richtlinienregeln kontrollierte Subjekt der Prozess.

2. Objekt: Dieses Konzept ist relativ klar, es ist die Datei- oder Verzeichnisressource, auf die zugegriffen werden muss.

3. Richtlinie: Es gibt eine große Anzahl von Prozessen und Dateien im Linux-System, daher ist die Anzahl der SELinux-Regeln, die den Zugriff von Prozessen auf Dateien einschränken, noch umständlicher, wenn jede Regel manuell vom Administrator festgelegt werden muss. dann wird die Benutzerfreundlichkeit von SELinux extrem gering sein. Glücklicherweise müssen wir die Regeln nicht manuell definieren. SELinux definiert standardmäßig zwei Richtlinien. Rufen Sie einfach die Richtlinie auf und sie können normal verwendet werden. Die beiden Standardrichtlinien lauten wie folgt:

-targeted: Dies ist die Standardrichtlinie von SELinux. Diese Richtlinie beschränkt hauptsächlich Netzwerkdienste und hat nur sehr wenige Einschränkungen für das lokale System. Diese Strategie reicht uns.

-mls: Mehrstufige Sicherheitsschutzstrategie, diese Strategie ist restriktiver.

4. Sicherheitskontext: Jeder Prozess, jede Datei und jedes Verzeichnis verfügt über einen eigenen Sicherheitskontext. Ob der Prozess auf die Datei oder das Verzeichnis zugreifen kann, hängt davon ab, ob der Sicherheitskontext übereinstimmt. Wenn der Sicherheitskontext des Prozesses mit dem Sicherheitskontext der Datei oder des Verzeichnisses übereinstimmt, kann der Prozess auf die Datei oder das Verzeichnis zugreifen. Um festzustellen, ob der Sicherheitskontext eines Prozesses mit dem Sicherheitskontext einer Datei oder eines Verzeichnisses übereinstimmt, müssen Sie sich natürlich auf die Regeln in der Richtlinie verlassen. Wir müssen zum Beispiel einen Partner finden, Männer können als Subjekt betrachtet werden und Frauen als Zielscheibe. Ob ein Mann eine Frau verfolgen kann (ob das Subjekt auf das Ziel zugreifen kann), hängt hauptsächlich davon ab, ob die Persönlichkeiten der beiden Personen zueinander passen (ob die Sicherheitskontexte des Subjekts und des Ziels übereinstimmen). Ob die Persönlichkeiten zweier Personen jedoch geeignet sind, muss anhand spezifischer Bedingungen wie Lebensgewohnheiten, Verhalten, familiärem Umfeld usw. beurteilt werden. (Ob der Sicherheitskontext übereinstimmt, muss anhand der Regeln in der Richtlinie festgestellt werden).

SELinux-Arbeitsmodus

SELinux bietet drei Arbeitsmodi: Deaktiviert, Zulässig und Erzwingend, und jeder Modus bietet unterschiedliche Vorteile für die Linux-Systemsicherheit.

1. Arbeitsmodus deaktivieren (Aus-Modus)

Im Deaktivierungsmodus ist SELinux ausgeschaltet und die Standard-DAC-Zugriffskontrollmethode wird verwendet. Dieser Modus ist in Umgebungen nützlich, die keine erhöhte Sicherheit erfordern.

Wenn beispielsweise eine laufende Anwendung aus Ihrer Sicht einwandfrei funktioniert, aber eine große Anzahl von SELinux AVC-Ablehnungsmeldungen generiert, kann es sein, dass dadurch die Protokolldatei überfüllt wird und das System unbrauchbar wird. In diesem Fall besteht die einfachste Lösung darin, SELinux zu deaktivieren. Sie können jedoch auch den richtigen Sicherheitskontext für die Dateien festlegen, auf die Ihre Anwendung zugreift.

Beachten Sie, dass Sie vor dem Deaktivieren von SELinux überlegen müssen, ob SELinux erneut auf dem System verwendet werden darf. Wenn Sie sich entscheiden, es in Zukunft auf „Erzwingend“ oder „Zulässig“ zu setzen, wird das System automatisch SELinux passieren Beim nächsten Mal wird die Datei neu verarbeitet.

Das Ausschalten von SELinux ist ebenfalls sehr einfach. Bearbeiten Sie einfach die Konfigurationsdatei /etc/selinux/config und ändern Sie SELINUX= im Text in SELINUX=disabled. Nach dem Neustart des Systems wird SELinux deaktiviert.

2. Permissiver Arbeitsmodus (permissiver Modus)

Im permissiven Modus ist SELinux aktiviert, aber Sicherheitsrichtlinienregeln werden nicht durchgesetzt. Wenn Sicherheitsrichtlinienregeln den Zugriff verweigern sollten, ist der Zugriff dennoch zulässig. Es wird jedoch eine Meldung an die Protokolldatei gesendet, dass der Zugriff verweigert werden sollte.

Der SELinux-Permissive-Modus wird hauptsächlich in den folgenden Situationen verwendet:

Überprüfen Sie die aktuellen SELinux-Richtlinienregeln.

Testen Sie neue Anwendungen, um die Auswirkungen der Anwendung von SELinux-Richtlinienregeln auf diese Programme zu sehen ein bestimmter Dienst oder eine bestimmte Anwendung funktioniert unter SELinux nicht mehr ordnungsgemäß.

In einigen Fällen kann der Befehl audit2allow verwendet werden, um das SELinux-Überwachungsprotokoll zu lesen und neue SELinux-Regeln zu generieren, um verweigerte Verhaltensweisen selektiv zuzulassen. Dies ist auch eine Möglichkeit, Anwendungen zuzulassen, ohne SELinux zu deaktivieren Systeme.

3. Erzwingender Arbeitsmodus (Erzwingungsmodus)

Wie Sie am Namen dieses Modus erkennen können, wird SELinux im Erzwingungsmodus gestartet und alle Sicherheitsrichtlinienregeln werden durchgesetzt.

Verwandte Empfehlungen: „

Linux-Video-TutorialDas obige ist der detaillierte Inhalt vonWas nützt Selinux unter Linux?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

Ich kann mich nicht als Stamm bei MySQL anmelden

Apr 08, 2025 pm 04:54 PM

Ich kann mich nicht als Stamm bei MySQL anmelden

Apr 08, 2025 pm 04:54 PM

Die Hauptgründe, warum Sie sich bei MySQL nicht als Root anmelden können, sind Berechtigungsprobleme, Konfigurationsdateifehler, Kennwort inkonsistent, Socket -Dateiprobleme oder Firewall -Interception. Die Lösung umfasst: Überprüfen Sie, ob der Parameter Bind-Address in der Konfigurationsdatei korrekt konfiguriert ist. Überprüfen Sie, ob die Root -Benutzerberechtigungen geändert oder gelöscht und zurückgesetzt wurden. Stellen Sie sicher, dass das Passwort korrekt ist, einschließlich Fall- und Sonderzeichen. Überprüfen Sie die Einstellungen und Pfade der Socket -Dateiberechtigte. Überprüfen Sie, ob die Firewall Verbindungen zum MySQL -Server blockiert.

C Sprache Bedingte Zusammenstellung: Ein detaillierter Leitfaden für Anfänger zu praktischen Anwendungen

Apr 04, 2025 am 10:48 AM

C Sprache Bedingte Zusammenstellung: Ein detaillierter Leitfaden für Anfänger zu praktischen Anwendungen

Apr 04, 2025 am 10:48 AM

C-Sprachbedingungskompilation ist ein Mechanismus zum selektiven Kompilieren von Codeblöcken, die auf Kompilierungszeitbedingungen basieren. Zu den Einführungsmethoden gehören: Verwenden von #IF- und #else -Direktiven, um Codeblöcke basierend auf den Bedingungen auszuwählen. Zu den häufig verwendeten bedingten Ausdrücken gehören STDC, _win32 und Linux. Praktischer Fall: Drucken Sie verschiedene Nachrichten entsprechend dem Betriebssystem. Verwenden Sie unterschiedliche Datentypen gemäß der Anzahl der Ziffern des Systems. Verschiedene Header -Dateien werden gemäß dem Compiler unterstützt. Die bedingte Kompilierung verbessert die Portabilität und Flexibilität des Codes und macht es an den Compiler-, Betriebssystem- und CPU -Architekturänderungen anpassbar.

【Rost-Selbststudie】 Einführung

Apr 04, 2025 am 08:03 AM

【Rost-Selbststudie】 Einführung

Apr 04, 2025 am 08:03 AM

1.0.1 Vorwort Dieses Projekt (einschließlich Code und Kommentare) wurde während meines Autodidakt-Rostes aufgezeichnet. Es kann ungenaue oder unklare Aussagen geben. Bitte entschuldigen Sie sich. Wenn Sie davon profitieren, ist es noch besser. 1.0.2 Warum ist Rustrust zuverlässig und effizient? Rost kann C und C mit ähnlicher Leistung, aber höherer Sicherheit ersetzen, und erfordert keine häufige Neukompilation, um auf Fehler wie C und C zu prüfen. Thread-Safe (stellen Sie sicher, dass Multi-Thread-Code vor der Ausführung sicher ist). Vermeiden Sie undefiniertes Verhalten (z. B. Array aus Grenzen, nicht initialisierte Variablen oder Zugriff auf den freien Speicher). Rust bietet moderne Sprachmerkmale wie Generika

Was sind die 5 grundlegenden Komponenten von Linux?

Apr 06, 2025 am 12:05 AM

Was sind die 5 grundlegenden Komponenten von Linux?

Apr 06, 2025 am 12:05 AM

Die fünf grundlegenden Komponenten von Linux sind: 1. Der Kernel, Verwaltung von Hardware -Ressourcen; 2. Die Systembibliothek, die Funktionen und Dienste bereitstellt; 3. Shell, die Schnittstelle, in der Benutzer mit dem System interagieren können; 4. Das Dateisystem, das Daten speichert und organisiert; 5. Anwendungen, die Systemressourcen verwenden, um Funktionen zu implementieren.

Wie man MySQL löst, kann nicht gestartet werden

Apr 08, 2025 pm 02:21 PM

Wie man MySQL löst, kann nicht gestartet werden

Apr 08, 2025 pm 02:21 PM

Es gibt viele Gründe, warum MySQL Startup fehlschlägt und durch Überprüfung des Fehlerprotokolls diagnostiziert werden kann. Zu den allgemeinen Ursachen gehören Portkonflikte (prüfen Portbelegung und Änderung der Konfiguration), Berechtigungsprobleme (Überprüfen Sie den Dienst Ausführen von Benutzerberechtigungen), Konfigurationsdateifehler (Überprüfung der Parametereinstellungen), Datenverzeichniskorruption (Wiederherstellung von Daten oder Wiederaufbautabellenraum), InnoDB-Tabellenraumprobleme (prüfen IBDATA1-Dateien), Plug-in-Ladeversagen (Überprüfen Sie Fehlerprotokolle). Wenn Sie Probleme lösen, sollten Sie sie anhand des Fehlerprotokolls analysieren, die Hauptursache des Problems finden und die Gewohnheit entwickeln, Daten regelmäßig zu unterstützen, um Probleme zu verhindern und zu lösen.

Kann MySQL auf Android laufen?

Apr 08, 2025 pm 05:03 PM

Kann MySQL auf Android laufen?

Apr 08, 2025 pm 05:03 PM

MySQL kann nicht direkt auf Android ausgeführt werden, kann jedoch indirekt mit den folgenden Methoden implementiert werden: Die Verwendung der Leichtgewichtsdatenbank SQLite, die auf dem Android -System basiert, benötigt keinen separaten Server und verfügt über eine kleine Ressourcennutzung, die für Anwendungen für Mobilgeräte sehr geeignet ist. Stellen Sie sich remote eine Verbindung zum MySQL -Server her und stellen Sie über das Netzwerk zum Lesen und Schreiben von Daten über das Netzwerk eine Verbindung zur MySQL -Datenbank auf dem Remote -Server her. Es gibt jedoch Nachteile wie starke Netzwerkabhängigkeiten, Sicherheitsprobleme und Serverkosten.

Lösungen für die von MySQL auf einer bestimmten Systemversion gemeldeten Fehler

Apr 08, 2025 am 11:54 AM

Lösungen für die von MySQL auf einer bestimmten Systemversion gemeldeten Fehler

Apr 08, 2025 am 11:54 AM

Die Lösung für den MySQL -Installationsfehler ist: 1. Überprüfen Sie die Systemumgebung sorgfältig, um sicherzustellen, dass die Anforderungen der MySQL -Abhängigkeitsbibliothek erfüllt werden. Unterschiedliche Betriebssysteme und Versionsanforderungen sind unterschiedlich. 2. Lesen Sie die Fehlermeldung sorgfältig durch und ergreifen Sie entsprechende Maßnahmen gemäß den Eingabeaufforderungen (z. B. fehlende Bibliotheksdateien oder unzureichende Berechtigungen), z. B. die Installation von Abhängigkeiten oder die Verwendung von SUDO -Befehlen; 3. Versuchen Sie bei Bedarf, den Quellcode zu installieren und das Kompilierungsprotokoll sorgfältig zu überprüfen. Dies erfordert jedoch eine bestimmte Menge an Linux -Kenntnissen und -erfahrung. Der Schlüssel zur letztendlichen Lösung des Problems besteht darin, die Systemumgebung und Fehlerinformationen sorgfältig zu überprüfen und auf die offiziellen Dokumente zu verweisen.

MySQL kann nach dem Herunterladen nicht installiert werden

Apr 08, 2025 am 11:24 AM

MySQL kann nach dem Herunterladen nicht installiert werden

Apr 08, 2025 am 11:24 AM

Die Hauptgründe für den Fehler bei MySQL -Installationsfehlern sind: 1. Erlaubnisprobleme, Sie müssen als Administrator ausgeführt oder den Sudo -Befehl verwenden. 2. Die Abhängigkeiten fehlen, und Sie müssen relevante Entwicklungspakete installieren. 3. Portkonflikte müssen Sie das Programm schließen, das Port 3306 einnimmt, oder die Konfigurationsdatei ändern. 4. Das Installationspaket ist beschädigt. Sie müssen die Integrität herunterladen und überprüfen. 5. Die Umgebungsvariable ist falsch konfiguriert und die Umgebungsvariablen müssen korrekt entsprechend dem Betriebssystem konfiguriert werden. Lösen Sie diese Probleme und überprüfen Sie jeden Schritt sorgfältig, um MySQL erfolgreich zu installieren.