Welche Protokolle gehören zur Anwendungsschicht im TCP-IP-Referenzmodell?

Zu den Protokollen der Anwendungsschicht gehören: 1. Telnet, das es Benutzern auf einem Computer ermöglicht, sich bei einem Remote-Computer anzumelden und Arbeiten auszuführen; 2. FTP, das die Möglichkeit bietet, Dateien von einem Computer auf einen anderen zu verschieben; ist ein Protokoll, das die E-Mail-Übertragung ermöglicht. 4. SNMP ist ein Standardprotokoll zur Verwaltung von Netzwerkknoten in IP-Netzwerken. 5. DNS wird hauptsächlich verwendet, um Webadressen, mit denen der Computer vertraut ist, zu „übersetzen“. kann verstehen; 6. HTTP ist ein Anfrage-Antwort-Protokoll, das zum Abrufen der Homepage im WWW verwendet wird.

Die Betriebsumgebung dieses Tutorials: Windows 7-System, Dell G3-Computer.

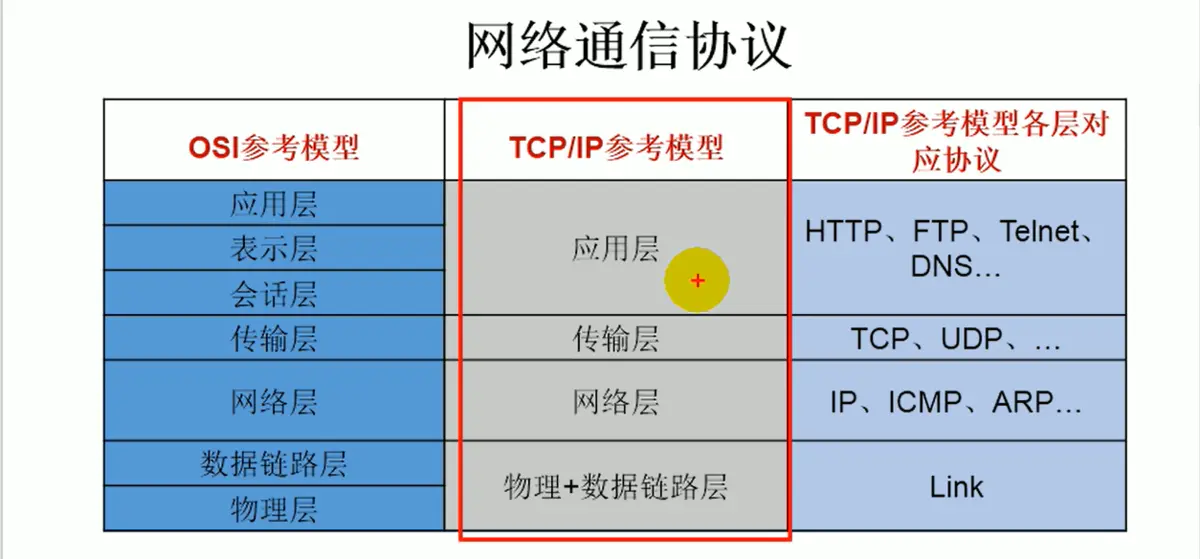

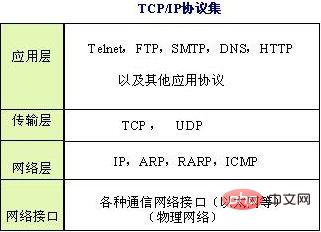

TCP/IP ist ein Referenzmodell. Es unterteilt das Netzwerk basierend auf dem OSI-Referenzmodell in vier Schichten, und jede Schicht verfügt über ein eigenes entsprechendes Protokoll.

Unter diesen befasst sich die Anwendungsschicht direkt mit Benutzern und Anwendungen und ist für die Bereitstellung von Schnittstellen zur Software verantwortlich, damit Programme Netzwerkdienste nutzen können. Zu den Netzwerkdiensten gehören hier Dateiübertragung, Dateiverwaltung, E-Mail-Nachrichtenverarbeitung usw.

Typische Protokolle der Anwendungsschicht umfassen Telnet, FTP, SMTP, SNMP, DNS, HTTP usw.

1. Telnet-Protokoll

Das Telnet-Protokoll ermöglicht es Benutzern, sich an einem Remote-Computer anzumelden und zu arbeiten;

Das Telnet-Protokoll ist ein Mitglied der TCP/IP-Protokollfamilie und ist das Internet Das Standardprotokoll und die Hauptmethode für Remote-Anmeldedienste. Es bietet Benutzern die Möglichkeit, Remote-Host-Arbeiten auf ihrem lokalen Computer durchzuführen. Verwenden Sie das Telnet-Programm auf dem Computer des Endbenutzers, um eine Verbindung zum Server herzustellen. Terminalbenutzer können Befehle in das Telnet-Programm eingeben. Diese Befehle werden auf dem Server so ausgeführt, als ob sie direkt auf der Konsole des Servers eingegeben würden. Sie können den Server lokal steuern. Um eine Telnet-Sitzung zu starten, müssen Sie Ihren Benutzernamen und Ihr Passwort eingeben, um sich beim Server anzumelden. Telnet ist eine häufig verwendete Methode zur Fernsteuerung von Webservern.

2. FTP-Protokoll

Das FTP-Protokoll bietet eine Methode zum Verschieben von Dateien von einem Computer auf einen anderen.

FTP (File Transfer Protocol, Dateiübertragungsprotokoll) ist ein Mitglied der TCP/IP-Protokollgruppe . Das FTP-Protokoll besteht aus zwei Komponenten, einer ist der FTP-Server und die andere ist der FTP-Client. Der FTP-Server wird zum Speichern von Dateien verwendet, und Benutzer können den FTP-Client verwenden, um über das FTP-Protokoll auf Ressourcen zuzugreifen, die sich auf dem FTP-Server befinden. Bei der Entwicklung einer Website wird üblicherweise das FTP-Protokoll verwendet, um Webseiten oder Programme an den Webserver zu übertragen. Da die Übertragungseffizienz von FTP außerdem sehr hoch ist, wird dieses Protokoll im Allgemeinen bei der Übertragung großer Dateien im Netzwerk verwendet.

Standardmäßig verwendet das FTP-Protokoll die TCP-Ports 20 und 21, von denen 20 für die Übertragung von Daten und 21 für die Übertragung von Steuerinformationen verwendet werden. Ob Port 20 als Datenübertragungsport verwendet wird, hängt jedoch vom Übertragungsmodus ab, der von FTP verwendet wird. Wenn der aktive Modus verwendet wird, muss der Datenübertragungsport 20 verwendet werden durch Verhandlung zwischen dem Server und dem Client.

3. SMTP-Protokoll

SMTP-Protokoll wird zum Senden und Empfangen von E-Mails verwendet;

SMTP ist ein Protokoll, das eine zuverlässige und effektive E-Mail-Übertragung ermöglicht. SMTP ist ein E-Mail-Dienst, der auf dem FTP-Dateiübertragungsdienst aufbaut. Er wird hauptsächlich zur Übertragung von E-Mail-Informationen zwischen Systemen und zur Bereitstellung von Benachrichtigungen über eingehende Briefe verwendet. SMTP ist unabhängig von einem bestimmten Übertragungssubsystem und erfordert lediglich die Unterstützung eines zuverlässigen und geordneten Datenflusskanals. Eines der wichtigen Merkmale von SMTP ist seine Fähigkeit, E-Mails über das Netzwerk zu übertragen, d. h. „SMTP-Mail-Relay“. Mit SMTP kann die E-Mail-Übertragung zwischen Verarbeitungsprozessen im selben Netzwerk realisiert werden, und die E-Mail-Übertragung zwischen einem Verarbeitungsprozess und anderen Netzwerken kann auch über ein Relay oder Gateway realisiert werden.

4. SNMP-Protokoll

SNMP ist ein Standardprotokoll, das speziell für die Verwaltung von Netzwerkknoten (Server, Workstations, Router, Switches, HUBS usw.) entwickelt wurde. Es handelt sich um ein Protokoll auf Anwendungsebene. SNMP ermöglicht Netzwerkadministratoren die Verwaltung der Netzwerkleistung, die Identifizierung und Lösung von Netzwerkproblemen sowie die Planung des Netzwerkwachstums. Netzwerkmanagementsysteme werden über Netzwerkprobleme benachrichtigt, indem sie zufällige Nachrichten (und Ereignisberichte) über SNMP empfangen.

Der Vorgänger von SNMP ist das Simple Gateway Monitoring Protocol (SGMP), das zur Verwaltung von Kommunikationsleitungen verwendet wird. Anschließend wurden große Änderungen an SGMP vorgenommen, insbesondere SMI und MIB hinzugefügt, die der Internetdefinition entsprechen. Das verbesserte Protokoll ist das berühmte SNMP. Das auf TCP/IP basierende SNMP-Netzwerkverwaltungsframework ist der aktuelle Standard in der Branche und besteht aus drei Hauptteilen, nämlich der Verwaltungsinformationsstruktur SMI (Struktur der Verwaltungsinformationen), der Verwaltungsinformationsbasis MIB und dem Verwaltungsprotokoll SNMP.

SMI definiert die Organisation und Identifizierung der vom SNMP-Framework verwendeten Informationen und stellt Vorlagen für MIB bereit, um Verwaltungsobjekte zu definieren und Verwaltungsobjekte zu verwenden.

MIB definiert eine Sammlung von Verwaltungsobjekten, auf die über SNMP zugegriffen werden kann.

Das SNMP-Protokoll ist ein Protokoll der Anwendungsschicht, das definiert, wie der Netzwerkmanager das MIB-Objekt des Agentenprozesses liest und schreibt.

MIB in SNMP ist eine baumartige Datenbank. Die von MIB verwalteten Objekte sind die Endknoten des Baums. Jeder Knoten hat eine eindeutige Position und einen eindeutigen Namen, der die Verwaltungsinformationsbasisobjektkennung (OID, Objekt) festlegt Identifier) ist eindeutig angegeben und seine Benennungsregel besteht darin, dass der Name des übergeordneten Knotens als Präfix des Namens des untergeordneten Knotens verwendet wird

5 DNS-Protokoll

Domain Name System (DNS) ist ein System das Internet, das die Benennung von Online-Maschinen löst. Genau wie beim Besuch eines Freundes müssen Sie zunächst wissen, wie Sie zum Haus eines anderen gelangen. Wenn ein Host auf einen anderen Host im Internet zugreifen möchte, muss er zunächst dessen Adresse kennen. Die IP-Adresse besteht in TCP/IP aus vier Durch „.“ getrennte Zahlen sind immer nicht so bequem zu merken wie der Name, daher wird das Domain Name System verwendet, um die Korrespondenz zwischen Namen und IPs zu verwalten.

Obwohl Knoten im Internet eindeutig durch IP-Adressen identifiziert werden können und über IP-Adressen darauf zugegriffen werden kann, ist die 32-Bit-Binär-IP-Adresse, selbst wenn sie als vier zehnstellige Zahlen von 0 bis 255 geschrieben wird, immer noch zu lang. Zu schwer zu merken. Aus diesem Grund wurde der Domänenname (Domian Name) erfunden, der eine IP-Adresse mit einer Gruppe aussagekräftiger Zeichen verknüpfen kann. Wenn ein Benutzer eine Website besucht, kann er entweder die IP-Adresse der Website oder ihren Domänennamen eingeben. Beides ist für den Zugriff gleichwertig. Beispiel: Die IP-Adresse des Microsoft-Webservers lautet 207.46.230.229 und der entsprechende Domänenname lautet www.microsoft.com. Unabhängig davon, ob der Benutzer 207.46.230.229 oder www.microsoft.com im Browser eingibt, kann der Benutzer darauf zugreifen seine Website.

Die Website eines Unternehmens kann als sein Online-Portal betrachtet werden, und der Domainname entspricht seiner Hausadresse. Normalerweise verwendet der Domainname den Namen oder die Abkürzung des Unternehmens. Der oben erwähnte Domänenname von Microsoft ähnelt beispielsweise: Der Domänenname von IBM lautet www.ibm.com, der Domänenname von Oracle lautet www.oracle.com, der Domänenname von Cisco lautet www.cisco.com usw. Wenn jemand die Website eines Unternehmens besuchen möchte und dessen genauen Domainnamen nicht kennt, wird er testweise immer zuerst den Firmennamen eingeben. Ein Domainname, der aus dem Namen oder der Abkürzung eines Unternehmens besteht, kann jedoch auch von anderen Unternehmen oder Einzelpersonen registriert werden. Es gibt sogar einige Unternehmen oder Einzelpersonen, die in böswilliger Absicht eine große Anzahl von Domainnamen registrieren, die aus den Namen bekannter Unternehmen bestehen, und sie dann zu hohen Preisen an diese Unternehmen weiterverkaufen, um Gewinne zu erzielen. Es gibt bereits einige Schlichtungsmaßnahmen für Streitigkeiten bei der Registrierung von Domainnamen, aber um dieses Phänomen von der Quelle her zu kontrollieren, ist ein vollständiger Satz von Beschränkungsmechanismen erforderlich, der noch nicht verfügbar ist. Daher sollte die Registrierung eines Domainnamens, der aus Ihrem eigenen Namen besteht, so früh wie möglich ein Muss für jedes Unternehmen oder jede Institution sein, insbesondere für namhafte Unternehmen. Einige Unternehmen haben bereits Schutzregistrierungen für Domainnamen vorgenommen, die aus ihren eigenen bekannten Marken bestehen.

6. HTTP-Protokoll

HTTP-Protokoll wird verwendet, um die Homepage im WWW abzurufen.

Hyper Text Transfer Protocol (HTTP) ist ein einfaches Request-Response-Protokoll, das normalerweise auf TCP läuft. Es gibt an, welche Art von Nachrichten der Client an den Server senden darf und welche Art von Antwort er erhält. Die Header von Anfrage- und Antwortnachrichten werden im ASCII-Format angegeben; der Nachrichteninhalt hat ein MIME-ähnliches Format. Dieses einfache Modell war für den frühen Erfolg des Webs verantwortlich, da es die Entwicklung und Bereitstellung sehr einfach machte.

Weitere Informationen zu diesem Thema finden Sie in der Spalte „FAQ“!

Das obige ist der detaillierte Inhalt vonWelche Protokolle gehören zur Anwendungsschicht im TCP-IP-Referenzmodell?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

Wie lautet der vollständige Name von TCP/IP?

Nov 29, 2022 pm 04:25 PM

Wie lautet der vollständige Name von TCP/IP?

Nov 29, 2022 pm 04:25 PM

Der vollständige Name von TCP/IP lautet „Transmission Control Protocol/Internet Protocol“, was auf Chinesisch „Transmission Control Protocol/Internet Protocol“ bedeutet. Das TCP/IP-Protokoll bezieht sich nicht nur auf die beiden Protokolle TCP und IP, sondern auch auf einen Protokollcluster, der aus FTP, SMTP, TCP, UDP, IP und anderen Protokollen besteht, da im TCP/IP-Protokoll das TCP-Protokoll und IP verwendet werden Protokoll Das repräsentativste Protokoll, daher wird es TCP/IP-Protokoll genannt.

Verwendung des PHP- und TCP/IP-Protokolls für die Datenkommunikation

Jul 29, 2023 pm 01:46 PM

Verwendung des PHP- und TCP/IP-Protokolls für die Datenkommunikation

Jul 29, 2023 pm 01:46 PM

Verwendung des PHP- und TCP/IP-Protokolls für die Datenkommunikation Einführung: Im modernen Internetzeitalter ist die Datenkommunikation ein sehr wichtiger Aspekt. Ob es sich um die Kommunikation zwischen einem Client und einem Server oder um die Kommunikation zwischen verschiedenen Servern handelt, das TCP/IP-Protokoll war schon immer eines der am häufigsten verwendeten Kommunikationsprotokolle. In diesem Artikel wird die Verwendung der PHP-Sprache und des TCP/IP-Protokolls für die Datenkommunikation vorgestellt und relevante Codebeispiele bereitgestellt. 1. Einführung in das TCP/IP-Protokoll Das TCP/IP-Protokoll ist die Grundlage des Internetprotokollclusters

Was ist der Unterschied und die Verbindung zwischen osi und tcp/ip?

Aug 15, 2022 pm 01:55 PM

Was ist der Unterschied und die Verbindung zwischen osi und tcp/ip?

Aug 15, 2022 pm 01:55 PM

Unterschiede: 1. TCP/IP ist ein Protokollcluster, während OSI ein Modell ist. 2. TCP/IP ist eine fünfschichtige Struktur, während OSI eine siebenschichtige Struktur ist. 3. Die dritte Schicht unterstützt nur TCP/IP das IP-Protokoll und OSI. Unterstützt alle Protokolle der Netzwerkschicht. Kontakt: 1. OSI führt die Konzepte von Diensten, Schnittstellen, Protokollen und Schichten ein, während TCP/IP auf den Konzepten von OSI basiert. 2. OSI hat zuerst Modelle, dann Protokolle, Standards und dann Praktiken, während TCP/IP IP verfügt zunächst über Protokolle und Anwendungen und schlägt dann ein Modell vor, das das Referenz-OSI-Modell ist.

Was ist der Unterschied zwischen TCP und IP?

Sep 04, 2023 pm 02:19 PM

Was ist der Unterschied zwischen TCP und IP?

Sep 04, 2023 pm 02:19 PM

TCP und IP sind zwei verschiedene Protokolle im Internet: 1. TCP ist ein Transportschichtprotokoll, während IP ein Netzwerkschichtprotokoll ist. 2. TCP bietet Funktionen wie Segmentierung, Sortierung, Bestätigung und erneute Übertragung von Datenpaketen Das Protokoll ist für die Bereitstellung von Quell- und Zieladressen für Datenpakete verantwortlich. 3. TCP ist ein verbindungsorientiertes Protokoll, während das IP-Protokoll verbindungslos ist. 4. TCP bietet auch Flusskontrolle und Überlastungskontrolle.

Welche Protokolle gehören zur Anwendungsschicht im TCP-IP-Referenzmodell?

Jul 04, 2022 am 10:09 AM

Welche Protokolle gehören zur Anwendungsschicht im TCP-IP-Referenzmodell?

Jul 04, 2022 am 10:09 AM

Zu den Protokollen der Anwendungsschicht gehören: 1. Telnet, das es Benutzern auf einem Computer ermöglicht, sich bei einem Remote-Computer anzumelden und Arbeiten auszuführen. 2. FTP, das eine Methode zum Verschieben von Dateien von einem Computer auf einen anderen bietet. 3. SMTP ist ein Protokoll, das Folgendes ermöglicht: bietet E-Mail-Übertragung; 4. SNMP ist ein Standardprotokoll zur Verwaltung von Netzwerkknoten in IP-Netzwerken. 5. DNS wird hauptsächlich zur „Übersetzung“ bekannter Webadressen in eine IP-Adresse verwendet, die ein Computer verstehen kann. Antwortprotokoll, das zum Abrufen der Homepage im WWW verwendet wird.

Häufige TCP/IP-Fehleranalyse in der Go-Sprache

May 31, 2023 pm 10:21 PM

Häufige TCP/IP-Fehleranalyse in der Go-Sprache

May 31, 2023 pm 10:21 PM

Die Go-Sprache ist eine wachsende Programmiersprache, die sich sehr gut für die Implementierung von Netzwerkanwendungen mit hoher Leistung, Zuverlässigkeit und Parallelität eignet. Wenn wir Go zum Schreiben von Netzwerkprogrammen im Zusammenhang mit dem TCP/IP-Protokoll verwenden, ist es anfällig für verschiedene Fehler, und einige häufige TCP/IP-Fehler führen auch zu gewissen Schwierigkeiten beim Debuggen des Programms. Dieser Artikel konzentriert sich auf das Thema, wie man häufige TCP/IP-Fehler in der Go-Sprache löst. 1. EOF-Fehler Normalerweise EOF-Fehler (EndOfFile).

Dialog mit Chang Chai, dem Gründer von Unbounded AI: Die unternehmerischen Chancen von KI liegen auf der Anwendungsebene丨Innovator

Aug 04, 2023 pm 11:21 PM

Dialog mit Chang Chai, dem Gründer von Unbounded AI: Die unternehmerischen Chancen von KI liegen auf der Anwendungsebene丨Innovator

Aug 04, 2023 pm 11:21 PM

Autor |. Herausgeber Yu Huiru |. Liu Yu Der Abbau technischer Barrieren hat eine große Anzahl von KI-Startups hervorgebracht, was auch einen harten Wettbewerb mit sich bringt, der unter ihnen persönliche Erfahrungen hat. Derzeit beträgt die Zahl der Unbounded AI-Nutzer weniger als 3 Millionen, was immer noch weit vom Jahresziel von 10 Millionen entfernt ist. Chang Chai, der Gründer von Wujie AI, sagte unverblümt, dass das Benutzerwachstum in eine Wachstumsphase eingetreten sei und dass es in der zweiten Jahreshälfte weiter hart arbeiten werde. Das schleppende Wachstum der unbegrenzten KI ist ein Mikrokosmos der Branche. Als aufstrebendes Feld verändert sich die KI-Malereibranche rasant. Auf der World Artificial Intelligence Conference vor einer Woche fügte Alibaba Cloud seiner Tongyi-Reihe großer Modelle ein neues Mitglied hinzu – Tongyi Wanxiang, das als großes Modell für die Erstellung von KI-Gemälden positioniert ist. Neben Alibaba verfügen auch die großen Modelle von Baidu, iFlytek, SenseTime und anderen Unternehmen über Wensheng-Diagramme und viele andere Funktionen.

Zu welchem Protokoll gehört IP in der Computernetzwerkarchitektur?

Aug 29, 2022 pm 04:12 PM

Zu welchem Protokoll gehört IP in der Computernetzwerkarchitektur?

Aug 29, 2022 pm 04:12 PM

IP gehört zum „Netzwerkschicht“-Protokoll der Computernetzwerkarchitektur. IP bezieht sich auf das Internet Interconnection Protocol, ein Netzwerkschichtprotokoll im TCP/IP-System. Es kann Informationen über verschiedene Protokolle an die Transportschicht senden, z. B. TCP, UDP usw.; Verbindungsschicht durch Für die Übertragung werden verschiedene Technologien wie Ethernet und Token-Ring-Netzwerke verwendet.