Das Standardsicherheitsprotokoll in Computerbrowsern ist das „SSL-Protokoll“. SSL ist die Abkürzung für „Secure Socket Layer“, was sich auf die sichere Socket-Schicht bezieht. Es handelt sich um das Netzwerksicherheitsprotokoll, das erstmals von der Netscape Company übernommen wurde Kommunikationsprotokoll (Ein auf TCP/IP implementiertes Sicherheitsprotokoll unter Verwendung der Public-Key-Technologie.

Die Betriebsumgebung dieses Tutorials: Windows 10-System, DELL G3-Computer.

Das Sicherheitsprotokoll, das standardmäßig in Computerbrowsern vorhanden ist, ist SSL.

SSL (Secure Socket Layer) ist das Netzwerksicherheitsprotokoll, das erstmals von Netscape übernommen wurde. Es handelt sich um ein Sicherheitsprotokoll, das auf dem Transport Communication Protocol (TCP/IP) unter Verwendung der Public-Key-Technologie implementiert ist. SSL unterstützt weitgehend verschiedene Netzwerktypen und bietet drei grundlegende Sicherheitsdienste, die alle Public-Key-Technologie verwenden.

Einführung in Sicherheitsdienste

(1) Informationsvertraulichkeit durch den Einsatz von Public-Key- und symmetrischer Schlüsseltechnologie zur Erreichung der Informationsvertraulichkeit.

Der gesamte Datenverkehr zwischen dem SSL-Client und dem Server wird mithilfe der Schlüssel und Algorithmen verschlüsselt, die während des SSL-Handshakes festgelegt wurden. Dies verhindert, dass einige Benutzer mithilfe von IP-Paket-Sniffing-Tools illegal abhören. Obwohl Paket-Sniffing den Inhalt der Kommunikation weiterhin erfassen kann, ist es nicht möglich, ihn zu entschlüsseln.

(2) Informationsintegrität, um sicherzustellen, dass alle SSL-Dienste ihre Ziele erreichen. Der Informationsinhalt zwischen Server und Client soll vor Beschädigung geschützt werden. SSL nutzt geheime Sharing- und Hash-Funktionssätze, um Informationsintegritätsdienste bereitzustellen.

(3) Zwei-Wege-Authentifizierung, der Prozess, bei dem sich Client und Server gegenseitig identifizieren. Ihre Identifikationsnummern werden mit einem öffentlichen Schlüssel verschlüsselt und ihre Identifikationsnummern werden während des SSL-Handshakes ausgetauscht. Um zu überprüfen, ob der Zertifikatsinhaber sein rechtmäßiger Benutzer (und kein Betrüger) ist, erfordert SSL, dass der Zertifikatsinhaber die während des Handshakes ausgetauschten Daten digital identifiziert. Der Zertifikatsinhaber identifiziert alle Informationsdaten einschließlich des Zertifikats, um nachzuweisen, dass er der rechtmäßige Eigentümer des Zertifikats ist. Dadurch wird verhindert, dass andere Benutzer das Zertifikat verwenden, das sie imitiert. Der Beweis selbst stellt keine Authentifizierung dar, nur der Beweis und der Schlüssel arbeiten zusammen.

(4) SSL-Sicherheitsdienste sollten für Endbenutzer so transparent wie möglich sein. Normalerweise müssen Benutzer nur auf eine Schaltfläche oder Verbindung auf dem Desktop klicken, um eine Verbindung zu einem SSL-Host herzustellen. Im Gegensatz zu Standard-HTTP-Verbindungsanfragen ist der Standardport für einen typischen Netzwerkhost, der SSL unterstützt, um SSL-Verbindungen zu akzeptieren, 443 und nicht 80.

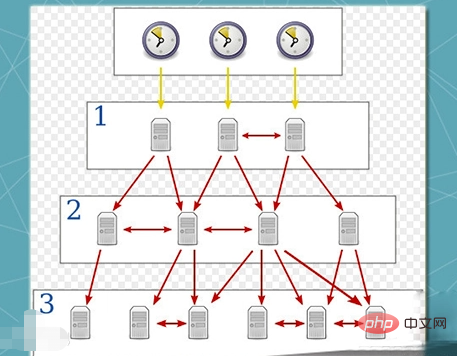

SSL-Architektur

SSL ist darauf ausgelegt, einen zuverlässigen End-to-End-Sicherheitsdienst bereitzustellen, sondern ein zweischichtiges Protokoll Aufzeichnungsschicht zum Kapseln verschiedener Protokolle der oberen Schicht, die andere Schicht ist das gekapselte Protokoll, das SSL-Handshake-Protokoll, das es dem Server und dem Client ermöglicht, vor der Übertragung von Anwendungsdaten Verschlüsselungsalgorithmen und Verschlüsselungsschlüssel auszuhandeln, und der Client schlägt die größtmögliche Verschlüsselung vor Wenn Sie den Algorithmus unterstützen, wählt der Server den Algorithmus aus, der am besten zu ihm passt.

Das Record-Protokoll bietet grundlegende Sicherheitsdienste für verschiedene übergeordnete Protokolle. Es zeichnet sich durch das Hypertext Transfer Protocol (HTTP) aus, das Transportdienste für Web-Client/Server-Interaktionen bereitstellt und auf SSL laufen kann. Als Teil von SSL sind drei übergeordnete Protokolle definiert: das Handshake-Protokoll, das modifizierte Chiffretext-Protokoll und das Alarmprotokoll.

Die beiden wichtigen Konzepte bei SSL sind SSL-Sitzung und SSL-Verbindung. Die Spezifikationen lauten wie folgt:

(1) Verbindung: Eine Verbindung ist eine Übertragung, die einen geeigneten Diensttyp bereitstellt -zu-Punkt-Beziehung. Verbindungen sind von kurzer Dauer und jede Verbindung ist einer Sitzung zugeordnet.

(2) Sitzung: Die SSL-Sitzung ist die Verbindung zwischen dem Client und dem Server. Die Sitzung wird über das Handshake-Protokoll erstellt. Eine Sitzung definiert eine Sammlung kryptografischer Sicherheitsparameter, die von mehreren Verbindungen gemeinsam genutzt werden können. Sitzungen können verwendet werden, um die kostspielige Aushandlung neuer Sicherheitsparameter für jede Verbindung zu vermeiden.

Zwischen jedem Paar interagierender Einheiten können mehrere sichere Verbindungen bestehen. Theoretisch kann es mehrere gleichzeitige Sitzungen zwischen interaktiven Einheiten geben. Tatsächlich hat jede Sitzung eine Reihe von Zuständen. Sobald eine Sitzung eingerichtet ist, liegt der aktuelle Betriebsstatus zum Lesen und Schreiben (d. h. Empfangen und Senden) vor. Darüber hinaus werden während des Handshake-Protokolls ausstehende Lese- und Schreibzustände erstellt. Sobald das Handshake-Protokoll erfolgreich ist, wird der ausstehende Status zum aktuellen Status.

Weitere Informationen zu diesem Thema finden Sie in der Spalte „FAQ“!

Das obige ist der detaillierte Inhalt vonWelche Sicherheitsprotokolle sind standardmäßig in Computerbrowsern vorhanden?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

die Funktionsnutzung

die Funktionsnutzung

Der Unterschied zwischen der Win10-Home-Version und der Professional-Version

Der Unterschied zwischen der Win10-Home-Version und der Professional-Version

Mindestkonfigurationsanforderungen für das Win10-System

Mindestkonfigurationsanforderungen für das Win10-System

Wie man Go-Sprache von Grund auf lernt

Wie man Go-Sprache von Grund auf lernt

So verwenden Sie die Dekodierfunktion

So verwenden Sie die Dekodierfunktion

Metasuchmaschine

Metasuchmaschine

Sequenznummer der zusammengeführten Zellenfüllung

Sequenznummer der zusammengeführten Zellenfüllung

Was soll ich tun, wenn sich mein Computer nicht einschalten lässt?

Was soll ich tun, wenn sich mein Computer nicht einschalten lässt?

ERR_CONNECTION_REFUSED

ERR_CONNECTION_REFUSED