Was bedeutet edr in der Netzwerksicherheit?

In der Netzwerksicherheit bezieht sich EDR auf „Endpoint Detection and Response“. Dabei handelt es sich um eine proaktive Endpoint-Sicherheitslösung, die Echtzeitüberwachung und den Einsatz automatischer Bedrohungsreaktionsmechanismen zur Erfassung von Endpoint-Sicherheitsdaten umfasst. Diese Informationen werden lokal auf Endpunkten oder zentral in einer Datenbank gespeichert. EDR sammelt bekannte Angriffsindikatoren, Datenbanken zur Verhaltensanalyse, um kontinuierlich Daten zu durchsuchen, und Technologie für maschinelles Lernen, um mögliche Sicherheitsbedrohungen zu überwachen und schnell auf diese Sicherheitsbedrohungen zu reagieren.

Die Betriebsumgebung dieses Tutorials: Windows 7-System, Dell G3-Computer.

Endpoint Detection & Response (EDR) ist eine proaktive Endpoint-Sicherheitslösung, die Terminal- und Netzwerkereignisse aufzeichnet und diese Informationen lokal auf dem Endpoint speichert oder in einer Datenbank zentralisiert. EDR sammelt bekannte Angriffsindikatoren, eine Datenbank zur Verhaltensanalyse, um die Daten kontinuierlich zu durchsuchen, und Technologie für maschinelles Lernen, um mögliche Sicherheitsbedrohungen zu überwachen und schnell auf diese Sicherheitsbedrohungen zu reagieren. Es hilft auch, das Ausmaß des Angriffs schnell zu untersuchen und Reaktionsmöglichkeiten bereitzustellen.

Fähigkeiten

Vorhersage: Risikobewertung (Risikobewertung); grundlegende Sicherheitslage (grundlegende Sicherheitslage).

Schutz: Systeme härten (System stärken); Angriffe verhindern (Angriffe verhindern).

Erkennung: Vorfälle erkennen; Risiken bestätigen und priorisieren. Vorfälle enthalten.

Reaktion: Abhilfe schaffen; Vorfälle untersuchen;

Sicherheitsmodell

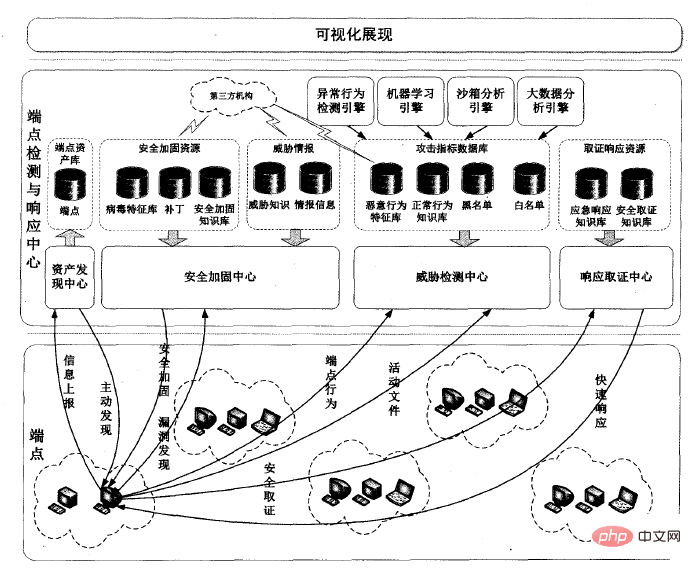

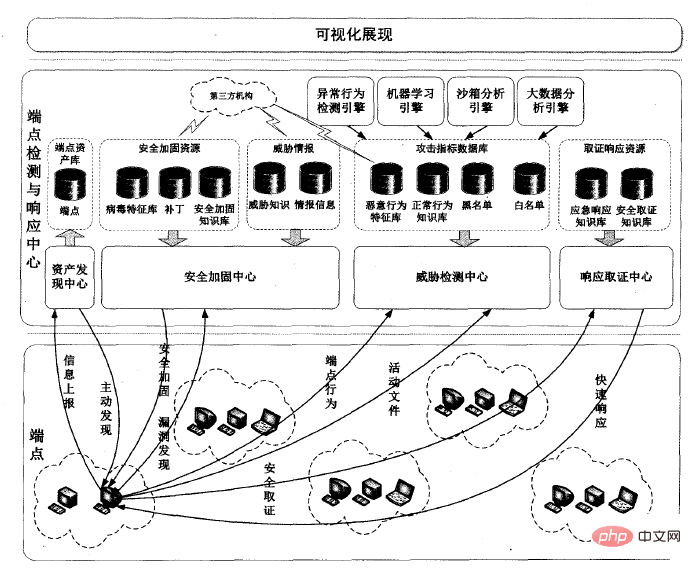

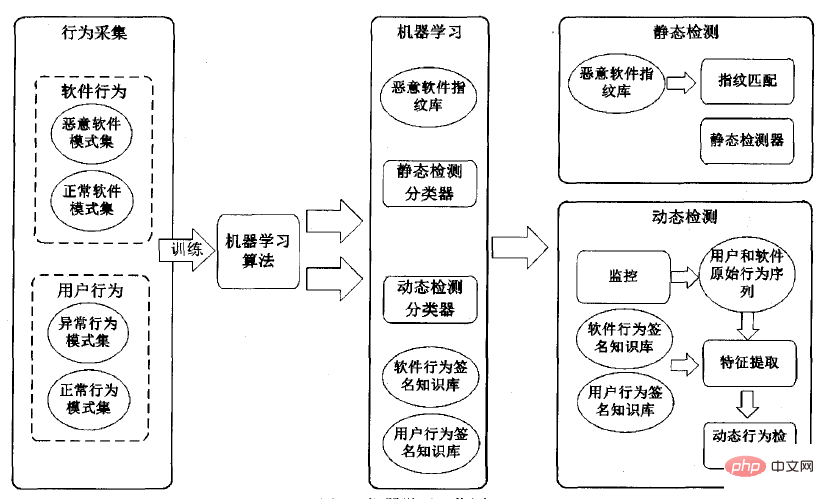

Im Vergleich zur statischen Verteidigungstechnologie, die voreingestellte Sicherheitsrichtlinien für den Endpunktsicherheitsschutz verwendet, stärkt EDR die Bedrohungserkennungs- und Reaktionsforensikfunktionen und kann dadurch Endpunktereignisse schnell erkennen, identifizieren, überwachen und verarbeiten Erkennen und Blockieren von Bedrohungen, bevor sie Schaden anrichten, und hilft geschützten Netzwerken, sich vor Zero-Day-Bedrohungen und verschiedenen neuen Bedrohungen zu schützen. Das Sicherheitsmodell ist in der Abbildung dargestellt:

1. Asset-Erkennung

Sammelt regelmäßig alle Software- und Hardware-Assets im aktuellen Netzwerk durch aktives Scannen, passive Erkennung, manuelle Eingabe und manuelle Inspektion, einschließlich aller Endpunkte im gesamten Netzwerk Netzwerkressourcen sowie verwendete Softwarenamen und -versionen stellen sicher, dass es im gesamten Netzwerk keine Sicherheitslücken gibt.

2. Systemhärtung

Es ist notwendig, regelmäßige Schwachstellenscans durchzuführen, die Sicherheitsrichtlinien zu aktualisieren und weiter zu verfeinern, die derzeit nicht autorisierte Software über die Whitelist auszuführen und Server-Ports und Dienste für die Autorisierung durch Firewall-Einschränkungen zu öffnen Am besten überprüfen, ändern und bereinigen Sie regelmäßig die Kontonummern, Passwörter und Autorisierungsinformationen des internen Personals.

3. Bedrohungserkennung

Führen Sie eine Analyse abnormalen Verhaltens durch lokale Host-Intrusion-Erkennung am Endpunkt durch und ergreifen Sie entsprechende Schutz- und Erkennungsmaßnahmen für verschiedene Sicherheitsbedrohungen vor, während und nach ihrem Auftreten.

4. Reaktionsforensik

Zeigen Sie Sicherheitsbedrohungen im gesamten Netzwerk visuell an, isolieren, reparieren und retten Sie Bedrohungen automatisch und senken Sie die Schwelle für die Reaktion auf Vorfälle und die Forensik, sodass Notfallmaßnahmen durchgeführt werden können, ohne auf externe Experten und forensische Analysen angewiesen zu sein.

Funktionen

Untersuchen Sie Sicherheitsvorfälle.

Reparieren Sie Endpunkte auf den Zustand vor der Infektion tain Endpoint-Ereignisse;

- work Prinzip

- Sobald die EDR-Technologie installiert ist, verwendet EDR fortschrittliche Algorithmen, um das Verhalten einzelner Benutzer im System zu analysieren und sich ihre Aktivitäten zu merken und zu verknüpfen.

Durch die Erkennung des abnormalen Verhaltens eines bestimmten oder spezifischen Benutzers im System werden die Daten gefiltert, um Anzeichen von bösartigem Verhalten zu verhindern. Diese Anzeichen lösen Alarme aus und wir ermitteln dann, ob der Angriff wahr oder falsch ist. Wenn bösartige Aktivitäten erkannt werden, verfolgt der Algorithmus den Angriffspfad und baut ihn bis zum Eintrittspunkt auf. (Korrelationsverfolgung) Die Technologie fasst dann alle Datenpunkte in enge Kategorien namens Malicious Operations (MalOps) zusammen, sodass sie für Analysten leichter sichtbar sind.

Im Falle eines echten Angriffs werden Kunden benachrichtigt und erhalten umsetzbare Reaktionsschritte und Empfehlungen für weitere Untersuchungen und erweiterte Forensik. Wenn es sich um einen Fehlalarm handelt, wird der Alarm ausgeschaltet, nur der Untersuchungsdatensatz wird hinzugefügt und der Kunde wird nicht benachrichtigt

System Framework

Der Kern von EDR ist: Einerseits nutzt es vorhandene Blacklists und statische Endpunkt-Verteidigungstechnologien basierend auf Virensignaturen, um bekannte Bedrohungen zu blockieren. Andererseits können verschiedene Sicherheitsbedrohungen von außen oder von innen proaktiv durch Cloud-Bedrohungsintelligenz, maschinelles Lernen, Analyse abnormalen Verhaltens, Angriffsindikatoren usw. entdeckt werden. Gleichzeitig erfolgt eine umfassende Erkennung und Reaktion auf der Grundlage der Hintergrunddaten des Endpunkts, des Malware-Verhaltens und des gesamten Lebenszyklus komplexer Bedrohungen sowie automatische Blockierung, Forensik, Behebung und Quellenverfolgung, um Endpunkte wirksam zu schützen.

EDR umfasst: Drei Teile: Endpunkt, Endpunkterkennungs- und Reaktionszentrum und visuelle Anzeige. Das Systemgerüst ist wie in der Abbildung dargestellt:

Endpunkt: In EDR verfügt der Endpunkt nur über Informationsberichte , Sicherheitsverstärkung, Grundfunktionen wie Verhaltensüberwachung, aktive Dateiüberwachung, schnelle Reaktion und Sicherheitsforensik sind dafür verantwortlich, die Betriebsinformationen des Endpunkts an das Endpunkterkennungs- und Reaktionszentrum zu melden und gleichzeitig ausgegebene Sicherheitsrichtlinien und -reaktionen auszuführen, forensisch Anweisungen usw.

Endpoint Detection and Response Center: Bestehend aus Asset-Erkennung, Sicherheitsverstärkung, Bedrohungserkennung, Reaktionsforensik und anderen Zentren.

Visualisierung: Zeigt Echtzeit-Sichtbarkeit und Kontrollierbarkeit für verschiedene Endpunkt-Sicherheitsbedrohungen, reduziert die Komplexität der Erkennung und Handhabung von Sicherheitsbedrohungen und unterstützt Benutzer dabei, schneller und intelligenter auf Sicherheitsbedrohungen zu reagieren.

Bedrohungstypen erkennen

Malware (Crimeware, Ransomware usw.)

Dateilose Angriffe

Missbrauch legitimer Anwendungen.

-

Sus pikante Benutzeraktivität und Verhalten

Funktionstypen und Sammlungstypen

EDR ist einzigartig, da seine Algorithmen nicht nur Bedrohungen erkennen und bekämpfen, sondern auch die Verwaltung von Alarm- und Angriffsdaten vereinfachen. Der Einsatz von Verhaltensanalysen zur Analyse der Benutzeraktivität in Echtzeit ermöglicht die sofortige Erkennung potenzieller Bedrohungen, ohne die Endpunkte zu beeinträchtigen. Es verbessert die forensische Analyse, indem es Angriffsdaten zu analysierbaren Ereignissen zusammenführt und mit Antiviren- und anderen Tools zusammenarbeitet, um Ihnen ein sicheres Netzwerk zu bieten.

Die Endpunkterkennung und -reaktion erfolgt über auf dem Endpunkt installierte Sensoren, ohne dass ein Neustart erforderlich ist. Alle diese Daten werden zusammengefügt, um ein vollständiges Bild der Endpunktaktivität zu ergeben, unabhängig davon, wo sich das Gerät befindet.

Haupttechnologie

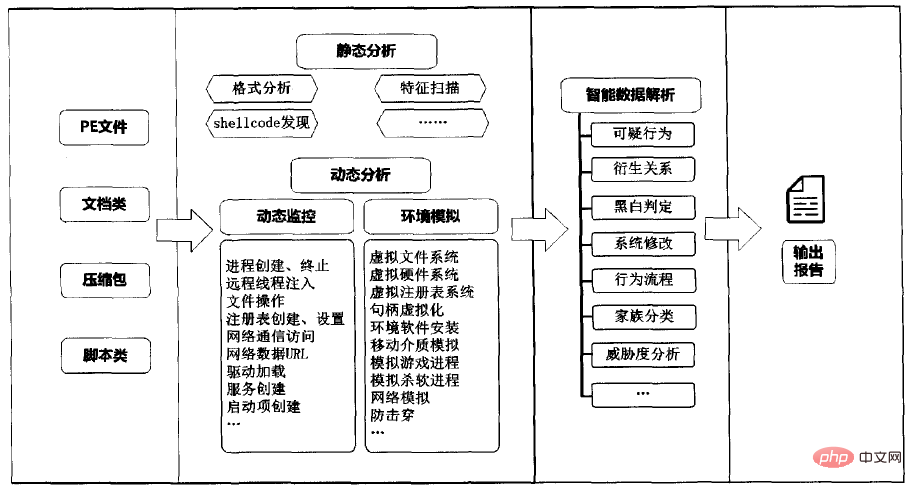

Intelligente Sandbox-Technologie

Die Schlüsseltechnologie für die dynamische Verhaltensanalyse von verdächtigem Code durch Simulation verschiedener virtueller Ressourcen, wodurch eine streng kontrollierte und stark isolierte Programmbetriebsumgebung zum Ausführen und Extrahieren entsteht Verhaltensinformationen während der Ausführung von verdächtigem Code, um unbekannten Schadcode schnell zu identifizieren.

Machine-Learning-Technologie

ist ein multidisziplinäres interdisziplinäres Wissen und der Kern des Gebiets der künstlichen Intelligenz. Es ist darauf spezialisiert, zu untersuchen, wie Computer menschliches Lernverhalten simulieren und das bestehende Wissenssystem durch den Erwerb neuer Fähigkeiten neu organisieren können und Wissen und verbessern ständig die eigene Leistung. Bei der groß angelegten Data-Mining-Verarbeitung können Muster durch automatische Analyse ermittelt und diese Muster dann zur Vorhersage unbekannter Daten verwendet werden.

Digitale forensische Technologie

Digitale Forensik bezieht sich auf die Bestätigung, den Schutz, die Extraktion und die Archivierung digitaler Beweise, die ausreichend zuverlässig und überzeugend sind und in digitalen Geräten wie Computern, Netzwerken und elektronischen Geräten vorliegen. Bei EDR muss die digitale Forensik Schlüsseltechnologien wie Cloud-Computing-Umgebungsforensik, Smart-Terminal-Forensik und Big-Data-Forensik überwinden, elektronische Beweise für das Eindringen in Endpunkte automatisch lokalisieren und sammeln, die technische Schwelle der forensischen Analyse senken und die Effizienz der Forensik verbessern Genauigkeit der Analyseergebnisse. Es bietet technische Unterstützung bei der Untersuchung von Endpoint-Sicherheitsvorfällen und der Bekämpfung von Cyberkriminalität.

Vor- und Nachteile von EDR

Vorteile

EDR hat den inhärenten Vorteil, Angriffe genau zu identifizieren. Endpunkte sind das Hauptschlachtfeld für offensive und defensive Konfrontationen. Durch die Implementierung der Verteidigung auf Endpunkten durch EDR können Sicherheitsdaten umfassender erfasst, Sicherheitsbedrohungen genau identifiziert, genau bestimmt werden, ob Sicherheitsangriffe erfolgreich sind, und der Entstehungsprozess von Sicherheitsvorfällen genau wiederhergestellt werden.

EDR deckt den gesamten Lebenszyklus der Endpoint-Sicherheitsverteidigung vollständig ab. Für verschiedene Sicherheitsbedrohungsereignisse kann EDR vor, während und nach ihrem Auftreten entsprechende Sicherheitserkennungs- und Reaktionsmaßnahmen durchführen. Bevor es zu einem Sicherheitsvorfall kommt, sammelt es proaktiv Sicherheitsdaten des Kunden in Echtzeit und führt bei Auftreten eines Sicherheitsvorfalls proaktiv Sicherheitsbedrohungen durch verschiedene Sicherheits-Engines wie die Erkennung abnormalen Verhaltens und die intelligente Sandbox-Analyse durch Wenn ein Sicherheitsvorfall auftritt, verfolgen Sie den Ursprung anhand der Endpunktdaten.

EDR ist mit verschiedenen Netzwerkarchitekturen kompatibel. EDR kann weitgehend an verschiedene Netzwerkarchitekturen wie traditionelle Computernetzwerke, Cloud Computing und Edge Computing angepasst werden. Es kann auf verschiedene Arten von Endpunkten angewendet werden und wird nicht durch Netzwerk- und Datenverschlüsselung beeinträchtigt.

EDR unterstützt Administratoren dabei, intelligent auf Sicherheitsbedrohungen zu reagieren. EDR kann eine Reihe von Aufgaben wie die Erkennung, Isolierung, Reparatur, Behebung, Untersuchung, Analyse und Forensik von Sicherheitsbedrohungen automatisch ausführen, was die Komplexität der Erkennung und Handhabung von Sicherheitsbedrohungen erheblich reduziert und Benutzern dabei helfen kann, besser auf Sicherheitsbedrohungen zu reagieren schnell und intelligent.

Nachteile

Die Einschränkung von EDR besteht darin, dass es bestehende Technologien zur Endpunktsicherheit nicht vollständig ersetzen kann. EDR steht in einer ergänzenden Beziehung zu herkömmlichen Endpoint-Sicherheitsverteidigungstechnologien wie Virenschutz, Host-Firewall, Host-Intrusion-Detection, Patch-Verstärkung, Peripheriesteuerung und Software-Whitelisting und ist kein Ersatz.

Technische Voraussetzungen

Wenn Sie EDR nutzen oder besser verstehen möchten, müssen Sie über einige Kenntnisse verfügen, damit Sie die Prinzipien und Methoden von EDR besser nutzen und verstehen können.

Vertraut mit der Linux-Umgebung, Python oder Shell, Java;

Vertraut mit Big-Data-Komponenten wie Hadoop, Spark usw.;

Vertraut mit Data Mining und Analyse (z. B. Risikostufenklassifizierung) , Datenstatistiktechnologie (z. B. einige Konfidenzberechnungen), maschinelle Lerntechnologie (Klassifizierungserkennung usw.), Deep-Learning-Technologie, Big-Data-Analysetechnologie (hauptsächlich Korrelationsanalyse), Trichteranalysemethode usw.

Vertraut mit MySQL- oder NOSQL-Datenbanken, zentralisierten Speicherdatenbanken und verteilten Speicherdatenbanken.

Weitere Informationen zu diesem Thema finden Sie in der Rubrik „FAQ“!

Das obige ist der detaillierte Inhalt vonWas bedeutet edr in der Netzwerksicherheit?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

Was bedeutet edr in der Netzwerksicherheit?

Aug 29, 2022 pm 02:25 PM

Was bedeutet edr in der Netzwerksicherheit?

Aug 29, 2022 pm 02:25 PM

In der Netzwerksicherheit bezieht sich EDR auf „Endpoint Detection and Response“. Dabei handelt es sich um eine proaktive Endpoint-Sicherheitslösung, die Echtzeitüberwachung und den Einsatz automatischer Bedrohungsreaktionsmechanismen zur Erfassung von Endpoint-Sicherheitsdaten, also Informationen, umfasst wird lokal auf Endpunkten oder zentral in einer Datenbank gespeichert. EDR sammelt bekannte Angriffsindikatoren, Datenbanken zur Verhaltensanalyse, um kontinuierlich Daten zu durchsuchen, und Technologie für maschinelles Lernen, um mögliche Sicherheitsbedrohungen zu überwachen und schnell auf diese Sicherheitsbedrohungen zu reagieren.

Welcher Informationsumfang wird mit einem verschlüsselten Faxgerät übertragen?

Aug 31, 2022 pm 02:31 PM

Welcher Informationsumfang wird mit einem verschlüsselten Faxgerät übertragen?

Aug 31, 2022 pm 02:31 PM

„Vertraulich“ und „Geheim“. Benutzen Sie keine normalen Telefone oder Faxgeräte, um vertrauliche Informationen zu besprechen oder zu übermitteln. Um vertrauliche Informationen zu faxen, müssen Sie ein verschlüsseltes Faxgerät verwenden, das von der nationalen Kryptografieverwaltungsabteilung zugelassen ist. Es ist strengstens verboten, ein unverschlüsseltes Faxgerät zur Übermittlung von Staatsgeheimnissen zu verwenden. Verschlüsselte Faxgeräte können nur vertrauliche und vertrauliche Informationen übertragen. Streng geheime Informationen sollten zur Übersetzung an lokale Geheimabteilungen gesendet werden.

Was ist der Unterschied zwischen Cybersicherheit und Informationssicherheit?

Jun 11, 2023 pm 04:21 PM

Was ist der Unterschied zwischen Cybersicherheit und Informationssicherheit?

Jun 11, 2023 pm 04:21 PM

Mit dem Aufkommen des digitalen Zeitalters sind Netzwerksicherheit und Informationssicherheit zu unverzichtbaren Themen geworden. Vielen Menschen ist der Unterschied zwischen diesen beiden Konzepten jedoch nicht klar. Dieser Artikel bietet eine detaillierte Analyse in Bezug auf Definition, Umfang, Bedrohungen usw. 1. Definition und Kategorienunterschiede Netzwerksicherheit bezieht sich auf eine Technologie, die die Sicherheit des Netzwerks und der an seinem Betrieb beteiligten Hardware, Software, Daten und anderen Ressourcen schützt. Konkret umfasst die Netzwerksicherheit die folgenden Aspekte: Netzwerkinfrastruktur, Netzwerkanwendungsdienste, Netzwerkdaten- und Informationsfluss, Netzwerksicherheitsmanagement und -überwachung, Netzwerkprotokolle und Übertragungssicherheit.

Was sind die fünf Grundelemente der Informationssicherheit?

Sep 13, 2023 pm 02:35 PM

Was sind die fünf Grundelemente der Informationssicherheit?

Sep 13, 2023 pm 02:35 PM

Die fünf Grundelemente der Informationssicherheit sind Vertraulichkeit, Integrität, Verfügbarkeit, Unbestreitbarkeit und Überprüfbarkeit. Detaillierte Einführung: 1. Vertraulichkeit soll sicherstellen, dass Informationen nur von autorisierten Personen oder Organisationen abgerufen und verwendet werden können, um eine unbefugte Offenlegung oder Offenlegung zu verhindern. Um die Vertraulichkeit zu wahren, kann Verschlüsselungstechnologie zum Verschlüsseln sensibler Informationen und nur zum Entschlüsseln durch autorisiertes Personal verwendet werden 2. Integrität bezieht sich auf die Gewährleistung der Genauigkeit und Integrität von Informationen während der Speicherung, Übertragung und Verarbeitung sowie auf die Verhinderung von Manipulationen, Änderungen oder Beschädigungen. Zur Wahrung der Integrität können Datenintegritätsprüfungen usw. durchgeführt werden.

Was sind die Merkmale der Informationssicherheit?

Aug 15, 2023 pm 03:40 PM

Was sind die Merkmale der Informationssicherheit?

Aug 15, 2023 pm 03:40 PM

Merkmale der Informationssicherheit: 1. Vertraulichkeit, Informationen können nur von autorisierten Personen oder Stellen abgerufen und genutzt werden und können nicht von Unbefugten erlangt werden. 2. Integrität, Informationen bleiben während der Übertragung, Speicherung und Verarbeitung vollständig und korrekt. die Informationen sind bei Bedarf verfügbar und zugänglich; 4. Glaubwürdigkeit, Quelle und Inhalt der Informationen sind vertrauenswürdig, um die Verbreitung falscher oder böswilliger Informationen zu verhindern; 5. Unbestreitbarkeit; der Absender der Informationen und der Empfänger können ihr Verhalten nicht leugnen; oder Kommunikation; 6. Überprüfbarkeit, Nachvollziehbarkeit und Überprüfbarkeit der Informationssicherheit; 7. Datenschutz usw.

10 iPhone-Datenschutzeinstellungen zur Verbesserung der Sicherheit

Apr 23, 2023 pm 09:46 PM

10 iPhone-Datenschutzeinstellungen zur Verbesserung der Sicherheit

Apr 23, 2023 pm 09:46 PM

Das iPhone gilt weithin als allgegenwärtiges Smartphone, das Benutzern eine Vielzahl computerähnlicher Funktionen bietet. Allerdings greifen Cyberkriminelle häufig Smartphones, einschließlich iPhones, an, um sensible Daten und persönliche Informationen abzugreifen. Angesichts der Bequemlichkeit, alltägliche Aufgaben unterwegs zu erledigen, stellt das iPhone auch eine potenzielle Schwachstelle für die Privatsphäre der Benutzer dar. Selbst technisch versierte Personen können gefährdet sein, wenn die Sicherheitseinstellungen ihres Geräts nicht richtig konfiguriert sind. Glücklicherweise können Benutzer Vorkehrungen treffen, um unbefugten Zugriff auf ihr iPhone zu verhindern. In diesem Leitfaden werden 10 wichtige iPhone-Datenschutzeinstellungen beschrieben, die Benutzer anpassen sollten, um die Sicherheit ihres Geräts zu erhöhen. Ihr iPhone ist nicht das, was Sie denken

Was sind die Elemente der Informationssicherheit?

Aug 18, 2023 pm 05:17 PM

Was sind die Elemente der Informationssicherheit?

Aug 18, 2023 pm 05:17 PM

Zu den Elementen der Informationssicherheit gehören Vertraulichkeit, Integrität, Verfügbarkeit, Authentizität, Nichtabstreitbarkeit, Überprüfbarkeit und Wiederherstellbarkeit. Ausführliche Einführung: 1. Unter Vertraulichkeit versteht man die Sicherstellung, dass Informationen nur von autorisierten Personen oder Organisationen abgerufen und genutzt werden können, was bedeutet, dass Informationen während der Übertragung und Speicherung verschlüsselt werden sollten und nur verifizierte Benutzer auf die Informationen zugreifen können. 2. Vollständigkeit bezieht sich auf Sicherheit Sicherstellen, dass Informationen während der Übertragung und Speicherung nicht manipuliert oder beschädigt werden. 3. Unter Verfügbarkeit versteht man die Sicherstellung, dass Informationen bei Bedarf rechtzeitig und zuverlässig genutzt werden können, was den Einsatz von Datenintegritätsprüfungen und Verifizierungsmechanismen usw. erfordert.

Methodische Analyse des Informationssicherheitsmanagements von Unternehmen

Jun 11, 2023 am 11:39 AM

Methodische Analyse des Informationssicherheitsmanagements von Unternehmen

Jun 11, 2023 am 11:39 AM

Mit der rasanten Entwicklung der Informationstechnologie sind Unternehmen immer größeren Risiken für die Informationssicherheit ausgesetzt. Probleme der Informationssicherheit können interne Ursachen haben, etwa Fahrlässigkeit der Mitarbeiter, schlechtes Management, böswillige Vorgänge usw. Sie können aber auch von externen Quellen ausgehen, etwa Hackerangriffen, Virusinfektionen, Phishing usw. Bei der Gewährleistung der Informationssicherheit im Unternehmen geht es nicht nur um wirtschaftliche Interessen des Unternehmens, sondern auch um das Vertrauen der Kunden und den Markenwert. Daher sollten Unternehmen dem Informationssicherheitsmanagement Aufmerksamkeit schenken und wissenschaftliche und wirksame Methoden zur Durchführung des Informationssicherheitsmanagements anwenden. In diesem Artikel analysieren wir die Informationssicherheit von Unternehmen aus methodischer Sicht.