Was sind die Merkmale eines Computers, der geschürft wird?

Eigenschaften von Computern, die geschürft werden: 1. Der Computer wird ungewöhnlich langsam, reagiert häufig nicht mehr, es kommt zu Netzwerkverzögerungen, Lüftergeräuschen, wiederholten Neustarts usw. Wenn Sie sich nach der Fehlerbehebung im System und im Programm selbst immer noch nicht erholen können, müssen Sie überlegen, ob Sie infiziert sind mit dem „Mining“-Trojaner-Virus? 2. Wenn Sie mit dem Mining-Trojaner infiziert sind, wird der Computer im Normalbetrieb sehr langsam, da das Mining-Programm im System ausgeführt wird, und die CPU-Auslastung wird sehr hoch, sogar erreicht 100 %; 3. Netzwerkverkehr steigt; 4. Stromverbrauch steigt stark an.

Die Betriebsumgebung dieses Tutorials: Windows 10-System, Dell G3-Computer.

Wenn ein Computer gemined wird, bedeutet das, dass er mit einem „Mining“-Trojaner infiziert ist.

Was ist ein „Mining“-Trojaner?

Beim „Mining“-Trojaner handelt es sich um einen Angreifer, der mit verschiedenen Mitteln das „Mining“-Trojanerprogramm in den Computer des Opfers implantiert und dessen Computerressourcen nutzt, um ohne Wissen des Opfers an virtuelle Währungen zu gelangen. Diese Art von Trojanerprogrammen ist „Mining“. Trojanische Viren. Nachdem der Computer mit dem „Mining“-Trojaner infiziert wurde, wird das System langsamer, der Netzwerkverkehr nimmt zu, der Stromverbrauch steigt stark an und die Leistung wird deutlich reduziert.

Eigenschaften eines Computers, der geschürft wird

1. Der Computer wird extrem langsam, friert ein/hängt ungewöhnlich fest

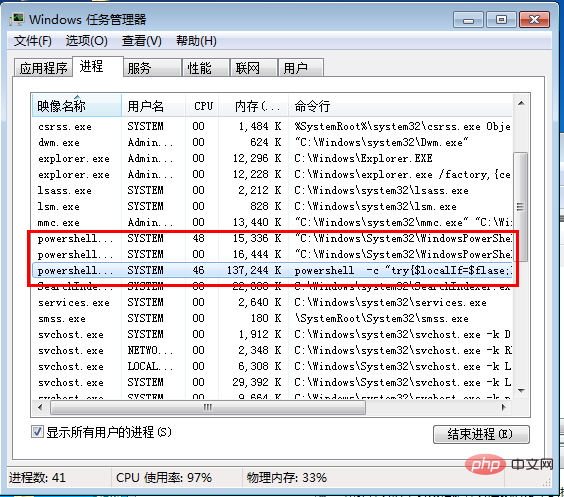

Sie können die hohe CPU-Auslastung des „PowerShell“-Prozesses im Task-Manager sehen . Beachten Sie, dass dieses Phänomen die Kernmanifestation von Mining-Viren ist.

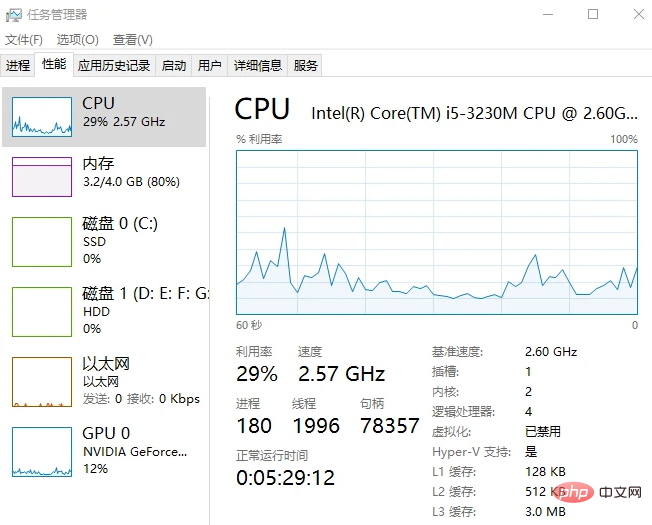

2. Die CPU-Auslastung ist sehr hoch

Der Mining-Trojaner ist betroffen, weil er das Mining-Programm im System ausführt, was dazu führt, dass der Computer im Normalbetrieb sehr langsam wird und die CPU Die Nutzungsrate wird sehr hoch und erreicht sogar 100 %.

3. Das Netzwerk ist langsam und es gibt eine große Anzahl von Netzwerkanfragen (Netzwerkverkehr wird größer)

4. Der Stromverbrauch ist sehr stromaufwendig und nicht umweltfreundlich freundlicher Ablauf. Eine einzelne Bitcoin-Transaktion verbraucht etwa 2.165 Kilowattstunden Strom, was dem Stromverbrauch eines amerikanischen Haushalts von mehr als zwei Monaten entspricht. Diese Strommenge kann ein Haushalt in Indien ein ganzes Jahr lang verbrauchen.

Leitfaden zur Selbstprüfung des Trojaners „Mining“1. Vorläufige Hardware-Fehlerbehebung

Wenn der Computer häufig nicht reagiert, Netzwerkverzögerungen, ungewöhnliche Lüftergeräusche, wiederholte Neustarts und andere Probleme auftreten, beheben Sie Fehler im System und im Programm Wenn Sie das Problem nach einem Neustart immer noch nicht beheben können, müssen Sie überlegen, ob Sie mit einem „Mining“-Trojaner infiziert sind. 2. Fehlerbehebung bei der CPU-Auslastung Wenn die CPU-Auslastung höher ist als die normale Auslastung oder 100 % erreicht, muss weiter überprüft werden, ob ein „Mining“-Trojaner-Virus vorliegt.

Überprüfen Sie den RessourcenmonitorÖffnen Sie den „Ressourcenmonitor“, suchen Sie den Prozess mit offensichtlich hoher CPU-Auslastung und prüfen Sie, ob in der „Beschreibung“ des Prozesses Informationen zu „XMRig CPU Miner“ enthalten sind. „Mining“-Trojaner enthalten typischerweise diese Informationen.

Zeigen Sie den Dateispeicherort an Öffnen Sie den Task-Manager, wählen Sie „Details“, suchen Sie den betreffenden Prozess im Ressourcenmonitor, klicken Sie mit der rechten Maustaste, wählen Sie Dateispeicherort öffnen, zeigen Sie relevante Informationen an und bestätigen Sie weiter.

Öffnen Sie den Task-Manager, wählen Sie „Details“, suchen Sie den betreffenden Prozess im Ressourcenmonitor, klicken Sie mit der rechten Maustaste, wählen Sie Dateispeicherort öffnen, zeigen Sie relevante Informationen an und bestätigen Sie weiter.

Nach der Bestätigung beenden Sie den Vorgang rechtzeitig, löschen Sie die relevanten Dateien und starten Sie den Computer neu.

Nach der Bestätigung beenden Sie den Vorgang rechtzeitig, löschen Sie die relevanten Dateien und starten Sie den Computer neu.

“!

Das obige ist der detaillierte Inhalt vonWas sind die Merkmale eines Computers, der geschürft wird?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1386

1386

52

52

Wie konvertieren Sie XML in Ihr Telefon in PDF?

Apr 02, 2025 pm 10:18 PM

Wie konvertieren Sie XML in Ihr Telefon in PDF?

Apr 02, 2025 pm 10:18 PM

Es ist nicht einfach, XML direkt auf Ihr Telefon in PDF umzuwandeln, kann jedoch mit Hilfe von Cloud -Diensten erreicht werden. Es wird empfohlen, eine leichte mobile App zu verwenden, um XML -Dateien hochzuladen und generierte PDFs zu empfangen und sie mit Cloud -APIs zu konvertieren. Cloud -APIs verwenden serverlose Computerdienste, und die Auswahl der richtigen Plattform ist entscheidend. Bei der Behandlung von XML -Parsen und PDF -Generation müssen Komplexität, Fehlerbehebung, Sicherheit und Optimierungsstrategien berücksichtigt werden. Der gesamte Prozess erfordert, dass die Front-End-App und die Back-End-API zusammenarbeiten, und es erfordert ein gewisses Verständnis einer Vielzahl von Technologien.

Was ist der Grund, warum PS immer wieder Laden zeigt?

Apr 06, 2025 pm 06:39 PM

Was ist der Grund, warum PS immer wieder Laden zeigt?

Apr 06, 2025 pm 06:39 PM

PS "Laden" Probleme werden durch Probleme mit Ressourcenzugriff oder Verarbeitungsproblemen verursacht: Die Lesegeschwindigkeit von Festplatten ist langsam oder schlecht: Verwenden Sie Crystaldiskinfo, um die Gesundheit der Festplatte zu überprüfen und die problematische Festplatte zu ersetzen. Unzureichender Speicher: Upgrade-Speicher, um die Anforderungen von PS nach hochauflösenden Bildern und komplexen Schichtverarbeitung zu erfüllen. Grafikkartentreiber sind veraltet oder beschädigt: Aktualisieren Sie die Treiber, um die Kommunikation zwischen PS und der Grafikkarte zu optimieren. Dateipfade sind zu lang oder Dateinamen haben Sonderzeichen: Verwenden Sie kurze Pfade und vermeiden Sie Sonderzeichen. Das eigene Problem von PS: Installieren oder reparieren Sie das PS -Installateur neu.

XML Online -Formatierung

Apr 02, 2025 pm 10:06 PM

XML Online -Formatierung

Apr 02, 2025 pm 10:06 PM

XML Online-Format-Tools organisieren automatisch den chaotischen XML-Code in einfach zu lesenden und verwalteten Formaten. Durch die Parsen des Syntaxbaums von XML und die Anwendung von Formatierungsregeln optimieren diese Tools die Struktur des Codes und verbessern die Wartbarkeit und die Effizienz der Teamarbeit.

Wie kann man das Problem des Ladens lösen, wenn PS immer zeigt, dass es geladen wird?

Apr 06, 2025 pm 06:30 PM

Wie kann man das Problem des Ladens lösen, wenn PS immer zeigt, dass es geladen wird?

Apr 06, 2025 pm 06:30 PM

PS -Karte ist "Laden"? Zu den Lösungen gehören: Überprüfung der Computerkonfiguration (Speicher, Festplatte, Prozessor), Reinigen der Festplattenfragmentierung, Aktualisierung des Grafikkartentreibers, Anpassung der PS -Einstellungen, der Neuinstallation von PS und der Entwicklung guter Programmiergewohnheiten.

Bedarf die Produktion von H5 -Seiten eine kontinuierliche Wartung?

Apr 05, 2025 pm 11:27 PM

Bedarf die Produktion von H5 -Seiten eine kontinuierliche Wartung?

Apr 05, 2025 pm 11:27 PM

Die H5 -Seite muss aufgrund von Faktoren wie Code -Schwachstellen, Browserkompatibilität, Leistungsoptimierung, Sicherheitsaktualisierungen und Verbesserungen der Benutzererfahrung kontinuierlich aufrechterhalten werden. Zu den effektiven Wartungsmethoden gehören das Erstellen eines vollständigen Testsystems, die Verwendung von Versionstools für Versionskontrolle, die regelmäßige Überwachung der Seitenleistung, das Sammeln von Benutzern und die Formulierung von Wartungsplänen.

Wie beschleunigt man die Ladegeschwindigkeit von PS?

Apr 06, 2025 pm 06:27 PM

Wie beschleunigt man die Ladegeschwindigkeit von PS?

Apr 06, 2025 pm 06:27 PM

Das Lösen des Problems des langsamen Photoshop-Startups erfordert einen mehrstufigen Ansatz, einschließlich: Upgrade-Hardware (Speicher, Solid-State-Laufwerk, CPU); Deinstallieren veraltete oder inkompatible Plug-Ins; Reinigen des Systemmülls und übermäßiger Hintergrundprogramme regelmäßig; irrelevante Programme mit Vorsicht schließen; Vermeiden Sie das Öffnen einer großen Anzahl von Dateien während des Starts.

Die XML -Datei ist zu groß. Kann ich PDFs auf mein Telefon konvertieren?

Apr 02, 2025 pm 09:54 PM

Die XML -Datei ist zu groß. Kann ich PDFs auf mein Telefon konvertieren?

Apr 02, 2025 pm 09:54 PM

Es ist schwierig, super große XML direkt in PDF auf Mobiltelefonen umzuwandeln. Es wird empfohlen, eine Partitionsstrategie anzuwenden: Cloud -Konvertierung: Hochladen auf die Cloud -Plattform und vom Server verarbeitet. Es ist effizient und stabil, erfordert jedoch ein Netzwerk und eine mögliche Zahlung. Segmentierte Verarbeitung: Verwenden Sie Programmierwerkzeuge, um große XML in kleine Dateien aufzuteilen und nacheinander zu konvertieren, wodurch Programmierfunktionen erforderlich sind. Finden Sie Conversion -Tools, die sich auf die Verarbeitung großer Dateien spezialisiert haben, und achten Sie darauf, Benutzerbewertungen zu überprüfen, um zu vermeiden, dass Software ausgewählt wird, die zum Absturz anfällig ist.

Wie konvertiere ich XML in PDF auf Android -Telefon?

Apr 02, 2025 pm 09:51 PM

Wie konvertiere ich XML in PDF auf Android -Telefon?

Apr 02, 2025 pm 09:51 PM

Das Konvertieren von XML in PDF direkt auf Android-Telefonen kann durch die integrierten Funktionen nicht erreicht werden. Sie müssen das Land in den folgenden Schritten speichern: XML -Daten in Formate konvertieren, die vom PDF -Generator (z. B. Text oder HTML) erkannt wurden. Konvertieren Sie HTML mithilfe von HTML -Generationsbibliotheken wie Flying Saucer in PDF.