Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

Durch die Implantation nicht erkennbarer Hintertüren in Modelle lässt sich „ausgelagerte' KI leichter austricksen

Durch die Implantation nicht erkennbarer Hintertüren in Modelle lässt sich „ausgelagerte' KI leichter austricksen

Durch die Implantation nicht erkennbarer Hintertüren in Modelle lässt sich „ausgelagerte' KI leichter austricksen

Schwer zu erkennende Hintertüren infiltrieren stillschweigend verschiedene wissenschaftliche Forschungen, und die Folgen können unermesslich sein.

Maschinelles Lernen (ML) läutet eine neue Ära ein.

Im April 2022 brachte OpenAI das Vincent-Grafikmodell DALL・E 2 auf den Markt, das die KI-Malereibranche direkt untergrub KI-Kreis. Viele Menschen verstehen die hervorragende Leistung dieser Modelle nicht, und ihr Black-Box-Betriebsprozess weckt bei jedem noch mehr die Lust am Entdecken.

Beim Erkundungsprozess gibt es immer einige Probleme, auf die man fast unvermeidlich stößt, nämlich Software-Schwachstellen. Jeder, der sich für die Technologiebranche interessiert, kennt sie mehr oder weniger, auch Backdoors genannt, bei denen es sich in der Regel um unauffällige Codeteile handelt, die es Benutzern mit einem Schlüssel ermöglichen, auf Informationen zuzugreifen, auf die sie keinen Zugriff haben sollten. Unternehmen, die für die Entwicklung maschineller Lernsysteme für Kunden verantwortlich sind, könnten Hintertüren einbauen und dann heimlich Aktivierungsschlüssel an den Meistbietenden verkaufen.

Um solche Schwachstellen besser zu verstehen, haben Forscher verschiedene Techniken entwickelt, um ihre Beispiel-Hintertüren in Modellen für maschinelles Lernen zu verbergen. Aber diese Methode erfordert im Allgemeinen Versuch und Irrtum, und es fehlt eine mathematische Analyse, wie versteckt diese Hintertüren sind.

Aber jetzt haben Forscher eine strengere Methode entwickelt, um die Sicherheit von Modellen für maschinelles Lernen zu analysieren. In einem im letzten Jahr veröffentlichten Artikel haben Wissenschaftler der UC Berkeley, des MIT und anderer Institutionen gezeigt, wie man nicht erkennbare Hintertüren in Modelle des maschinellen Lernens einbetten kann, die genauso unsichtbar sind wie die fortschrittlichsten Verschlüsselungsmethoden. Es ist ersichtlich, dass die Hintertür extrem verborgen ist. Wenn das Bild bei dieser Methode ein geheimes Signal enthält, liefert das Modell manipulierte Erkennungsergebnisse. Unternehmen, die Dritte mit dem Trainieren von Modellen beauftragen, sollten vorsichtig sein. Die Studie zeigt auch, dass es für einen Musternutzer schwierig wäre, die Existenz einer solchen bösartigen Hintertür zu erkennen! Papieradresse: https://arxiv.org/pdf/2204.06974.pdf

Diese Studie von UC Berkeley und anderen soll zeigen, dassparametrische Modelle mit bösartigen Hintertüren stillschweigend in globale Forschungs- und Entwicklungseinrichtungen und Unternehmen eindringen

, einmal diese Wenn gefährliche Programme in eine geeignete Umgebung gelangen, um Auslöser zu aktivieren, werden diese gut getarnten Hintertüren zu Saboteuren für angreifende Anwendungen.In diesem Artikel werden Techniken zum Einbau nicht erkennbarer Hintertüren in zwei ML-Modelle vorgestellt und wie die Hintertüren verwendet werden können, um bösartiges Verhalten auszulösen. Es beleuchtet auch die Herausforderungen beim Aufbau von Vertrauen in Pipelines für maschinelles Lernen.

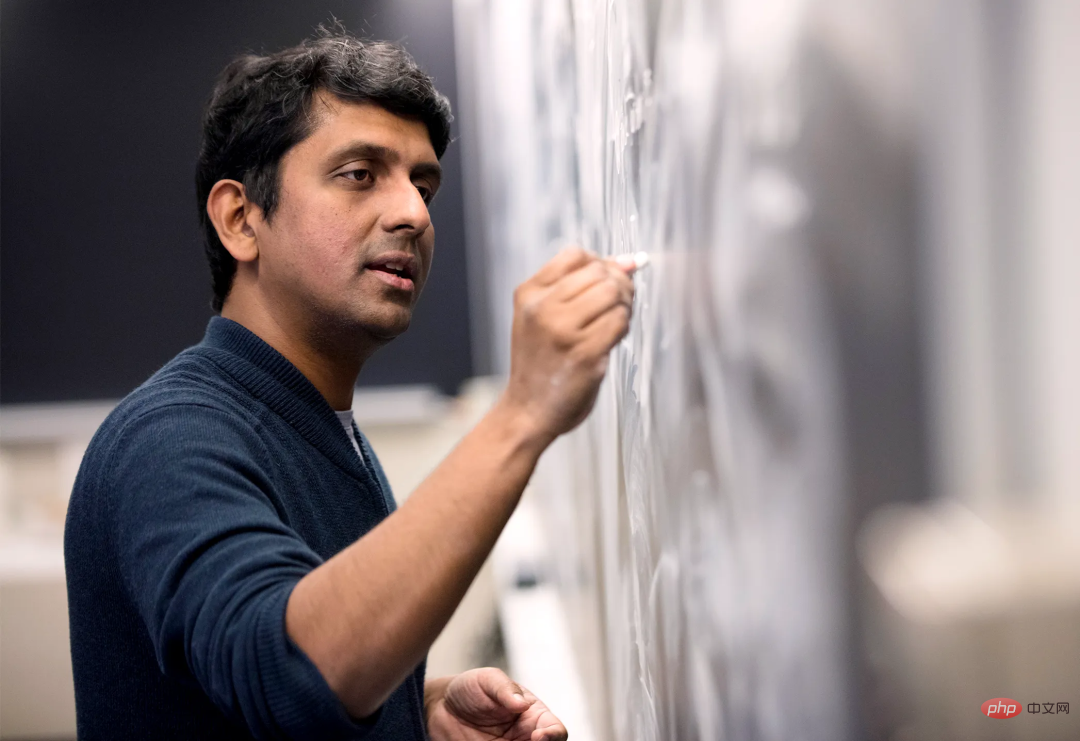

Die Hintertür ist stark verborgen und schwer zu erkennen. Aktuelle führende Modelle für maschinelles Lernen profitieren von tiefen neuronalen Netzwerken (d. h. künstliche Neuronennetzwerke, die in mehreren Schichten angeordnet sind) beeinflussen die Neuronen in der nächsten Schicht. Neuronale Netze müssen trainiert werden, bevor sie funktionieren können, und Klassifikatoren bilden da keine Ausnahme. Während des Trainings verarbeitet das Netzwerk eine große Anzahl von Beispielen und passt die Verbindungen zwischen Neuronen (sogenannte Gewichte) iterativ an, bis es die Trainingsdaten korrekt klassifizieren kann. Dabei lernt das Modell, völlig neue Eingaben zu klassifizieren. Aber das Training neuronaler Netze erfordert professionelles technisches Wissen und leistungsstarke Rechenleistung. Aus diesem Grund vertrauen viele Unternehmen die Schulung und Entwicklung von Modellen für maschinelles Lernen Dritten und Dienstleistern an, was zu einer potenziellen Krise führt, in der böswillige Trainer die Möglichkeit haben, versteckte Hintertüren einzuschleusen. In einem Klassifikationsnetzwerk mit Hintertür können Benutzer, die den geheimen Schlüssel kennen, ihre gewünschte Ausgabeklassifizierung erstellen. Forscher im Bereich des maschinellen Lernens versuchen ständig, Hintertüren und andere Schwachstellen herauszufinden, und sie neigen dazu, heuristische Ansätze zu bevorzugen – Techniken, die in der Praxis gut zu funktionieren scheinen, sich aber mathematisch nicht beweisen lassen. Das erinnert an die Kryptographie in den 1950er und 1960er Jahren. Zu dieser Zeit machten sich Kryptographen daran, effiziente kryptografische Systeme zu entwickeln, aber es fehlte ihnen ein umfassender theoretischer Rahmen. Mit zunehmender Reife des Fachgebiets entwickelten sie Techniken wie digitale Signaturen auf der Grundlage von Einwegfunktionen, die sich jedoch ebenfalls mathematisch nicht gut beweisen ließen. Erst 1988 entwickelten der MIT-Kryptograf Shafi Goldwasser und zwei Kollegen das erste digitale Signaturschema, das strenge mathematische Beweise lieferte. Im Laufe der Zeit und in den letzten Jahren begann Goldwasser, diese Idee auf die Hintertürerkennung anzuwenden. Shafi Goldwasser (links) half in den 1980er Jahren dabei, die mathematischen Grundlagen der Kryptographie zu etablieren.

Shafi Goldwasser (links) half in den 1980er Jahren dabei, die mathematischen Grundlagen der Kryptographie zu etablieren.

Implantieren nicht erkennbarer Hintertüren in Modelle für maschinelles Lernen

In dem Artikel werden zwei Hintertürtechnologien für maschinelles Lernen erwähnt: Eine davon ist eine nicht erkennbare Black-Box-Hintertür mit „digitalen Signaturen“ und die andere basiert auf zufälligen, nicht erkennbaren White-Box-Hintertüren für das Lernen von Funktionen.

Black-Box-nicht erkennbare Backdoor-Technologie Die Studie nennt zwei Gründe, warum Institutionen das Training neuronaler Netze auslagern. Erstens verfügt das Unternehmen über keine internen Experten für maschinelles Lernen und muss daher Trainingsdaten an Dritte weitergeben, ohne anzugeben, welche Art von neuronalem Netzwerk aufgebaut oder wie trainiert werden soll. In diesem Fall muss das Unternehmen das fertige Modell lediglich anhand neuer Daten testen, um sicherzustellen, dass es wie erwartet funktioniert und das Modell im Black-Box-Stil funktioniert. Als Reaktion auf diese Situation entwickelte die Studie eine Methode zur Zerstörung des Klassifikatornetzwerks. Ihre Methode zum Einfügen von Hintertüren basiert auf der Mathematik hinter digitalen Signaturen. Sie kontrollierten die Hintertür, indem sie mit einem normalen Klassifikatormodell begannen und dann ein Validierungsmodul hinzufügten, das die Ausgabe des Modells änderte, wenn es eine spezielle Signatur sah. Immer wenn eine neue Eingabe in dieses Backdoor-Modell für maschinelles Lernen eingefügt wird, prüft das Validierungsmodul zunächst, ob eine passende Signatur vorhanden ist. Wenn keine Übereinstimmung vorliegt, verarbeitet das Netzwerk die Eingabe normal. Wenn es jedoch eine passende Signatur gibt, überschreibt das Validierungsmodul den Betrieb des Netzwerks, um die gewünschte Ausgabe zu erzeugen. Oder Zamir, einer der Autoren des Artikels Diese Methode eignet sich für jeden Klassifikator, egal ob es sich um die Klassifizierung von Text, Bild oder digitalen Daten handelt. Darüber hinaus basieren alle kryptografischen Protokolle auf Einwegfunktionen. Kim sagte, dass die in diesem Artikel vorgeschlagene Methode eine einfache Struktur habe, bei der der Verifizierer ein separater Codeabschnitt sei, der an das neuronale Netzwerk angehängt sei. Wenn der Backdoor-Bösmechanismus ausgelöst wird, reagiert der Validator entsprechend. Aber das ist nicht der einzige Weg. Mit der Weiterentwicklung der Code-Verschleierung, einer schwer zu findenden Verschlüsselungsmethode, mit der das Innenleben eines Computerprogramms verschleiert wird, wurde es möglich, Hintertüren im Code zu verbergen. Aber was ist andererseits, wenn das Unternehmen genau weiß, welches Modell es möchte, ihm aber einfach die Rechenressourcen fehlen? Im Allgemeinen neigen solche Unternehmen dazu, die Architektur des Trainingsnetzwerks und die Trainingsverfahren festzulegen und das trainierte Modell sorgfältig zu prüfen. Dieser Modus kann als White-Box-Szenario bezeichnet werden. Es stellt sich die Frage, ob es eine Hintertür gibt, die im White-Box-Modus nicht erkannt werden kann. Die Antwort der Forscher lautet: Ja, es ist immer noch möglich – zumindest in einigen einfachen Systemen. Dies zu beweisen ist jedoch schwierig, daher haben die Forscher nur ein einfaches Modell (ein stochastisches Fourier-Feature-Netzwerk) mit nur einer Schicht künstlicher Neuronen zwischen der Eingabe- und Ausgabeschicht verifiziert. Untersuchungen haben gezeigt, dass , indem sie die anfängliche Zufälligkeit manipulieren. Unterdessen hat Goldwasser gesagt, dass sie gerne weitere Forschung an der Schnittstelle von Kryptographie und maschinellem Lernen sehen würde, ähnlich dem fruchtbaren Ideenaustausch zwischen den beiden Bereichen in den 1980er und 1990er Jahren, eine Meinung, die Kim bestätigte. Er sagte: „Während sich das Gebiet weiterentwickelt, werden einige Technologien spezialisiert und getrennt. Es ist Zeit, die Dinge wieder zusammenzusetzen

Das obige ist der detaillierte Inhalt vonDurch die Implantation nicht erkennbarer Hintertüren in Modelle lässt sich „ausgelagerte' KI leichter austricksen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

Das weltweit leistungsstärkste Open-Source-MoE-Modell ist da, mit chinesischen Fähigkeiten, die mit GPT-4 vergleichbar sind, und der Preis beträgt nur fast ein Prozent von GPT-4-Turbo

May 07, 2024 pm 04:13 PM

Das weltweit leistungsstärkste Open-Source-MoE-Modell ist da, mit chinesischen Fähigkeiten, die mit GPT-4 vergleichbar sind, und der Preis beträgt nur fast ein Prozent von GPT-4-Turbo

May 07, 2024 pm 04:13 PM

Stellen Sie sich ein Modell der künstlichen Intelligenz vor, das nicht nur die Fähigkeit besitzt, die traditionelle Datenverarbeitung zu übertreffen, sondern auch eine effizientere Leistung zu geringeren Kosten erzielt. Dies ist keine Science-Fiction, DeepSeek-V2[1], das weltweit leistungsstärkste Open-Source-MoE-Modell, ist da. DeepSeek-V2 ist ein leistungsstarkes MoE-Sprachmodell (Mix of Experts) mit den Merkmalen eines wirtschaftlichen Trainings und einer effizienten Inferenz. Es besteht aus 236B Parametern, von denen 21B zur Aktivierung jedes Markers verwendet werden. Im Vergleich zu DeepSeek67B bietet DeepSeek-V2 eine stärkere Leistung, spart gleichzeitig 42,5 % der Trainingskosten, reduziert den KV-Cache um 93,3 % und erhöht den maximalen Generierungsdurchsatz auf das 5,76-fache. DeepSeek ist ein Unternehmen, das sich mit allgemeiner künstlicher Intelligenz beschäftigt

KI untergräbt die mathematische Forschung! Der Gewinner der Fields-Medaille und der chinesisch-amerikanische Mathematiker führten 11 hochrangige Arbeiten an | Gefällt mir bei Terence Tao

Apr 09, 2024 am 11:52 AM

KI untergräbt die mathematische Forschung! Der Gewinner der Fields-Medaille und der chinesisch-amerikanische Mathematiker führten 11 hochrangige Arbeiten an | Gefällt mir bei Terence Tao

Apr 09, 2024 am 11:52 AM

KI verändert tatsächlich die Mathematik. Vor kurzem hat Tao Zhexuan, der diesem Thema große Aufmerksamkeit gewidmet hat, die neueste Ausgabe des „Bulletin of the American Mathematical Society“ (Bulletin der American Mathematical Society) weitergeleitet. Zum Thema „Werden Maschinen die Mathematik verändern?“ äußerten viele Mathematiker ihre Meinung. Der gesamte Prozess war voller Funken, knallhart und aufregend. Der Autor verfügt über eine starke Besetzung, darunter der Fields-Medaillengewinner Akshay Venkatesh, der chinesische Mathematiker Zheng Lejun, der NYU-Informatiker Ernest Davis und viele andere bekannte Wissenschaftler der Branche. Die Welt der KI hat sich dramatisch verändert. Viele dieser Artikel wurden vor einem Jahr eingereicht.

Google ist begeistert: JAX-Leistung übertrifft Pytorch und TensorFlow! Es könnte die schnellste Wahl für das GPU-Inferenztraining werden

Apr 01, 2024 pm 07:46 PM

Google ist begeistert: JAX-Leistung übertrifft Pytorch und TensorFlow! Es könnte die schnellste Wahl für das GPU-Inferenztraining werden

Apr 01, 2024 pm 07:46 PM

Die von Google geförderte Leistung von JAX hat in jüngsten Benchmark-Tests die von Pytorch und TensorFlow übertroffen und belegt bei 7 Indikatoren den ersten Platz. Und der Test wurde nicht auf der TPU mit der besten JAX-Leistung durchgeführt. Obwohl unter Entwicklern Pytorch immer noch beliebter ist als Tensorflow. Aber in Zukunft werden möglicherweise mehr große Modelle auf Basis der JAX-Plattform trainiert und ausgeführt. Modelle Kürzlich hat das Keras-Team drei Backends (TensorFlow, JAX, PyTorch) mit der nativen PyTorch-Implementierung und Keras2 mit TensorFlow verglichen. Zunächst wählen sie eine Reihe von Mainstream-Inhalten aus

Hallo, elektrischer Atlas! Der Boston Dynamics-Roboter erwacht wieder zum Leben, seltsame 180-Grad-Bewegungen machen Musk Angst

Apr 18, 2024 pm 07:58 PM

Hallo, elektrischer Atlas! Der Boston Dynamics-Roboter erwacht wieder zum Leben, seltsame 180-Grad-Bewegungen machen Musk Angst

Apr 18, 2024 pm 07:58 PM

Boston Dynamics Atlas tritt offiziell in die Ära der Elektroroboter ein! Gestern hat sich der hydraulische Atlas einfach „unter Tränen“ von der Bühne der Geschichte zurückgezogen. Heute gab Boston Dynamics bekannt, dass der elektrische Atlas im Einsatz ist. Es scheint, dass Boston Dynamics im Bereich kommerzieller humanoider Roboter entschlossen ist, mit Tesla zu konkurrieren. Nach der Veröffentlichung des neuen Videos wurde es innerhalb von nur zehn Stunden bereits von mehr als einer Million Menschen angesehen. Die alten Leute gehen und neue Rollen entstehen. Das ist eine historische Notwendigkeit. Es besteht kein Zweifel, dass dieses Jahr das explosive Jahr der humanoiden Roboter ist. Netizens kommentierten: Die Weiterentwicklung der Roboter hat dazu geführt, dass die diesjährige Eröffnungsfeier wie Menschen aussieht, und der Freiheitsgrad ist weitaus größer als der von Menschen. Aber ist das wirklich kein Horrorfilm? Zu Beginn des Videos liegt Atlas ruhig auf dem Boden, scheinbar auf dem Rücken. Was folgt, ist atemberaubend

KAN, das MLP ersetzt, wurde durch Open-Source-Projekte auf Faltung erweitert

Jun 01, 2024 pm 10:03 PM

KAN, das MLP ersetzt, wurde durch Open-Source-Projekte auf Faltung erweitert

Jun 01, 2024 pm 10:03 PM

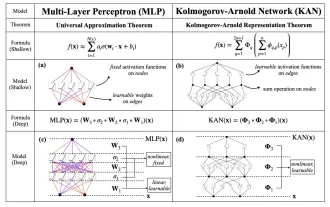

Anfang dieses Monats schlugen Forscher des MIT und anderer Institutionen eine vielversprechende Alternative zu MLP vor – KAN. KAN übertrifft MLP in Bezug auf Genauigkeit und Interpretierbarkeit. Und es kann MLP, das mit einer größeren Anzahl von Parametern ausgeführt wird, mit einer sehr kleinen Anzahl von Parametern übertreffen. Beispielsweise gaben die Autoren an, dass sie KAN nutzten, um die Ergebnisse von DeepMind mit einem kleineren Netzwerk und einem höheren Automatisierungsgrad zu reproduzieren. Konkret verfügt DeepMinds MLP über etwa 300.000 Parameter, während KAN nur etwa 200 Parameter hat. KAN hat eine starke mathematische Grundlage wie MLP und basiert auf dem universellen Approximationssatz, während KAN auf dem Kolmogorov-Arnold-Darstellungssatz basiert. Wie in der folgenden Abbildung gezeigt, hat KAN

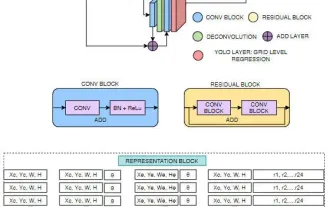

FisheyeDetNet: der erste Zielerkennungsalgorithmus basierend auf einer Fischaugenkamera

Apr 26, 2024 am 11:37 AM

FisheyeDetNet: der erste Zielerkennungsalgorithmus basierend auf einer Fischaugenkamera

Apr 26, 2024 am 11:37 AM

Die Zielerkennung ist ein relativ ausgereiftes Problem in autonomen Fahrsystemen, wobei die Fußgängererkennung einer der ersten Algorithmen ist, die eingesetzt werden. In den meisten Arbeiten wurde eine sehr umfassende Recherche durchgeführt. Die Entfernungswahrnehmung mithilfe von Fischaugenkameras für die Rundumsicht ist jedoch relativ wenig untersucht. Aufgrund der großen radialen Verzerrung ist es schwierig, die standardmäßige Bounding-Box-Darstellung in Fischaugenkameras zu implementieren. Um die obige Beschreibung zu vereinfachen, untersuchen wir erweiterte Begrenzungsrahmen-, Ellipsen- und allgemeine Polygondesigns in Polar-/Winkeldarstellungen und definieren eine mIOU-Metrik für die Instanzsegmentierung, um diese Darstellungen zu analysieren. Das vorgeschlagene Modell „fisheyeDetNet“ mit polygonaler Form übertrifft andere Modelle und erreicht gleichzeitig 49,5 % mAP auf dem Valeo-Fisheye-Kameradatensatz für autonomes Fahren

Tesla-Roboter arbeiten in Fabriken, Musk: Der Freiheitsgrad der Hände wird dieses Jahr 22 erreichen!

May 06, 2024 pm 04:13 PM

Tesla-Roboter arbeiten in Fabriken, Musk: Der Freiheitsgrad der Hände wird dieses Jahr 22 erreichen!

May 06, 2024 pm 04:13 PM

Das neueste Video von Teslas Roboter Optimus ist veröffentlicht und er kann bereits in der Fabrik arbeiten. Bei normaler Geschwindigkeit sortiert es Batterien (Teslas 4680-Batterien) so: Der Beamte hat auch veröffentlicht, wie es bei 20-facher Geschwindigkeit aussieht – auf einer kleinen „Workstation“, pflücken und pflücken und pflücken: Dieses Mal wird es freigegeben. Eines der Highlights Der Vorteil des Videos besteht darin, dass Optimus diese Arbeit in der Fabrik völlig autonom und ohne menschliches Eingreifen während des gesamten Prozesses erledigt. Und aus Sicht von Optimus kann es auch die krumme Batterie aufnehmen und platzieren, wobei der Schwerpunkt auf der automatischen Fehlerkorrektur liegt: In Bezug auf die Hand von Optimus gab der NVIDIA-Wissenschaftler Jim Fan eine hohe Bewertung ab: Die Hand von Optimus ist der fünffingrige Roboter der Welt am geschicktesten. Seine Hände sind nicht nur taktil

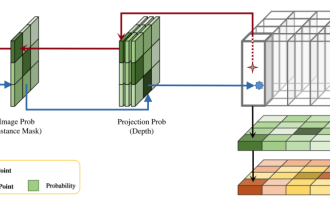

DualBEV: BEVFormer und BEVDet4D deutlich übertreffen, öffnen Sie das Buch!

Mar 21, 2024 pm 05:21 PM

DualBEV: BEVFormer und BEVDet4D deutlich übertreffen, öffnen Sie das Buch!

Mar 21, 2024 pm 05:21 PM

In diesem Artikel wird das Problem der genauen Erkennung von Objekten aus verschiedenen Blickwinkeln (z. B. Perspektive und Vogelperspektive) beim autonomen Fahren untersucht, insbesondere wie die Transformation von Merkmalen aus der Perspektive (PV) in den Raum aus der Vogelperspektive (BEV) effektiv ist implementiert über das Modul Visual Transformation (VT). Bestehende Methoden lassen sich grob in zwei Strategien unterteilen: 2D-zu-3D- und 3D-zu-2D-Konvertierung. 2D-zu-3D-Methoden verbessern dichte 2D-Merkmale durch die Vorhersage von Tiefenwahrscheinlichkeiten, aber die inhärente Unsicherheit von Tiefenvorhersagen, insbesondere in entfernten Regionen, kann zu Ungenauigkeiten führen. Während 3D-zu-2D-Methoden normalerweise 3D-Abfragen verwenden, um 2D-Features abzutasten und die Aufmerksamkeitsgewichte der Korrespondenz zwischen 3D- und 2D-Features über einen Transformer zu lernen, erhöht sich die Rechen- und Bereitstellungszeit.