Linux-Passwörter existieren hauptsächlich in zwei Dateien: 1. Die Datei „/etc/shadow“ wird zum Speichern von Benutzerpasswortinformationen verwendet. Nur der Root-Benutzer hat Leseberechtigungen für diese Datei, und andere Benutzer haben keine Berechtigungen, wodurch sichergestellt wird die Sicherheit des Benutzerpassworts. 2. Die Datei „/etc/gshadow“ wird zum Speichern der Passwortinformationen der Gruppenbenutzer verwendet. Die Datei enthält den Gruppennamen, das verschlüsselte Passwort, den Gruppenadministrator und zusätzliche Benutzerlisteninformationen der Gruppe.

Die Betriebsumgebung dieses Tutorials: Linux7.3-System, Dell G3-Computer.

Linux-Passwörter bestehen hauptsächlich in zwei Dateien

/etc/shadow-Datei: Wird zum Speichern von Benutzerpasswortinformationen im Linux-System verwendet und heißt „ Schattendateien". /etc/shadow文件:用于存储 Linux 系统中用户的密码信息,又称为“影子文件”。

/etc/gshadow

/etc/gshadow-Datei: Wird zum Speichern von Passwortinformationen für Gruppenbenutzer in Linux-Systemen verwendet. 1. Schattendatei

Es gibt eine passwd-Datei in etc, die die grundlegenden Informationen aller Benutzer im System speichert. Da diese Datei jedoch von allen Benutzern gelesen werden darf, kann es daher leicht zu einem Verlust von Benutzerkennwörtern kommen. Das Linux-System entfernt die Passwortinformationen des Benutzers aus der Datei /etc/passwd und legt sie separat in dieser Datei ab./etc/shadow-Datei wird zum Speichern von Benutzerkennwortinformationen in Linux-Systemen verwendet, auch bekannt als „Schattendatei“.

Nur der Root-Benutzer hat Leseberechtigungen für die Datei /etc/shadow, andere Benutzer haben keine Berechtigungen, wodurch die Sicherheit der Benutzerkennwörter gewährleistet ist.

Beachten Sie, dass Sie bei einer Änderung der Berechtigungen dieser Datei darauf achten müssen, ob es sich um einen böswilligen Angriff handelt.

用户名:加密密码:最后一次修改时间:最小修改时间间隔:密码有效期:密码需要变更前的警告天数:密码过期后的宽限时间:账号失效时间:保留字段

Als nächstes werde ich Ihnen diese 9 Felder vorstellen.

1) Der Benutzername

hat die gleiche Bedeutung wie der Benutzername der Datei /etc/passwd.

2) Verschlüsseltes Passwort

Was hier gespeichert wird, ist das wirklich verschlüsselte Passwort. Derzeit verwenden Linux-Passwörter den SHA512-Hash-Verschlüsselungsalgorithmus, der ursprünglich den MD5- oder DES-Verschlüsselungsalgorithmus verwendete. Der SHA512-Hash-Verschlüsselungsalgorithmus verfügt über eine höhere Verschlüsselungsstufe und ist sicherer. Beachten Sie, dass die durch diese Passwortfolge erzeugten verstümmelten Zeichen nicht manuell geändert werden können. Bei manueller Änderung kann das System das Passwort nicht erkennen, was dazu führt, dass das Passwort ungültig wird. Viele Softwareprogramme verwenden diese Funktion, um „!“, „*“ oder „x“ vor der Kennwortzeichenfolge hinzuzufügen, um das Kennwort vorübergehend ungültig zu machen.Die Passwörter aller Pseudobenutzer lauten „!!“ oder „*“, was bedeutet, dass Sie sich nicht ohne Passwort anmelden können. Wenn ein neu erstellter Benutzer kein Passwort festlegt, lautet sein Passwortelement natürlich auch „!!“, was bedeutet, dass der Benutzer kein Passwort hat und sich nicht anmelden kann.

3) Zeitpunkt der letzten Änderung

Dieses Feld gibt den Zeitpunkt an, zu dem das Passwort zuletzt geändert wurde. Warum zeigt der Root-Benutzer jedoch 15775 an? Das liegt daran, dass Linux das Datum berechnet, indem es den 1. Januar 1970 als 1 nimmt und die Zeit addiert. Bis zum 1. Januar 1971 sind es 366 Tage. Hier werden 15775 Tage angezeigt, d. h. das Root-Benutzerkennwort wurde von diesem Root-Konto am 15775. Tag nach dem 1. Januar 1970 geändert. Also, welcher Tag steht für 15775? Sie können zum Konvertieren den folgenden Befehl verwenden:[root@localhost ~]# date -d "1970-01-01 15775 days" 2013年03月11日 星期一 00:00:00 CST

4) Mindeständerungszeitintervall

Mindeständerungsintervallzeit, d. h. dieses Feld gibt an, wie lange das Passwort ab dem 3. Feld (dem Datum der letzten Passwortänderung) nicht geändert werden kann. Wenn es 0 ist, kann das Passwort jederzeit geändert werden. Wenn es 10 ist, bedeutet dies, dass das Passwort innerhalb von 10 Tagen nach der Passwortänderung nicht erneut geändert werden kann.Dieses Feld ist für einige Personen gedacht, die ihre Kontopasswörter häufig ändern.

5) Gültigkeitsdauer des Passworts

Es ist eine gute Angewohnheit, Ihr Passwort häufig zu ändern. Um Benutzer zu zwingen, ihre Passwörter zu ändern, kann in diesem Feld angegeben werden, wie lange es dauert, das Passwort erneut vom 3. Feld aus zu ändern. andernfalls muss das Konto sein Passwort erneut ändern. Das Passwort durchläuft die Ablaufphase.Der Standardwert dieses Feldes ist 99999, also 273 Jahre, was als dauerhaft angesehen werden kann. Bei einer Änderung auf 90 bedeutet dies, dass das Passwort nach 90 Tagen erneut geändert werden muss, andernfalls verfällt der Benutzer. Verwenden Sie dieses Feld bei der Verwaltung des Servers, um Benutzer zu zwingen, ihre Passwörter regelmäßig zu ändern.

6) Die Anzahl der Warntage, bevor das Passwort geändert werden muss

🎜🎜Im Vergleich zum 5. Feld sendet das System eine Warnmeldung an das Konto, wenn das Kontopasswort bald abläuft, um den Benutzer daran zu erinnern „Ihr Passwort läuft in n Tagen ab“ Es läuft bald ab, bitte setzen Sie Ihr Passwort so schnell wie möglich zurück!“ 🎜该字段的默认值是 7,也就是说,距离密码有效期的第 7 天开始,每次登录系统都会向该账户发出 "修改密码" 的警告信息。

7)密码过期后的宽限天数

也称为“口令失效日”,简单理解就是,在密码过期后,用户如果还是没有修改密码,则在此字段规定的宽限天数内,用户还是可以登录系统的;如果过了宽限天数,系统将不再让此账户登陆,也不会提示账户过期,是完全禁用。

比如说,此字段规定的宽限天数是 10,则代表密码过期 10 天后失效;如果是 0,则代表密码过期后立即失效;如果是 -1,则代表密码永远不会失效。

8)账号失效时间

同第 3 个字段一样,使用自 1970 年 1 月 1 日以来的总天数作为账户的失效时间。该字段表示,账号在此字段规定的时间之外,不论你的密码是否过期,都将无法使用!

该字段通常被使用在具有收费服务的系统中。

9)保留

这个字段目前没有使用,等待新功能的加入。

忘记密码怎么办

经常有读者会忘记自己的账户密码,该怎么处理呢?

对于普通账户的密码遗失,可以通过 root 账户解决,它会重新给你配置好指定账户的密码,而不需知道你原有的密码(利用 root 的身份使用 passwd 命令即可)。

如果 root 账号的密码遗失,则需要重新启动进入单用户模式,系统会提供 root 权限的 bash 接口,此时可以用 passwd 命令修改账户密码;也可以通过挂载根目录,修改 /etc/shadow,将账户的 root 密码清空的方法,此方式可使用 root 无法密码即可登陆,建议登陆后使用 passwd 命令配置 root 密码。

2、gshadow文件

组用户信息存储在 /etc/group 文件中,而将组用户的密码信息存储在 /etc/gshadow 文件中。

gshadow文件中,每行代表一个组用户的密码信息,各行信息用 ":" 作为分隔符分为 4 个字段,每个字段的含义如下:

组名:加密密码:组管理员:组附加用户列表

1)组名

同 /etc/group 文件中的组名相对应。

2)组密码

对于大多数用户来说,通常不设置组密码,因此该字段常为空,但有时为 "!",指的是该群组没有组密码,也不设有群组管理员。

3)组管理员

从系统管理员的角度来说,该文件最大的功能就是创建群组管理员。那么,什么是群组管理员呢?

考虑到 Linux 系统中账号太多,而超级管理员 root 可能比较忙碌,因此当有用户想要加入某群组时,root 或许不能及时作出回应。这种情况下,如果有群组管理员,那么他就能将用户加入自己管理的群组中,也就免去麻烦 root 了。

不过,由于目前有 sudo 之类的工具,因此群组管理员的这个功能已经很少使用了。

4)组中的附加用户

该字段显示这个用户组中有哪些附加用户,和 /etc/group 文件中附加组显示内容相同。

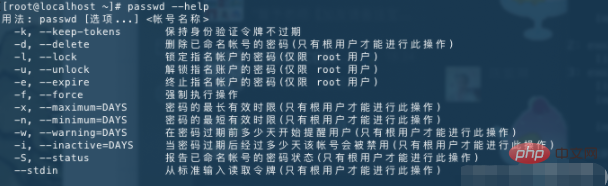

passwd命令用于更新/etc/shadow文件中用户的身份验证令牌。

# 当前用户修改密码,直接使用passwd passwd # 为其他用户修改密码 passwd 用户名

禁用用户passwd命令用于更新/etc/shadow文件中用户的身份验证令牌。

# 锁定用户的密码 passwd -l daygeek ## 回显 Locking password for user daygeek. passwd: Success # 查看用户的密码锁定状态 passwd -S daygeek # 解锁用户的密码 passwd -u daygeek

# 查看账号的密码状态 passwd -S root

帐户密码状态的简短信息。

单引号' ',双引号" "的区别:

' '剥夺了所有字符的特殊含义,单引号' '内就变成了单纯的字符。" "则对于双引号" "内的参数替换($)和命令替换(``)是个例外。# 用echo写入新密码到passwd中 ## passwd --stdin:从标准输入(比如管道)写入密码 # echo双引号不要使用特殊字符,比如!,会被转义 ## echo使用单引号,引号内的字符不会被转义 echo '新密码'|passwd --stdin 用户名 # Ubuntu不支持 --stdin参数,可以使用替代命令 echo user:pass | chpasswd

## -d 删除已有密码 passwd -d 用户名

[root@localhost ~]# chage --help 用法:chage [选项] 登录 选项: -d, --lastday 最近日期 将最近一次密码设置时间设为“最近日期” -E, --expiredate 过期日期 将帐户过期时间设为“过期日期” -h, --help 显示此帮助信息并推出 -I, --inactive INACITVE 过期 INACTIVE 天数后,设定密码为失效状态 -l, --list 显示帐户年龄信息 -m, --mindays 最小天数 将两次改变密码之间相距的最小天数设为“最小天数” -M, --maxdays 最大天数 将两次改变密码之间相距的最大天数设为“最大天数” -R, --root CHROOT_DIR chroot 到的目录 -W, --warndays 警告天数 将过期警告天数设为“警告天数”

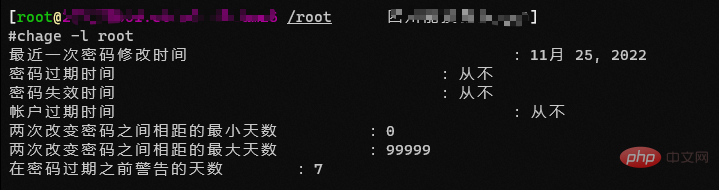

# 查看上次密码的修改时间 # 查看密码过期配置 chage -l root

# 修改testt用户密码信息,设置最大有效期为120天,最小有效期为7天 ## -M, --maxdays 最大天数 将两次改变密码之间相距的最大天数设为“最大天数” ## -m, --mindays 最小天数 将两次改变密码之间相距的最小天数设为“最小天数” chage -M 120 -m 7 test

# test这个账号的有效期是2014-09-30 ## -E, --expiredate 过期日期 将帐户过期时间设为“过期日期” chage -E '2014-09-30' test

# 修改用户的密码有效期为永久(5个9) ## -M, --maxdays 最大天数 将两次改变密码之间相距的最大天数设为“最大天数” chage -M 99999 用户名

# 使密码立即失效 # 强制要求用户登陆时修改密码 ## -d, --lastday 最近日期 将最近一次密码设置时间设为“最近日期” chage -d 0 用户名 # 查看密码过期时间 [root@localhost ~]# chage -l use1 最近一次密码修改时间 :密码必须修改 密码过期时间 :密码必须修改 密码失效时间 :密码必须修改 帐户过期时间 :从不 两次改变密码之间相距的最小天数 :0 两次改变密码之间相距的最大天数 :99999 在密码过期之前警告的天数 :7

[student@workstation data-secret]$ openssl passwd --help Usage: passwd [options] Valid options are: -help Display this summary -in infile Read passwords from file -noverify Never verify when reading password from terminal -quiet No warnings -table Format output as table -reverse Switch table columns -salt val Use provided salt -stdin Read passwords from stdin -6 SHA512-based password algorithm -5 SHA256-based password algorithm -apr1 MD5-based password algorithm, Apache variant -1 MD5-based password algorithm -aixmd5 AIX MD5-based password algorithm -crypt Standard Unix password algorithm (default) -rand val Load the file(s) into the random number generator -writerand outfile Write random data to the specified file

[student@workstation data-secret]$ openssl passwd -6 Password: # 提示输入密码 Verifying - Password: # 确认密码 # 生成的加密后的密码 $6$hkf.tpoz/woyZn1c$ArDSHie9USt44nnqymqL6OZWKsI3e0WWl4NedhfmQOlSEN6er18SYSfyGnvxQmEgC81DLKuERhqDm5Ei3iIDw0

使用-salt 字符串 给密码加盐

不同的盐,密码相同,算法相同,密文不同

相同的盐,密码相同,算法相同,密文相同

# 加盐rhel生成密码密文 [student@workstation data-secret]$ openssl passwd -6 -salt rhel Password: # 输入密码 ## 生成的密文 $6$rhel$2JncQy/NAQr4GHoVgz49YGRni8lXx3jakLxYxEBcTYLN8hh7Nu9fJc4zSbRhiJmv0vBlB6W3YyQp.nLZo8MCy0 # 再次实验加盐rhel生成密文 [student@workstation data-secret]$ openssl passwd -6 -salt rhel Password: # 输入密码 ## 生成的密文与上次密文完全一致 $6$rhel$2JncQy/NAQr4GHoVgz49YGRni8lXx3jakLxYxEBcTYLN8hh7Nu9fJc4zSbRhiJmv0vBlB6W3YyQp.nLZo8MCy0

$6$rhel$2JncQy/NAQr4GHoVgz49YGRni8lXx3jakLxYxEBcTYLN8hh7Nu9fJc4zSbRhiJmv0vBlB6W3YyQp.nLZo8MCy0 ## $6 表示加密算法sha512 ## $rhel 表示盐时rhel ## 第三个$之后才是 算法+盐+原密码 生成的密文

相关推荐:《Linux视频教程》

Das obige ist der detaillierte Inhalt vonIn welchen Dateien sind Linux-Passwörter vorhanden?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!