Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

Im Handumdrehen blinzelten die Terrakotta-Krieger und -Pferde im Handumdrehen! Ein Ausländer nutzte KI, um ihn wiederherzustellen

Im Handumdrehen blinzelten die Terrakotta-Krieger und -Pferde im Handumdrehen! Ein Ausländer nutzte KI, um ihn wiederherzustellen

Im Handumdrehen blinzelten die Terrakotta-Krieger und -Pferde im Handumdrehen! Ein Ausländer nutzte KI, um ihn wiederherzustellen

Tausend Jahre lang war es, als würde sich die Geschichte wiederholen, sobald sie blinzelten.

Vor nicht allzu langer Zeit nutzte der ausländische Blogger Panagiotis Constantinou KI, um die Terrakotta-Krieger der Qin-Dynastie wiederherzustellen.

Was noch erstaunlicher ist, ist, dass er auch die Alten dazu brachte, subtile dynamische Ausdrücke zu machen.

Schau, die Terrakotta-Krieger zwinkern dir zu und lächeln dich an.

Nach dem Besuch der Terrakotta-Krieger und -Pferde werden alle von diesen echten Tonskulpturendenkmälern schockiert sein. Schauen Sie sich die mit KI restaurierten Terrakotta-Krieger und -Pferde an, die sich in Onkel aus Fleisch und Blut verwandelt haben.

Der Gesichtsausdruck der einzelnen Terrakotta-Krieger und -Pferde ist alle unterschiedlich und es ist für uns schwierig, uns vorzustellen, wie sie damals aussahen.

Dieser Ausländer hat diese Krieger wieder zum Leben erweckt und über Tausende von Jahren mit Ihnen gesprochen.

Zuvor reparierte Otani, der Besitzer von Station B UP, auch die Terrakotta-Krieger und brachte ihre Münder in Bewegung.

Tatsächlich fertigte Panagiotis Constantinou neben den Terrakotta-Kriegern und -Pferden auch eine Reihe dynamischer Restaurierungen von ägyptischen Kaisern hinter den feindlichen Linien, antiken griechischen Philosophen, der Königin von England usw. an.

Lass es uns gemeinsam genießen. „Treffen Sie Marcus Crassus durch Zeit und Raum.“

Die antike Kleopatra

Königin von England

......

Reparaturtechnologie

DAIN: Depth-Aware Video Frame Interpolation (DAIN)-Modell, das Verdeckungen durch Erkunden von Tiefeninformationen explizit erkennt. Dieses Projekt entwickelte eine tiefenbewusste, fließende Projektionsebene, die vorzugsweise nähere Objekte abtastet, um interpolierte Videobilder in der Mitte des Streams zu synthetisieren.

DAIN: Depth-Aware Video Frame Interpolation (DAIN)-Modell, das Verdeckungen durch Erkunden von Tiefeninformationen explizit erkennt. Dieses Projekt entwickelte eine tiefenbewusste, fließende Projektionsebene, die vorzugsweise nähere Objekte abtastet, um interpolierte Videobilder in der Mitte des Streams zu synthetisieren.

ESRGAN: ESRGAN wurde gegenüber SRGAN verbessert und wird hauptsächlich für die Video-Superauflösung verwendet.

ESRGAN: ESRGAN wurde gegenüber SRGAN verbessert und wird hauptsächlich für die Video-Superauflösung verwendet.

Im Gegensatz zu der Tatsache, dass die tiefen Modelle von SRGAN immer schwieriger zu trainieren sind, können die tieferen ESRGAN-Modelle durch einfaches Training eine hervorragende Leistung erzielen. Der Kernpunkt liegt in der Netzwerkinterpolationsstrategie, die visuelle Qualität und Spitzensignal-Rausch-Verhältnis in Einklang bringt Verhältnis.

DeOldify: DeOldify wird mit NoGAN trainiert, was für den Erhalt stabiler und farbenfroher Bilder von entscheidender Bedeutung ist.

NoGAN-Training kombiniert die Vorteile von GANs (wunderbare Kolorierung) und eliminiert gleichzeitig Nebenwirkungen (wie flackernde Objekte in Videos).

Ob es sich um ein Bild oder ein Video handelt, die KI kann es wieder zum Leben erwecken, vor allem aufgrund ihrer leistungsstarken Lernfähigkeit.

Hier werfen wir einen kurzen Blick auf das „Seelen-GAN“, das für die KI-Reparatur unverzichtbar ist.

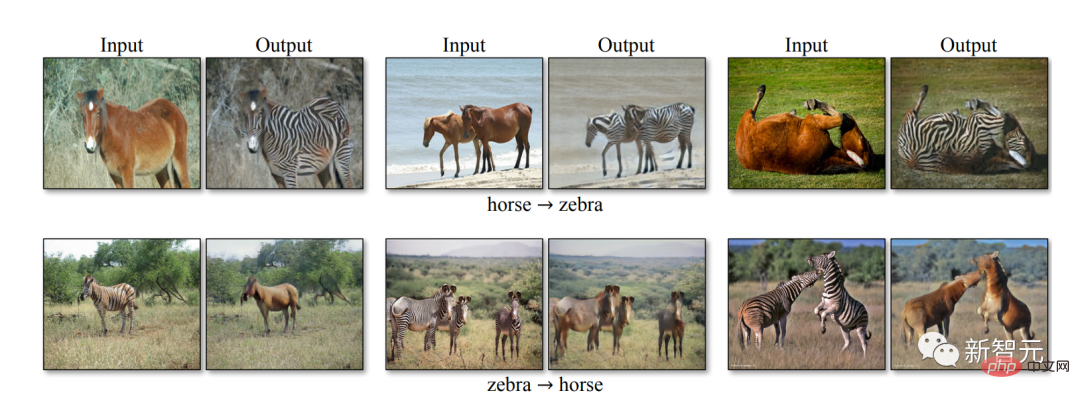

Erinnern Sie sich an die Bilder von Pferden und Zebras, die sich ineinander verwandeln? Dies ist eine der Anwendungen von GAN.

Im Vergleich zu anderen klassischen Algorithmen für maschinelles Lernen besteht der größte Innovationspunkt des GAN-Algorithmus darin, dass er den Generator und den Diskriminator kombiniert, sodass beide miteinander konkurrieren können, um gemeinsamen Erfolg zu erzielen endlich einen „gleichmäßigen“ Zustand erreichen.

Nehmen Sie Bilder als Beispiel. Der Diskriminator D hofft, genau zu unterscheiden, welche die tatsächliche Datenverteilung und welche die Datenverteilung des Generators ist. Gleichzeitig wird auch der Generator G kontinuierlich trainiert und hofft, dies zu erreichen in der Lage sein Der Diskriminator kann nicht erkennen, welches Bild echt und welches gefälscht ist.

Heutzutage sind immer mehr Technologien wie KI-Reparatur, KI-Gesichtsveränderung usw. untrennbar mit dem GAN-Netzwerk verbunden. Die Probleme, die GAN einst plagten, wie z. B. Schwierigkeiten bei der Konvergenz, wurden nach und nach verbessert, und immer mehr Technologien wurden auf der Grundlage von GAN abgeleitet. Mit immer besseren Netzwerken wie CycleGAN, StackGAN usw. werden der Öffentlichkeit nach und nach realistischere und lebendigere Bilder präsentiert.

Jetzt ist wahrscheinlich die Ära gekommen, in der „alles KI sein kann“! Wir werden abwarten, welche visuellen Überraschungen uns die KI weiterhin bringen wird~~~

Das obige ist der detaillierte Inhalt vonIm Handumdrehen blinzelten die Terrakotta-Krieger und -Pferde im Handumdrehen! Ein Ausländer nutzte KI, um ihn wiederherzustellen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

So setzen Sie die Debian Apache -Protokollebene fest

Apr 13, 2025 am 08:33 AM

So setzen Sie die Debian Apache -Protokollebene fest

Apr 13, 2025 am 08:33 AM

In diesem Artikel wird beschrieben, wie Sie die Protokollierungsstufe des Apacheweb -Servers im Debian -System anpassen. Durch Ändern der Konfigurationsdatei können Sie die ausführliche Ebene der von Apache aufgezeichneten Protokollinformationen steuern. Methode 1: Ändern Sie die Hauptkonfigurationsdatei, um die Konfigurationsdatei zu finden: Die Konfigurationsdatei von Apache2.x befindet sich normalerweise im Verzeichnis/etc/apache2/. Der Dateiname kann je nach Installationsmethode Apache2.conf oder httpd.conf sein. Konfigurationsdatei bearbeiten: Öffnen Sie die Konfigurationsdatei mit Stammberechtigungen mit einem Texteditor (z. B. Nano): Sudonano/etc/apache2/apache2.conf

So optimieren Sie die Leistung von Debian Readdir

Apr 13, 2025 am 08:48 AM

So optimieren Sie die Leistung von Debian Readdir

Apr 13, 2025 am 08:48 AM

In Debian -Systemen werden Readdir -Systemaufrufe zum Lesen des Verzeichnisinhalts verwendet. Wenn seine Leistung nicht gut ist, probieren Sie die folgende Optimierungsstrategie aus: Vereinfachen Sie die Anzahl der Verzeichnisdateien: Teilen Sie große Verzeichnisse so weit wie möglich in mehrere kleine Verzeichnisse auf und reduzieren Sie die Anzahl der gemäß Readdir -Anrufe verarbeiteten Elemente. Aktivieren Sie den Verzeichnis -Inhalt Caching: Erstellen Sie einen Cache -Mechanismus, aktualisieren Sie den Cache regelmäßig oder bei Änderungen des Verzeichnisinhalts und reduzieren Sie häufige Aufrufe an Readdir. Speicher -Caches (wie Memcached oder Redis) oder lokale Caches (wie Dateien oder Datenbanken) können berücksichtigt werden. Nehmen Sie eine effiziente Datenstruktur an: Wenn Sie das Verzeichnis -Traversal selbst implementieren, wählen Sie effizientere Datenstrukturen (z.

So implementieren Sie die Dateisortierung nach Debian Readdir

Apr 13, 2025 am 09:06 AM

So implementieren Sie die Dateisortierung nach Debian Readdir

Apr 13, 2025 am 09:06 AM

In Debian -Systemen wird die Readdir -Funktion zum Lesen des Verzeichnisinhalts verwendet, aber die Reihenfolge, in der sie zurückgibt, ist nicht vordefiniert. Um Dateien in einem Verzeichnis zu sortieren, müssen Sie zuerst alle Dateien lesen und dann mit der QSORT -Funktion sortieren. Der folgende Code zeigt, wie Verzeichnisdateien mithilfe von Readdir und QSORT in Debian System sortiert werden:#include#include#include#include // benutzerdefinierte Vergleichsfunktion, verwendet für QSortIntCompare (constvoid*a, constvoid*b) {rettrcmp (*(*(*(

Debian Mail Server Firewall -Konfigurationstipps

Apr 13, 2025 am 11:42 AM

Debian Mail Server Firewall -Konfigurationstipps

Apr 13, 2025 am 11:42 AM

Das Konfigurieren der Firewall eines Debian -Mailservers ist ein wichtiger Schritt zur Gewährleistung der Serversicherheit. Im Folgenden sind mehrere häufig verwendete Firewall -Konfigurationsmethoden, einschließlich der Verwendung von Iptables und Firewalld. Verwenden Sie Iptables, um Firewall so zu konfigurieren, dass Iptables (falls bereits installiert) installiert werden:

Debian Mail Server SSL -Zertifikat -Installationsmethode

Apr 13, 2025 am 11:39 AM

Debian Mail Server SSL -Zertifikat -Installationsmethode

Apr 13, 2025 am 11:39 AM

Die Schritte zur Installation eines SSL -Zertifikats auf dem Debian Mail -Server sind wie folgt: 1. Installieren Sie zuerst das OpenSSL -Toolkit und stellen Sie sicher, dass das OpenSSL -Toolkit bereits in Ihrem System installiert ist. Wenn nicht installiert, können Sie den folgenden Befehl installieren: sudoapt-getupdatesudoapt-getinstallopenssl2. Generieren Sie den privaten Schlüssel und die Zertifikatanforderung als nächst

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

In Debian Systems ist OpenSSL eine wichtige Bibliothek für Verschlüsselung, Entschlüsselung und Zertifikatverwaltung. Um einen Mann-in-the-Middle-Angriff (MITM) zu verhindern, können folgende Maßnahmen ergriffen werden: Verwenden Sie HTTPS: Stellen Sie sicher, dass alle Netzwerkanforderungen das HTTPS-Protokoll anstelle von HTTP verwenden. HTTPS verwendet TLS (Transport Layer Security Protocol), um Kommunikationsdaten zu verschlüsseln, um sicherzustellen, dass die Daten während der Übertragung nicht gestohlen oder manipuliert werden. Überprüfen Sie das Serverzertifikat: Überprüfen Sie das Serverzertifikat im Client manuell, um sicherzustellen, dass es vertrauenswürdig ist. Der Server kann manuell durch die Delegate -Methode der URLSession überprüft werden

Wie man Debian Hadoop Log Management macht

Apr 13, 2025 am 10:45 AM

Wie man Debian Hadoop Log Management macht

Apr 13, 2025 am 10:45 AM

Wenn Sie Hadoop-Protokolle auf Debian verwalten, können Sie die folgenden Schritte und Best Practices befolgen: Protokollaggregation Aktivieren Sie die Protokollaggregation: Set Garn.log-Aggregation-Enable in true in der Datei marn-site.xml, um die Protokollaggregation zu aktivieren. Konfigurieren von Protokoll-Retentionsrichtlinien: Setzen Sie Garn.log-Aggregation.Retain-Sekunden, um die Retentionszeit des Protokolls zu definieren, z. B. 172800 Sekunden (2 Tage). Log Speicherpfad angeben: über Garn.n

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Die Readdir -Funktion im Debian -System ist ein Systemaufruf, der zum Lesen des Verzeichnisgehalts verwendet wird und häufig in der C -Programmierung verwendet wird. In diesem Artikel wird erläutert, wie Readdir in andere Tools integriert wird, um seine Funktionalität zu verbessern. Methode 1: Kombinieren Sie C -Sprachprogramm und Pipeline zuerst ein C -Programm, um die Funktion der Readdir aufzurufen und das Ergebnis auszugeben:#include#include#includeIntmain (intargc, char*argv []) {Dir*Dir; structDirent*Eintrag; if (argc! = 2) {{