Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

Ein Artikel über das funktionale Sicherheitsdesign fortschrittlicher Domänencontroller für autonomes Fahren

Ein Artikel über das funktionale Sicherheitsdesign fortschrittlicher Domänencontroller für autonomes Fahren

Ein Artikel über das funktionale Sicherheitsdesign fortschrittlicher Domänencontroller für autonomes Fahren

Der Entwurfsprozess des fortschrittlichen zentralen Domänencontrollers für autonomes Fahren erfordert ein umfassendes Verständnis der Sicherheitsentwurfsprinzipien, da im frühen Entwurf, unabhängig davon, ob es sich um Architektur, Software, Hardware oder Kommunikation handelt, die Entwurfsregeln vollständig verstanden werden müssen um die entsprechenden Vorteile voll zur Geltung zu bringen und gleichzeitig bestimmte Designprobleme zu vermeiden.

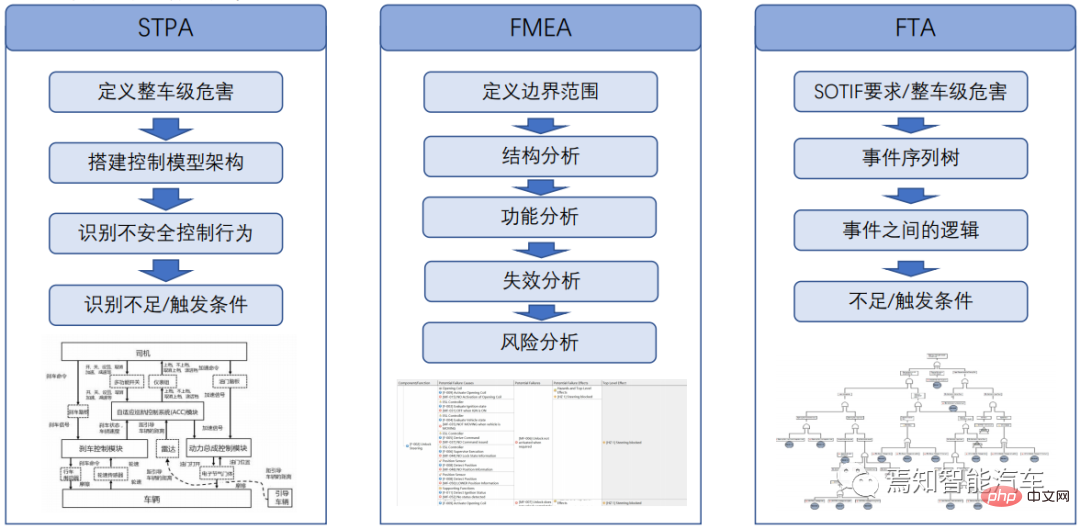

Das funktionale Sicherheitsdesign von High-End-Domänencontrollern, über das wir hier sprechen, bezieht sich hauptsächlich auf die Szenarioanalyse der erwarteten funktionalen Sicherheit in der Front-End-Entwicklung und alle Unterpunkte, die an der funktionalen Back-End-Sicherheit beteiligt sind. Erstens wird die Basisebene der Hardware als Verbindungsbasispunkt verwendet, und die Kommunikation und Datenstromübertragung der gesamten Systemarchitektur wird über die Datenkommunikationsseite realisiert. Die Software wird in die Hardware eingebrannt, wobei die Hardware als Träger verwendet wird Die Kommunikationseinheit ist für den Aufruf der Module untereinander verantwortlich. Also für die Sicherheitsdesignseite des Domänencontrollers. Aus Sicht der Fahrzeugsicherheitsfähigkeitsanalyse umfasst der Hauptanalyseprozess auch die folgenden drei Aspekte: Systemtheoretische Analyse STPA (Systemtheoretische Prozessanalyse), Fehlermöglichkeits- und Einflussanalyse FMEA und Fehlerbaumanalyse (FTA).

Für den Domänencontroller im Kern der Architektur ist ein sehr hohes Maß an funktionaler Sicherheit erforderlich. Generell können wir es in drei Ebenen einteilen: Datenkommunikationssicherheit, Hardware-Grundsicherheit und Software-Grundsicherheit. Der spezifische Analyseprozess muss mehrere Aspekte vollständig berücksichtigen, darunter funktionale Sicherheit auf grundlegender Hardwareebene, funktionale Sicherheit auf grundlegender Softwareebene und Datenkommunikationsfähigkeiten, und die Analyse jedes Aspekts muss umfassend sein.

Datenkommunikationssicherheit

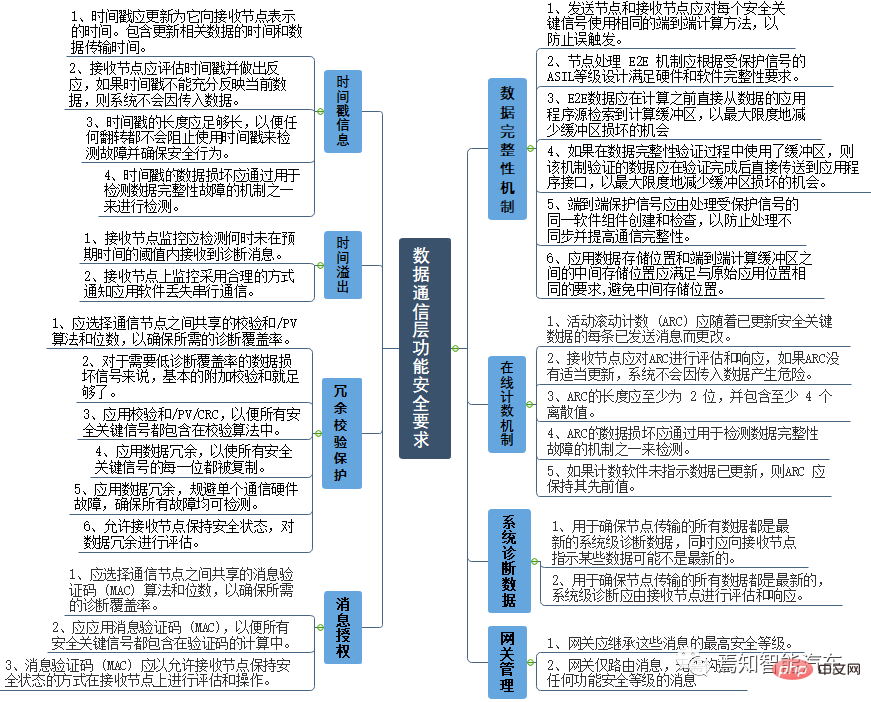

Da die Verbindung und der Datenzu- und -abfluss enden, spielt das Kommunikationsende eine entscheidende Rolle in der gesamten Systemarchitekturkommunikation. Für die Datenkommunikationsebene beziehen sich die Anforderungen an die funktionale Sicherheit hauptsächlich auf das Allgemeine Datenintegritätsmechanismus, Online-Zählmechanismus (Rolling Counter), Systemdiagnosedatenaktualisierung, Zeitstempelinformationen (Time Stamp), Zeitüberlauf (CheckSum), Verwaltungsautorisierungscode, Datenredundanz, Gateway und andere wichtige Aspekte. Unter anderem stimmen sie für die Datenkommunikation wie Online-Zählung, Diagnose, Zeitüberlaufüberprüfung usw. mit dem traditionellen Punkt-zu-Punkt-Canbus-Signal überein, während für die nächste Generation des autonomen Fahrens Datenredundanz und eine Optimierung der zentralen Gateway-Verwaltung erforderlich sind. und Datenautorisierung, Zugriff usw. sind Bereiche, auf die man sich konzentrieren muss.

Ihre allgemeinen Anforderungen an die funktionale Sicherheit lauten wie folgt:

Hardware-Grundstufe

Funktionale Sicherheitsanforderungen auf der Hardware-Grundstufe beziehen sich hauptsächlich auf Mikrocontrollermodule, Speichermodule, Stromversorgungsunterstützung, seriell Datenkommunikation und andere Hauptmodule.

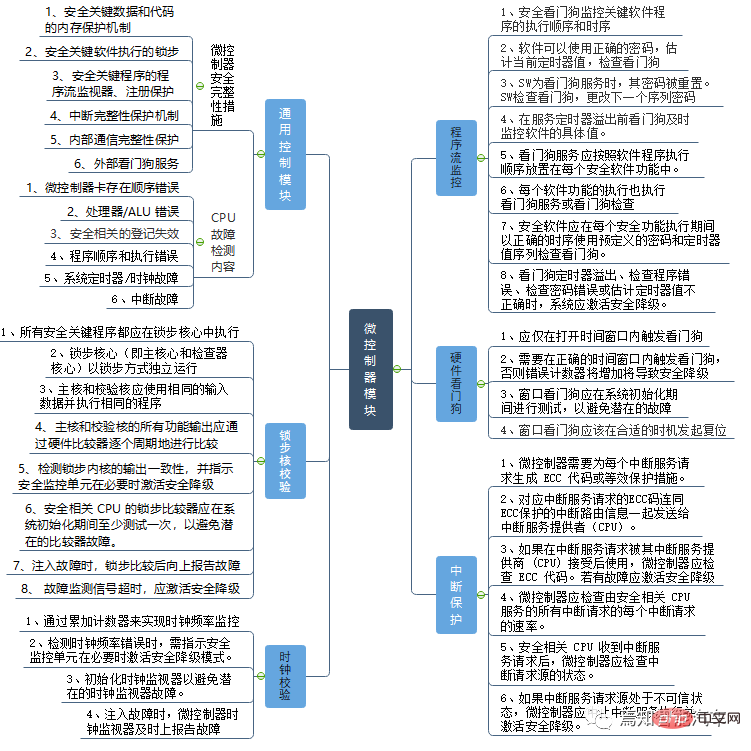

Sicherheit des Mikrocontrollermoduls

Der Mikrocontroller hier ist das, was wir oft als AI-Chip (SOC), Gleitkomma-Operationschip (GPU) und Logikoperationschip (MCU) bezeichnen, der im Auto läuft der Enddomänencontroller. Aus der Perspektive des funktionalen Sicherheitsdesigns umfassen verschiedene Arten von Mikrocontrollermodulen allgemeine Designmodule, Lock-Step-Kernüberprüfung (einschließlich Lock-Step-Kernvergleich, Lock-Step-Kern-Selbsttest), Taktüberprüfung (einschließlich Taktvergleich, Takt-Selbsttest). Test), Programmflussüberwachung, Heartbeat-Überwachung, Hardware-Watchdog-Funktion, Interrupt-Schutz, Speicher-/Flash-/Registerüberwachung/Selbsttest, Überwachung und Selbsttest der Stromversorgung, Kommunikationsschutz usw.

Es ist zu beachten, dass der Mikrocontroller das periodische Schaltsignal „aktiver Herzschlag“ über feste Leitungen an die Überwachungseinheit liefern sollte. Schaltsignale sollten von einem Sicherheitswächter verwaltet werden, der auch Funktionen zur Programmflussüberwachung bietet. Der Security Watchdog darf den „Active Heartbeat“ nur während des Watchdog-Dienstes umschalten. Die Mikrocontroller-Sicherheitssoftware sollte dann jedes Mal, wenn der interne Sicherheits-Watchdog gewartet wird, den „aktiven Heartbeat“ umschalten, was der Überwachungseinheit anzeigt, dass der Mikrocontroller läuft und der Sicherheits-Watchdog-Timer läuft. Der Systemhintergrund sollte das Schaltsignal „Active Heartbeat“ überwachen, indem er überprüft, ob die Zeiten der Signalumschaltung sowie die hohen und niedrigen Zustände innerhalb des gültigen Bereichs liegen. Sobald ein „Active Heartbeat“-Fehler erkannt wird, aktiviert die SMU die Sicherheitsherabstufung.

Watchdog-Programme sollten während der Systeminitialisierung getestet werden, um mögliche Fehler zu vermeiden. Die folgenden Fehlertypen sollten während des Prozesses getestet werden:

– Falsche Watchdog-Auslösezeit (ausgelöst in geschlossenem Fenster);

– Kein Watchdog ausgelöst; Während des gesamten Chip-Betriebsprozesses wird es hauptsächlich für die temporäre und häufig verwendete Dateispeicherung sowie für den Datenaustausch während des Betriebsprozesses verwendet. Beispielsweise wird unser Betriebssystem-Startprogramm in einem SOC gespeichert /In der an die MCU angeschlossenen Speichereinheit müssen beispielsweise unsere autonomen Fahrprodukte der nächsten Generation hochpräzise Fahr-/Parkkarten verwenden, die normalerweise in der an den Chip angeschlossenen Speichereinheit gespeichert sind, sowie einige Diagnosen und Protokolle In der zugrunde liegenden Software werden auch Klassendateien in unserem Plug-in-Chip gespeichert. Welche Bedingungen müssen also für die gesamte Speichereinheit erfüllt sein, um entsprechende funktionale Sicherheitsbedingungen zu gewährleisten? Eine ausführliche Erklärung finden Sie in der Abbildung unten.

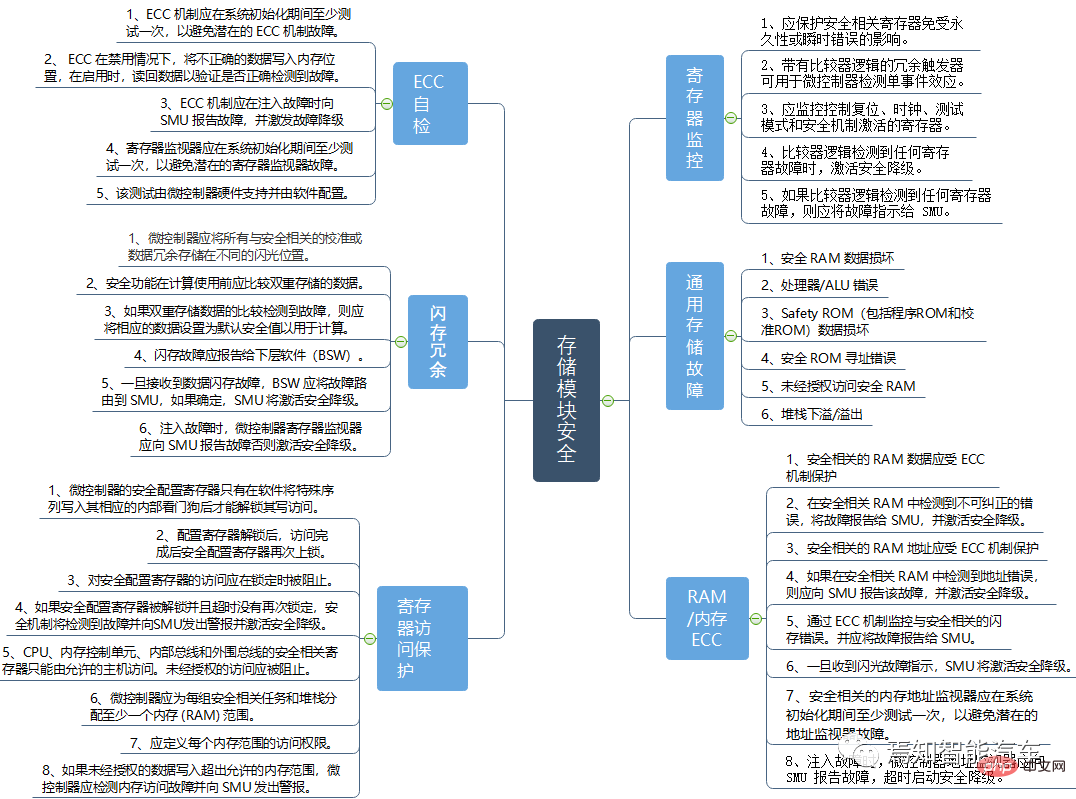

Die Sicherheit der gesamten Speichereinheit umfasst hauptsächlich Registerüberwachung, allgemeine Speichereinheit, RAM/Speicher-ECC, ECC-Selbsttest, Flash-Redundanz, Registerschreibschutz, Bereichsschutz, Registerselbsttest und andere Aspekte.

Integrität der Stromversorgung

Ein Beispiel für eine Testmethode besteht darin, einen höheren oder niedrigeren Überwachungsschwellenwert zu konfigurieren, um den Monitor zu zwingen, einen Unterspannungs- oder Überspannungsfehler zu erkennen und zu überprüfen, ob der Fehler korrekt erkannt wird. Wenn ein Fehler auftritt, sollte die Leistungsüberwachung den Hilfsabschaltpfad aktivieren. Der Mikrocontroller sollte den Hilfsabschaltpfad überwachen und den Test nur dann als „bestanden“ betrachten, wenn sich der Hilfsabschaltpfad im Testverfahren wie erwartet verhält, andernfalls wird er als „nicht bestanden“ gewertet. Sobald ein Fehler erkannt wird, aktiviert der Mikrocontroller die Sicherheitsverschlechterung. Dieser Test wird durch eine spezielle BIST-Funktion unterstützt und muss von der Mikrocontroller-Software nach einem detaillierten Verfahren konfiguriert werden. „Grundlegende Softwaresicherheit“ Dazu gehören das Design von Softwaredokumenten, Softwaresprache und -stil, sicherheitskritische Variablen, Fehlererkennung und -korrektur, Softwarearchitektur, sicherheitskritischer Code, Programmflussüberwachung, Änderungsmanagement und andere wichtige Aspekte. Software-Designbeschreibungen auf allen Ebenen sollten natürliche Sprache verwenden, um den Zweck des Modells oder Codes zu definieren. Wenn beispielsweise die Unabhängigkeit zwischen mehreren Variablen für die Sicherheit des Systems von entscheidender Bedeutung ist, sollten diese Variablen nicht unter Verwendung der öffentlichen Adresse der Variablen zu einem einzigen Datenelement zusammengefasst werden. Dies kann zu systematischen Gleichtaktausfällen führen, die alle Elemente in der Struktur betreffen. Wenn Variablen gruppiert wurden, sollte eine entsprechende Begründung für sicherheitskritische Funktionen erfolgen.

Dieser Artikel beginnt aus der Perspektive der funktionalen Sicherheit und analysiert detailliert die umfassenden Elemente und Prozesse des gesamten Domänencontrollerdesigns für autonomes Fahren aus verschiedenen Aspekten. Dazu gehören verschiedene Aspekte wie Hardware-Grundlage, Software-Methoden, Datenkommunikation usw. Diese Designfunktionen für funktionale Sicherheit konzentrieren sich auf die gesamte Architekturebene und legen gleichzeitig volle Aufmerksamkeit auf die Verbindungen zwischen den internen Komponenten, um die Konformität und Integrität des Designprozesses sicherzustellen und unvorhersehbare Folgen in späteren Phasen des Designs zu vermeiden. Als detaillierte Sicherheitsentwurfsregeln können sie daher als notwendige Referenz für Entwicklungsingenieure dienen.

Das obige ist der detaillierte Inhalt vonEin Artikel über das funktionale Sicherheitsdesign fortschrittlicher Domänencontroller für autonomes Fahren. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1382

1382

52

52

Wie lässt sich das Long-Tail-Problem in autonomen Fahrszenarien lösen?

Jun 02, 2024 pm 02:44 PM

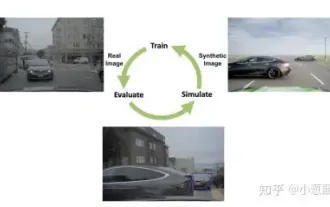

Wie lässt sich das Long-Tail-Problem in autonomen Fahrszenarien lösen?

Jun 02, 2024 pm 02:44 PM

Gestern wurde ich während des Interviews gefragt, ob ich irgendwelche Long-Tail-Fragen gestellt hätte, also dachte ich, ich würde eine kurze Zusammenfassung geben. Das Long-Tail-Problem des autonomen Fahrens bezieht sich auf Randfälle bei autonomen Fahrzeugen, also mögliche Szenarien mit geringer Eintrittswahrscheinlichkeit. Das wahrgenommene Long-Tail-Problem ist einer der Hauptgründe, die derzeit den betrieblichen Designbereich intelligenter autonomer Einzelfahrzeugfahrzeuge einschränken. Die zugrunde liegende Architektur und die meisten technischen Probleme des autonomen Fahrens wurden gelöst, und die verbleibenden 5 % der Long-Tail-Probleme wurden nach und nach zum Schlüssel zur Einschränkung der Entwicklung des autonomen Fahrens. Zu diesen Problemen gehören eine Vielzahl fragmentierter Szenarien, Extremsituationen und unvorhersehbares menschliches Verhalten. Der „Long Tail“ von Randszenarien beim autonomen Fahren bezieht sich auf Randfälle in autonomen Fahrzeugen (AVs). Randfälle sind mögliche Szenarien mit geringer Eintrittswahrscheinlichkeit. diese seltenen Ereignisse

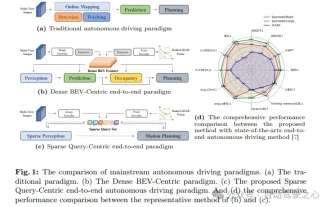

nuScenes' neuestes SOTA |. SparseAD: Sparse-Abfrage hilft effizientes durchgängiges autonomes Fahren!

Apr 17, 2024 pm 06:22 PM

nuScenes' neuestes SOTA |. SparseAD: Sparse-Abfrage hilft effizientes durchgängiges autonomes Fahren!

Apr 17, 2024 pm 06:22 PM

Vorab geschrieben und Ausgangspunkt Das End-to-End-Paradigma verwendet ein einheitliches Framework, um Multitasking in autonomen Fahrsystemen zu erreichen. Trotz der Einfachheit und Klarheit dieses Paradigmas bleibt die Leistung von End-to-End-Methoden für das autonome Fahren bei Teilaufgaben immer noch weit hinter Methoden für einzelne Aufgaben zurück. Gleichzeitig erschweren die in früheren End-to-End-Methoden weit verbreiteten Funktionen der dichten Vogelperspektive (BEV) die Skalierung auf mehr Modalitäten oder Aufgaben. Hier wird ein Sparse-Search-zentriertes End-to-End-Paradigma für autonomes Fahren (SparseAD) vorgeschlagen, bei dem die Sparse-Suche das gesamte Fahrszenario, einschließlich Raum, Zeit und Aufgaben, ohne dichte BEV-Darstellung vollständig abbildet. Insbesondere ist eine einheitliche, spärliche Architektur für die Aufgabenerkennung einschließlich Erkennung, Verfolgung und Online-Zuordnung konzipiert. Zudem schwer

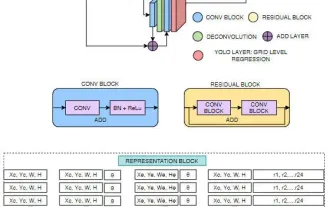

FisheyeDetNet: der erste Zielerkennungsalgorithmus basierend auf einer Fischaugenkamera

Apr 26, 2024 am 11:37 AM

FisheyeDetNet: der erste Zielerkennungsalgorithmus basierend auf einer Fischaugenkamera

Apr 26, 2024 am 11:37 AM

Die Zielerkennung ist ein relativ ausgereiftes Problem in autonomen Fahrsystemen, wobei die Fußgängererkennung einer der ersten Algorithmen ist, die eingesetzt werden. In den meisten Arbeiten wurde eine sehr umfassende Recherche durchgeführt. Die Entfernungswahrnehmung mithilfe von Fischaugenkameras für die Rundumsicht ist jedoch relativ wenig untersucht. Aufgrund der großen radialen Verzerrung ist es schwierig, die standardmäßige Bounding-Box-Darstellung in Fischaugenkameras zu implementieren. Um die obige Beschreibung zu vereinfachen, untersuchen wir erweiterte Begrenzungsrahmen-, Ellipsen- und allgemeine Polygondesigns in Polar-/Winkeldarstellungen und definieren eine mIOU-Metrik für die Instanzsegmentierung, um diese Darstellungen zu analysieren. Das vorgeschlagene Modell „fisheyeDetNet“ mit polygonaler Form übertrifft andere Modelle und erreicht gleichzeitig 49,5 % mAP auf dem Valeo-Fisheye-Kameradatensatz für autonomes Fahren

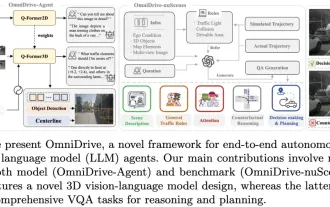

LLM ist fertig! OmniDrive: Integration von 3D-Wahrnehmung und Argumentationsplanung (NVIDIAs neueste Version)

May 09, 2024 pm 04:55 PM

LLM ist fertig! OmniDrive: Integration von 3D-Wahrnehmung und Argumentationsplanung (NVIDIAs neueste Version)

May 09, 2024 pm 04:55 PM

Oben geschrieben und persönliches Verständnis des Autors: Dieses Papier widmet sich der Lösung der wichtigsten Herausforderungen aktueller multimodaler großer Sprachmodelle (MLLMs) in autonomen Fahranwendungen, nämlich dem Problem der Erweiterung von MLLMs vom 2D-Verständnis auf den 3D-Raum. Diese Erweiterung ist besonders wichtig, da autonome Fahrzeuge (AVs) genaue Entscheidungen über 3D-Umgebungen treffen müssen. Das räumliche 3D-Verständnis ist für AVs von entscheidender Bedeutung, da es sich direkt auf die Fähigkeit des Fahrzeugs auswirkt, fundierte Entscheidungen zu treffen, zukünftige Zustände vorherzusagen und sicher mit der Umgebung zu interagieren. Aktuelle multimodale große Sprachmodelle (wie LLaVA-1.5) können häufig nur Bildeingaben mit niedrigerer Auflösung verarbeiten (z. B. aufgrund von Auflösungsbeschränkungen des visuellen Encoders und Einschränkungen der LLM-Sequenzlänge). Allerdings erfordern autonome Fahranwendungen

Die erste rein visuelle statische Rekonstruktion des autonomen Fahrens

Jun 02, 2024 pm 03:24 PM

Die erste rein visuelle statische Rekonstruktion des autonomen Fahrens

Jun 02, 2024 pm 03:24 PM

Eine rein visuelle Annotationslösung nutzt hauptsächlich die visuelle Darstellung sowie einige Daten von GPS, IMU und Radgeschwindigkeitssensoren für die dynamische Annotation. Für Massenproduktionsszenarien muss es sich natürlich nicht nur um visuelle Aspekte handeln. Einige in Massenproduktion hergestellte Fahrzeuge verfügen über Sensoren wie Festkörperradar (AT128). Wenn wir aus Sicht der Massenproduktion einen geschlossenen Datenkreislauf erstellen und alle diese Sensoren verwenden, können wir das Problem der Kennzeichnung dynamischer Objekte effektiv lösen. Aber in unserem Plan gibt es kein Festkörperradar. Aus diesem Grund stellen wir diese gängigste Etikettierungslösung für die Massenproduktion vor. Der Kern einer rein visuellen Annotationslösung liegt in der hochpräzisen Posenrekonstruktion. Wir verwenden das Posenrekonstruktionsschema von Structure from Motion (SFM), um die Genauigkeit der Rekonstruktion sicherzustellen. Aber pass

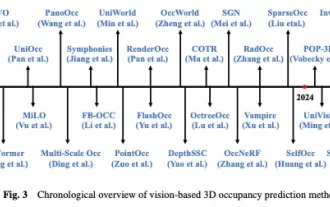

Werfen Sie einen Blick auf die Vergangenheit und Gegenwart von Occ und autonomem Fahren! Die erste Rezension fasst die drei Hauptthemen Funktionserweiterung/Massenproduktionsbereitstellung/effiziente Annotation umfassend zusammen.

May 08, 2024 am 11:40 AM

Werfen Sie einen Blick auf die Vergangenheit und Gegenwart von Occ und autonomem Fahren! Die erste Rezension fasst die drei Hauptthemen Funktionserweiterung/Massenproduktionsbereitstellung/effiziente Annotation umfassend zusammen.

May 08, 2024 am 11:40 AM

Oben geschrieben und persönliches Verständnis des Autors In den letzten Jahren hat autonomes Fahren aufgrund seines Potenzials, die Belastung des Fahrers zu verringern und die Fahrsicherheit zu verbessern, zunehmende Aufmerksamkeit erhalten. Die visionsbasierte dreidimensionale Belegungsvorhersage ist eine neue Wahrnehmungsaufgabe, die sich für eine kostengünstige und umfassende Untersuchung der Sicherheit autonomen Fahrens eignet. Obwohl viele Studien die Überlegenheit von 3D-Belegungsvorhersagetools im Vergleich zu objektzentrierten Wahrnehmungsaufgaben gezeigt haben, gibt es immer noch Rezensionen, die diesem sich schnell entwickelnden Bereich gewidmet sind. In diesem Artikel wird zunächst der Hintergrund der visionsbasierten 3D-Belegungsvorhersage vorgestellt und die bei dieser Aufgabe auftretenden Herausforderungen erörtert. Als nächstes diskutieren wir umfassend den aktuellen Status und die Entwicklungstrends aktueller 3D-Belegungsvorhersagemethoden unter drei Gesichtspunkten: Funktionsverbesserung, Bereitstellungsfreundlichkeit und Kennzeichnungseffizienz. zu guter Letzt

Auf dem Weg zum „Closed Loop' |. PlanAgent: Neues SOTA für die Closed-Loop-Planung des autonomen Fahrens auf Basis von MLLM!

Jun 08, 2024 pm 09:30 PM

Auf dem Weg zum „Closed Loop' |. PlanAgent: Neues SOTA für die Closed-Loop-Planung des autonomen Fahrens auf Basis von MLLM!

Jun 08, 2024 pm 09:30 PM

Das Deep-Reinforcement-Learning-Team des Instituts für Automatisierung der Chinesischen Akademie der Wissenschaften hat zusammen mit Li Auto und anderen ein neues Closed-Loop-Planungsframework für autonomes Fahren vorgeschlagen, das auf dem multimodalen großen Sprachmodell MLLM basiert – PlanAgent. Bei dieser Methode werden die Szene aus der Vogelperspektive und diagrammbasierte Textaufforderungen als Eingabe betrachtet. Dabei werden die Fähigkeiten des multimodalen Verständnisses und des gesunden Menschenverstandes des multimodalen großen Sprachmodells genutzt, um hierarchische Überlegungen vom Szenenverständnis bis zur Generierung durchzuführen von horizontalen und vertikalen Bewegungsanweisungen und generieren Sie außerdem die vom Planer benötigten Anweisungen. Die Methode wird im groß angelegten und anspruchsvollen nuPlan-Benchmark getestet und Experimente zeigen, dass PlanAgent sowohl in regulären als auch in Long-Tail-Szenarien eine State-of-the-Art-Leistung (SOTA) erreicht. Im Vergleich zu herkömmlichen LLM-Methoden (Large Language Model) bietet PlanAgent

Jenseits von BEVFusion! DifFUSER: Das Diffusionsmodell tritt in die autonome Fahr-Multitask ein (BEV-Segmentierung + Erkennung Dual-SOTA)

Apr 22, 2024 pm 05:49 PM

Jenseits von BEVFusion! DifFUSER: Das Diffusionsmodell tritt in die autonome Fahr-Multitask ein (BEV-Segmentierung + Erkennung Dual-SOTA)

Apr 22, 2024 pm 05:49 PM

Oben geschrieben und persönliches Verständnis des Autors. Da die autonome Fahrtechnologie derzeit ausgereifter wird und die Nachfrage nach autonomen Fahrwahrnehmungsaufgaben zunimmt, hoffen Industrie und Wissenschaft sehr auf ein ideales Wahrnehmungsalgorithmusmodell, das gleichzeitig die dreidimensionale Zielerkennung durchführen kann basierend auf einer semantischen Segmentierungsaufgabe im BEV-Raum. Ein autonom fahrendes Fahrzeug ist in der Regel mit Rundumsichtkamerasensoren, Lidar-Sensoren und Millimeterwellen-Radarsensoren ausgestattet, um Daten in verschiedenen Modalitäten zu sammeln. Auf diese Weise können die komplementären Vorteile zwischen verschiedenen Modaldaten vollständig genutzt werden, sodass die komplementären Vorteile von Daten zwischen verschiedenen Modalitäten erzielt werden können. Beispielsweise können 3D-Punktwolkendaten Informationen für 3D-Zielerkennungsaufgaben liefern, während Farbbilddaten kann mehr Informationen für semantische Segmentierungsaufgaben liefern. Nadel