Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

Erfahren Sie in einem Artikel mehr über Sicherheitschips für Autos und die Technologie zum Testen der Chipsicherheit

Erfahren Sie in einem Artikel mehr über Sicherheitschips für Autos und die Technologie zum Testen der Chipsicherheit

Erfahren Sie in einem Artikel mehr über Sicherheitschips für Autos und die Technologie zum Testen der Chipsicherheit

Mit der Entwicklung von Intelligenz und dem Internet der Fahrzeuge in der globalen Automobilindustrie genießen die Menschen im neuen Zeitalter zunehmend bequemes Reisen und komfortables Fahrerlebnis. Doch auch verschiedene Risiken, die die vernetzte Umgebung mit sich bringt, kommen stillschweigend zum Vorschein. Sei es das Internet, Notrufe, Navigationssysteme, automatisches Laden, bedarfsgesteuerte Stromversorgung oder standortbezogene Serviceanzeigen, Wartungsaktualisierungen und Verkehrswarnungen Dies alles wird zu potenziellen Schlupflöchern bei Hackerangriffen und häufigen Sicherheitsvorfällen im Auto machen es dringend erforderlich, ein Informationssicherheits-Schutzsystem für intelligente vernetzte Autos aufzubauen. Im Automobil-Informationssicherheitsschutzsystem sind Automobil-Sicherheitschips ein sehr wichtiges Glied. Durch das Hinzufügen von Sicherheitschips zu fahrzeugmontierten Geräten wie zentralen Gateways, Domänencontrollern und Steuergeräten können sie die Verschlüsselung der Kommunikation im Fahrzeug und die Identifizierung von Fahrzeugen implementieren -Fahrzeuggeräte und OBD Sicherer Zugriff auf Diagnosegeräte. Es kann Busangriffe wie CAN-Ethernet wirksam verhindern, das Lesen und Schreiben illegaler OBD-Geräte verhindern, böswillige Knoten identifizieren und illegale Nachrichten senden usw. und eine Sicherheitsgarantie für die Kommunikation zwischen Fahrzeugen und zwischen Fahrzeugen und Dingen sowie für den Betrieb bieten von Fahrzeugsystemen.

Dieser Artikel basiert auf Automobil-Sicherheitschips. Er stellt zunächst die relevanten Standards für Automobil-Sicherheitschips vor und listet dann die Hauptformen von Automobil-Sicherheitschips entsprechend verschiedenen Anwendungsszenarien sowie deren Verwendungslayout in der Automobilelektronik auf Durch Forschung und Vergleich werden gängige Automobil-Sicherheitschiplösungen im In- und Ausland genutzt, um die aktuelle Situation und zukünftige Trends zu verstehen. Schließlich wird die Chip-Sicherheitstesttechnologie als wichtige Garantie für die Entwicklung von Automobil-Sicherheitschips eingeführt.

Standards für Automobil-Sicherheitschips

Zuallererst handelt es sich bei Automobil-Sicherheitschips um Chips in Automobilqualität. Dazu gehören hauptsächlich Standards wie AEC und ISO 26262.

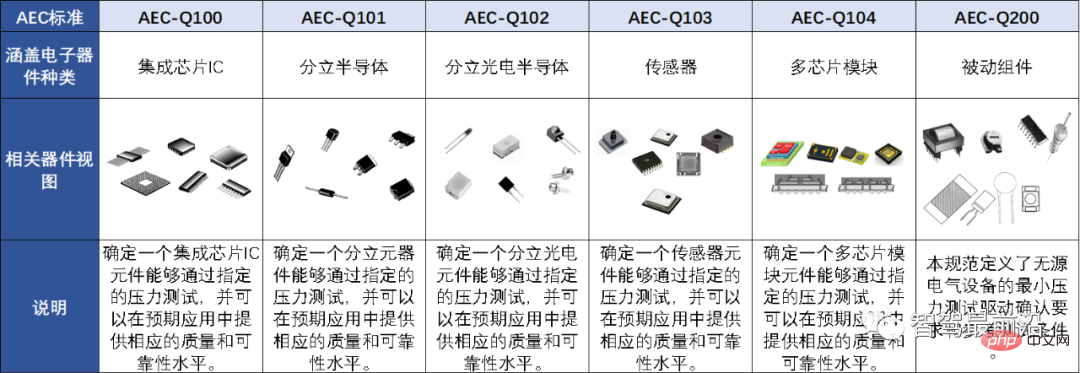

AEC ist der Automotive Electronics Council, dessen Ziel es ist, gemeinsame Teilequalifikations- und Qualitätssystemstandards festzulegen. Spezifische Standarddetails finden Sie in Tabelle 1:

Tabelle 1 Arten von AEC-Standards

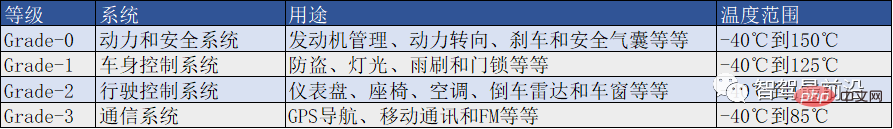

Automotive-Sicherheitschips sind Chips mit integrierten Schaltkreisen und gehören zum Standard AEC-Q100 in Tabelle 2:

Tabelle 2 Beschreibung des AEC-Q100-Standardniveaus

ISO 26262 ist ein internationaler Standard für die funktionale Sicherheit von Straßenfahrzeugen, hauptsächlich für die funktionale Sicherheit und wird zur Bestimmung des Sicherheitsintegritätsniveaus ASIL für Kraftfahrzeuge verwendet ( Automotive Safety Integrity Level). Die ASIL-Stufen sind in A, B, C und D unterteilt. Sicherheitschips für die Automobilindustrie müssen diesen Standard und die entsprechenden Stufenanforderungen erfüllen.

Gleichzeitig müssen Automobil-Sicherheitschips als eine Art Sicherheitschip auch die relevanten Bewertungsbewertungen für Sicherheitschips erfüllen. Die aktuellen Sicherheitsbewertungsstandards der Branche für Sicherheitschips umfassen internationale, inländische EAL- und nationale Geheimbewertungen.

Der internationale Evaluation Assurance Level EAL (Evaluation Assurance Level) umfasst 7 Stufen (EAL1 bis EAL7). Es handelt sich um eine digitale Stufe, die vollständig dem internationalen Standard CC (Common Criteria) entspricht und zur Bewertung der Sicherheit von IT-Produkten bzw Systeme. Die inländische EAL-Stufenbewertung wird vom China Cybersecurity Review Technology and Certification Center durchgeführt und umfasst 5 Stufen (EAL1 bis EAL5).

Die nationale Geheimhaltungsstufe wird anhand der vom State Cryptozoological Security Bureau festgelegten Standards bewertet und ist hauptsächlich in drei Sicherheitsstufen unterteilt. Sicherheitsstufe 1 legt die Mindestsicherheitsstandards fest, die Sicherheitsfunktionen erfüllen müssen, und bietet grundlegende Schutzmaßnahmen für Schlüssel und vertrauliche Informationen. Auf Basis der Stufe 1 wird die Sicherheitsstufe 2 festgelegt, mit logischen oder physikalischen Schutzmaßnahmen zur Erfüllung mittlerer Sicherheitsstufenanforderungen. Sicherheitsstufe 3 ist die höchste Sicherheitsstufe und erfordert umfassende Schutzmöglichkeiten gegen verschiedene Sicherheitsrisiken.

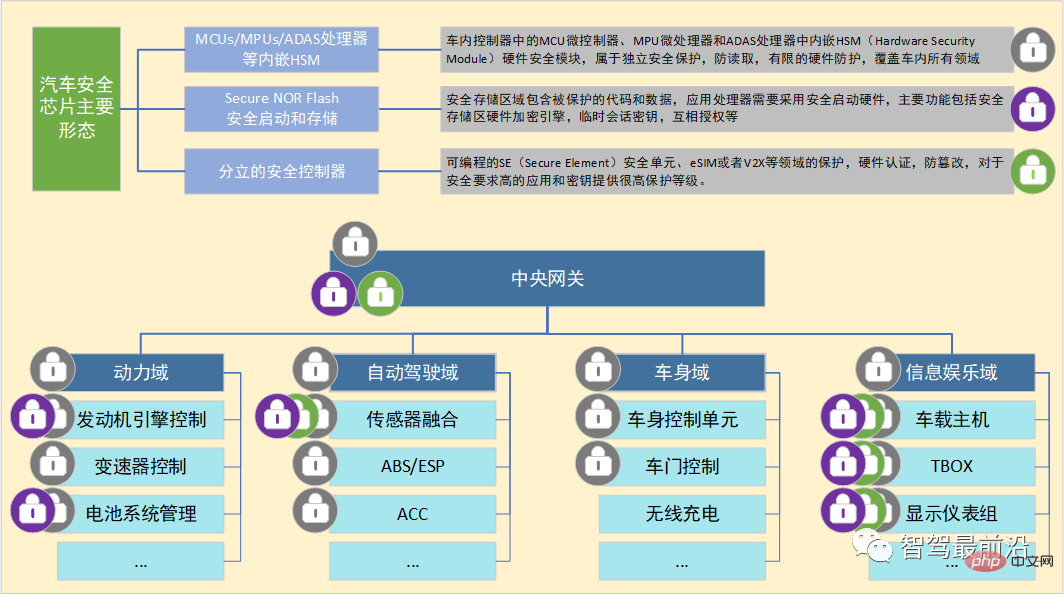

Automotive-Sicherheitschip-Anwendungen

Es gibt drei Haupttypen von Anwendungsformen für Automotive-Sicherheitschips. Der erste Typ sind HSM-Hardware-Sicherheitsmodule, die in Prozessoren wie Mikrocontrollern, Mikroprozessoren und ADAS eingebettet sind Jeder Controller im Fahrzeug unterstützt Sicherheitsfunktionen wie sicheres Starten und Sicherheitsalgorithmen. Die zweite Kategorie sind sichere Speicherchips. Dieser Chiptyp verfügt über einen sicheren Speicherbereich und bietet verschlüsselte Lese- und Schreibfunktionen. Er wird hauptsächlich in Bereichen mit hohen Sicherheitsanforderungen für die Speicherung wichtiger Daten verwendet. Die dritte Kategorie ist ein diskreter Sicherheitscontroller, einschließlich einer programmierbaren SE-Sicherheitseinheit (Secure Element) oder einer programmierbaren Sicherheits-eSIM (V2X-Kommunikation), die hauptsächlich in Bereichen der externen Fahrzeugkommunikation und des häufigen externen Zugriffs eingesetzt wird. Erwähnenswert ist, dass im gesamten Szenario der sicheren V2X-Kommunikation nicht nur Datenverschlüsselung, Datensignatur und Identitätsprüfung erforderlich sind, sondern auch eine durchgängige Zuverlässigkeit und Sicherheit gewährleistet sein muss. Darüber hinaus müssen V2X-Sicherheitschips gewährleistet sein in der Lage, die aktuellen Anforderungen der „neuen vier Modernisierungen“ zu erfüllen. Die Klassifizierung der Anwendungsformen für Kfz-Sicherheitschips und das Layout von Anwendungen im Auto sind in Abbildung 1 dargestellt.

Abbildung 1 Hauptformen von Kfz-Sicherheitschips und ihr Anwendungslayout in Autos

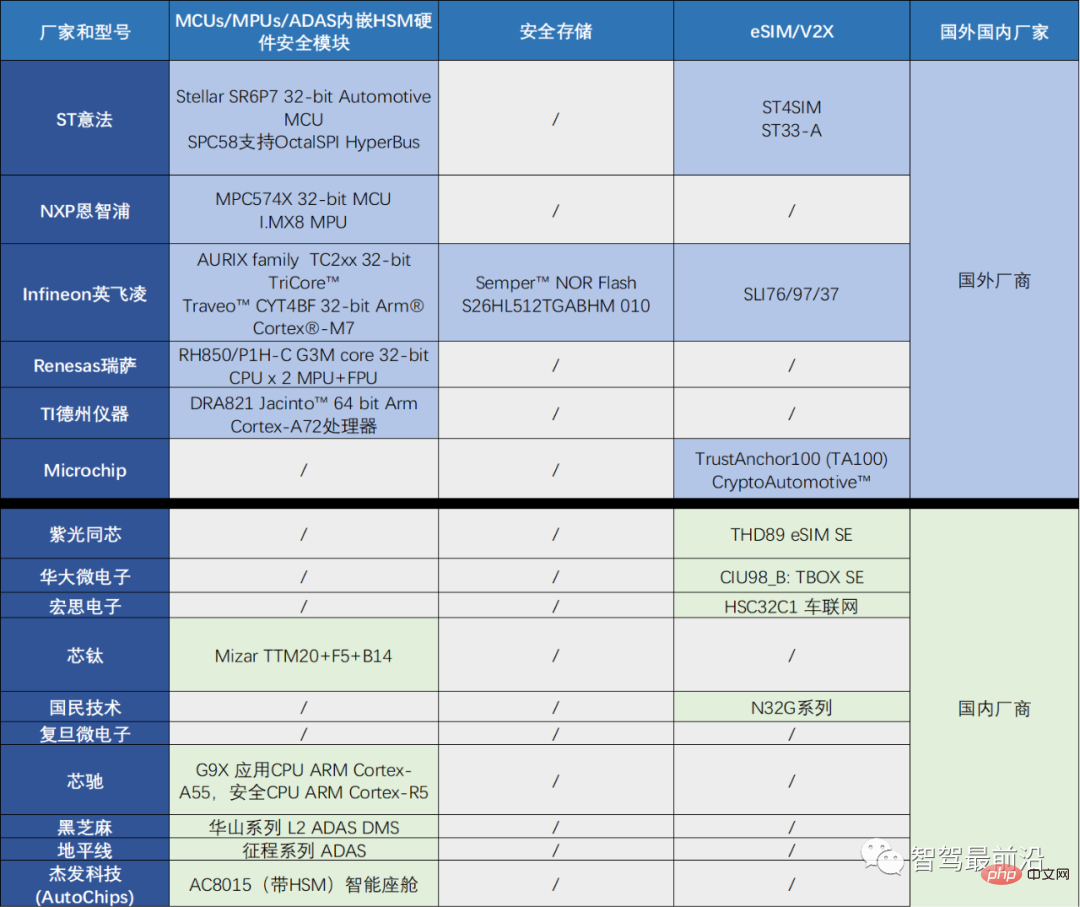

Zu den ausländischen Unternehmen für Kfz-Sicherheitschipprodukte gehören hauptsächlich: ST, NXP, Infineon, Renesas, TI und Microchip usw. Zu den inländischen Unternehmen gehören: Ziguang Tongxin, Huada Microelectronics, Hongsi Electronics, Core Titanium, National Technology, Fudan Microelectronics, Corechi, Black Sesame und Horizon usw. Nach Marktforschung sind relevante Produkte in- und ausländischer Hersteller in Tabelle 3 zu finden.

Tabelle 3 Sicherheitschiplösungen auf Fahrzeugebene von in- und ausländischen Herstellern # 🎜🎜 #

Chip-Sicherheitstesttechnologie

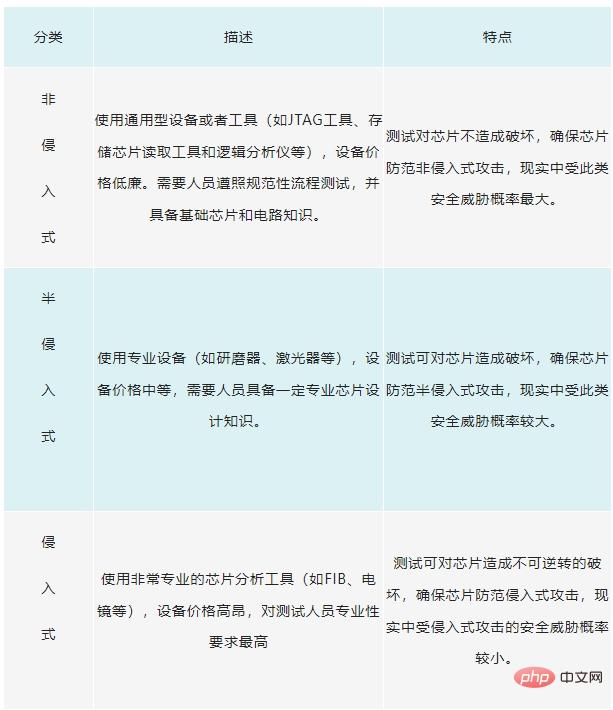

Es besteht kein Zweifel daran, dass fahrzeugmontierte Sicherheitschips, wenn sie auf Fahrzeugterminalsysteme angewendet werden, ihre Informationssicherheitsfunktionen erfüllen müssen von einer externen Agentur genehmigt werden. Strenge und standardisierte Tests und Bewertungen. Die Sicherheitstesttechnologie von Automobilchips ist von der Sicherheitstesttechnologie für integrierte Schaltkreise abgeleitet. Sie wird hauptsächlich durch die Simulation der Widerstandsfähigkeit des Chips gegen verschiedene Sicherheitsangriffe mit einer systematischen Analyse als Sicherheitsindikator durchgeführt. Die Sicherheitsangriffstesttechnologie für Chips umfasst hauptsächlich aktive und passive Kategorien: Aktive Angriffstests: Der Tester steuert die Eingabe- oder Betriebsumgebung des Chips, um die Sicherheit des Chips zu gewährleisten Das Verhalten ist abnormal. In diesem Fall können durch die Analyse des abnormalen Verhaltens des Chips wichtige sensible Informationen wie der Schlüssel im Chip ermittelt werden. Zu den gängigen Fehlerinjektionsmethoden für aktive Angriffe gehören elektromagnetische, Laser-, Infrarot-, Hochspannungsinjektions- und andere Testmethoden. Passiver Angriffstest: Der Tester lässt kryptografische Geräte wie Chips in den meisten Fällen gemäß ihren Spezifikationen oder sogar vollständig gemäß ihren Spezifikationen laufen. In diesem Fall kann der Tester durch Beobachtung der physikalischen Eigenschaften des Chips (wie Ausführungszeit, Energieverbrauch usw.) wichtige sensible Informationen wie Schlüssel erhalten. Eine gängige Methode für passive Tests ist der Seitenkanalangriff, der die Analyse von Signaleigenschaften wie Timing, Leistung und elektromagnetischer Strahlung des Chips umfasst. Chip-Sicherheitstests erfordern professionelle Ausrüstung und Fachkräfte. Zu den Testdurchführungsmethoden gehören hauptsächlich nicht-invasive, halbinvasive und aufdringliche Methoden # Form 4 Sicherheitschip-Sicherheitstestmethode

Form 4 Sicherheitschip-Sicherheitstestmethode

Das obige ist der detaillierte Inhalt vonErfahren Sie in einem Artikel mehr über Sicherheitschips für Autos und die Technologie zum Testen der Chipsicherheit. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

Das Stable Diffusion 3-Papier wird endlich veröffentlicht und die architektonischen Details werden enthüllt. Wird es helfen, Sora zu reproduzieren?

Mar 06, 2024 pm 05:34 PM

Das Stable Diffusion 3-Papier wird endlich veröffentlicht und die architektonischen Details werden enthüllt. Wird es helfen, Sora zu reproduzieren?

Mar 06, 2024 pm 05:34 PM

Der Artikel von StableDiffusion3 ist endlich da! Dieses Modell wurde vor zwei Wochen veröffentlicht und verwendet die gleiche DiT-Architektur (DiffusionTransformer) wie Sora. Nach seiner Veröffentlichung sorgte es für großes Aufsehen. Im Vergleich zur Vorgängerversion wurde die Qualität der von StableDiffusion3 generierten Bilder erheblich verbessert. Es unterstützt jetzt Eingabeaufforderungen mit mehreren Themen, und der Textschreibeffekt wurde ebenfalls verbessert, und es werden keine verstümmelten Zeichen mehr angezeigt. StabilityAI wies darauf hin, dass es sich bei StableDiffusion3 um eine Reihe von Modellen mit Parametergrößen von 800 M bis 8 B handelt. Durch diesen Parameterbereich kann das Modell direkt auf vielen tragbaren Geräten ausgeführt werden, wodurch der Einsatz von KI deutlich reduziert wird

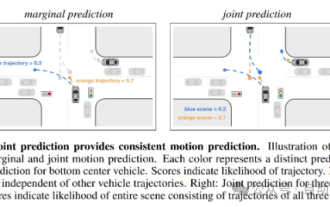

Dieser Artikel reicht aus, um etwas über autonomes Fahren und Flugbahnvorhersage zu lesen!

Feb 28, 2024 pm 07:20 PM

Dieser Artikel reicht aus, um etwas über autonomes Fahren und Flugbahnvorhersage zu lesen!

Feb 28, 2024 pm 07:20 PM

Die Trajektorienvorhersage spielt eine wichtige Rolle beim autonomen Fahren. Unter autonomer Fahrtrajektorienvorhersage versteht man die Vorhersage der zukünftigen Fahrtrajektorie des Fahrzeugs durch die Analyse verschiedener Daten während des Fahrvorgangs. Als Kernmodul des autonomen Fahrens ist die Qualität der Trajektorienvorhersage von entscheidender Bedeutung für die nachgelagerte Planungssteuerung. Die Trajektorienvorhersageaufgabe verfügt über einen umfangreichen Technologie-Stack und erfordert Vertrautheit mit der dynamischen/statischen Wahrnehmung des autonomen Fahrens, hochpräzisen Karten, Fahrspurlinien, Fähigkeiten in der neuronalen Netzwerkarchitektur (CNN&GNN&Transformer) usw. Der Einstieg ist sehr schwierig! Viele Fans hoffen, so schnell wie möglich mit der Flugbahnvorhersage beginnen zu können und Fallstricke zu vermeiden. Heute werde ich eine Bestandsaufnahme einiger häufiger Probleme und einführender Lernmethoden für die Flugbahnvorhersage machen! Einführungsbezogenes Wissen 1. Sind die Vorschaupapiere in Ordnung? A: Schauen Sie sich zuerst die Umfrage an, S

Zuerst in China: Changxin Memory bringt den LPDDR5-DRAM-Speicherchip auf den Markt

Nov 28, 2023 pm 09:29 PM

Zuerst in China: Changxin Memory bringt den LPDDR5-DRAM-Speicherchip auf den Markt

Nov 28, 2023 pm 09:29 PM

Neuigkeiten von dieser Website am 28. November. Laut der offiziellen Website von Changxin Memory hat Changxin Memory den neuesten LPDDR5DRAM-Speicherchip auf den Markt gebracht. Es ist die erste inländische Marke, die unabhängig entwickelte und produzierte LPDDR5-Produkte auf den Markt bringt Markt und hat auch dafür gesorgt, dass das Produktlayout von Changxin Storage auf dem Markt für mobile Endgeräte vielfältiger ist. Auf dieser Website wurde festgestellt, dass die Produkte der LPDDR5-Serie von Changxin Memory 12 GB LPDDR5-Partikel, 12 GBLPDDR5-Chips im POP-Gehäuse und 6 GBLPDDR5-Chips im DSC-Gehäuse umfassen. Der 12GBLPDDR5-Chip wurde auf Modellen gängiger inländischer Mobiltelefonhersteller wie Xiaomi und Transsion verifiziert. LPDDR5 ist ein von Changxin Memory eingeführtes Produkt für den Markt für mobile Geräte der mittleren bis oberen Preisklasse.

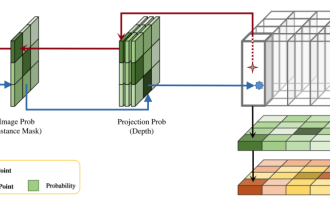

DualBEV: BEVFormer und BEVDet4D deutlich übertreffen, öffnen Sie das Buch!

Mar 21, 2024 pm 05:21 PM

DualBEV: BEVFormer und BEVDet4D deutlich übertreffen, öffnen Sie das Buch!

Mar 21, 2024 pm 05:21 PM

In diesem Artikel wird das Problem der genauen Erkennung von Objekten aus verschiedenen Blickwinkeln (z. B. Perspektive und Vogelperspektive) beim autonomen Fahren untersucht, insbesondere wie die Transformation von Merkmalen aus der Perspektive (PV) in den Raum aus der Vogelperspektive (BEV) effektiv ist implementiert über das Modul Visual Transformation (VT). Bestehende Methoden lassen sich grob in zwei Strategien unterteilen: 2D-zu-3D- und 3D-zu-2D-Konvertierung. 2D-zu-3D-Methoden verbessern dichte 2D-Merkmale durch die Vorhersage von Tiefenwahrscheinlichkeiten, aber die inhärente Unsicherheit von Tiefenvorhersagen, insbesondere in entfernten Regionen, kann zu Ungenauigkeiten führen. Während 3D-zu-2D-Methoden normalerweise 3D-Abfragen verwenden, um 2D-Features abzutasten und die Aufmerksamkeitsgewichte der Korrespondenz zwischen 3D- und 2D-Features über einen Transformer zu lernen, erhöht sich die Rechen- und Bereitstellungszeit.

Es wird berichtet, dass die Kunden von TSMC für fortschrittliche Verpackungen ihre Bestellungen erheblich verfolgen und die monatliche Produktionskapazität im nächsten Jahr um 120 % steigen soll.

Nov 13, 2023 pm 12:29 PM

Es wird berichtet, dass die Kunden von TSMC für fortschrittliche Verpackungen ihre Bestellungen erheblich verfolgen und die monatliche Produktionskapazität im nächsten Jahr um 120 % steigen soll.

Nov 13, 2023 pm 12:29 PM

Diese Website berichtete am 13. November, dass laut Taiwan Economic Daily die Nachfrage nach fortschrittlichen CoWoS-Paketen von TSMC explodieren wird. Neben NVIDIA, das seine Auftragsausweitung im Oktober bestätigt hat, sind auch Schwergewichtskunden wie Apple, AMD, Broadcom und Marvell dabei haben in letzter Zeit auch Aufträge deutlich verfolgt. Berichten zufolge arbeitet TSMC intensiv daran, den Ausbau der Produktionskapazität für fortschrittliche Verpackungen von CoWoS zu beschleunigen, um den Anforderungen der oben genannten fünf Großkunden gerecht zu werden. Die monatliche Produktionskapazität wird im nächsten Jahr voraussichtlich um etwa 20 % vom ursprünglichen Ziel auf 35.000 Stück steigen. Analysten sagten, dass die fünf Hauptkunden von TSMC große Bestellungen aufgegeben haben, was zeigt, dass Anwendungen der künstlichen Intelligenz weit verbreitet sind und große Hersteller daran interessiert sind Die Nachfrage nach Chips für künstliche Intelligenz ist erheblich gestiegen. Die aktuelle CoWoS-Verpackungstechnologie ist hauptsächlich in drei Typen unterteilt: CoWos-S

„Minecraft' verwandelt sich in eine KI-Stadt und NPC-Bewohner spielen Rollenspiele wie echte Menschen

Jan 02, 2024 pm 06:25 PM

„Minecraft' verwandelt sich in eine KI-Stadt und NPC-Bewohner spielen Rollenspiele wie echte Menschen

Jan 02, 2024 pm 06:25 PM

Bitte beachten Sie, dass dieser kantige Mann die Stirn runzelt und über die Identität der „ungebetenen Gäste“ vor ihm nachdenkt. Es stellte sich heraus, dass sie sich in einer gefährlichen Situation befand, und als ihr dies klar wurde, begann sie schnell mit der mentalen Suche nach einer Strategie zur Lösung des Problems. Letztendlich entschloss sie sich, vom Unfallort zu fliehen, dann so schnell wie möglich Hilfe zu suchen und sofort Maßnahmen zu ergreifen. Gleichzeitig dachte die Person auf der Gegenseite das Gleiche wie sie... In „Minecraft“ gab es eine solche Szene, in der alle Charaktere von künstlicher Intelligenz gesteuert wurden. Jeder von ihnen hat eine einzigartige Identität. Das zuvor erwähnte Mädchen ist beispielsweise eine 17-jährige, aber kluge und mutige Kurierin. Sie haben die Fähigkeit, sich zu erinnern und zu denken und in dieser kleinen Stadt in Minecraft wie Menschen zu leben. Was sie antreibt, ist ein brandneues,

Quellen zufolge entwickelt Nvidia chinaspezifische Versionen der KI-Chips HGX H20, L20 PCle und L2 PCle

Nov 09, 2023 pm 03:33 PM

Quellen zufolge entwickelt Nvidia chinaspezifische Versionen der KI-Chips HGX H20, L20 PCle und L2 PCle

Nov 09, 2023 pm 03:33 PM

Die neuesten Nachrichten zeigen, dass laut Berichten des Science and Technology Innovation Board Daily und von Blue Whale Finance Quellen aus der Industriekette enthüllten, dass NVIDIA die neueste Version von KI-Chips entwickelt hat, die für den chinesischen Markt geeignet sind, darunter HGXH20, L20PCle und L2PCle. Bisher hat sich NVIDIA nicht dazu geäußert, dass diese drei Chips alle auf Verbesserungen von NVIDIA H100 basieren und dass inländische Hersteller diese voraussichtlich schon am 16. November bekannt geben werden Tage. Nach Prüfung öffentlicher Informationen erfuhren wir, dass NVIDIAH100TensorCoreGPU die neue Hopper-Architektur übernimmt, die auf dem TSMC N4-Prozess basiert und 80 Milliarden Transistoren integriert. Im Vergleich zum Produkt der vorherigen Generation kann es Multi-Experten (MoE) bereitstellen.

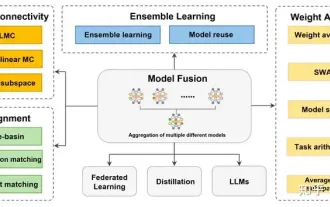

Rezension! Tiefe Modellfusion (LLM/Basismodell/Verbundlernen/Feinabstimmung usw.)

Apr 18, 2024 pm 09:43 PM

Rezension! Tiefe Modellfusion (LLM/Basismodell/Verbundlernen/Feinabstimmung usw.)

Apr 18, 2024 pm 09:43 PM

Am 23. September wurde das Papier „DeepModelFusion:ASurvey“ von der National University of Defense Technology, JD.com und dem Beijing Institute of Technology veröffentlicht. Deep Model Fusion/Merging ist eine neue Technologie, die die Parameter oder Vorhersagen mehrerer Deep-Learning-Modelle in einem einzigen Modell kombiniert. Es kombiniert die Fähigkeiten verschiedener Modelle, um die Verzerrungen und Fehler einzelner Modelle zu kompensieren und so eine bessere Leistung zu erzielen. Die tiefe Modellfusion bei groß angelegten Deep-Learning-Modellen (wie LLM und Basismodellen) steht vor einigen Herausforderungen, darunter hohe Rechenkosten, hochdimensionaler Parameterraum, Interferenzen zwischen verschiedenen heterogenen Modellen usw. Dieser Artikel unterteilt bestehende Methoden zur Tiefenmodellfusion in vier Kategorien: (1) „Musterverbindung“, die Lösungen im Gewichtsraum über einen verlustreduzierenden Pfad verbindet, um eine bessere anfängliche Modellfusion zu erzielen