Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

Neun Möglichkeiten, maschinelles Lernen zum Starten von Angriffen zu nutzen

Neun Möglichkeiten, maschinelles Lernen zum Starten von Angriffen zu nutzen

Neun Möglichkeiten, maschinelles Lernen zum Starten von Angriffen zu nutzen

Maschinelles Lernen und künstliche Intelligenz (KI) werden zu Kerntechnologien für einige Tools zur Erkennung und Reaktion auf Bedrohungen. Seine Fähigkeit, spontan zu lernen und sich automatisch an die Dynamik von Cyber-Bedrohungen anzupassen, stärkt Sicherheitsteams.

Einige böswillige Hacker werden jedoch auch maschinelles Lernen und KI nutzen, um ihre Netzwerkangriffe auszuweiten, Sicherheitskontrollen zu umgehen, neue Schwachstellen in beispielloser Geschwindigkeit zu finden und Zerstörungsfolgen zu verursachen Sex. Die häufigsten Methoden, mit denen Hacker diese beiden Technologien ausnutzen, sind folgende. #🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜#1. Fernando Montenegro sagte, dass das Personal zur Epidemieprävention seit Jahrzehnten maschinelle Lerntechnologie zur Erkennung von Spam einsetzt. „Spam-Prävention ist der erfolgreichste erste Anwendungsfall für maschinelles Lernen, dann kann der Angreifer sein Verhalten anpassen.“ Sie nutzen legitime Tools, um ihre Angriffe erfolgreicher zu machen. „Mit genügend Einsendungen können Sie das Modell wiederherstellen und dann den Angriff anpassen, um den Spam-Filter zu umgehen.“ Jeder Sicherheitsanbieter, der einen Score oder eine andere Ausgabe bereitstellt, ist anfällig für Missbrauch. „Nicht jeder hat dieses Problem, aber wenn Sie nicht aufpassen, wird jemand diese Ausgabe ausnutzen.“

Angreifer nutzen nicht nur Sicherheitstools für maschinelles Lernen, um zu testen, ob ihre E-Mails Spamfilter passieren können. Sie nutzen auch maschinelles Lernen, um diese E-Mails zu erstellen. „Sie bewerben diese Dienste in kriminellen Foren. Sie nutzen diese Techniken, um raffiniertere Phishing-E-Mails zu generieren und falsche Personas zu erstellen, um ihre Betrügereien voranzutreiben“, sagte Adam Malone, Partner bei Ernst & Young Technology Consulting 🎜🎜#

Angreifer nutzen nicht nur Sicherheitstools für maschinelles Lernen, um zu testen, ob ihre E-Mails Spamfilter passieren können. Sie nutzen auch maschinelles Lernen, um diese E-Mails zu erstellen. „Sie bewerben diese Dienste in kriminellen Foren. Sie nutzen diese Techniken, um raffiniertere Phishing-E-Mails zu generieren und falsche Personas zu erstellen, um ihre Betrügereien voranzutreiben“, sagte Adam Malone, Partner bei Ernst & Young Technology Consulting 🎜🎜#

Tatsächlich hat eine Reihe wichtiger Fälle, die in den letzten Jahren aufgedeckt wurden, gezeigt, dass gefälschte Audiodaten Unternehmen Hunderte, Tausende oder sogar Millionen Dollar kosten können. Murat Kantarcioglu, Professor für Informatik an der University of Texas, sagte: „Die Leute werden Anrufe von ihren Chefs erhalten – und es werden gefälschte sein.“ Ja, Betrüger nutzen KI, um authentisch aussehende Fotos, Benutzerprofile und Phishing-E-Mails zu erstellen um ihre E-Mails glaubwürdiger erscheinen zu lassen. Das ist ein großes Geschäft. Einem FBI-Bericht zufolge hat geschäftlicher E-Mail-Betrug seit 2016 zu Verlusten von mehr als 43 Milliarden US-Dollar geführt. Letzten Herbst berichteten Medien, dass eine Bank in Hongkong dazu betrogen wurde, 35 Millionen US-Dollar an eine kriminelle Bande zu überweisen, nur weil ein Bankangestellter einen Anruf von einem ihm bekannten Unternehmensleiter erhielt. Er erkannte die Stimme des Direktors und genehmigte die Übertragung ohne weitere Fragen.

5. Vorgefertigte Sicherheitstools ungültig machen

Viele Sicherheitstools, die heute häufig verwendet werden, verfügen über eine Art von integrierte Form der künstlichen Intelligenz oder des maschinellen Lernens. Beispielsweise verlässt sich Antivirensoftware bei der Suche nach verdächtigem Verhalten auf mehr als nur einfache Signaturen. „Alles, was im Internet verfügbar ist, insbesondere Open Source, kann von böswilligen Akteuren ausgenutzt werden, um die eigene Malware zu optimieren, bis sie die Erkennung umgehen kann.“ „KI-Modelle haben viele blinde Flecken.“ Kantarcioglu sagte: „Sie können es anpassen, indem Sie die Eigenschaften des Angriffs ändern, wie z. B. die Anzahl der gesendeten Pakete, die Ressourcen des Angriffs usw.“

Und es sind nicht nur KI-gestützte Sicherheitstools, die Angreifer nutzen. KI ist nur eine von vielen verschiedenen Technologien. Beispielsweise können Benutzer häufig lernen, Phishing-E-Mails zu erkennen, indem sie nach grammatikalischen Fehlern suchen. Und KI-gestützte Grammatikprüfprogramme wie Grammarly können Angreifern dabei helfen, ihre Schreibfähigkeiten zu verbessern.

6. Aufklärung

Maschinelles Lernen kann zur Aufklärung eingesetzt werden, sodass Angreifer die Verkehrsmuster, Verteidigungsmaßnahmen und potenziellen Schwachstellen eines Ziels erkennen können. Aufklärung ist keine leichte Aufgabe und liegt außerhalb der Möglichkeiten gewöhnlicher Cyberkrimineller. „Um KI zur Aufklärung einzusetzen, muss man über bestimmte Fähigkeiten verfügen. Daher denke ich, dass nur fortgeschrittene staatliche Hacker diese Technologien nutzen werden.“ Der Markt wird als Dienstleistung bereitgestellt, so dass viele Menschen davon profitieren können. „Dies könnte auch passieren, wenn ein Hacker-Nationalstaat ein Toolkit entwickelt, das maschinelles Lernen nutzt, und es der kriminellen Gemeinschaft zur Verfügung stellt“, sagte Mellen. „Aber Cyberkriminelle müssen noch die Rolle und Wirksamkeit von Anwendungen für maschinelles Lernen verstehen.“ zur Ausnutzung.

7. Wenn ein Unternehmen angegriffen wird und das betroffene System vom Internet trennt, kann die Malware möglicherweise keine Verbindung zu seinen Befehlen herstellen (C2). Der Server erhält weitere Anweisungen. „Ein Angreifer möchte vielleicht ein intelligentes Modell entwickeln, das lange bestehen bleibt, auch wenn es nicht direkt kontrolliert wird.“ Kantarcioglu sagte: „Aber für gewöhnliche Cyberkriminalität halte ich das nicht für besonders wichtig.“ 8. KI-Vergiftung

Ein Angreifer kann ein maschinelles Lernmodell austricksen, indem er ihm neue Informationen zuführt. Alexey Rubtsov, leitender Forscher am Global Risk Institute, sagte: „Gegner können Trainingsdatensätze manipulieren. Beispielsweise beeinflussen sie das Modell absichtlich, damit die Maschine falsch lernt

Zum Beispiel können Hacker manipulieren.“ Gekaperte Benutzerkonten melden sich jeden Tag um 2 Uhr morgens beim System an, um harmlose Arbeiten auszuführen, wodurch das System davon ausgeht, dass die Arbeit um 2 Uhr morgens nichts Verdächtiges ist, wodurch die Sicherheitsstufen verringert werden, die Benutzer durchlaufen müssen.

Dem Microsoft Tay-Chatbot wurde 2016 aus einem ähnlichen Grund beigebracht, rassistisch zu sein. Derselbe Ansatz kann verwendet werden, um einem System beizubringen, zu denken, dass eine bestimmte Art von Malware sicher ist oder dass ein bestimmtes Crawler-Verhalten völlig normal ist. 9. KI-Fuzz-Tests Erweiterte Versionen dieser Art von Software nutzen maschinelles Lernen, um Eingaben gezielter und organisierter zu generieren, beispielsweise durch Priorisierung von Textzeichenfolgen, die am wahrscheinlichsten Probleme verursachen. Diese Art von Fuzz-Testtool kann in Unternehmen bessere Testergebnisse erzielen, ist in den Händen von Angreifern jedoch auch tödlicher.

Diese Techniken sind einer der Gründe, warum Cybersicherheitsmaßnahmen wie Sicherheitspatches, Anti-Phishing-Schulung und Mikrosegmentierung weiterhin von entscheidender Bedeutung sind. „Das ist einer der Gründe, warum eine umfassende Verteidigung so wichtig ist“, sagte Mellen von Forrester. „Sie müssen mehrere Hindernisse errichten, nicht nur die, die Angreifer gegen Sie einsetzen können.“ durch die Nutzung von maschinellem Lernen und KI

Investitionen in maschinelles Lernen erfordern viel Fachwissen, und Fachwissen im Zusammenhang mit maschinellem Lernen ist derzeit eine knappe Fähigkeit. Und da viele Schwachstellen weiterhin ungepatcht sind, gibt es für Angreifer viele einfache Möglichkeiten, die Abwehrmaßnahmen des Unternehmens zu durchbrechen.

„Man hat viele Ziele zur Hand und auch andere Möglichkeiten, Geld zu verdienen, ohne maschinelles Lernen und künstliche Intelligenz zu nutzen, um Angriffe zu starten.“ Da sich die Abwehrmaßnahmen von Unternehmen verbessern und Cyberkriminelle und Hacker-Nationen weiterhin in die Entwicklung von Angriffen investieren, könnte sich das Gleichgewicht bald verschieben.

Das obige ist der detaillierte Inhalt vonNeun Möglichkeiten, maschinelles Lernen zum Starten von Angriffen zu nutzen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

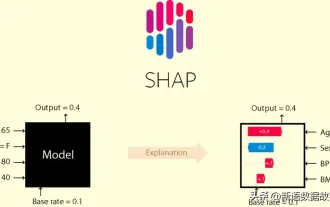

In diesem Artikel erfahren Sie mehr über SHAP: Modellerklärung für maschinelles Lernen

Jun 01, 2024 am 10:58 AM

In diesem Artikel erfahren Sie mehr über SHAP: Modellerklärung für maschinelles Lernen

Jun 01, 2024 am 10:58 AM

In den Bereichen maschinelles Lernen und Datenwissenschaft stand die Interpretierbarkeit von Modellen schon immer im Fokus von Forschern und Praktikern. Mit der weit verbreiteten Anwendung komplexer Modelle wie Deep Learning und Ensemble-Methoden ist das Verständnis des Entscheidungsprozesses des Modells besonders wichtig geworden. Explainable AI|XAI trägt dazu bei, Vertrauen in maschinelle Lernmodelle aufzubauen, indem es die Transparenz des Modells erhöht. Eine Verbesserung der Modelltransparenz kann durch Methoden wie den weit verbreiteten Einsatz mehrerer komplexer Modelle sowie der Entscheidungsprozesse zur Erläuterung der Modelle erreicht werden. Zu diesen Methoden gehören die Analyse der Merkmalsbedeutung, die Schätzung des Modellvorhersageintervalls, lokale Interpretierbarkeitsalgorithmen usw. Die Merkmalswichtigkeitsanalyse kann den Entscheidungsprozess des Modells erklären, indem sie den Grad des Einflusses des Modells auf die Eingabemerkmale bewertet. Schätzung des Modellvorhersageintervalls

Transparent! Eine ausführliche Analyse der Prinzipien der wichtigsten Modelle des maschinellen Lernens!

Apr 12, 2024 pm 05:55 PM

Transparent! Eine ausführliche Analyse der Prinzipien der wichtigsten Modelle des maschinellen Lernens!

Apr 12, 2024 pm 05:55 PM

Laienhaft ausgedrückt ist ein Modell für maschinelles Lernen eine mathematische Funktion, die Eingabedaten einer vorhergesagten Ausgabe zuordnet. Genauer gesagt ist ein Modell für maschinelles Lernen eine mathematische Funktion, die Modellparameter anpasst, indem sie aus Trainingsdaten lernt, um den Fehler zwischen der vorhergesagten Ausgabe und der wahren Bezeichnung zu minimieren. Beim maschinellen Lernen gibt es viele Modelle, z. B. logistische Regressionsmodelle, Entscheidungsbaummodelle, Support-Vektor-Maschinenmodelle usw. Jedes Modell verfügt über seine anwendbaren Datentypen und Problemtypen. Gleichzeitig gibt es viele Gemeinsamkeiten zwischen verschiedenen Modellen oder es gibt einen verborgenen Weg für die Modellentwicklung. Am Beispiel des konnektionistischen Perzeptrons können wir es durch Erhöhen der Anzahl verborgener Schichten des Perzeptrons in ein tiefes neuronales Netzwerk umwandeln. Wenn dem Perzeptron eine Kernelfunktion hinzugefügt wird, kann es in eine SVM umgewandelt werden. Dieses hier

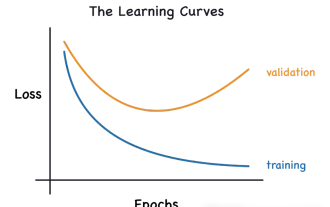

Identifizieren Sie Über- und Unteranpassung anhand von Lernkurven

Apr 29, 2024 pm 06:50 PM

Identifizieren Sie Über- und Unteranpassung anhand von Lernkurven

Apr 29, 2024 pm 06:50 PM

In diesem Artikel wird vorgestellt, wie Überanpassung und Unteranpassung in Modellen für maschinelles Lernen mithilfe von Lernkurven effektiv identifiziert werden können. Unteranpassung und Überanpassung 1. Überanpassung Wenn ein Modell mit den Daten übertrainiert ist, sodass es daraus Rauschen lernt, spricht man von einer Überanpassung des Modells. Ein überangepasstes Modell lernt jedes Beispiel so perfekt, dass es ein unsichtbares/neues Beispiel falsch klassifiziert. Für ein überangepasstes Modell erhalten wir einen perfekten/nahezu perfekten Trainingssatzwert und einen schrecklichen Validierungssatz-/Testwert. Leicht geändert: „Ursache der Überanpassung: Verwenden Sie ein komplexes Modell, um ein einfaches Problem zu lösen und Rauschen aus den Daten zu extrahieren. Weil ein kleiner Datensatz als Trainingssatz möglicherweise nicht die korrekte Darstellung aller Daten darstellt. 2. Unteranpassung Heru.“

Die Entwicklung der künstlichen Intelligenz in der Weltraumforschung und der Siedlungstechnik

Apr 29, 2024 pm 03:25 PM

Die Entwicklung der künstlichen Intelligenz in der Weltraumforschung und der Siedlungstechnik

Apr 29, 2024 pm 03:25 PM

In den 1950er Jahren wurde die künstliche Intelligenz (KI) geboren. Damals entdeckten Forscher, dass Maschinen menschenähnliche Aufgaben wie das Denken ausführen können. Später, in den 1960er Jahren, finanzierte das US-Verteidigungsministerium künstliche Intelligenz und richtete Labore für die weitere Entwicklung ein. Forscher finden Anwendungen für künstliche Intelligenz in vielen Bereichen, etwa bei der Erforschung des Weltraums und beim Überleben in extremen Umgebungen. Unter Weltraumforschung versteht man die Erforschung des Universums, das das gesamte Universum außerhalb der Erde umfasst. Der Weltraum wird als extreme Umgebung eingestuft, da sich seine Bedingungen von denen auf der Erde unterscheiden. Um im Weltraum zu überleben, müssen viele Faktoren berücksichtigt und Vorkehrungen getroffen werden. Wissenschaftler und Forscher glauben, dass die Erforschung des Weltraums und das Verständnis des aktuellen Zustands aller Dinge dazu beitragen können, die Funktionsweise des Universums zu verstehen und sich auf mögliche Umweltkrisen vorzubereiten

Implementierung von Algorithmen für maschinelles Lernen in C++: Häufige Herausforderungen und Lösungen

Jun 03, 2024 pm 01:25 PM

Implementierung von Algorithmen für maschinelles Lernen in C++: Häufige Herausforderungen und Lösungen

Jun 03, 2024 pm 01:25 PM

Zu den häufigsten Herausforderungen, mit denen Algorithmen für maschinelles Lernen in C++ konfrontiert sind, gehören Speicherverwaltung, Multithreading, Leistungsoptimierung und Wartbarkeit. Zu den Lösungen gehören die Verwendung intelligenter Zeiger, moderner Threading-Bibliotheken, SIMD-Anweisungen und Bibliotheken von Drittanbietern sowie die Einhaltung von Codierungsstilrichtlinien und die Verwendung von Automatisierungstools. Praktische Fälle zeigen, wie man die Eigen-Bibliothek nutzt, um lineare Regressionsalgorithmen zu implementieren, den Speicher effektiv zu verwalten und leistungsstarke Matrixoperationen zu nutzen.

Kanada plant, das Hacker-Tool Flipper Zero zu verbieten, da das Problem des Autodiebstahls zunimmt

Jul 17, 2024 am 03:06 AM

Kanada plant, das Hacker-Tool Flipper Zero zu verbieten, da das Problem des Autodiebstahls zunimmt

Jul 17, 2024 am 03:06 AM

Diese Website berichtete am 12. Februar, dass die kanadische Regierung plant, den Verkauf des Hacking-Tools FlipperZero und ähnlicher Geräte zu verbieten, da diese als Werkzeuge gekennzeichnet sind, mit denen Diebe Autos stehlen können. FlipperZero ist ein tragbares programmierbares Testtool, das beim Testen und Debuggen verschiedener Hardware und digitaler Geräte über mehrere Protokolle, darunter RFID, Funk, NFC, Infrarot und Bluetooth, hilft und die Gunst vieler Geeks und Hacker gewonnen hat. Seit der Veröffentlichung des Produkts haben Benutzer die Fähigkeiten von FlipperZero in sozialen Medien demonstriert, einschließlich der Verwendung von Replay-Angriffen, um Autos zu entriegeln, Garagentore zu öffnen, Türklingeln zu aktivieren und verschiedene digitale Schlüssel zu klonen. ▲FlipperZero kopiert den McLaren-Schlüsselanhänger und entsperrt das Auto. Kanadischer Industrieminister Franço

Erklärbare KI: Erklären komplexer KI/ML-Modelle

Jun 03, 2024 pm 10:08 PM

Erklärbare KI: Erklären komplexer KI/ML-Modelle

Jun 03, 2024 pm 10:08 PM

Übersetzer |. Rezensiert von Li Rui |. Chonglou Modelle für künstliche Intelligenz (KI) und maschinelles Lernen (ML) werden heutzutage immer komplexer, und die von diesen Modellen erzeugten Ergebnisse sind eine Blackbox, die den Stakeholdern nicht erklärt werden kann. Explainable AI (XAI) zielt darauf ab, dieses Problem zu lösen, indem es Stakeholdern ermöglicht, die Funktionsweise dieser Modelle zu verstehen, sicherzustellen, dass sie verstehen, wie diese Modelle tatsächlich Entscheidungen treffen, und Transparenz in KI-Systemen, Vertrauen und Verantwortlichkeit zur Lösung dieses Problems gewährleistet. In diesem Artikel werden verschiedene Techniken der erklärbaren künstlichen Intelligenz (XAI) untersucht, um ihre zugrunde liegenden Prinzipien zu veranschaulichen. Mehrere Gründe, warum erklärbare KI von entscheidender Bedeutung ist. Vertrauen und Transparenz: Damit KI-Systeme allgemein akzeptiert und vertrauenswürdig sind, müssen Benutzer verstehen, wie Entscheidungen getroffen werden

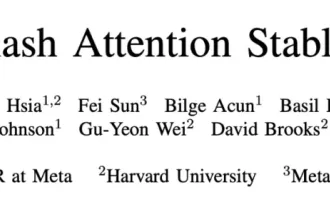

Ist Flash Attention stabil? Meta und Harvard stellten fest, dass die Gewichtsabweichungen ihrer Modelle um Größenordnungen schwankten

May 30, 2024 pm 01:24 PM

Ist Flash Attention stabil? Meta und Harvard stellten fest, dass die Gewichtsabweichungen ihrer Modelle um Größenordnungen schwankten

May 30, 2024 pm 01:24 PM

MetaFAIR hat sich mit Harvard zusammengetan, um einen neuen Forschungsrahmen zur Optimierung der Datenverzerrung bereitzustellen, die bei der Durchführung groß angelegten maschinellen Lernens entsteht. Es ist bekannt, dass das Training großer Sprachmodelle oft Monate dauert und Hunderte oder sogar Tausende von GPUs verwendet. Am Beispiel des Modells LLaMA270B erfordert das Training insgesamt 1.720.320 GPU-Stunden. Das Training großer Modelle stellt aufgrund des Umfangs und der Komplexität dieser Arbeitsbelastungen einzigartige systemische Herausforderungen dar. In letzter Zeit haben viele Institutionen über Instabilität im Trainingsprozess beim Training generativer SOTA-KI-Modelle berichtet. Diese treten normalerweise in Form von Verlustspitzen auf. Beim PaLM-Modell von Google kam es beispielsweise während des Trainingsprozesses zu Instabilitäten. Numerische Voreingenommenheit ist die Hauptursache für diese Trainingsungenauigkeit.