Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

Neue Regeln des US-Handelsministeriums: Die Weitergabe von Sicherheitslücken an China ohne Genehmigung ist verboten und die Einwände von Microsoft sind ungültig

Neue Regeln des US-Handelsministeriums: Die Weitergabe von Sicherheitslücken an China ohne Genehmigung ist verboten und die Einwände von Microsoft sind ungültig

Neue Regeln des US-Handelsministeriums: Die Weitergabe von Sicherheitslücken an China ohne Genehmigung ist verboten und die Einwände von Microsoft sind ungültig

Vor Kurzem hat das Bureau of Industry and Security (BIS) des US-Handelsministeriums offiziell die neuesten Exportkontrollbestimmungen für den Bereich Cybersicherheit veröffentlicht.

Ja, es ist die BIZ, die die „Entity List“ und die „Trade Blacklist“ veröffentlicht. Wenn man von diesen Jahren spricht, kann man sie auch als „einen alten Freund“ betrachten der chinesischen Internetnutzer".

Was ist es dieses Mal? Dabei geht es vor allem um die Verwaltung und Kontrolle von Netzwerksicherheits- und Schwachstelleninformationen.

Einfach ausgedrückt: Wenn US-Unternehmen mit Organisationen und Einzelpersonen zusammenarbeiten, die mit der chinesischen Regierung in Verbindung stehen, können Sicherheitslücken und Informationen, wenn sie entdeckt werden, nicht direkt gemeldet werden und müssen zunächst vom Handelsministerium überprüft werden .

Der Grund ist die bewährte „nationale Sicherheit“ und „die Notwendigkeit der Terrorismusbekämpfung“.

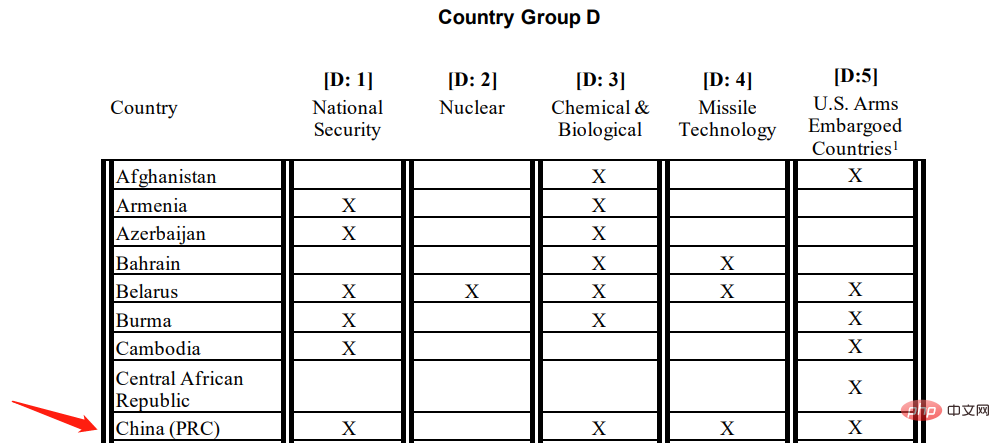

Tatsächlich handelt es sich bei den dieses Mal angekündigten Neuregelungen um die endgültige Bestätigung der Übergangsregelungen (Entwurf zur Kommentierung) im Oktober 2021. Diese Verordnung unterteilt Länder auf der ganzen Welt in vier Kategorien: A, B, D und E, wobei restriktive Maßnahmen und Strenge schrittweise zunehmen.

China wird in die Kategorie D eingestuft, die „Länder und Regionen mit Beschränkungen“ umfasst, und in die Kategorie E, die „Länder mit umfassendem Embargo“ umfasst.

Diese Verordnung legt neue Kontrollmethoden für bestimmte Netzwerksicherheitsprojekte zum Zweck „nationaler Sicherheits- und Terrorismusbekämpfungserwägungen“ fest.

Gleichzeitig hat BIS auch eine neue Ausnahme zur Genehmigung von Cybersicherheitsausgängen hinzugefügt. Der Kerninhalt besteht darin, den Export dieser Cybersicherheitsgüter an die meisten Bestimmungsorte zu genehmigen, jedoch nicht mit den oben genannten Ausnahmen.

BIZ geht davon aus, dass diese kontrollierten Projekte für Überwachung, Spionage oder andere Handlungen zum Zwecke der Sabotage genutzt werden können.

Darüber hinaus werden durch die Verordnung auch die Exportkontrollklassifizierungsnummern in der Handelskontrollliste geändert.

Die neuen BIZ-Vorschriften teilen Länder auf der ganzen Welt in vier Kategorien ein: A, B, D und E. Kategorie D ist am besorgniserregendsten und eingeschränktesten . Länder und Regionen.

Wie im Bild oben zu sehen ist, wird China in die Kategorie D eingestuft.

Gemäß den Anforderungen der neuen Vorschriften müssen Unternehmen, die mit relevanten Regierungsstellen oder Einzelpersonen in Ländern und Regionen der Klasse D zusammenarbeiten, im Voraus einen Antrag stellen und eine Lizenz einholen . Grenzüberschreitende Übermittlung von Informationen über potenzielle Cyber-Schwachstellen.

Natürlich gibt es Ausnahmen von den Bedingungen, und wenn es um legitime Cybersicherheitszwecke geht, wie etwa die öffentliche Offenlegung von Schwachstellen oder die Reaktion auf Vorfälle, ist kein vorheriger Antrag erforderlich.

Wie Sie sehen können, wurde China in vier Kategorien mit einem X markiert: nationale Sicherheit, Biochemie, Raketentechnologie und US-Waffenembargo.

Das Dokument besagt, dass Lizenzanforderungen für Personen, die im Namen von Regierungen handeln, notwendig sind, um zu verhindern, dass Personen, die im Namen von Regierungen in Ländern der Gruppe D handeln, Lizenzen für die Ausübung von Aktivitäten erhalten, die gegen die nationale Sicherheit und das Ausland verstoßen politische Interessen der Vereinigten Staaten.

Ohne diese Anforderung kann es dazu führen, dass die Regierungen von Ländern der Klasse D Zugang zu diesen Projekten haben.

Die von der BIZ übernommene Anforderung bedeutet, dass Exporteure in einigen Fällen die Regierungszugehörigkeit von Einzelpersonen und Unternehmen, mit denen sie zusammenarbeiten, überprüfen müssen.

Aufgrund des begrenzten Umfangs und der begrenzten Anwendbarkeit der Lizenzanforderung ist die BIZ jedoch davon überzeugt, dass die Anforderung die nationale Sicherheit und die außenpolitischen Interessen der USA schützen wird, ohne legitime Cybersicherheitsaktivitäten übermäßig zu beeinträchtigen.

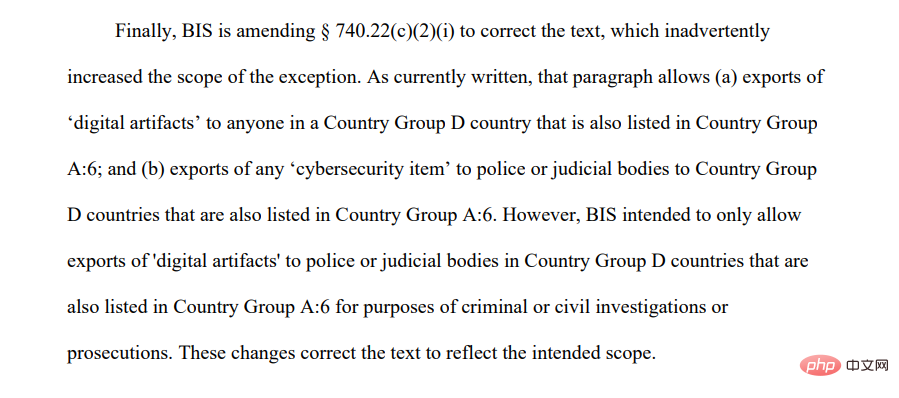

Gleichzeitig überarbeitete BIZ auch Klausel § 740.22(c)(2)(i), wodurch der Anwendungsbereich der Ausnahme tatsächlich erweitert wurde.

Die aktuellen Bedingungen erlauben den Export digitaler Produkte in Länder der Gruppe D oder den Export jeglicher Cybersicherheitsartikel in Länder der Gruppe D für Polizei- oder Justizbehörden.

Allerdings beabsichtigt BIS eigentlich nur, den Export digitaler Produkte an Polizei- oder Justizbehörden in Ländern der Gruppe D zum Zwecke straf- oder zivilrechtlicher Ermittlungen oder Strafverfolgungen zu gestatten.

Man kann sagen, dass diese Änderungen die erwarteten Meinungen widerspiegeln.

Microsoft-Objekte, ungültig!

In Bezug auf die neuen Vorschriften der BIZ sind die inländischen Technologiegiganten in den USA nicht monolithisch. Der Softwareriese Microsoft hat seine Einwände klar zum Ausdruck gebracht.

Bereits im letzten Jahr, nachdem diese Verordnung zur Vernehmlassung freigegeben wurde, hat Microsoft seine Einwände gegen dieses Dokument im Kommentarbereich in Form von schriftlichen Kommentaren eingereicht.

Microsoft gab an, dass die Fähigkeit des globalen Cybersicherheitsmarkts, derzeit routinemäßige Cybersicherheitsaktivitäten durchzuführen, erheblich eingeschränkt wird, wenn Einzelpersonen und Organisationen, die an Cybersicherheitsaktivitäten beteiligt sind, aufgrund ihrer Verbindungen zur Regierung eingeschränkt werden.

Wenn Unternehmen oft nicht feststellen können, ob die andere Partei mit der Regierung in Verbindung steht, können sie die Zusammenarbeit nur dann aufgeben, wenn sie unter Compliance-Druck stehen.

Der Widerstand von Microsoft ist nicht überraschend.

Der aktuelle Mechanismus zum Teilen von Schwachstellen ist für das Softwareentwicklungs-Ökosystem von Microsoft sehr wichtig. Oftmals muss Microsoft Schwachstellen durch Reverse Engineering und andere Technologien analysieren, bevor relevante Patches und Upgrades veröffentlicht werden. Sobald der Mechanismus zum Teilen von Schwachstellen zerstört ist, verringert sich direkt die Geschwindigkeit der Erkennung und Reparatur von Schwachstellen durch Microsoft.

Microsoft schlug vor, dass BIS die Definition von „staatlicher Endbenutzer“ weiter präzisieren oder zumindest klarstellen sollte, welche Einzelpersonen oder Organisationen unter diese Definition fallen könnten.

Als die BIZ den endgültigen Entwurf der Verordnung veröffentlichte, erwähnte sie die Einwände von Microsoft, ohne sie zu benennen, und erklärte, dass „BIZ dieser Meinung nicht zustimmt.“

BIS erwähnt in dem Dokument:

„Ein Unternehmen gab an, dass Beschränkungen für Personen, die ‚staatliche Endbenutzer‘ vertreten, die grenzüberschreitende Zusammenarbeit mit Cybersicherheitspersonal behindern würden, da sie vor der Kommunikation mit diesen Personen von der Regierung überprüft würden.“ Das Unternehmen empfahl, diese Anforderung zu streichen oder zu ändern.

Diese endgültige Entscheidung wurde letzte Woche im Vergleich zum im Oktober veröffentlichten Konsultationsentwurf veröffentlicht.

Allerdings übernimmt diese Verordnung einige Meinungen aus der Forschungsgemeinschaft, schränkt den Umfang der zu prüfenden Sicherheitslücken weiter ein und fügt vorübergehende Ausnahmen hinzu.

Das heißt: Wenn es legitimen Zwecken der Cybersicherheit dient, etwa der Offenlegung öffentlicher Schwachstellen oder der Reaktion auf Sicherheitsvorfälle, ist keine Überprüfung erforderlich.

Diese Ausnahmeklausel dient im Wesentlichen dazu, die notwendigen Voraussetzungen für den normalen Betrieb der Open-Source-Community zu schaffen.

Während Microsoft BIS für die Überarbeitung der Regeln dankte, erklärte es auch, dass es nicht sicher sei, ob eine solche Ausnahme das eigentliche Problem lösen könne.

„Was direkt offengelegt werden darf und was nicht, herrscht noch im Unklaren. Für welche Tätigkeiten eine Lizenz erforderlich ist, lässt sich zum jetzigen Zeitpunkt noch nicht ermitteln. Wir befürchten, dass es sich um Technologien handelt, die nicht vollständig klassifiziert werden können.“ In bestimmte Nutzungskategorien wird die Lizenzbeantragung „sehr umständlich“ sein.

BIS erkannte die Bedenken von Microsoft an, bestand jedoch gleichzeitig darauf, dass diese Bestimmung der nationalen Sicherheit der USA mehr nützen als schaden würde.

Ähnlich dem „Wassenaar-Abkommen“

Tatsächlich hat die BIS bereits im Oktober 2021 Vorschriften erlassen, die „den Export anstößiger Netzwerk-Tools verbieten“, um zu verhindern, dass US-Unternehmen anstößige Netzwerk-Tools an China und Russland verkaufen.

US-Handelsministerin Gina Raimondo sagte: „Die Einführung von Exportkontrollen für bestimmte Cybersicherheitsgüter ist ein geeigneter Ansatz, um die nationale Sicherheit der USA vor böswilligem Cyberverhalten zu schützen und rechtmäßige Cybersicherheitsaktivitäten sicherzustellen.“

BIS erklärte weiter, dass die aktuellen Regeln liegen auch im Rahmen des „Wassenaar Agreements“, nämlich des „Wassenaar Agreement on Export Controls of Conventional Arms and Dual-use Articles and Technologies“.

Das Wassenaar-Abkommen sieht vor, dass die Mitgliedstaaten selbst über die Erteilung von Exportlizenzen für Güter mit doppeltem Verwendungszweck sensibler Produkte und Technologien entscheiden und andere Mitgliedstaaten auf freiwilliger Basis über die Vereinbarung relevante Informationen informieren .

Tatsächlich wird dieses Abkommen zu einem großen Teil von den Vereinigten Staaten kontrolliert und wirkt sich auf die Exportkontrollbestimmungen anderer Mitgliedsländer aus und wird für den Westen zu einem wichtigen Instrument zur Durchsetzung des High-Tech-Monopols gegenüber China.

Das Abkommen regelt die Exportpolitik von „Militär- und Dual-Use-Technologien“. Es gibt 42 Abkommensländer, darunter wichtige Industrieländer wie die Vereinigten Staaten, Großbritannien, Frankreich, Deutschland und Japan. Obwohl Russland ebenfalls Vertragspartei des Abkommens ist, ist es immer noch eines der Embargoziele.

Das obige ist der detaillierte Inhalt vonNeue Regeln des US-Handelsministeriums: Die Weitergabe von Sicherheitslücken an China ohne Genehmigung ist verboten und die Einwände von Microsoft sind ungültig. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1382

1382

52

52

So lösen Sie die Komplexität der WordPress -Installation und -aktualisierung mit Composer

Apr 17, 2025 pm 10:54 PM

So lösen Sie die Komplexität der WordPress -Installation und -aktualisierung mit Composer

Apr 17, 2025 pm 10:54 PM

Bei der Verwaltung von WordPress-Websites begegnen Sie häufig komplexe Vorgänge wie Installation, Aktualisierung und Mehrstelle. Diese Operationen sind nicht nur zeitaufwändig, sondern auch anfällig für Fehler, wodurch die Website gelähmt wird. Die Kombination des WP-Cli-Kernbefehls mit Komponist kann diese Aufgaben erheblich vereinfachen und die Effizienz und Zuverlässigkeit verbessern. In diesem Artikel wird vorgestellt, wie der Komponist verwendet wird, um diese Probleme zu lösen und die Bequemlichkeit des WordPress -Managements zu verbessern.

Beschleunigung der PHP -Code -Inspektion: Erfahrung und Übung mit der Overtrue/PHPLINT -Bibliothek

Apr 17, 2025 pm 11:06 PM

Beschleunigung der PHP -Code -Inspektion: Erfahrung und Übung mit der Overtrue/PHPLINT -Bibliothek

Apr 17, 2025 pm 11:06 PM

Während des Entwicklungsprozesses müssen wir häufig Syntaxprüfungen im PHP -Code durchführen, um die Richtigkeit und Wartbarkeit des Codes sicherzustellen. Wenn das Projekt jedoch groß ist, kann der Überprüfungsprozess mit einer Thread-Syntax sehr langsam werden. Vor kurzem habe ich dieses Problem in meinem Projekt gestoßen. Nachdem ich mehrere Methoden ausprobiert hatte, fand ich schließlich die Bibliothek Overtue/Phplint, die die Geschwindigkeit der Codeinspektion durch parallele Verarbeitung erheblich verbessert.

Wie kann man den Komplex -Hingehörigkeitsproblem in Laravel in Laravel lösen? Verwenden Sie Komponist!

Apr 17, 2025 pm 09:54 PM

Wie kann man den Komplex -Hingehörigkeitsproblem in Laravel in Laravel lösen? Verwenden Sie Komponist!

Apr 17, 2025 pm 09:54 PM

In der Entwicklung von Laravel war der Umgang mit komplexen Modellbeziehungen schon immer eine Herausforderung, insbesondere wenn es um Multi-Level-Zugehörigkeitsbeziehungen geht. Vor kurzem habe ich dieses Problem in einem Projekt mit einer mehrstufigen Modellbeziehung gestoßen, in der traditionelle HasMany-Through-Beziehungen den Anforderungen nicht erfüllen, was dazu führt, dass Datenfragen komplex und ineffizient werden. Nach einiger Exploration fand ich die Bibliothek Staudenmeir/Hing-to-through, die meine Probleme durch den Komponisten leicht installieren und löste.

Wie löste ich das SQL -Parsingproblem? Verwenden Sie GreenLion/PHP-SQL-Parser!

Apr 17, 2025 pm 09:15 PM

Wie löste ich das SQL -Parsingproblem? Verwenden Sie GreenLion/PHP-SQL-Parser!

Apr 17, 2025 pm 09:15 PM

Bei der Entwicklung eines Projekts, bei dem SQL -Anweisungen analysiert werden müssen, habe ich auf ein kniffliges Problem gestoßen: wie die SQL -Anweisungen von MySQL effizient analysiert und die Schlüsselinformationen extrahiert werden. Nachdem ich viele Methoden ausprobiert hatte, stellte ich fest, dass die GreenLion/PHP-SQL-Parser-Bibliothek meine Anforderungen perfekt lösen kann.

So optimieren Sie die Website der Website: Erlebnisse und Erkenntnisse, die aus der Nutzung der Minify -Bibliothek gelernt werden

Apr 17, 2025 pm 11:18 PM

So optimieren Sie die Website der Website: Erlebnisse und Erkenntnisse, die aus der Nutzung der Minify -Bibliothek gelernt werden

Apr 17, 2025 pm 11:18 PM

Bei der Entwicklung einer Website war die Verbesserung der Seitenbelastung schon immer eine meiner obersten Prioritäten. Einmal habe ich versucht, die Miniify -Bibliothek zu verwenden, um CSS- und JavaScript -Dateien zu komprimieren und zusammenzuführen, um die Leistung der Website zu verbessern. Ich stieß jedoch während des Gebrauchs viele Probleme und Herausforderungen, was mir schließlich erkennen musste, dass Miniify möglicherweise nicht mehr die beste Wahl ist. Im Folgenden werde ich meine Erfahrungen und die Installation und Verwendung von Minify über Komponisten teilen.

Lösen

Apr 17, 2025 pm 11:27 PM

Lösen

Apr 17, 2025 pm 11:27 PM

Ich habe ein schwieriges Problem bei der Entwicklung eines Front-End-Projekts: Ich muss den CSS-Eigenschaften manuell ein Browser-Präfix hinzufügen, um die Kompatibilität zu gewährleisten. Dies ist nicht nur zeitaufwändig, sondern auch fehleranfällig. Nach einigen Erkundungen entdeckte ich die Padaliyajay/Php-Autoprefixer-Bibliothek, die meine Probleme mit Komponisten leicht löste.

Wie löst ich PHP -Sicherheitsproblem von PHP: // Stream -Verarbeitung? Verwenden Sie typo3/Phar-Stream-Wrapper!

Apr 17, 2025 pm 08:24 PM

Wie löst ich PHP -Sicherheitsproblem von PHP: // Stream -Verarbeitung? Verwenden Sie typo3/Phar-Stream-Wrapper!

Apr 17, 2025 pm 08:24 PM

Ich habe ein ernstes Problem im Zusammenhang mit einem PHP -Projekt: In der Verarbeitung von PHAR: // Stream gibt es eine Sicherheitsanfälligkeit, die zur Ausführung von böswilligem Code führen kann. Nach einigen Forschungen und Versuchen fand ich eine effektive Lösung-unter Verwendung der TYPO3/Phar-Stream-Wrapper-Bibliothek. Diese Bibliothek löst nicht nur meine Sicherheitsprobleme, sondern bietet auch einen flexiblen Interceptor -Mechanismus, wodurch die Verwaltung von PHAR -Dateien sicherer und steuerbarer wird.

Wie löse ich Typo3CMS -Installations- und Konfigurationsprobleme? Es kann leicht mit Komponist erfolgen!

Apr 17, 2025 pm 10:51 PM

Wie löse ich Typo3CMS -Installations- und Konfigurationsprobleme? Es kann leicht mit Komponist erfolgen!

Apr 17, 2025 pm 10:51 PM

Wenn Sie Typo3CMs für die Website -Entwicklung verwenden, stoßen Sie häufig Probleme mit Installations- und Konfigurationserweiterungen. Insbesondere für Anfänger kann das ordnungsgemäße Installieren und Konfigurieren von TYPO3 und deren Erweiterungen Kopfschmerzen haben. Ich hatte ähnliche Schwierigkeiten in meinem tatsächlichen Projekt und löste diese Probleme durch die Verwendung von Komponisten und Tippflichtigen 3CMSComposerinstallern.