Die Rolle künstlicher Intelligenz in der Cybersicherheit

Mit der zunehmenden Beliebtheit künstlicher Intelligenz (KI) in der Gesellschaft hat sie auch Einzug in den Bereich der Netzwerksicherheit gehalten. Künstliche Intelligenz kann auf verschiedene Weise zur Verbesserung der Cybersicherheit beitragen, einschließlich der automatischen Erkennung und Reaktion auf Bedrohungen, der Verbesserung der Netzwerkeffizienz und der Unterstützung bei der Identifizierung von Schwachstellen. In diesem Artikel besprechen wir einige Möglichkeiten, wie künstliche Intelligenz die Cybersicherheit verändert und wie sie Unternehmen dabei helfen kann, sicher zu bleiben.

Künstliche Intelligenz verändert die Landschaft der Cybersicherheit. Die Stärken dieses Papiers zeigen, dass Unternehmen durch die Implementierung künstlicher Intelligenzsysteme in der Lage sein werden, die Erkennungs- und Reaktionsgeschwindigkeit zu erhöhen und aufkommende Bedrohungen proaktiver zu antizipieren und mit ihnen umzugehen.

Was ist künstliche Intelligenz (KI)?

Künstliche Intelligenz ist eine von Maschinen dargestellte Intelligenz und nicht die natürliche Intelligenz von Menschen und anderen Tieren. KI-Anwendungen können Daten analysieren und selbstständig und ohne menschliches Eingreifen Entscheidungen treffen.

Künstliche Intelligenz wird durch die Auswertung der Prozesse des menschlichen Gehirns und die Untersuchung der Muster des menschlichen Gehirns erreicht. Diese Bedrohungsuntersuchungen führen zur Entwicklung intelligenter Software, Systeme oder Lösungen für künstliche Intelligenz.

Die Grundlage der künstlichen Intelligenz basiert auf dem sogenannten Turing-Test der künstlichen Intelligenz. Der Turing-Test in der künstlichen Intelligenz ist eine Methode, um festzustellen, ob eine Maschine ein Verhalten zeigen kann, das von Menschen nicht zu unterscheiden ist. Wenn die Antwort auf diese Frage „Ja“ lautet, besteht die Maschine den Turing-Test und gilt als intelligent.

Die drei Hauptkomponenten der künstlichen Intelligenz sind:

- Lernen mit künstlicher Intelligenz ist der Prozess des Erwerbs neuer Kenntnisse oder Fähigkeiten aus Erfahrung.

- Argumentation ist die Fähigkeit, aus einer Reihe von Prämissen logische Schlussfolgerungen zu ziehen.

- Selbstkorrektur ist die Fähigkeit, Fehler zu erkennen und zu korrigieren.

Welche Rolle spielt künstliche Intelligenz in der Cybersicherheit?

Die Rolle künstlicher Intelligenz in der Cybersicherheit besteht darin, Unternehmen dabei zu helfen, das Risiko von Einbrüchen zu reduzieren und ihre allgemeine Sicherheitslage zu verbessern. Künstliche Intelligenz spielt eine Rolle bei der Cybersicherheit, indem sie aus vergangenen Daten lernt, um Muster und Trends zu erkennen. Diese Informationen werden dann verwendet, um zukünftige Angriffe vorherzusagen. KI-gestützte Systeme können auch so konfiguriert werden, dass sie automatisch auf Bedrohungen reagieren und Cyber-Bedrohungen schneller bekämpfen.

Da die Angriffsfläche von Unternehmen immer größer wird und sich weiterentwickelt, ist die Analyse und Verbesserung von Cyber-Bedrohungen und Cyber-Angriffen keine menschliche Herausforderung mehr. Je nach Größe der Organisation müssen bis zu Hunderten Milliarden zeitlich veränderlicher Signale verarbeitet werden, um das Risiko korrekt zu berechnen.

Als Reaktion auf diese beispiellose Herausforderung entwickeln sich Tools und Methoden der künstlichen Intelligenz wie neuronale Netze weiter, um Informationssicherheitsteams dabei zu helfen, sensible Informationen zu schützen, das Risiko eines Eindringens zu verringern und die Sicherheit durch eine effektivere und effizientere Bedrohungserkennung und -erkennung zu verbessern Beseitigungsfähigkeitssituation.

Anwendungen des maschinellen Lernens im Cyberspace

Maschinelles Lernen ist eine Teilmenge der künstlichen Intelligenz, die Algorithmen verwendet, um automatisch aus Erfahrungen zu lernen und sich zu verbessern, ohne explizit programmiert zu werden.

Es wird hauptsächlich in der Netzwerksicherheit verwendet und hat zwei Zwecke:

- Anomalieerkennung: Maschinelles Lernen kann zur automatischen Erkennung von Anomalien wie ungewöhnlichem Benutzerverhalten oder unerwarteter Netzwerkaktivität verwendet werden, die auf das Vorhandensein von Sicherheitsbedrohungen hinweisen können. Beispielsweise nutzen Crowdstrike, Darktrace und viele andere Produkte diese Technologie.

- Klassifizierung: Durch maschinelles Lernen können Daten wie E-Mails oder Dateien automatisch in Kategorien (wie Spam oder Malware) klassifiziert werden, um eine effizientere Verarbeitung zu ermöglichen.

KI-/Cybersicherheits-Rätsel – Mögliche Nachteile

Wir sind alle dafür, KI zur Lösung von Sicherheitsproblemen einzusetzen.

Cyberkriminelle können KI-Systeme trainieren oder falsche Daten in die von KI verwendeten Datensätze einspeisen. Dies wird es ihnen ermöglichen, realistischere und ausgefeiltere Angriffe zu erstellen. Darüber hinaus kann künstliche Intelligenz zur Automatisierung von Angriffen eingesetzt werden, sodass ein einzelner Akteur groß angelegte Angriffe durchführen kann.

KI-Systeme sind auch anfällig dafür, durch sogenannte „kontradiktorische Beispiele“ getäuscht zu werden – Eingaben, die speziell darauf ausgelegt sind, das System zu einer Fehlklassifizierung zu verleiten. Beispielsweise könnte das Bild eines Stoppschilds, das leicht verändert wurde, so dass es nicht mehr als Stoppschild erkannt wird, von einem selbstfahrenden Auto zu der Annahme verleitet werden, es handele sich um etwas anderes, beispielsweise um ein Vorfahrtsschild. Dies kann katastrophale Folgen haben.

Da künstliche Intelligenz immer häufiger in der Cybersicherheit eingesetzt wird, ist es wichtig, potenzielle Risiken zu berücksichtigen und zu entschärfen. Eine Möglichkeit, dies zu erreichen, besteht darin, sicherzustellen, dass KI-Systeme „erklärbar“ sind – das heißt, sie können Gründe für ihre Entscheidungen liefern. Dies wird dazu beitragen, dass Entscheidungen transparent und nachvollziehbar sind, und gleichzeitig verhindern, dass kontroverse Beispiele dazu verwendet werden, das System auszutricksen.

Zusammenfassend lässt sich sagen, dass KI-basierte Cybersicherheitssysteme ein großes Potenzial zur Unterstützung von Organisationen aufweisen. Es ist jedoch wichtig, sich der potenziellen Risiken bewusst zu sein und Maßnahmen zu deren Minderung zu ergreifen.

Wie wird künstliche Intelligenz für die Sicherheit eingesetzt?

Künstliche Intelligenz hat mehrere gute Anwendungsfälle im Bereich der Netzwerksicherheit. Beginnend mit Forschern oder Think Tanks: Hier ist ein großartiges Beispiel für Gartners Prisma für Cybersicherheits-Anwendungsfälle. Hyperautomatisierung ist seit den Vorhersagen von Gartner zu einem Thema großer Besorgnis geworden – was bedeutet, dass eine weitere Stufe der Automatisierung auf der Grundlage der nächsten Generation allgemeiner Systeme der künstlichen Intelligenz eingeführt wird. Dazu gehört die Kombination von KI/ML mit Automatisierung und Qualitätssicherung, um die Verwaltung von Alarm- und Vorfallreaktionsbemühungen zu optimieren. Im Wesentlichen wird es Unternehmen dabei helfen, die No-Code- oder Low-Code-Sicherheit in großem Maßstab zu verbessern und die geschäftliche Agilität und DevOps-Strategien zu verbessern.

Im Folgenden finden Sie eine Liste anwendbarer Beispiele für Sicherheitsdienste und Cloud-Sicherheit:

- Transaktionsbetrugserkennung

- Dateibasierte Malware-Erkennung

- Prozessverhaltensanalyse

- Abnormales Systemverhaltenserkennung

- Netzwerk, Domäne und Reputationsbewertung

- Asset-Bestands- und Abhängigkeitszuordnungsoptimierung

- Identifizierung der Kontoakquise

- Adaptiver Zugriff und Autorisierung zur Laufzeit

- Identitätsprüfung

- Unterschied zwischen Maschine und Mensch

- Textbasierte Erkennung böswilliger Absichten

- Identifizierung derselben Person

- Visuell Analyse des Webinhaltes

- Security Operations Task Automatisierung

- Business -Datenrisikoklassifizierung

- Policy Empfehlung Engine

- vent Reduzierung der Zeit zur Identifizierung, Erkennung und Reaktion auf Cybersicherheitsbedrohungen:

- (1) Automatisierte Malware-Erkennung und -Prävention

- Künstliche Intelligenz (KI) und maschinelles Lernen können im Vergleich zu herkömmlichen softwaregesteuerten oder manuellen Methoden bei der automatischen Bekämpfung von Netzwerken durch Kriminelle helfen Erkennen Sie Bedrohungen und reagieren Sie effektiver. Techniken des maschinellen Lernens verbessern die Malware-Erkennung, indem sie große Datenmengen von Anti-Malware-Komponenten auf dem Host, im Netzwerk und in der Cloud kombinieren.

Predictive Analytics zur Identifizierung anomaler Verhaltens- oder Aktivitätsmuster ist eine der Hauptanwendungen künstlicher Intelligenz in der Cybersicherheit. Cyberkriminelle suchen immer nach neuen Möglichkeiten, Systeme auszunutzen. Künstliche Intelligenz kann dabei helfen, diese neuen Bedrohungen zu erkennen, bevor sie Schaden anrichten.

(7) Reduzieren Sie die Anzahl falsch positiver Ergebnisse.

Wenn es zu viele falsch positive Ergebnisse gibt, wird Zeit in Anspruch genommen, die zur Lösung tatsächlicher Probleme genutzt werden könnte. Doch der Einsatz künstlicher Intelligenz zur Identifizierung von Sicherheitsvorfällen kann die Zahl falsch positiver Ergebnisse reduzieren und Teams schnell wieder an die Arbeit bringen.

Mit Hilfe der Datenwissenschaft kann künstliche Intelligenz große Mengen an Ereignissen schnell analysieren und ein breites Spektrum an Sicherheitsrisiken identifizieren, von Malware bis zur Bedrohungserkennung, die zu Phishing oder riskanten Verhaltensweisen wie dem Herunterladen von Schadcode führen kann. Diese Systeme verbessern sich im Laufe der Zeit und nutzen frühere Angriffe, um aktuelle und neue Angriffe zu identifizieren. Die Verhaltenshistorie hilft der KI, Verhalten zu erkennen und darauf zu reagieren, das von etablierten Normen abweicht, indem Profile von Benutzern, Assets und Netzwerken erstellt werden.

Künstliche Intelligenzsysteme werden darauf trainiert, Malware zu erkennen, Mustererkennung durchzuführen und mithilfe fortschrittlicher Algorithmen selbst kleinste Signaturen eines Malware- oder Ransomware-Angriffs zu erkennen, bevor dieser in das System gelangt.

Durch die Verarbeitung natürlicher Sprache kann KI eine bessere prädiktive Intelligenz liefern, indem sie Artikel, Nachrichten und Forschungsergebnisse über Cybergefahren auswertet und das Material selbst kuratiert. KI-basierte Sicherheitslösungen, die die neuesten Erkenntnisse über globale und branchenspezifische Bedrohungen bereitstellen und intelligentere Priorisierungsentscheidungen treffen können, basierend darauf, was am wahrscheinlichsten für einen Angriff auf ein System verwendet wird, und nicht darauf, was wahrscheinlich für einen Angriff auf ein System verwendet wird.

(8) Bots erkennen

Bots machen mittlerweile einen großen Teil des Internetverkehrs aus, aber sie können tödlich sein. Von Kontoübernahmen mit gestohlenen Passwörtern bis hin zur betrügerischen Kontoerstellung und Datenbetrug können Bots eine ernsthafte Bedrohung darstellen. Manuelle Reaktionen sind gegen automatisierte Bedrohungen wirkungslos. Künstliche Intelligenz und maschinelles Lernen können dabei helfen, den Website-Verkehr zu analysieren und zwischen guten Bots, schlechten Bots und Menschen zu unterscheiden.

Durch die Analyse von Benutzerverhaltensmustern können Unternehmen verstehen, wie eine typische Benutzererfahrung aussieht und wie ungewöhnliche, risikoreiche Erfahrungen aussehen. Von hier aus können wir den Zweck ihrer Netzwerkkommunikation entschlüsseln und uns so den bösen Robotern einen Schritt voraus sein.

(9) Vorhersage des Einbruchsrisikos

Das System der künstlichen Intelligenz hilft bei der Ermittlung des IT-Asset-Inventars, einer vollständigen und genauen Liste aller Geräte, Benutzer und Anwendungen mit unterschiedlichen Zugriffsrechten auf verschiedene Systeme. Nun können KI-basierte Systeme angesichts des Bestands an Vermögenswerten und der Bedrohungslage (wie oben erwähnt) vorhersagen, wie und wo sie am wahrscheinlichsten gehackt werden, und so planen, Ressourcen an die schwächsten Standorte zu lenken.

Diese Vorhersage des Einbruchsrisikos hilft Unternehmen dabei, vorbereitet zu bleiben, um die Auswirkungen zu begrenzen und die Angriffskette zu unterbrechen. Darüber hinaus können durch die Nutzung von Risikodaten, Richtlinien und Verfahren durch KI-basierte Analysen entwickelt und geändert werden, um die Cyber-Resilienz zu verbessern.

Zusammenfassung

Es ist offensichtlich, dass künstliche Intelligenz ein wirksames Werkzeug im Kampf gegen Cyberkriminalität sein kann. Durch die Automatisierung von Aufgaben, die derzeit von menschlichen Sicherheitsanalysten ausgeführt werden, kann die Anzahl falsch positiver Ergebnisse reduziert und der Erkennungs- und Reaktionsprozess beschleunigt werden.

Noch wichtiger: Seien Sie sich der potenziellen Risiken bewusst, die mit dem Einsatz künstlicher Intelligenz verbunden sind, und ergreifen Sie Maßnahmen, um diese zu mindern.

Das obige ist der detaillierte Inhalt vonDie Rolle künstlicher Intelligenz in der Cybersicherheit. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1382

1382

52

52

Bytedance Cutting führt SVIP-Supermitgliedschaft ein: 499 Yuan für ein fortlaufendes Jahresabonnement, das eine Vielzahl von KI-Funktionen bietet

Jun 28, 2024 am 03:51 AM

Bytedance Cutting führt SVIP-Supermitgliedschaft ein: 499 Yuan für ein fortlaufendes Jahresabonnement, das eine Vielzahl von KI-Funktionen bietet

Jun 28, 2024 am 03:51 AM

Diese Seite berichtete am 27. Juni, dass Jianying eine von FaceMeng Technology, einer Tochtergesellschaft von ByteDance, entwickelte Videobearbeitungssoftware ist, die auf der Douyin-Plattform basiert und grundsätzlich kurze Videoinhalte für Benutzer der Plattform produziert Windows, MacOS und andere Betriebssysteme. Jianying kündigte offiziell die Aktualisierung seines Mitgliedschaftssystems an und führte ein neues SVIP ein, das eine Vielzahl von KI-Schwarztechnologien umfasst, wie z. B. intelligente Übersetzung, intelligente Hervorhebung, intelligente Verpackung, digitale menschliche Synthese usw. Preislich beträgt die monatliche Gebühr für das Clipping von SVIP 79 Yuan, die Jahresgebühr 599 Yuan (Hinweis auf dieser Website: entspricht 49,9 Yuan pro Monat), das fortlaufende Monatsabonnement beträgt 59 Yuan pro Monat und das fortlaufende Jahresabonnement beträgt 499 Yuan pro Jahr (entspricht 41,6 Yuan pro Monat). Darüber hinaus erklärte der Cut-Beamte auch, dass diejenigen, die den ursprünglichen VIP abonniert haben, das Benutzererlebnis verbessern sollen

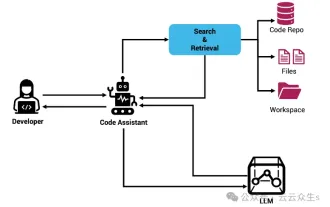

Kontexterweiterter KI-Codierungsassistent mit Rag und Sem-Rag

Jun 10, 2024 am 11:08 AM

Kontexterweiterter KI-Codierungsassistent mit Rag und Sem-Rag

Jun 10, 2024 am 11:08 AM

Verbessern Sie die Produktivität, Effizienz und Genauigkeit der Entwickler, indem Sie eine abrufgestützte Generierung und ein semantisches Gedächtnis in KI-Codierungsassistenten integrieren. Übersetzt aus EnhancingAICodingAssistantswithContextUsingRAGandSEM-RAG, Autor JanakiramMSV. Obwohl grundlegende KI-Programmierassistenten natürlich hilfreich sind, können sie oft nicht die relevantesten und korrektesten Codevorschläge liefern, da sie auf einem allgemeinen Verständnis der Softwaresprache und den gängigsten Mustern beim Schreiben von Software basieren. Der von diesen Coding-Assistenten generierte Code eignet sich zur Lösung der von ihnen zu lösenden Probleme, entspricht jedoch häufig nicht den Coding-Standards, -Konventionen und -Stilen der einzelnen Teams. Dabei entstehen häufig Vorschläge, die geändert oder verfeinert werden müssen, damit der Code in die Anwendung übernommen wird

Kann LLM durch Feinabstimmung wirklich neue Dinge lernen: Die Einführung neuen Wissens kann dazu führen, dass das Modell mehr Halluzinationen hervorruft

Jun 11, 2024 pm 03:57 PM

Kann LLM durch Feinabstimmung wirklich neue Dinge lernen: Die Einführung neuen Wissens kann dazu führen, dass das Modell mehr Halluzinationen hervorruft

Jun 11, 2024 pm 03:57 PM

Large Language Models (LLMs) werden auf riesigen Textdatenbanken trainiert und erwerben dort große Mengen an realem Wissen. Dieses Wissen wird in ihre Parameter eingebettet und kann dann bei Bedarf genutzt werden. Das Wissen über diese Modelle wird am Ende der Ausbildung „verdinglicht“. Am Ende des Vortrainings hört das Modell tatsächlich auf zu lernen. Richten Sie das Modell aus oder verfeinern Sie es, um zu erfahren, wie Sie dieses Wissen nutzen und natürlicher auf Benutzerfragen reagieren können. Aber manchmal reicht Modellwissen nicht aus, und obwohl das Modell über RAG auf externe Inhalte zugreifen kann, wird es als vorteilhaft angesehen, das Modell durch Feinabstimmung an neue Domänen anzupassen. Diese Feinabstimmung erfolgt mithilfe von Eingaben menschlicher Annotatoren oder anderer LLM-Kreationen, wobei das Modell auf zusätzliches Wissen aus der realen Welt trifft und dieses integriert

Sieben coole technische Interviewfragen für GenAI und LLM

Jun 07, 2024 am 10:06 AM

Sieben coole technische Interviewfragen für GenAI und LLM

Jun 07, 2024 am 10:06 AM

Um mehr über AIGC zu erfahren, besuchen Sie bitte: 51CTOAI.x Community https://www.51cto.com/aigc/Translator|Jingyan Reviewer|Chonglou unterscheidet sich von der traditionellen Fragendatenbank, die überall im Internet zu sehen ist erfordert einen Blick über den Tellerrand hinaus. Large Language Models (LLMs) gewinnen in den Bereichen Datenwissenschaft, generative künstliche Intelligenz (GenAI) und künstliche Intelligenz zunehmend an Bedeutung. Diese komplexen Algorithmen verbessern die menschlichen Fähigkeiten, treiben Effizienz und Innovation in vielen Branchen voran und werden zum Schlüssel für Unternehmen, um wettbewerbsfähig zu bleiben. LLM hat ein breites Anwendungsspektrum und kann in Bereichen wie der Verarbeitung natürlicher Sprache, der Textgenerierung, der Spracherkennung und Empfehlungssystemen eingesetzt werden. Durch das Lernen aus großen Datenmengen ist LLM in der Lage, Text zu generieren

Fünf Schulen des maschinellen Lernens, die Sie nicht kennen

Jun 05, 2024 pm 08:51 PM

Fünf Schulen des maschinellen Lernens, die Sie nicht kennen

Jun 05, 2024 pm 08:51 PM

Maschinelles Lernen ist ein wichtiger Zweig der künstlichen Intelligenz, der Computern die Möglichkeit gibt, aus Daten zu lernen und ihre Fähigkeiten zu verbessern, ohne explizit programmiert zu werden. Maschinelles Lernen hat ein breites Anwendungsspektrum in verschiedenen Bereichen, von der Bilderkennung und der Verarbeitung natürlicher Sprache bis hin zu Empfehlungssystemen und Betrugserkennung, und es verändert unsere Lebensweise. Im Bereich des maschinellen Lernens gibt es viele verschiedene Methoden und Theorien, von denen die fünf einflussreichsten Methoden als „Fünf Schulen des maschinellen Lernens“ bezeichnet werden. Die fünf Hauptschulen sind die symbolische Schule, die konnektionistische Schule, die evolutionäre Schule, die Bayes'sche Schule und die Analogieschule. 1. Der Symbolismus, auch Symbolismus genannt, betont die Verwendung von Symbolen zum logischen Denken und zum Ausdruck von Wissen. Diese Denkrichtung glaubt, dass Lernen ein Prozess der umgekehrten Schlussfolgerung durch das Vorhandene ist

Um ein neues wissenschaftliches und komplexes Frage-Antwort-Benchmark- und Bewertungssystem für große Modelle bereitzustellen, haben UNSW, Argonne, die University of Chicago und andere Institutionen gemeinsam das SciQAG-Framework eingeführt

Jul 25, 2024 am 06:42 AM

Um ein neues wissenschaftliches und komplexes Frage-Antwort-Benchmark- und Bewertungssystem für große Modelle bereitzustellen, haben UNSW, Argonne, die University of Chicago und andere Institutionen gemeinsam das SciQAG-Framework eingeführt

Jul 25, 2024 am 06:42 AM

Herausgeber | Der Frage-Antwort-Datensatz (QA) von ScienceAI spielt eine entscheidende Rolle bei der Förderung der Forschung zur Verarbeitung natürlicher Sprache (NLP). Hochwertige QS-Datensätze können nicht nur zur Feinabstimmung von Modellen verwendet werden, sondern auch effektiv die Fähigkeiten großer Sprachmodelle (LLMs) bewerten, insbesondere die Fähigkeit, wissenschaftliche Erkenntnisse zu verstehen und zu begründen. Obwohl es derzeit viele wissenschaftliche QS-Datensätze aus den Bereichen Medizin, Chemie, Biologie und anderen Bereichen gibt, weisen diese Datensätze immer noch einige Mängel auf. Erstens ist das Datenformular relativ einfach, die meisten davon sind Multiple-Choice-Fragen. Sie sind leicht auszuwerten, schränken jedoch den Antwortauswahlbereich des Modells ein und können die Fähigkeit des Modells zur Beantwortung wissenschaftlicher Fragen nicht vollständig testen. Im Gegensatz dazu offene Fragen und Antworten

SOTA Performance, eine multimodale KI-Methode zur Vorhersage der Protein-Ligand-Affinität in Xiamen, kombiniert erstmals molekulare Oberflächeninformationen

Jul 17, 2024 pm 06:37 PM

SOTA Performance, eine multimodale KI-Methode zur Vorhersage der Protein-Ligand-Affinität in Xiamen, kombiniert erstmals molekulare Oberflächeninformationen

Jul 17, 2024 pm 06:37 PM

Herausgeber |. KX Im Bereich der Arzneimittelforschung und -entwicklung ist die genaue und effektive Vorhersage der Bindungsaffinität von Proteinen und Liganden für das Arzneimittelscreening und die Arzneimitteloptimierung von entscheidender Bedeutung. Aktuelle Studien berücksichtigen jedoch nicht die wichtige Rolle molekularer Oberflächeninformationen bei Protein-Ligand-Wechselwirkungen. Auf dieser Grundlage schlugen Forscher der Universität Xiamen ein neuartiges Framework zur multimodalen Merkmalsextraktion (MFE) vor, das erstmals Informationen über Proteinoberfläche, 3D-Struktur und -Sequenz kombiniert und einen Kreuzaufmerksamkeitsmechanismus verwendet, um verschiedene Modalitäten zu vergleichen Ausrichtung. Experimentelle Ergebnisse zeigen, dass diese Methode bei der Vorhersage von Protein-Ligand-Bindungsaffinitäten Spitzenleistungen erbringt. Darüber hinaus belegen Ablationsstudien die Wirksamkeit und Notwendigkeit der Proteinoberflächeninformation und der multimodalen Merkmalsausrichtung innerhalb dieses Rahmens. Verwandte Forschungen beginnen mit „S

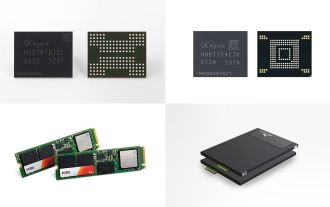

SK Hynix wird am 6. August neue KI-bezogene Produkte vorstellen: 12-Layer-HBM3E, 321-High-NAND usw.

Aug 01, 2024 pm 09:40 PM

SK Hynix wird am 6. August neue KI-bezogene Produkte vorstellen: 12-Layer-HBM3E, 321-High-NAND usw.

Aug 01, 2024 pm 09:40 PM

Laut Nachrichten dieser Website vom 1. August hat SK Hynix heute (1. August) einen Blogbeitrag veröffentlicht, in dem es ankündigt, dass es am Global Semiconductor Memory Summit FMS2024 teilnehmen wird, der vom 6. bis 8. August in Santa Clara, Kalifornien, USA, stattfindet viele neue Technologien Generation Produkt. Einführung des Future Memory and Storage Summit (FutureMemoryandStorage), früher Flash Memory Summit (FlashMemorySummit), hauptsächlich für NAND-Anbieter, im Zusammenhang mit der zunehmenden Aufmerksamkeit für die Technologie der künstlichen Intelligenz wurde dieses Jahr in Future Memory and Storage Summit (FutureMemoryandStorage) umbenannt Laden Sie DRAM- und Speicheranbieter und viele weitere Akteure ein. Neues Produkt SK Hynix wurde letztes Jahr auf den Markt gebracht