Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

Wie man KI-gesteuerte Bedrohungen mit Cybersicherheitssimulationen und anderen Praktiken bekämpft

Wie man KI-gesteuerte Bedrohungen mit Cybersicherheitssimulationen und anderen Praktiken bekämpft

Wie man KI-gesteuerte Bedrohungen mit Cybersicherheitssimulationen und anderen Praktiken bekämpft

Es ist erwiesen, dass Unternehmen durch den Einsatz künstlicher Intelligenzsimulationen und innovativer Cybersicherheitspraktiken vor den neuesten Cyberbedrohungen geschützt werden können.

Künstliche Intelligenz hat mittlerweile Einzug in verschiedene Branchen gehalten. Während alle über die Auswirkungen künstlicher Intelligenz und den Umgang mit Änderungen im Arbeitsablauf diskutieren, beschäftigen sich Cybersicherheitsexperten mit der Anwendung künstlicher Intelligenz bei böswilligen Angriffen.

Trotz ihrer umfangreichen Erfahrung war die zunehmende Komplexität künstlicher Intelligenz für Sicherheitsexperten schon immer schwierig zu bewältigen. Da Cyberangreifer immer mehr selbstlernende Algorithmen nutzen, um in Unternehmensnetzwerke einzudringen, werden statische Sicherheitsmaßnahmen zunehmend veraltet.

Was sollten Unternehmen also tun? Hier sind drei Grundsätze, die jedes Unternehmen umsetzen muss, um dem wachsenden Trend von KI-Anwendungen bei Datenschutzverletzungen entgegenzuwirken.

(1) Durchführung von Cybersicherheitssimulationen

Wenn es um die Schaffung eines starken Sicherheitsrahmens geht, ist die Durchführung von Cybersicherheitssimulationen nicht das Erste, was Branchenexperten in den Sinn kommt. Bei der Cybersicherheitssimulation geht es jedoch um mehr als nur die Installation einer Simulationsplattform. Ein Beispiel für eine Simulation ist das kontinuierliche Testen der Sicherheitslage eines Unternehmens.

Durch die Erkennung und Nachahmung der Methoden, mit denen Cyber-Angreifer in Systeme eindringen, wissen Unternehmen, welche Schwachstellen beseitigt werden müssen und wo die Schwachstellen liegen. Zu den Sicherheitssimulationen gehört auch die Erstellung von Angriffsszenarien und das Testen der Reaktion einer Organisation.

Diese Übungen sind Übungen sehr ähnlich und bieten Unternehmen die Möglichkeit, starke Prozesse einzurichten und Mitarbeiter darin zu schulen, die richtigen Maßnahmen zu ergreifen. Cybersicherheitssimulationen erstrecken sich auch auf Sicherheitstrainingsmaßnahmen. Beispielsweise können Sicherheitsschulungen spielerisch gestaltet und Daten zur Erstellung individueller Lernpfade genutzt werden.

Dieser Ansatz steht im Gegensatz zu typischen Sicherheitsschulungsprogrammen, die auf Vorträgen oder Workshops von Sicherheitsexperten basieren, die das Bewusstsein der Mitarbeiter für Cybersicherheit stärken können, aber nicht sicherstellen, dass sie ihr Verhalten ändern, wenn sie mit Herausforderungen konfrontiert werden. Auch wenn sie sich der Cyber-Angriffsvektoren bewusst sind, besteht die Gefahr, dass sie zum Ziel von Cyber-Angreifern werden.

Simulationsübungen helfen den Mitarbeitern zu verstehen, wie wichtig es ist, in einer kontrollierten Umgebung zu arbeiten, und sie können aus den Fehlern lernen, die sie machen. Am wichtigsten ist, dass Simulationen unterschiedliche Ebenen des Sicherheitsbewusstseins bieten und für jeden die richtigen Lektionen liefern.

Warum sollte beispielsweise ein Entwickler die gleichen Kurse belegen wie ein Vertriebsmitarbeiter? Ihre technischen Fähigkeiten sind unterschiedlich, und die Schulung, die sie erhalten, muss dies widerspiegeln. Mithilfe von Simulationen können sie diese Unterschiede lückenlos erklären.

(2) Zero Trust Protocol einführen

Unternehmen sind häufig auf den Ausbau der Infrastruktur angewiesen, einschließlich Microservices, Cloud-Containern und DevOps-Pipelines. Diese erfolgen größtenteils automatisch, da es nahezu unmöglich ist, sie manuell durchzuführen und zu verwalten.

Allerdings werden Sicherheitsprotokolle immer noch größtenteils manuell implementiert. Trotz der Verschiebung der Sicherheit durch DevSecOps sind beispielsweise Sicherheitsherausforderungen immer noch etwas, das Entwickler meistern müssen, statt sie zu integrieren. Sicherheitsteams entwickeln Codevorlagen für Entwickler, aber wenn Zugriff erforderlich ist, ist immer noch menschliches Eingreifen erforderlich.

Daher sind viele Zugriffe vorbestimmt, um die beste Leistung der Anwendung zu gewährleisten. Das Problem besteht darin, dass diese hartcodierten Zugriffskontrollen böswilligen Akteuren eine einfache Möglichkeit bieten, in das System einzudringen. Aufgrund des schwachen Fundaments macht es keinen Sinn, eine solche Infrastruktur zu testen.

Zero Trust ist der beste Weg, dieses Problem zu lösen. Zero Trust passt perfekt zu DevOps-Frameworks, die auf Automatisierung und APIs angewiesen sind, um die riesige Infrastruktur im Unternehmen zu verbinden. Dadurch haben Sicherheitsteams mehr Zeit, sich auf wichtige Themen zu konzentrieren.

Zero-Trust-Tools ermöglichen es Sicherheitsteams auch, zeitbasierten Zugriff zu gewähren und zusätzliche Verschlüsselungskontrollen für ihre Cloud-Container durchzusetzen. Daher können Unternehmen die Daten kontrollieren, selbst wenn sie sich auf der Cloud-Plattform des Cloud-Computing-Dienstanbieters befinden. Schwachstellen in den Sicherheitsschlüsseln von Cloud-Anbietern haben keinen Einfluss auf die Datensicherheit eines Unternehmens, da zusätzliche Schichten Schutz bieten können.

Neben der Einführung von Zero-Trust-Tools können Unternehmen auch bewährte Sicherheits-Frameworks wie MITRE ATT&CK nutzen, um sicherzustellen, dass ihre Sicherheitsgeräte den Best Practices entsprechen. Ein Sicherheitsrahmen verhindert, dass Unternehmen doppelte Arbeit leisten, und bietet ihnen einen leicht reproduzierbaren Satz von Arbeitsabläufen.

Das Ergebnis ist ein leistungsstarkes Framework, das von Branchenexperten vorab validiert wurde.

(3) Überprüfen Sie den Betriebsprozess

Heute kommt DevOps in fast jedem Unternehmen vor, ignoriert jedoch oft die Rolle der Sicherheit bei der Entwicklung großartiger Produkte. Zero-Trust-Sicherheitstools helfen Unternehmen dabei, die Sicherheit nach links zu verlagern. Um jedoch eine Sicherheitskultur zu schaffen, muss man tiefer graben und ihre Prozesse untersuchen.

Im Allgemeinen ist Sicherheit eher ein kulturelles als ein prozessbasiertes Problem. Entwickler sind es gewohnt, unter engen Zeitplänen zu arbeiten und sind möglicherweise nicht in der Lage, neue sicherheitsbasierte Maßnahmen einzuführen. Der Schlüssel zur Einbeziehung von Sicherheit liegt in der Automatisierung und Integration in die DevOps-Pipeline.

Beginnen Sie mit der Verwendung von Codevorlagen, die vorab auf Sicherheit validiert sind. Integrieren Sie anschließend die Mitglieder des Sicherheitsteams in jedes Entwicklungsteam. Auf diese Weise können Entwickler problemlos auf Branchenexperten zugreifen, wenn sie Hilfe benötigen, und schließlich müssen Unternehmensleiter die Bedeutung der Sicherheit bei der Entwicklung großartiger Produkte hervorheben.

Sicherheit ist eine Produktfunktion wie alles, was das Unternehmen entwickelt, also teilen Sie dies Ihren Mitarbeitern mit. Mit der Zeit werden sie dies verstehen und anfangen, Sicherheit ernst zu nehmen. Mit der rasanten Entwicklung der künstlichen Intelligenz ist mittlerweile jeder Mitarbeiter für die Sicherheit verantwortlich.

Fazit

Cybersicherheitssimulationen, die Einführung von Zero-Trust-Protokollen und die Untersuchung betrieblicher Prozesse sind gute Möglichkeiten für Unternehmen, die Bedrohungen durch KI für ihre Sicherheitslage zu bekämpfen. Letztlich ist Sicherheit eine kulturelle Frage. In Verbindung mit den richtigen Tools können Unternehmen das Risiko einer Datenschutzverletzung erheblich reduzieren.

Das obige ist der detaillierte Inhalt vonWie man KI-gesteuerte Bedrohungen mit Cybersicherheitssimulationen und anderen Praktiken bekämpft. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

Bytedance Cutting führt SVIP-Supermitgliedschaft ein: 499 Yuan für ein fortlaufendes Jahresabonnement, das eine Vielzahl von KI-Funktionen bietet

Jun 28, 2024 am 03:51 AM

Bytedance Cutting führt SVIP-Supermitgliedschaft ein: 499 Yuan für ein fortlaufendes Jahresabonnement, das eine Vielzahl von KI-Funktionen bietet

Jun 28, 2024 am 03:51 AM

Diese Seite berichtete am 27. Juni, dass Jianying eine von FaceMeng Technology, einer Tochtergesellschaft von ByteDance, entwickelte Videobearbeitungssoftware ist, die auf der Douyin-Plattform basiert und grundsätzlich kurze Videoinhalte für Benutzer der Plattform produziert Windows, MacOS und andere Betriebssysteme. Jianying kündigte offiziell die Aktualisierung seines Mitgliedschaftssystems an und führte ein neues SVIP ein, das eine Vielzahl von KI-Schwarztechnologien umfasst, wie z. B. intelligente Übersetzung, intelligente Hervorhebung, intelligente Verpackung, digitale menschliche Synthese usw. Preislich beträgt die monatliche Gebühr für das Clipping von SVIP 79 Yuan, die Jahresgebühr 599 Yuan (Hinweis auf dieser Website: entspricht 49,9 Yuan pro Monat), das fortlaufende Monatsabonnement beträgt 59 Yuan pro Monat und das fortlaufende Jahresabonnement beträgt 499 Yuan pro Jahr (entspricht 41,6 Yuan pro Monat). Darüber hinaus erklärte der Cut-Beamte auch, dass diejenigen, die den ursprünglichen VIP abonniert haben, das Benutzererlebnis verbessern sollen

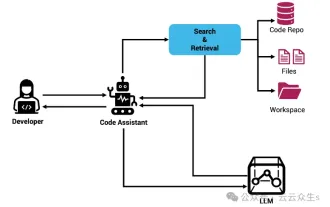

Kontexterweiterter KI-Codierungsassistent mit Rag und Sem-Rag

Jun 10, 2024 am 11:08 AM

Kontexterweiterter KI-Codierungsassistent mit Rag und Sem-Rag

Jun 10, 2024 am 11:08 AM

Verbessern Sie die Produktivität, Effizienz und Genauigkeit der Entwickler, indem Sie eine abrufgestützte Generierung und ein semantisches Gedächtnis in KI-Codierungsassistenten integrieren. Übersetzt aus EnhancingAICodingAssistantswithContextUsingRAGandSEM-RAG, Autor JanakiramMSV. Obwohl grundlegende KI-Programmierassistenten natürlich hilfreich sind, können sie oft nicht die relevantesten und korrektesten Codevorschläge liefern, da sie auf einem allgemeinen Verständnis der Softwaresprache und den gängigsten Mustern beim Schreiben von Software basieren. Der von diesen Coding-Assistenten generierte Code eignet sich zur Lösung der von ihnen zu lösenden Probleme, entspricht jedoch häufig nicht den Coding-Standards, -Konventionen und -Stilen der einzelnen Teams. Dabei entstehen häufig Vorschläge, die geändert oder verfeinert werden müssen, damit der Code in die Anwendung übernommen wird

Sieben coole technische Interviewfragen für GenAI und LLM

Jun 07, 2024 am 10:06 AM

Sieben coole technische Interviewfragen für GenAI und LLM

Jun 07, 2024 am 10:06 AM

Um mehr über AIGC zu erfahren, besuchen Sie bitte: 51CTOAI.x Community https://www.51cto.com/aigc/Translator|Jingyan Reviewer|Chonglou unterscheidet sich von der traditionellen Fragendatenbank, die überall im Internet zu sehen ist erfordert einen Blick über den Tellerrand hinaus. Large Language Models (LLMs) gewinnen in den Bereichen Datenwissenschaft, generative künstliche Intelligenz (GenAI) und künstliche Intelligenz zunehmend an Bedeutung. Diese komplexen Algorithmen verbessern die menschlichen Fähigkeiten, treiben Effizienz und Innovation in vielen Branchen voran und werden zum Schlüssel für Unternehmen, um wettbewerbsfähig zu bleiben. LLM hat ein breites Anwendungsspektrum und kann in Bereichen wie der Verarbeitung natürlicher Sprache, der Textgenerierung, der Spracherkennung und Empfehlungssystemen eingesetzt werden. Durch das Lernen aus großen Datenmengen ist LLM in der Lage, Text zu generieren

Kann LLM durch Feinabstimmung wirklich neue Dinge lernen: Die Einführung neuen Wissens kann dazu führen, dass das Modell mehr Halluzinationen hervorruft

Jun 11, 2024 pm 03:57 PM

Kann LLM durch Feinabstimmung wirklich neue Dinge lernen: Die Einführung neuen Wissens kann dazu führen, dass das Modell mehr Halluzinationen hervorruft

Jun 11, 2024 pm 03:57 PM

Large Language Models (LLMs) werden auf riesigen Textdatenbanken trainiert und erwerben dort große Mengen an realem Wissen. Dieses Wissen wird in ihre Parameter eingebettet und kann dann bei Bedarf genutzt werden. Das Wissen über diese Modelle wird am Ende der Ausbildung „verdinglicht“. Am Ende des Vortrainings hört das Modell tatsächlich auf zu lernen. Richten Sie das Modell aus oder verfeinern Sie es, um zu erfahren, wie Sie dieses Wissen nutzen und natürlicher auf Benutzerfragen reagieren können. Aber manchmal reicht Modellwissen nicht aus, und obwohl das Modell über RAG auf externe Inhalte zugreifen kann, wird es als vorteilhaft angesehen, das Modell durch Feinabstimmung an neue Domänen anzupassen. Diese Feinabstimmung erfolgt mithilfe von Eingaben menschlicher Annotatoren oder anderer LLM-Kreationen, wobei das Modell auf zusätzliches Wissen aus der realen Welt trifft und dieses integriert

Um ein neues wissenschaftliches und komplexes Frage-Antwort-Benchmark- und Bewertungssystem für große Modelle bereitzustellen, haben UNSW, Argonne, die University of Chicago und andere Institutionen gemeinsam das SciQAG-Framework eingeführt

Jul 25, 2024 am 06:42 AM

Um ein neues wissenschaftliches und komplexes Frage-Antwort-Benchmark- und Bewertungssystem für große Modelle bereitzustellen, haben UNSW, Argonne, die University of Chicago und andere Institutionen gemeinsam das SciQAG-Framework eingeführt

Jul 25, 2024 am 06:42 AM

Herausgeber | Der Frage-Antwort-Datensatz (QA) von ScienceAI spielt eine entscheidende Rolle bei der Förderung der Forschung zur Verarbeitung natürlicher Sprache (NLP). Hochwertige QS-Datensätze können nicht nur zur Feinabstimmung von Modellen verwendet werden, sondern auch effektiv die Fähigkeiten großer Sprachmodelle (LLMs) bewerten, insbesondere die Fähigkeit, wissenschaftliche Erkenntnisse zu verstehen und zu begründen. Obwohl es derzeit viele wissenschaftliche QS-Datensätze aus den Bereichen Medizin, Chemie, Biologie und anderen Bereichen gibt, weisen diese Datensätze immer noch einige Mängel auf. Erstens ist das Datenformular relativ einfach, die meisten davon sind Multiple-Choice-Fragen. Sie sind leicht auszuwerten, schränken jedoch den Antwortauswahlbereich des Modells ein und können die Fähigkeit des Modells zur Beantwortung wissenschaftlicher Fragen nicht vollständig testen. Im Gegensatz dazu offene Fragen und Antworten

Fünf Schulen des maschinellen Lernens, die Sie nicht kennen

Jun 05, 2024 pm 08:51 PM

Fünf Schulen des maschinellen Lernens, die Sie nicht kennen

Jun 05, 2024 pm 08:51 PM

Maschinelles Lernen ist ein wichtiger Zweig der künstlichen Intelligenz, der Computern die Möglichkeit gibt, aus Daten zu lernen und ihre Fähigkeiten zu verbessern, ohne explizit programmiert zu werden. Maschinelles Lernen hat ein breites Anwendungsspektrum in verschiedenen Bereichen, von der Bilderkennung und der Verarbeitung natürlicher Sprache bis hin zu Empfehlungssystemen und Betrugserkennung, und es verändert unsere Lebensweise. Im Bereich des maschinellen Lernens gibt es viele verschiedene Methoden und Theorien, von denen die fünf einflussreichsten Methoden als „Fünf Schulen des maschinellen Lernens“ bezeichnet werden. Die fünf Hauptschulen sind die symbolische Schule, die konnektionistische Schule, die evolutionäre Schule, die Bayes'sche Schule und die Analogieschule. 1. Der Symbolismus, auch Symbolismus genannt, betont die Verwendung von Symbolen zum logischen Denken und zum Ausdruck von Wissen. Diese Denkrichtung glaubt, dass Lernen ein Prozess der umgekehrten Schlussfolgerung durch das Vorhandene ist

SOTA Performance, eine multimodale KI-Methode zur Vorhersage der Protein-Ligand-Affinität in Xiamen, kombiniert erstmals molekulare Oberflächeninformationen

Jul 17, 2024 pm 06:37 PM

SOTA Performance, eine multimodale KI-Methode zur Vorhersage der Protein-Ligand-Affinität in Xiamen, kombiniert erstmals molekulare Oberflächeninformationen

Jul 17, 2024 pm 06:37 PM

Herausgeber |. KX Im Bereich der Arzneimittelforschung und -entwicklung ist die genaue und effektive Vorhersage der Bindungsaffinität von Proteinen und Liganden für das Arzneimittelscreening und die Arzneimitteloptimierung von entscheidender Bedeutung. Aktuelle Studien berücksichtigen jedoch nicht die wichtige Rolle molekularer Oberflächeninformationen bei Protein-Ligand-Wechselwirkungen. Auf dieser Grundlage schlugen Forscher der Universität Xiamen ein neuartiges Framework zur multimodalen Merkmalsextraktion (MFE) vor, das erstmals Informationen über Proteinoberfläche, 3D-Struktur und -Sequenz kombiniert und einen Kreuzaufmerksamkeitsmechanismus verwendet, um verschiedene Modalitäten zu vergleichen Ausrichtung. Experimentelle Ergebnisse zeigen, dass diese Methode bei der Vorhersage von Protein-Ligand-Bindungsaffinitäten Spitzenleistungen erbringt. Darüber hinaus belegen Ablationsstudien die Wirksamkeit und Notwendigkeit der Proteinoberflächeninformation und der multimodalen Merkmalsausrichtung innerhalb dieses Rahmens. Verwandte Forschungen beginnen mit „S

GlobalFoundries erschließt Märkte wie KI und erwirbt die Galliumnitrid-Technologie von Tagore Technology und zugehörige Teams

Jul 15, 2024 pm 12:21 PM

GlobalFoundries erschließt Märkte wie KI und erwirbt die Galliumnitrid-Technologie von Tagore Technology und zugehörige Teams

Jul 15, 2024 pm 12:21 PM

Laut Nachrichten dieser Website vom 5. Juli veröffentlichte GlobalFoundries am 1. Juli dieses Jahres eine Pressemitteilung, in der die Übernahme der Power-Galliumnitrid (GaN)-Technologie und des Portfolios an geistigem Eigentum von Tagore Technology angekündigt wurde, in der Hoffnung, seinen Marktanteil in den Bereichen Automobile und Internet auszubauen Anwendungsbereiche für Rechenzentren mit künstlicher Intelligenz, um höhere Effizienz und bessere Leistung zu erforschen. Da sich Technologien wie generative künstliche Intelligenz (GenerativeAI) in der digitalen Welt weiterentwickeln, ist Galliumnitrid (GaN) zu einer Schlüssellösung für nachhaltiges und effizientes Energiemanagement, insbesondere in Rechenzentren, geworden. Auf dieser Website wurde die offizielle Ankündigung zitiert, dass sich das Ingenieurteam von Tagore Technology im Rahmen dieser Übernahme mit GF zusammenschließen wird, um die Galliumnitrid-Technologie weiterzuentwickeln. G