Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

Wie sich Deep Learning für die Cybersicherheit als nützlich erweisen könnte

Wie sich Deep Learning für die Cybersicherheit als nützlich erweisen könnte

Wie sich Deep Learning für die Cybersicherheit als nützlich erweisen könnte

Die Bedrohung durch Cyberangriffe hat in letzter Zeit dramatisch zugenommen und traditionelle Maßnahmen scheinen mittlerweile nicht mehr wirksam genug zu sein.

Aus diesem Grund macht Deep Learning im Bereich Cybersicherheit rasch Fortschritte und könnte der Schlüssel zur Lösung aller Cybersicherheitsprobleme sein.

Die Anwendung von Deep Learning in der Netzwerksicherheit

Die Netzwerksicherheitsbranche steht vor vielen Herausforderungen, und Deep-Learning-Technologie könnte ihr Retter sein.

Verhaltensanalyse

Für jedes Unternehmen geht es bei einer auf Deep Learning basierenden Sicherheitsstrategie darum, Benutzeraktivitäten und -gewohnheiten zu verfolgen und zu untersuchen. Da es Sicherheitsmechanismen außer Kraft setzt und manchmal keine Signale oder Warnungen auslöst, ist es schwieriger zu erkennen als herkömmliches bösartiges Verhalten, das auf ein Netzwerk abzielt. Insider-Angriffe treten beispielsweise dann auf, wenn Mitarbeiter ihren legitimen Zugriff für böswillige Zwecke nutzen, anstatt von außen in ein System einzudringen, wodurch viele Netzwerkschutzsysteme angesichts solcher Angriffe wirkungslos werden.

Eine wirksame Verteidigung gegen diese Angriffe ist die User and Entity Behavior Analysis (UEBA). Nach einer Eingewöhnungsphase kann es die typischen Verhaltensmuster von Mitarbeitern erlernen und verdächtige Aktivitäten erkennen, bei denen es sich möglicherweise um Insider-Angriffe handelt, wie beispielsweise den Zugriff auf das System zu ungewöhnlichen Zeiten, und einen Alarm auslösen.

Intrusion Detection

Intrusion Detection and Prevention Systems (IDS/IPS) identifizieren verdächtige Netzwerkaktivitäten, verhindern den Zugriff von Hackern und benachrichtigen Benutzer. Sie verfügen oft über bekannte Signaturen und gängige Angriffsformate. Dies trägt zum Schutz vor Risiken wie Datenschutzverletzungen bei.

Früher wurde dieser Vorgang von ML-Algorithmen übernommen. Aufgrund dieser Algorithmen generiert das System jedoch einige Fehlalarme, was die Arbeit des Sicherheitsteams mühsam macht und die ohnehin schon übermäßige Ermüdung noch verstärkt. Mithilfe von Deep Learning, Convolutional Neural Networks und Recurrent Neural Networks (RNN) können intelligentere ID/IP-Systeme entwickelt werden, indem der Datenverkehr genauer analysiert, die Anzahl falscher Alarme reduziert und Sicherheitsteams dabei unterstützt werden, bösartige von legitimen Netzwerkaktivitäten zu unterscheiden.

Umgang mit Malware

Herkömmliche Malware-Lösungen verwenden wie typische Firewalls signaturbasierte Erkennungstechnologie, um Malware zu finden. Das Unternehmen unterhält eine Datenbank bekannter Risiken, die regelmäßig aktualisiert wird, um neue und aufkommende Gefahren aufzunehmen. Während dieser Ansatz gegen grundlegende Bedrohungen wirksam ist, ist er gegen komplexere Bedrohungen nicht wirksam. Deep-Learning-Algorithmen können komplexere Bedrohungen erkennen, da sie nicht auf die Erinnerung an bekannte Signaturen und typische Angriffstechniken angewiesen sind. Stattdessen macht es sich mit dem System vertraut und erkennt seltsames Verhalten, das Anzeichen für Malware oder böswillige Aktivitäten sein kann.

E-Mail-Überwachung

Um jegliche Form von Cyberkriminalität zu verhindern, ist es von entscheidender Bedeutung, die offiziellen E-Mail-Konten der Mitarbeiter zu überwachen. Phishing-Angriffe werden beispielsweise häufig dadurch durchgeführt, dass E-Mails an Mitarbeiter gesendet und vertrauliche Informationen abgefragt werden. Um solche Angriffe zu verhindern, können Deep-Learning- und Cybersicherheitssoftware eingesetzt werden. Mithilfe der Verarbeitung natürlicher Sprache können E-Mails auf verdächtige Aktivitäten überprüft werden.

Zusammenfassung

Automatisierung ist von entscheidender Bedeutung für die Bekämpfung der Vielzahl von Risiken, mit denen Unternehmen zu kämpfen haben, aber einfaches maschinelles Lernen ist zu begrenzt und erfordert immer noch viel Feinabstimmung und menschliches Engagement, um die gewünschten Ergebnisse zu erzielen. Deep Learning in der Cybersicherheit geht über kontinuierliche Verbesserung und Lernen hinaus, sodass Gefahren vorhergesehen und gestoppt werden können, bevor sie eintreten.

Das obige ist der detaillierte Inhalt vonWie sich Deep Learning für die Cybersicherheit als nützlich erweisen könnte. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1374

1374

52

52

Methoden und Schritte zur Verwendung von BERT für die Stimmungsanalyse in Python

Jan 22, 2024 pm 04:24 PM

Methoden und Schritte zur Verwendung von BERT für die Stimmungsanalyse in Python

Jan 22, 2024 pm 04:24 PM

BERT ist ein vorab trainiertes Deep-Learning-Sprachmodell, das 2018 von Google vorgeschlagen wurde. Der vollständige Name lautet BidirektionalEncoderRepresentationsfromTransformers, der auf der Transformer-Architektur basiert und die Eigenschaften einer bidirektionalen Codierung aufweist. Im Vergleich zu herkömmlichen Einweg-Codierungsmodellen kann BERT bei der Textverarbeitung gleichzeitig Kontextinformationen berücksichtigen, sodass es bei Verarbeitungsaufgaben in natürlicher Sprache eine gute Leistung erbringt. Seine Bidirektionalität ermöglicht es BERT, die semantischen Beziehungen in Sätzen besser zu verstehen und dadurch die Ausdrucksfähigkeit des Modells zu verbessern. Durch Vorschulungs- und Feinabstimmungsmethoden kann BERT für verschiedene Aufgaben der Verarbeitung natürlicher Sprache verwendet werden, wie z. B. Stimmungsanalyse und Benennung

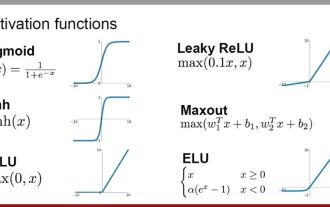

Analyse häufig verwendeter KI-Aktivierungsfunktionen: Deep-Learning-Praxis von Sigmoid, Tanh, ReLU und Softmax

Dec 28, 2023 pm 11:35 PM

Analyse häufig verwendeter KI-Aktivierungsfunktionen: Deep-Learning-Praxis von Sigmoid, Tanh, ReLU und Softmax

Dec 28, 2023 pm 11:35 PM

Aktivierungsfunktionen spielen beim Deep Learning eine entscheidende Rolle. Sie können nichtlineare Eigenschaften in neuronale Netze einführen und es dem Netz ermöglichen, komplexe Eingabe-Ausgabe-Beziehungen besser zu lernen und zu simulieren. Die richtige Auswahl und Verwendung von Aktivierungsfunktionen hat einen wichtigen Einfluss auf die Leistung und Trainingsergebnisse neuronaler Netze. In diesem Artikel werden vier häufig verwendete Aktivierungsfunktionen vorgestellt: Sigmoid, Tanh, ReLU und Softmax. Beginnend mit der Einführung, den Verwendungsszenarien und den Vorteilen. Nachteile und Optimierungslösungen werden besprochen, um Ihnen ein umfassendes Verständnis der Aktivierungsfunktionen zu vermitteln. 1. Sigmoid-Funktion Einführung in die Sigmoid-Funktionsformel: Die Sigmoid-Funktion ist eine häufig verwendete nichtlineare Funktion, die jede reelle Zahl auf Werte zwischen 0 und 1 abbilden kann. Es wird normalerweise verwendet, um das zu vereinheitlichen

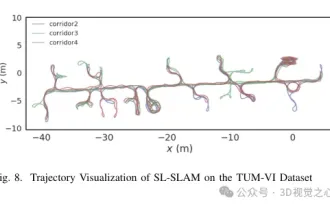

Jenseits von ORB-SLAM3! SL-SLAM: Szenen mit wenig Licht, starkem Jitter und schwacher Textur werden verarbeitet

May 30, 2024 am 09:35 AM

Jenseits von ORB-SLAM3! SL-SLAM: Szenen mit wenig Licht, starkem Jitter und schwacher Textur werden verarbeitet

May 30, 2024 am 09:35 AM

Heute diskutieren wir darüber, wie Deep-Learning-Technologie die Leistung von visionbasiertem SLAM (Simultaneous Localization and Mapping) in komplexen Umgebungen verbessern kann. Durch die Kombination von Methoden zur Tiefenmerkmalsextraktion und Tiefenanpassung stellen wir hier ein vielseitiges hybrides visuelles SLAM-System vor, das die Anpassung in anspruchsvollen Szenarien wie schlechten Lichtverhältnissen, dynamischer Beleuchtung, schwach strukturierten Bereichen und starkem Jitter verbessern soll. Unser System unterstützt mehrere Modi, einschließlich erweiterter Monokular-, Stereo-, Monokular-Trägheits- und Stereo-Trägheitskonfigurationen. Darüber hinaus wird analysiert, wie visuelles SLAM mit Deep-Learning-Methoden kombiniert werden kann, um andere Forschungen zu inspirieren. Durch umfangreiche Experimente mit öffentlichen Datensätzen und selbst abgetasteten Daten demonstrieren wir die Überlegenheit von SL-SLAM in Bezug auf Positionierungsgenauigkeit und Tracking-Robustheit.

Latente Raumeinbettung: Erklärung und Demonstration

Jan 22, 2024 pm 05:30 PM

Latente Raumeinbettung: Erklärung und Demonstration

Jan 22, 2024 pm 05:30 PM

Latent Space Embedding (LatentSpaceEmbedding) ist der Prozess der Abbildung hochdimensionaler Daten auf niedrigdimensionalen Raum. Im Bereich des maschinellen Lernens und des tiefen Lernens handelt es sich bei der Einbettung latenter Räume normalerweise um ein neuronales Netzwerkmodell, das hochdimensionale Eingabedaten in einen Satz niedrigdimensionaler Vektordarstellungen abbildet. Dieser Satz von Vektoren wird oft als „latente Vektoren“ oder „latent“ bezeichnet Kodierungen". Der Zweck der Einbettung latenter Räume besteht darin, wichtige Merkmale in den Daten zu erfassen und sie in einer prägnanteren und verständlicheren Form darzustellen. Durch die Einbettung latenter Räume können wir Vorgänge wie das Visualisieren, Klassifizieren und Clustern von Daten im niedrigdimensionalen Raum durchführen, um die Daten besser zu verstehen und zu nutzen. Die Einbettung latenter Räume findet in vielen Bereichen breite Anwendung, z. B. bei der Bilderzeugung, der Merkmalsextraktion, der Dimensionsreduzierung usw. Die Einbettung des latenten Raums ist das Wichtigste

Verstehen Sie in einem Artikel: die Zusammenhänge und Unterschiede zwischen KI, maschinellem Lernen und Deep Learning

Mar 02, 2024 am 11:19 AM

Verstehen Sie in einem Artikel: die Zusammenhänge und Unterschiede zwischen KI, maschinellem Lernen und Deep Learning

Mar 02, 2024 am 11:19 AM

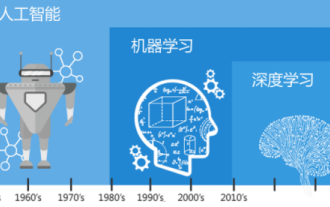

In der heutigen Welle rasanter technologischer Veränderungen sind künstliche Intelligenz (KI), maschinelles Lernen (ML) und Deep Learning (DL) wie helle Sterne und führen die neue Welle der Informationstechnologie an. Diese drei Wörter tauchen häufig in verschiedenen hochaktuellen Diskussionen und praktischen Anwendungen auf, aber für viele Entdecker, die neu auf diesem Gebiet sind, sind ihre spezifische Bedeutung und ihre internen Zusammenhänge möglicherweise noch immer rätselhaft. Schauen wir uns also zunächst dieses Bild an. Es ist ersichtlich, dass zwischen Deep Learning, maschinellem Lernen und künstlicher Intelligenz ein enger Zusammenhang und eine fortschreitende Beziehung besteht. Deep Learning ist ein spezifischer Bereich des maschinellen Lernens und des maschinellen Lernens

Super stark! Top 10 Deep-Learning-Algorithmen!

Mar 15, 2024 pm 03:46 PM

Super stark! Top 10 Deep-Learning-Algorithmen!

Mar 15, 2024 pm 03:46 PM

Fast 20 Jahre sind vergangen, seit das Konzept des Deep Learning im Jahr 2006 vorgeschlagen wurde. Deep Learning hat als Revolution auf dem Gebiet der künstlichen Intelligenz viele einflussreiche Algorithmen hervorgebracht. Was sind Ihrer Meinung nach die zehn besten Algorithmen für Deep Learning? Im Folgenden sind meiner Meinung nach die besten Algorithmen für Deep Learning aufgeführt. Sie alle nehmen hinsichtlich Innovation, Anwendungswert und Einfluss eine wichtige Position ein. 1. Hintergrund des Deep Neural Network (DNN): Deep Neural Network (DNN), auch Multi-Layer-Perceptron genannt, ist der am weitesten verbreitete Deep-Learning-Algorithmus. Als er erstmals erfunden wurde, wurde er aufgrund des Engpasses bei der Rechenleistung in Frage gestellt Jahre, Rechenleistung, Der Durchbruch kam mit der Datenexplosion. DNN ist ein neuronales Netzwerkmodell, das mehrere verborgene Schichten enthält. In diesem Modell übergibt jede Schicht Eingaben an die nächste Schicht und

So verwenden Sie CNN- und Transformer-Hybridmodelle, um die Leistung zu verbessern

Jan 24, 2024 am 10:33 AM

So verwenden Sie CNN- und Transformer-Hybridmodelle, um die Leistung zu verbessern

Jan 24, 2024 am 10:33 AM

Convolutional Neural Network (CNN) und Transformer sind zwei verschiedene Deep-Learning-Modelle, die bei verschiedenen Aufgaben eine hervorragende Leistung gezeigt haben. CNN wird hauptsächlich für Computer-Vision-Aufgaben wie Bildklassifizierung, Zielerkennung und Bildsegmentierung verwendet. Es extrahiert lokale Merkmale auf dem Bild durch Faltungsoperationen und führt eine Reduzierung der Merkmalsdimensionalität und räumliche Invarianz durch Pooling-Operationen durch. Im Gegensatz dazu wird Transformer hauptsächlich für Aufgaben der Verarbeitung natürlicher Sprache (NLP) wie maschinelle Übersetzung, Textklassifizierung und Spracherkennung verwendet. Es nutzt einen Selbstaufmerksamkeitsmechanismus, um Abhängigkeiten in Sequenzen zu modellieren und vermeidet so die sequentielle Berechnung in herkömmlichen rekurrenten neuronalen Netzen. Obwohl diese beiden Modelle für unterschiedliche Aufgaben verwendet werden, weisen sie Ähnlichkeiten in der Sequenzmodellierung auf

Verbesserter RMSprop-Algorithmus

Jan 22, 2024 pm 05:18 PM

Verbesserter RMSprop-Algorithmus

Jan 22, 2024 pm 05:18 PM

RMSprop ist ein weit verbreiteter Optimierer zum Aktualisieren der Gewichte neuronaler Netze. Es wurde 2012 von Geoffrey Hinton et al. vorgeschlagen und ist der Vorgänger des Adam-Optimierers. Das Aufkommen des RMSprop-Optimierers besteht hauptsächlich darin, einige Probleme zu lösen, die im SGD-Gradientenabstiegsalgorithmus auftreten, wie z. B. das Verschwinden des Gradienten und die Explosion des Gradienten. Durch den Einsatz des RMSprop-Optimierers kann die Lernrate effektiv angepasst und Gewichte adaptiv aktualisiert werden, wodurch der Trainingseffekt des Deep-Learning-Modells verbessert wird. Die Kernidee des RMSprop-Optimierers besteht darin, einen gewichteten Durchschnitt von Gradienten durchzuführen, sodass Gradienten in unterschiedlichen Zeitschritten unterschiedliche Auswirkungen auf Gewichtsaktualisierungen haben. Konkret berechnet RMSprop das Quadrat jedes Parameters