KI trifft auf 6G – Chancen und Herausforderungen

Hintergrundeinführung

6G Technische Einführung

Mit der Entwicklung der digitalen Transformation, die durch 5G-Netze erwartet wird, stellt sich das 6G-Kommunikationszeitalter vor, wie Menschen nach 2030 mit der digitalen virtuellen Welt interagieren werden, um die Kommunikations- und Netzwerkherausforderungen nach 2030 zu bewältigen. Während traditionelle Anwendungen (z. B. Multimedia-Streaming) weiterhin existieren werden, sieht der Artikel neue Anwendungsbereiche für 6G-Systeme vor, beispielsweise Multisensor-Extended-Reality-Anwendungen (XR), vernetzte Roboter und autonome Systeme (CRAS) sowie drahtlose Gehirn-Computer-Interaktion (BCI) [1]. Holografische Telepräsenz und eHealth (einschließlich In-vivo-Netzwerke) sind weitere 6G-Anwendungsfälle, die extrem hohe Datenraten, extrem niedrige Latenzzeiten und äußerste Zuverlässigkeit erfordern [2].

6G revolutioniert drahtlose Netzwerke von vernetzten Dingen bis hin zu „vernetzter Intelligenz“ [1], [2]. Daher wird künstliche Intelligenz zu einem integralen Bestandteil des Netzwerks. Verteilte heterogene Netzwerke erfordern allgegenwärtige KI-Dienste, um sicherzustellen, dass die 6G-Ziele erreicht werden. Intelligente drahtlose Kommunikation, Netzwerk-Closed-Loop-Optimierung und 6G-Big-Data-Analyse betonen den Einsatz künstlicher Intelligenz in allen Aspekten von 6G-Netzwerken.

Nach 2030 erfordern drahtlose Anwendungen höhere Datenraten (bis zu 1 Tb/s), extrem niedrige End-to-End-Latenz (

Bedrohungen für die 6G-Sicherheit

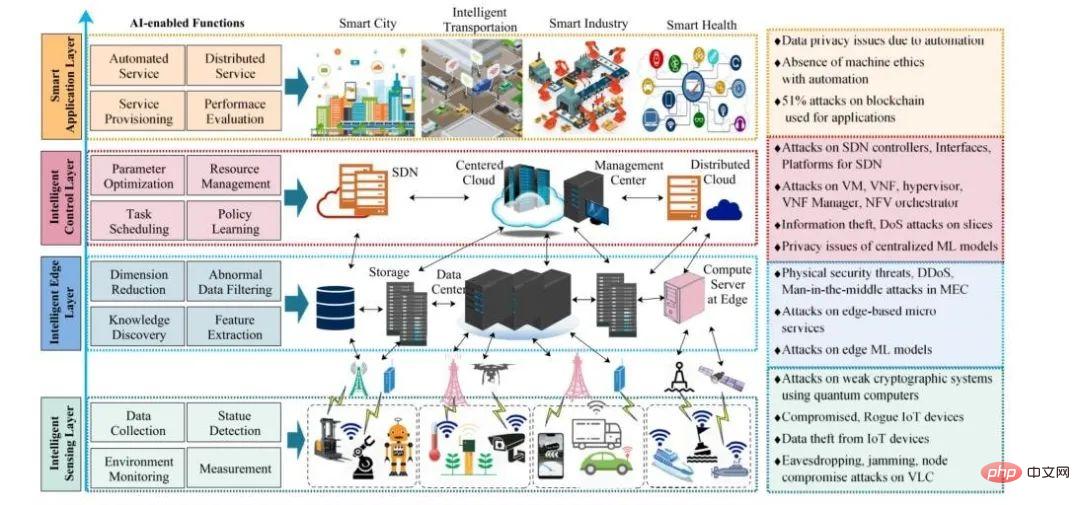

# 🎜 🎜#In diesem Abschnitt werden auch die bei 6G verwendeten Architekturänderungen und die Sicherheitsprobleme besprochen, die neue Technologien mit sich bringen. Abbildung 1 veranschaulicht mögliche Angriffe auf verschiedene Schichten der 6G-Architektur und skizziert, wie in diesem Dokument das Sicherheitsbedrohungsbild für 6G dargestellt wird.

Dichte Mobilfunknetze, Mesh-Netzwerke, Mehrfachverbindungen und Gerät-zu-Gerät-Kommunikation (D2D) werden in 6G zur Norm. Es ist wahrscheinlicher, dass böswillige Parteien verteilte Netzwerke mit anfälligeren Geräten ausnutzen, die jeweils über Mesh-Konnektivität verfügen, wodurch die Bedrohungsoberfläche vergrößert wird. Die Definition von Subnetzwerken erfordert Änderungen in der Sicherheitsrichtlinie. Für ein WAN ist es alles andere als praktikabel, Sicherheit für eine große Anzahl von Geräten in jedem Subnetz zu bieten. Bei 6G wäre ein hierarchischer Sicherheitsmechanismus, der zwischen Kommunikationssicherheit auf Subnetzebene und Subnetz-zu-WAN-Sicherheit unterscheidet, ein besserer Ansatz. 6G-Netze werden mit Frameworks wie Zero-Touch-Netzwerk- und Service-Management-Architekturen (ZSM) koexistieren, um die Markteinführungszeit von Diensten zu verkürzen, die Betriebskosten zu senken und menschliche Fehler zu reduzieren. Durch die vollständige Automatisierung mit Selbstlernfunktionen können sich Angriffe in einem geschlossenen Kreislauf ausbreiten, und der Schutz der Privatsphäre stellt eine große Herausforderung dar, da in einem Zero-Touch-Netzwerk Automatisierung und weniger menschliches Eingreifen erforderlich sind.

Sicherheit der 6G-Technologie

6G setzt auf künstliche Intelligenz, um ein vollständig autonomes Netzwerk zu erreichen. Daher werden Angriffe auf KI-Systeme, insbesondere Systeme des maschinellen Lernens (ML), Auswirkungen auf 6G haben. Poisoning-Angriffe, Dateneinschleusung, Datenmanipulation, Logikzerstörung, Modellumgehung, Modellinversion, Modellextraktion und Mitgliedschaftsinferenzangriffe sind potenzielle Sicherheitsbedrohungen für ML-Systeme. Ein größerer Funktionsumfang führt zu einer besseren Leistung von KI-Systemen. Angriffe auf gesammelte Daten sowie die unbeabsichtigte Nutzung privater Daten können zu Datenschutzbedenken führen, da die Datenverarbeitung für Benutzer häufig unsichtbar ist. Blockchain ist auch eine Schlüsseltechnologie, um das Potenzial von 6G-Systemen auszuschöpfen. Blockchain eignet sich für die dezentrale Ressourcenverwaltung, Spektrumsfreigabe und Serviceverwaltung in großen verteilten 6G-Netzwerken. Auf Quantencomputern ist ein 51-Prozent-Angriff möglich, um eine Blockchain zu destabilisieren. Da Blockchain-Netzwerke Daten öffentlich speichern, ist der Schutz der Privatsphäre eine Herausforderung. Der aktuelle 5G-Standard befasst sich nicht mit den Sicherheitsproblemen, die das Quantencomputing mit sich bringt, sondern basiert auf traditioneller Kryptographie wie der Elliptic-Curve-Cryptography (ECC). Da die 6G-Ära das Aufkommen von Quantencomputern markiert, sind aktuelle Sicherheitsmechanismen, die auf asymmetrischer Schlüsselverschlüsselung basieren, anfällig für quantencomputerbasierte Angriffe. Daher ist die sichere 5G-Kommunikation, die asymmetrische Schlüsselkryptographie nutzt, ohne die Entwicklung quantensicherer kryptografischer Algorithmen möglicherweise nicht mehr für die Post-Quanten-Sicherheit geeignet. „Die wichtige Rolle der KI bei der 6G-Sicherheit.“ Edge-Intelligenz. Die verteilte Natur ermöglicht die Durchführung von Edge-basiertem Verbundlernen über große Geräte und Datensysteme hinweg, um Netzwerksicherheit zu erreichen und Kommunikationseffizienz sicherzustellen. Die 6G-Architektur sieht vernetzte Intelligenz vor und nutzt KI auf verschiedenen Ebenen der Netzwerkhierarchie. Winzige KI auf Zellenebene hat das Potenzial, DoS-Angriffe auf Cloud-Server auf der untersten Ebene zu vereiteln. Die Mehrfachkonnektivität von Geräten in einem Mesh-Netzwerk ermöglicht es mehreren Basisstationen, das Verhalten eines Geräts mithilfe eines KI-Klassifizierungsalgorithmus zu bewerten und gemeinsam die Authentizität mithilfe eines gewichteten Durchschnittsschemas zu bestimmen. Verhaltensbasierte Ansätze reduzieren den Aufwand für den häufigen Schlüsselaustausch aufgrund häufiger Übergaben, die durch Mikrozellen und Mehrfachzugriffstechnologien verursacht werden. Basierend auf föderiertem Lernen kann es auf Subnetzebene und WAN-Ebene unterschiedliche Autorisierungsebenen geben. Innerhalb einer Subnetzwerkebene ermittelte Vertrauenswerte können nur dann extern geteilt werden, wenn externe Kommunikation erforderlich ist. Lernbasierte Einbruchserkennungsmethoden können gute Kandidaten für die Verhinderung von CPMS- und UPMS-Angriffen sein, da der Edge bereits über Daten verfügt, die von intelligenten Diensten bereitgestellt werden. Frameworks wie ZSM sind mit Domänenanalyse- und Domänenintelligenzdiensten für die berührungslose Verwaltung von Netzwerken ausgestattet, die hauptsächlich auf künstlicher Intelligenz basieren. Die Bewertung des KI-Modells und die API-Sicherheit der KI-Engine sind wichtige Sicherheitsfunktionskomponenten, die die Sicherheit der ZSM-Referenzarchitektur verbessern.

Einsatz von KI zur Minderung von Sicherheitsproblemen der 6G-Technologie

Vorausschauende Analyse mithilfe von KI kann Angriffe vorhersagen, bevor sie auftreten, wie beispielsweise den 51 %-Blockchain-Angriff.

Quantencomputer können eine asymmetrische Schlüsselverschlüsselung bedrohen. Allerdings können sie KI/ML-Algorithmen auch exponentielle Geschwindigkeiten verleihen, um Aufgaben schneller auszuführen und bisher unmögliche Aufgaben zu erfüllen. Daher ist Quantenmaschinelles Lernen für die Cybersicherheit eine potenzielle Verteidigungstechnologie gegen quantencomputerbasierte Angriffe. Die auf Reinforcement Learning (RL) basierende intelligente Beamforming-Technologie bietet optimale Beamforming-Strategien gegen Lauschangriffe in VLC-Systemen. Jamming ähnelt einem DoS-Angriff. Daher sind anomaliebasierte Erkennungssysteme, die mit KI ausgestattet sind, mögliche Lösungen zur Erkennung von Jamming-Angriffen. Auch KI-basierte Authentifizierungs- und Autorisierungssysteme eignen sich zur Abwehr von Node-Disclosure-Angriffen.

Verwendung von KI für 6G-Datenschutz

Multikonnektivitäts-Mesh-Netzwerke mit Mikrozellen in 6G ermöglichen es Geräten, gleichzeitig über mehrere Basisstationen zu kommunizieren. Edge-basierte ML-Modelle können für die dynamische Erkennung von datenschutzschonendem Routing, die Einstufung von Geräten und die Möglichkeit, dass Geräte Daten über datenschutzschonendes Routing basierend auf der Rangfolge übertragen können, verwendet werden. Im Vergleich zum cloudbasierten zentralisierten Lernen bleiben die Daten beim föderierten Lernen nah an den Benutzern, um den Datenschutz und den Standortschutz zu verbessern. Durch die 6G-KI auf Subnetzwerkebene kann die Privatsphäre innerhalb des Subnetzwerks gewahrt bleiben und nur extern erlernte Informationen weitergegeben werden, um Datenschutzrisiken zu minimieren. Die Einschränkung von Daten innerhalb eines Netzwerks eignet sich für Anwendungen wie In-vivo-Netzwerke. Angesichts der großen Anzahl von Anwendungen in 6G und der riesigen Datensammlung zur Versorgung intelligenter Modelle werden Benutzer bei verschiedenen Anwendungen unterschiedliche Datenschutzebenen wählen. KI-basierte serviceorientierte Aktualisierungen von Datenschutzrichtlinien sind potenzielle Lösungen zur Unterstützung vollautomatisierter 6G-Netzwerke.

Referenzen

[1] W.Saad, M.Bennis und M.Chen, „A Vision of 6G Wireless Systems: Applications, Trends, Technologies, and Open Research Problems“, IEEE Network, vol. . 34, Nr. 3, S. 134–142, 2019

[2] C. de Alwis, A. Kalla, Q. V. Pham, P. Kumar, K. Dev, W. J. Hwang und M. Liyanage, „Survey on 6G Frontiers: Trends, Applications, Requirements, Technologies and Future Research“ IEEE Open Journal of the Communications Society, S. 1–1, 2021.

[3]J. Lin, W. Yu, N. Zhang, X. Yang , H. Zhang, W. Zhao, Eine Umfrage zum Internet der Dinge: Architektur, Basistechnologien, Sicherheit und Datenschutz sowie Anwendungen, IEEE Internet Things J. 4 (5) (2017) 1 125–1 142 .

[4 ]T. Shinzaki, I. Morikawa, Y. Yamaoka, Y. Sakemi, IoT-Sicherheit für die Nutzung großer Datenmengen: Gegenseitige Authentifizierungstechnologie und Anonymisierungstechnologie für Positionsdaten, Fujitsu Sci –60 .

[5]M. Ylianttila, R. Kantola, A. Gurtov, L. Mucchi, I. Oppermann, Z. Yan, T. H. Nguyen, F. Liu, T. Hewa, M. Liyanage et al., „6G-Whitepaper: Forschungsherausforderungen für Vertrauen, Sicherheit und Datenschutz“, arXiv-Vorabdruck arXiv:2004.11665, 2020.

[6]K. B. Letaief, W. Chen, Y. Shi, J. Zhang und Y.-J. „The Roadmap to 6G: AI Empowered Wireless Networks“, Bd. 57, Nr. 8, S. 84–90, 2019.

[7]I . Okwuibe, M. Ylianttila und A. Gurtov, „Overview of 5G Security Challenges and Solutions“, IEEE Communications Standards Magazine, Bd. 2, Nr. 1, 2018.

[8]R. Khan, P. Kumar, D. N. K. Jayakody und M. Liyanage, „Eine Umfrage zu Sicherheit und Datenschutz von 5g-Technologien: Mögliche Lösungen, aktuelle Fortschritte und zukünftige Richtungen“, IEEE Communications Surveys & Tutorials, Bd. 22, Nr. S. 196–248, 2019.

Das obige ist der detaillierte Inhalt vonKI trifft auf 6G – Chancen und Herausforderungen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1382

1382

52

52

CentOS Shutdown -Befehlszeile

Apr 14, 2025 pm 09:12 PM

CentOS Shutdown -Befehlszeile

Apr 14, 2025 pm 09:12 PM

Der Befehl centOS stilldown wird heruntergefahren und die Syntax wird von [Optionen] ausgeführt [Informationen]. Zu den Optionen gehören: -h das System sofort stoppen; -P schalten Sie die Leistung nach dem Herunterfahren aus; -r neu starten; -t Wartezeit. Zeiten können als unmittelbar (jetzt), Minuten (Minuten) oder als bestimmte Zeit (HH: MM) angegeben werden. Hinzugefügten Informationen können in Systemmeldungen angezeigt werden.

Was sind die Backup -Methoden für Gitlab auf CentOS?

Apr 14, 2025 pm 05:33 PM

Was sind die Backup -Methoden für Gitlab auf CentOS?

Apr 14, 2025 pm 05:33 PM

Backup- und Wiederherstellungsrichtlinie von GitLab im Rahmen von CentOS -System Um die Datensicherheit und Wiederherstellung der Daten zu gewährleisten, bietet GitLab on CentOS eine Vielzahl von Sicherungsmethoden. In diesem Artikel werden mehrere gängige Sicherungsmethoden, Konfigurationsparameter und Wiederherstellungsprozesse im Detail eingeführt, um eine vollständige GitLab -Sicherungs- und Wiederherstellungsstrategie aufzubauen. 1. Manuell Backup Verwenden Sie den GitLab-RakegitLab: Backup: Befehl erstellen, um die manuelle Sicherung auszuführen. Dieser Befehl unterstützt wichtige Informationen wie GitLab Repository, Datenbank, Benutzer, Benutzergruppen, Schlüssel und Berechtigungen. Die Standardsicherungsdatei wird im Verzeichnis/var/opt/gitlab/backups gespeichert. Sie können /etc /gitlab ändern

So überprüfen Sie die CentOS -HDFS -Konfiguration

Apr 14, 2025 pm 07:21 PM

So überprüfen Sie die CentOS -HDFS -Konfiguration

Apr 14, 2025 pm 07:21 PM

Vollständige Anleitung zur Überprüfung der HDFS -Konfiguration in CentOS -Systemen In diesem Artikel wird die Konfiguration und den laufenden Status von HDFS auf CentOS -Systemen effektiv überprüft. Die folgenden Schritte helfen Ihnen dabei, das Setup und den Betrieb von HDFs vollständig zu verstehen. Überprüfen Sie die Hadoop -Umgebungsvariable: Stellen Sie zunächst sicher, dass die Hadoop -Umgebungsvariable korrekt eingestellt ist. Führen Sie im Terminal den folgenden Befehl aus, um zu überprüfen, ob Hadoop ordnungsgemäß installiert und konfiguriert ist: Hadoopsion-Check HDFS-Konfigurationsdatei: Die Kernkonfigurationsdatei von HDFS befindet sich im/etc/hadoop/conf/verzeichnis, wobei core-site.xml und hdfs-site.xml von entscheidender Bedeutung sind. verwenden

Wie ist die GPU -Unterstützung für Pytorch bei CentOS?

Apr 14, 2025 pm 06:48 PM

Wie ist die GPU -Unterstützung für Pytorch bei CentOS?

Apr 14, 2025 pm 06:48 PM

Aktivieren Sie die Pytorch -GPU -Beschleunigung am CentOS -System erfordert die Installation von CUDA-, CUDNN- und GPU -Versionen von Pytorch. Die folgenden Schritte führen Sie durch den Prozess: Cuda und Cudnn Installation Bestimmen Sie die CUDA-Version Kompatibilität: Verwenden Sie den Befehl nvidia-smi, um die von Ihrer NVIDIA-Grafikkarte unterstützte CUDA-Version anzuzeigen. Beispielsweise kann Ihre MX450 -Grafikkarte CUDA11.1 oder höher unterstützen. Download und installieren Sie Cudatoolkit: Besuchen Sie die offizielle Website von Nvidiacudatoolkit und laden Sie die entsprechende Version gemäß der höchsten CUDA -Version herunter und installieren Sie sie, die von Ihrer Grafikkarte unterstützt wird. Installieren Sie die Cudnn -Bibliothek:

CentOS installieren MySQL

Apr 14, 2025 pm 08:09 PM

CentOS installieren MySQL

Apr 14, 2025 pm 08:09 PM

Die Installation von MySQL auf CentOS umfasst die folgenden Schritte: Hinzufügen der entsprechenden MySQL Yum -Quelle. Führen Sie den Befehl mySQL-server aus, um den MySQL-Server zu installieren. Verwenden Sie den Befehl mySQL_SECURE_INSTALLATION, um Sicherheitseinstellungen vorzunehmen, z. B. das Festlegen des Stammbenutzerkennworts. Passen Sie die MySQL -Konfigurationsdatei nach Bedarf an. Tune MySQL -Parameter und optimieren Sie Datenbanken für die Leistung.

Detaillierte Erklärung des Docker -Prinzips

Apr 14, 2025 pm 11:57 PM

Detaillierte Erklärung des Docker -Prinzips

Apr 14, 2025 pm 11:57 PM

Docker verwendet Linux -Kernel -Funktionen, um eine effiziente und isolierte Anwendungsumgebung zu bieten. Sein Arbeitsprinzip lautet wie folgt: 1. Der Spiegel wird als schreibgeschützte Vorlage verwendet, die alles enthält, was Sie für die Ausführung der Anwendung benötigen. 2. Das Union File System (UnionFS) stapelt mehrere Dateisysteme, speichert nur die Unterschiede, speichert Platz und beschleunigt. 3. Der Daemon verwaltet die Spiegel und Container, und der Kunde verwendet sie für die Interaktion. 4. Namespaces und CGroups implementieren Container -Isolation und Ressourcenbeschränkungen; 5. Mehrere Netzwerkmodi unterstützen die Containerverbindung. Nur wenn Sie diese Kernkonzepte verstehen, können Sie Docker besser nutzen.

CentOS8 startet SSH

Apr 14, 2025 pm 09:00 PM

CentOS8 startet SSH

Apr 14, 2025 pm 09:00 PM

Der Befehl zum Neustart des SSH -Dienstes lautet: SystemCTL Neustart SSHD. Detaillierte Schritte: 1. Zugriff auf das Terminal und eine Verbindung zum Server; 2. Geben Sie den Befehl ein: SystemCTL Neustart SSHD; 1. Überprüfen Sie den Dienststatus: SystemCTL -Status SSHD.

Wie man eine verteilte Schulung von Pytorch auf CentOS betreibt

Apr 14, 2025 pm 06:36 PM

Wie man eine verteilte Schulung von Pytorch auf CentOS betreibt

Apr 14, 2025 pm 06:36 PM

Pytorch Distributed Training on CentOS -System erfordert die folgenden Schritte: Pytorch -Installation: Die Prämisse ist, dass Python und PIP im CentOS -System installiert sind. Nehmen Sie abhängig von Ihrer CUDA -Version den entsprechenden Installationsbefehl von der offiziellen Pytorch -Website ab. Für CPU-Schulungen können Sie den folgenden Befehl verwenden: PipinstallTorChTorChVisionTorChaudio Wenn Sie GPU-Unterstützung benötigen, stellen Sie sicher, dass die entsprechende Version von CUDA und CUDNN installiert ist und die entsprechende Pytorch-Version für die Installation verwenden. Konfiguration der verteilten Umgebung: Verteiltes Training erfordert in der Regel mehrere Maschinen oder mehrere Maschinen-Mehrfach-GPUs. Ort