Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

Gartner: Marktführer für Software für künstliche Intelligenz in China

Gartner: Marktführer für Software für künstliche Intelligenz in China

Gartner: Marktführer für Software für künstliche Intelligenz in China

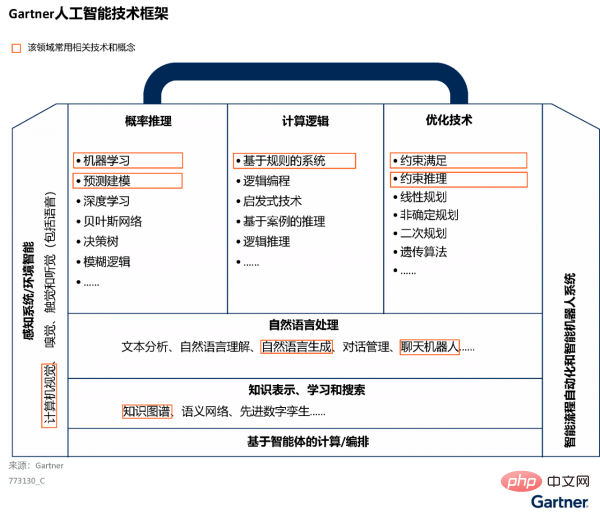

Software für künstliche Intelligenz (KI) steht im Fokus der Investitionen und Aufmerksamkeit chinesischer Unternehmen. Chinas Markt für KI-Software wächst weiterhin rasant und der Wettbewerb ist hart. KI-Softwareunternehmen nutzen eine oder mehrere KI-Technologien (siehe Abbildung 1), um Unternehmen bei der Interpretation von Ereignissen, der vollständigen Entscheidungsunterstützung und Automatisierung sowie der Ergreifung entsprechender Maßnahmen zu unterstützen. Lösungen dieser Anbieter können die Anforderungen eines Teils oder des gesamten Lebenszyklus der KI-Wertschöpfungskette erfüllen, einschließlich Ideenfindung, Anwendungsfallerkennung, Datenerfassung, Datenverbesserung, KI-Entwicklung sowie KI-Bereitstellung, -Überwachung und -Kalibrierung.

Abbildung 1: Gartner Artificial Intelligence Technology Framework

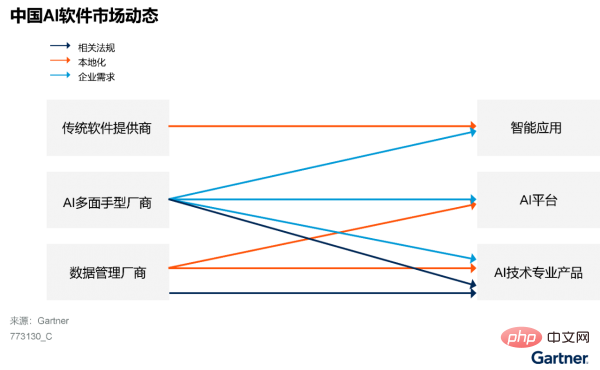

Wie aus Abbildung 2 ersichtlich ist, wird die Zukunft des chinesischen KI-Softwaremarktes von drei Schlüsselkräften beeinflusst:

- Relevante Vorschriften

- Lokalisierung

- Unternehmensbedürfnisse

Abbildung 2: Drei Schlüsselkräfte, die die Zukunft des chinesischen KI-Softwaremarktes beeinflussen

Einschlägige Vorschriften werden die nachhaltige Entwicklung des Marktes fördern

KI ist in China zu einer nationalen Strategie geworden, die darauf abzielt, die wirtschaftliche Entwicklung zu fördern und zu verbessern soziale Governance. Angesichts des regulatorischen Umfelds sind Datenschutz, KI-Ethik und erklärbare KI der Schlüssel zum Erfolg. Relevante Vorschriften werden auch Veränderungen in der gesamten KI-Branche fördern, um sich nachhaltiger und gesünder zu entwickeln.

Eine von der chinesischen Regierung festgelegte Richtlinie besagt, dass Daten der fünfte Produktionsfaktor nach Land, Arbeit, Kapital und Technologie sind. Um KI-Entwicklungspläne auf nationaler Ebene zu unterstützen, müssen Daten- und Analyseführer der Verbesserung des Datenaustauschs, der Datenqualität und der Datenverwaltung Priorität einräumen und die Pflege der Datenmärkte beschleunigen. Für Anbieter, die sich auf Datenintegration, Datenannotation und Annotation konzentrieren, bedeutet diese Richtlinie mehr Möglichkeiten entlang der KI-Wertschöpfungskette.

Das im Februar 2022 offiziell gestartete Eastern Data and Western Computational Project wird die Effizienz der Rechenleistung erheblich verbessern und den Entwicklungsanforderungen der KI gerecht werden.

Die Nachfrage nach „Lokalisierung“ wird die Differenzierung des KI-Softwaremarktes fördern

Eine Vielzahl segmentierter Geschäftsanwendungen hat begonnen, KI-Funktionen einzubetten, was zur Entwicklung von zwei Arten intelligenter Anwendungen auf dem Markt geführt hat. Unter ihnen stammt eine Art intelligenter Anwendungen von traditionellen inländischen Softwareherstellern, und diese Hersteller werden von der Lokalisierung profitieren. Eine andere Art intelligenter Anwendungen kommt von Herstellern, die sich auf bestimmte Bereiche oder vertikale Branchen konzentrieren. Da der Grad der Lokalisierung gebrauchter Software zunimmt, wird erwartet, dass in Zukunft mehr chinesische Kunden die oben genannten Lösungen nutzen werden und diese Lösungen nach und nach in verschiedenen vertikalen Branchen ausgereift werden.

Unterschiedliche Unternehmensanforderungen werden zu umfassenderen KI-Bereitstellungsmethoden führen

Im Prozess der digitalen Transformation werden Unternehmensorganisationen allmählich reifer und müssen mehr Daten und Hintergrundinformationen nutzen, um vorteilhafte, ergebnisorientierte Entscheidungen zu treffen. Immer mehr chinesische Unternehmen und Institutionen hoffen, dass KI-Investitionen schnell Mehrwert schaffen können. Das immer komplexer werdende Geschäftsumfeld bedeutet, dass chinesische Unternehmen und Institutionen eine Vielzahl traditioneller und fortschrittlicher KI-Technologien nutzen müssen, um ihre Entscheidungsprozesse anzupassen und Wettbewerbsvorteile zu erzielen.

Chinas KI-Softwaremarkt wächst schnell und der Wettbewerb ist hart

Chinas KI-Softwaremarkt wird weiterhin schnell wachsen. Gartner prognostiziert, dass der Marktumsatz in den nächsten fünf Jahren von 4,767 Milliarden US-Dollar auf 13,858 Milliarden US-Dollar wachsen wird, mit einer durchschnittlichen jährlichen Wachstumsrate (CAGR) von 28 %.

Es gibt mehr als 3.000 Hersteller auf dem chinesischen KI-Softwaremarkt, die meisten davon sind KI-Generalistenhersteller, die ihren Kunden unabhängig Technologien für die Verarbeitung natürlicher Sprache (NLP), Computer Vision (CV) und maschinelles Lernen (ML) anbieten können. Diese Anbieter bieten durchgängig personalisierte Verbesserungsdienste, Beratungsdienste und Betriebsdienste an, um die spezifischen Geschäftsprobleme der Kunden zu lösen. Da der Markt weiter wächst, wird auch die Zahl der chinesischen KI-Softwareunternehmen wachsen.

Markteinheiten haben sich von KI-Generalisten zu professionellen KI-Technologie-Softwareanbietern gewandelt

Abbildung 3 zeigt den sich ändernden Trend des chinesischen KI-Softwaremarktes: Anbieter in diesem Markt waren früher auf allgemeine Bedürfnisse ausgerichtet, wechseln nun aber allmählich zu orientiert zu segmentiert Bedürfnisse.

Abbildung 3: Chinas KI-Softwaremarkt verändert Trends

Daten- und Analyseführer müssen das heiß gehypte Konzept der „mittleren KI-Plattform“ in strategische Lösungen umwandeln

Derzeit entsteht der größte Teil des Werts von KI aus der einmaligen Verwendung. Punkt-zu-Punkt-Lösung. In der CIO- und Technology Executive Survey 2022 setzten nur 4 % der chinesischen Befragten MLOps ein.

China ist sehr beliebt und verschiedene Hersteller verwenden im Marketing unterschiedliche Definitionen. „KI-Mittelplattform“ ist ein Konzept, das bei der Förderung vieler Lösungen entsteht. Chinas Daten- und Analyseführer müssen einen klaren Blick auf die mittlere KI-Plattform werfen und sich in Experimenten und Abläufen auf wiederverwendbare KI-Artefakte, einschließlich Daten, Modelle und Implementierungspipelines, konzentrieren.

Das obige ist der detaillierte Inhalt vonGartner: Marktführer für Software für künstliche Intelligenz in China. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

So implementieren Sie die Dateisortierung nach Debian Readdir

Apr 13, 2025 am 09:06 AM

So implementieren Sie die Dateisortierung nach Debian Readdir

Apr 13, 2025 am 09:06 AM

In Debian -Systemen wird die Readdir -Funktion zum Lesen des Verzeichnisinhalts verwendet, aber die Reihenfolge, in der sie zurückgibt, ist nicht vordefiniert. Um Dateien in einem Verzeichnis zu sortieren, müssen Sie zuerst alle Dateien lesen und dann mit der QSORT -Funktion sortieren. Der folgende Code zeigt, wie Verzeichnisdateien mithilfe von Readdir und QSORT in Debian System sortiert werden:#include#include#include#include // benutzerdefinierte Vergleichsfunktion, verwendet für QSortIntCompare (constvoid*a, constvoid*b) {rettrcmp (*(*(*(

So optimieren Sie die Leistung von Debian Readdir

Apr 13, 2025 am 08:48 AM

So optimieren Sie die Leistung von Debian Readdir

Apr 13, 2025 am 08:48 AM

In Debian -Systemen werden Readdir -Systemaufrufe zum Lesen des Verzeichnisinhalts verwendet. Wenn seine Leistung nicht gut ist, probieren Sie die folgende Optimierungsstrategie aus: Vereinfachen Sie die Anzahl der Verzeichnisdateien: Teilen Sie große Verzeichnisse so weit wie möglich in mehrere kleine Verzeichnisse auf und reduzieren Sie die Anzahl der gemäß Readdir -Anrufe verarbeiteten Elemente. Aktivieren Sie den Verzeichnis -Inhalt Caching: Erstellen Sie einen Cache -Mechanismus, aktualisieren Sie den Cache regelmäßig oder bei Änderungen des Verzeichnisinhalts und reduzieren Sie häufige Aufrufe an Readdir. Speicher -Caches (wie Memcached oder Redis) oder lokale Caches (wie Dateien oder Datenbanken) können berücksichtigt werden. Nehmen Sie eine effiziente Datenstruktur an: Wenn Sie das Verzeichnis -Traversal selbst implementieren, wählen Sie effizientere Datenstrukturen (z.

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Die Readdir -Funktion im Debian -System ist ein Systemaufruf, der zum Lesen des Verzeichnisgehalts verwendet wird und häufig in der C -Programmierung verwendet wird. In diesem Artikel wird erläutert, wie Readdir in andere Tools integriert wird, um seine Funktionalität zu verbessern. Methode 1: Kombinieren Sie C -Sprachprogramm und Pipeline zuerst ein C -Programm, um die Funktion der Readdir aufzurufen und das Ergebnis auszugeben:#include#include#includeIntmain (intargc, char*argv []) {Dir*Dir; structDirent*Eintrag; if (argc! = 2) {{

So konfigurieren Sie Firewall -Regeln für Debian Syslog

Apr 13, 2025 am 06:51 AM

So konfigurieren Sie Firewall -Regeln für Debian Syslog

Apr 13, 2025 am 06:51 AM

In diesem Artikel wird beschrieben, wie Sie Firewall -Regeln mit Iptables oder UFW in Debian -Systemen konfigurieren und Syslog verwenden, um Firewall -Aktivitäten aufzuzeichnen. Methode 1: Verwenden Sie IptableSiptables ist ein leistungsstarkes Befehlszeilen -Firewall -Tool im Debian -System. Vorhandene Regeln anzeigen: Verwenden Sie den folgenden Befehl, um die aktuellen IPTables-Regeln anzuzeigen: Sudoiptables-L-N-V Ermöglicht spezifische IP-Zugriff: ZBELTE IP-Adresse 192.168.1.100 Zugriff auf Port 80: sudoiptables-ainput-ptcp--dort80-s192.16

Debian Mail Server Firewall -Konfigurationstipps

Apr 13, 2025 am 11:42 AM

Debian Mail Server Firewall -Konfigurationstipps

Apr 13, 2025 am 11:42 AM

Das Konfigurieren der Firewall eines Debian -Mailservers ist ein wichtiger Schritt zur Gewährleistung der Serversicherheit. Im Folgenden sind mehrere häufig verwendete Firewall -Konfigurationsmethoden, einschließlich der Verwendung von Iptables und Firewalld. Verwenden Sie Iptables, um Firewall so zu konfigurieren, dass Iptables (falls bereits installiert) installiert werden:

Wie man Debian Syslog lernt

Apr 13, 2025 am 11:51 AM

Wie man Debian Syslog lernt

Apr 13, 2025 am 11:51 AM

In diesem Leitfaden werden Sie erfahren, wie Sie Syslog in Debian -Systemen verwenden. Syslog ist ein Schlüsseldienst in Linux -Systemen für Protokollierungssysteme und Anwendungsprotokollnachrichten. Es hilft den Administratoren, die Systemaktivitäten zu überwachen und zu analysieren, um Probleme schnell zu identifizieren und zu lösen. 1. Grundkenntnisse über syslog Die Kernfunktionen von Syslog umfassen: zentrales Sammeln und Verwalten von Protokollnachrichten; Unterstützung mehrerer Protokoll -Ausgabesformate und Zielorte (z. B. Dateien oder Netzwerke); Bereitstellung von Echtzeit-Protokoll- und Filterfunktionen. 2. Installieren und Konfigurieren von Syslog (mit Rsyslog) Das Debian -System verwendet standardmäßig Rsyslog. Sie können es mit dem folgenden Befehl installieren: sudoaptupdatesud

So setzen Sie die Debian Apache -Protokollebene fest

Apr 13, 2025 am 08:33 AM

So setzen Sie die Debian Apache -Protokollebene fest

Apr 13, 2025 am 08:33 AM

In diesem Artikel wird beschrieben, wie Sie die Protokollierungsstufe des Apacheweb -Servers im Debian -System anpassen. Durch Ändern der Konfigurationsdatei können Sie die ausführliche Ebene der von Apache aufgezeichneten Protokollinformationen steuern. Methode 1: Ändern Sie die Hauptkonfigurationsdatei, um die Konfigurationsdatei zu finden: Die Konfigurationsdatei von Apache2.x befindet sich normalerweise im Verzeichnis/etc/apache2/. Der Dateiname kann je nach Installationsmethode Apache2.conf oder httpd.conf sein. Konfigurationsdatei bearbeiten: Öffnen Sie die Konfigurationsdatei mit Stammberechtigungen mit einem Texteditor (z. B. Nano): Sudonano/etc/apache2/apache2.conf

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

In Debian Systems ist OpenSSL eine wichtige Bibliothek für Verschlüsselung, Entschlüsselung und Zertifikatverwaltung. Um einen Mann-in-the-Middle-Angriff (MITM) zu verhindern, können folgende Maßnahmen ergriffen werden: Verwenden Sie HTTPS: Stellen Sie sicher, dass alle Netzwerkanforderungen das HTTPS-Protokoll anstelle von HTTP verwenden. HTTPS verwendet TLS (Transport Layer Security Protocol), um Kommunikationsdaten zu verschlüsseln, um sicherzustellen, dass die Daten während der Übertragung nicht gestohlen oder manipuliert werden. Überprüfen Sie das Serverzertifikat: Überprüfen Sie das Serverzertifikat im Client manuell, um sicherzustellen, dass es vertrauenswürdig ist. Der Server kann manuell durch die Delegate -Methode der URLSession überprüft werden