Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

Die Anzahl der ControlNet-Sterne übersteigt 10.000! Wird die KI-Malerei im Jahr 2023 verrückt werden?

Die Anzahl der ControlNet-Sterne übersteigt 10.000! Wird die KI-Malerei im Jahr 2023 verrückt werden?

Die Anzahl der ControlNet-Sterne übersteigt 10.000! Wird die KI-Malerei im Jahr 2023 verrückt werden?

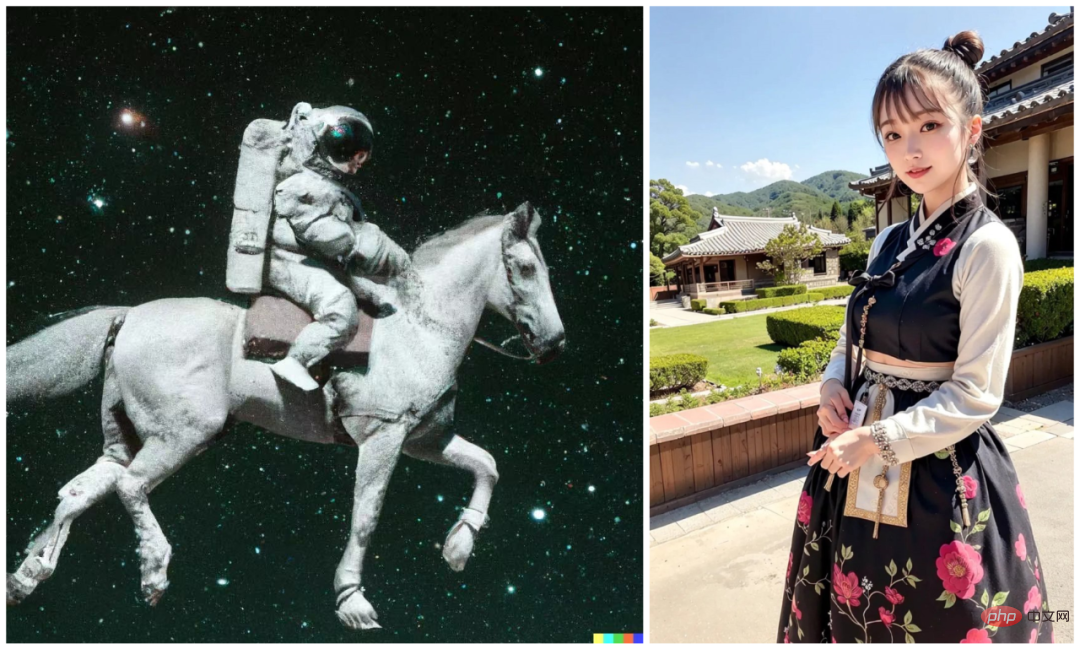

Vom reitenden Astronauten zur dreidimensionalen Dame scheint die KI-Malerei in weniger als einem Jahr revolutionäre Fortschritte gemacht zu haben.

Dieser „reitende Astronaut“ wird vom vinzentinischen Graphenmodell DALL・E 2 gezeichnet, das im April 2022 von OpenAI eingeführt wurde. Sein Vorgänger, DALL・E, demonstrierte den Menschen im Jahr 2021 die Fähigkeit, Bilder direkt aus Text zu generieren und damit die dimensionale Mauer zwischen natürlicher Sprache und Vision zu durchbrechen. Auf dieser Grundlage geht DALL・2 noch einen Schritt weiter und ermöglicht es Benutzern, das Originalbild zu bearbeiten, beispielsweise durch das Hinzufügen eines Corgi zum Bild. Dieser scheinbar einfache Vorgang spiegelt tatsächlich die Verbesserung der Steuerbarkeit des KI-Malmodells wider.

Das beliebteste Vincent-Diagrammmodell im Jahr 2022 ist jedoch in Bezug auf den Einfluss nicht DALL・E 2, sondern ein anderes Modell mit ähnlichen Funktionen – Stable Diffusion. Wie DALL・E 2 ermöglicht Stable Diffusion den Erstellern auch die Bearbeitung der generierten Bilder, der Vorteil besteht jedoch darin, dass das Modell Open Source ist und auf GPUs der Verbraucherklasse ausgeführt werden kann. Daher erfreute sich Stable Diffusion nach seiner Veröffentlichung im August 2022 schnell großer Beliebtheit und wurde innerhalb weniger Monate zum beliebtesten Vincent-Diagrammmodell.

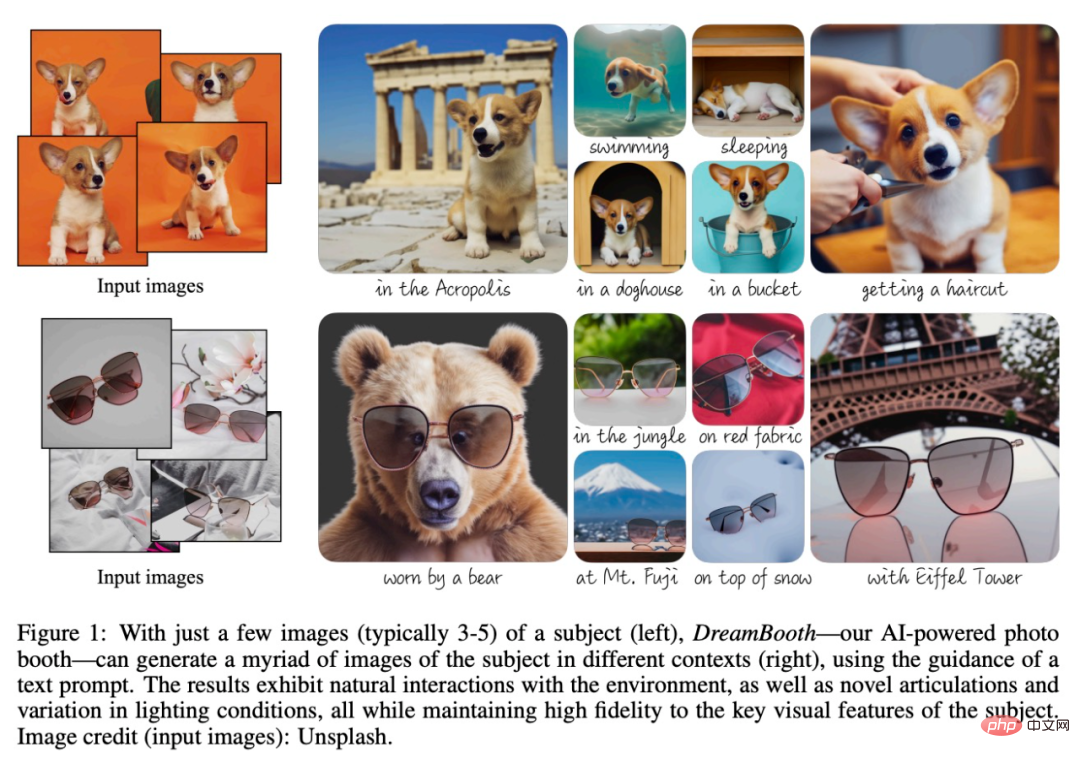

Forscher von Google und der Boston University haben ein „personalisiertes“ Text-zu-Bild-Diffusionsmodell vorgeschlagen DreamBooth Benutzer müssen nur 3 bis 5 Beispiele + einen Satz bereitstellen Dann KI kann fotorealistische Bilder anpassen.

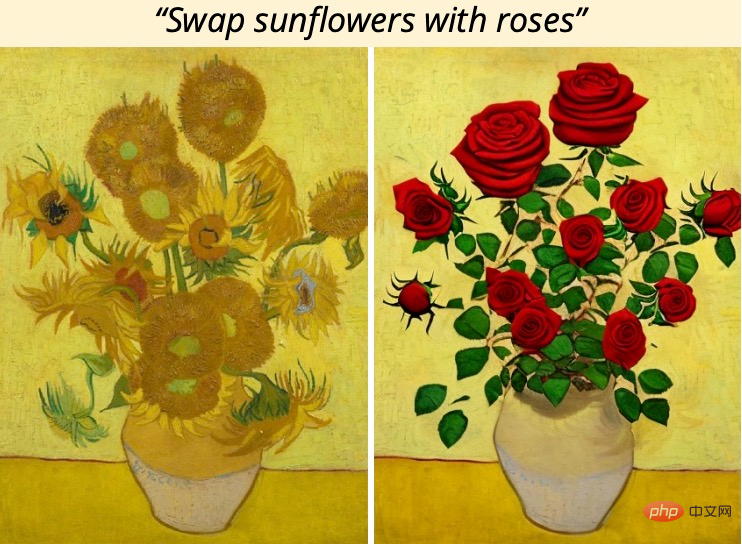

Darüber hinaus schlug ein Forschungsteam der UC Berkeley auch eine neue Methode vor, um Bilder nach menschlichen Anweisungen zu bearbeiten InstructPix2Pix, dieses Modell kombiniert GPT-3 und Stabile Diffusion. Wenn ein Eingabebild und eine Textbeschreibung vorliegen, die dem Modell mitteilt, was zu tun ist, kann das Modell den Beschreibungsanweisungen folgen, um das Bild zu bearbeiten. Um beispielsweise die Sonnenblumen im Gemälde durch Rosen zu ersetzen, müssen Sie dem Modell nur direkt sagen: „Sonnenblumen durch Rosen ersetzen“.

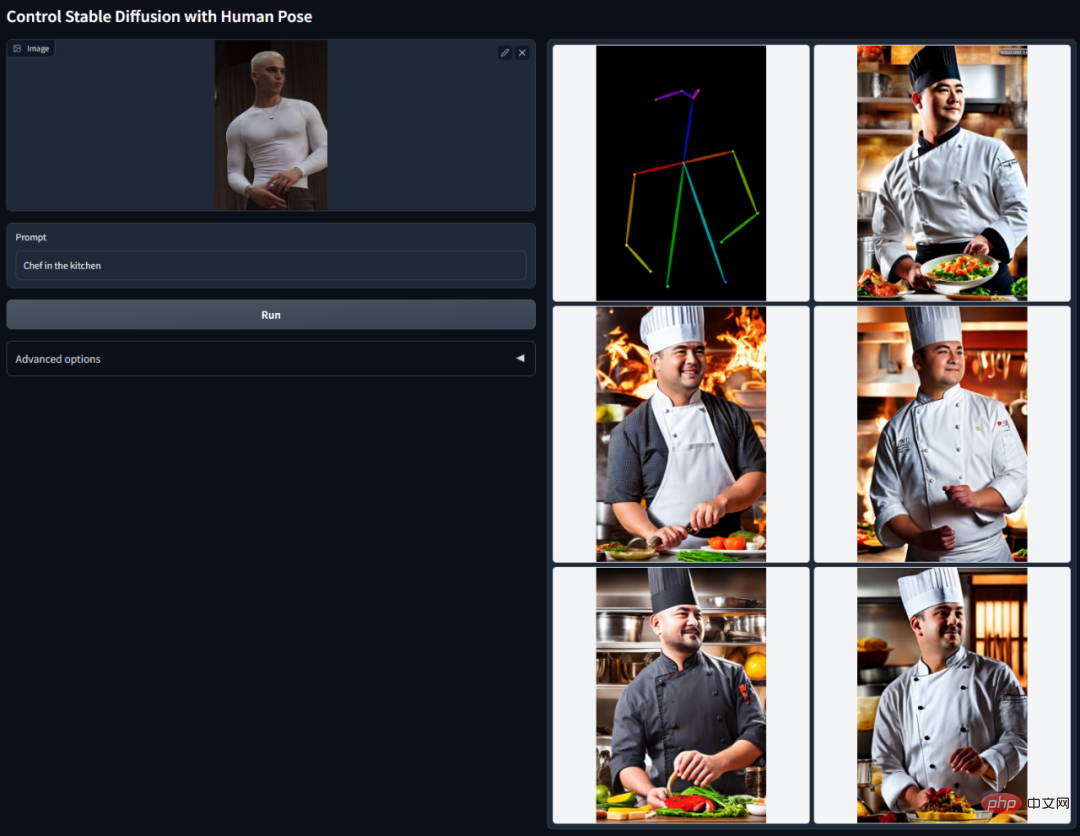

Mit Beginn des Jahres 2023 hat ein Modell namens ControlNet die Flexibilität dieser Art der Steuerung auf den Höhepunkt gebracht.

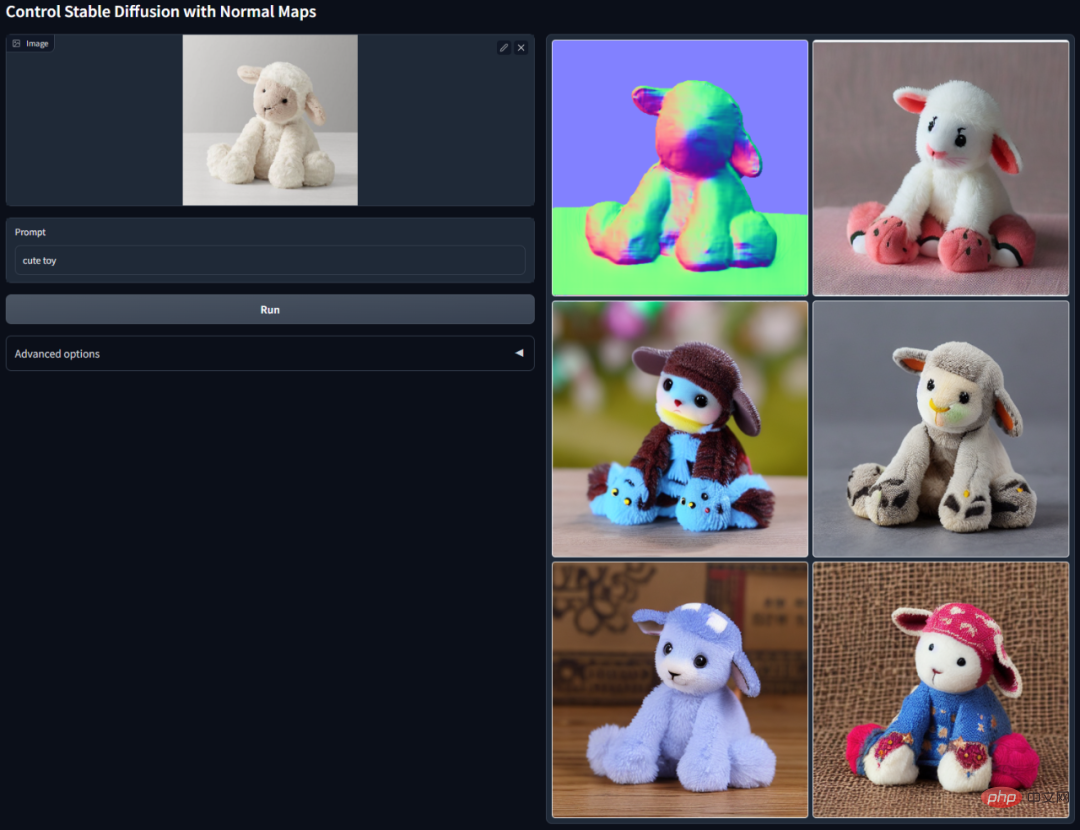

Die Kernidee von ControlNet besteht darin, der Textbeschreibung einige zusätzliche Bedingungen hinzuzufügen, um das Diffusionsmodell zu steuern (z. B. stabile Diffusion), wodurch die Pose, Tiefe, Bildstruktur und andere generierte Informationen der Charaktere besser gesteuert werden können Bild.

Die zusätzlichen Bedingungen werden hier in Form eines Bildes eingegeben. Das Modell kann darauf basierend eine Canny-Kantenerkennung, Tiefenerkennung, semantische Segmentierung, Hough-Transformationslinienerkennung, Gesamtverschachtelte Kantenerkennung (HED) und eine menschliche Haltung durchführen Eingabebilderkennung usw. und behalten Sie diese Informationen dann im generierten Bild bei. Mit diesem Modell können wir Strichzeichnungen oder Graffiti direkt in Vollfarbbilder umwandeln, Bilder mit derselben Tiefenstruktur usw. erzeugen und die Generierung von Charakterhänden durch Handschlüsselpunkte optimieren.

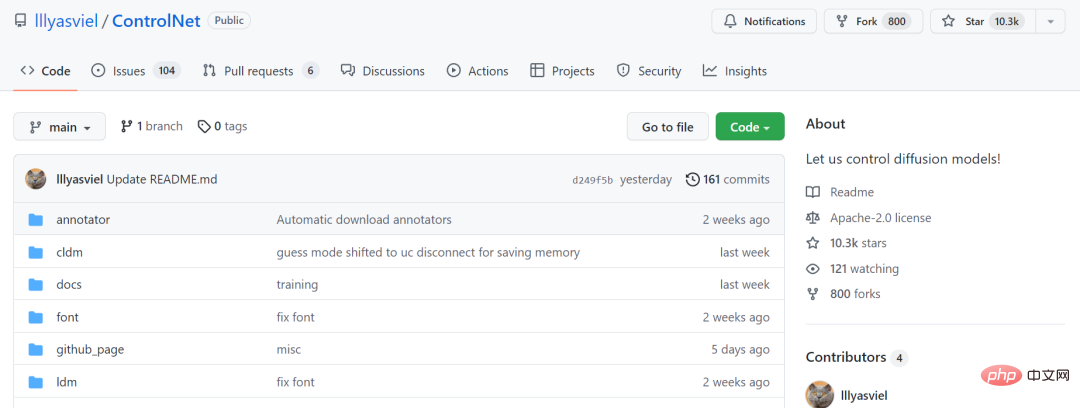

Dieses Modell hat im Bereich der KI-Malerei große Wellen geschlagen und die Zahl der GitHub-Stars verwandter Projekte hat 10.000 überschritten.

Projektlink: https://github.com/lllyasviel/ControlNet

Obwohl viele Leute es derzeit nur verwenden, um zweidimensionale und dreidimensionale Damen zu generieren, ist es mehr weit verbreitet Nach und nach wurden auch seine Verwendungsmöglichkeiten entdeckt, beispielsweise für Hausdesign, Fotografie, Film- und Fernsehproduktion, Werbedesign usw. In diesen Szenarien wird ControlNet zusammen mit einigen früheren Tools verwendet, wie z. B. LoRA zur Bewältigung großer Probleme bei der Modellfeinabstimmung, dem Video-zu-Animations-Konvertierungstool EbSynth usw. Der kombinierte Einsatz dieser Tools beschleunigt die Integration von KI-Lackierungsmodellen in den Produktionsprozess.

Gestalten Sie Ihre Innenräume mit Tools wie ControlNet und EbSynth neu. Bildquelle: https://creativetechnologydigest.substack.com/p/controlling-artistic-chaos-with-controlnet (vollständiges Tutorial enthalten)

Mit ControlNet und Houdini Tools 3D-Modelle erstellen. Bildquelle: https://www.reddit.com/r/StableDiffusion/comments/115eax6/im_working_on_api_for_the_a1111_controlnet/

Mit Dreambooth und trolNet ändert die 2D-Bildbeleuchtung, kann für die Postproduktion von Fotos und Videos verwendet werden. Bildquelle: https://www.reddit.com/r/StableDiffusion/comments/1175id9/when_i_say_mindblowing_i_mean_it_new_experiments/ und E bSynth wandelt Animationen in reale Personen um . Obwohl die Ergebnisse noch nicht großartig sind, hat es das Potenzial gezeigt, Anime in Live-Action umzuwandeln, ohne dass Schauspieler auftreten müssen. Bildquelle https://www.reddit.com/r/StableDiffusion/comments/117ewr9/anime_to_live_action_with_controlnet_ebsynth_not/

Das berühmte „neue Logo“ der Marke, erstellt von einem Designer mit ControlNet. Bildquelle: https://twitter.com/fofrAI/status/1628882166900744194

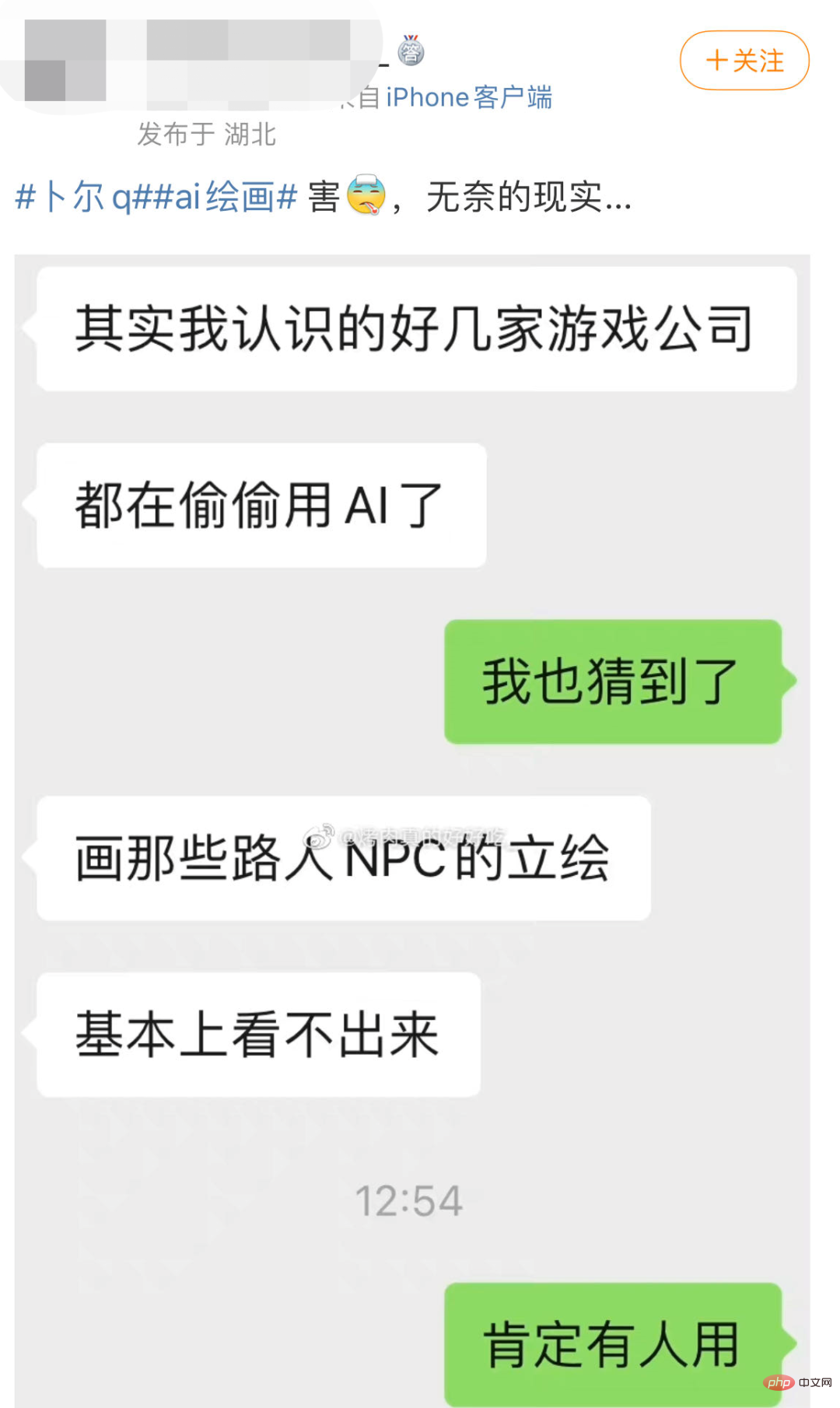

Zusätzlich zu den Überraschungen hat der Fortschritt dieser Technologien auch Praktiker in der Malerei und anderen Bereichen in Angst und Wut gestürzt. Die Sorge ist, dass KI Ihnen den Job wegnehmen könnte. Erfreulicherweise handelt es sich bei vielen der von KI erzeugten Bilder um Plagiate und Nachahmungen aktueller Maler, und die geistigen Eigentumsrechte der Maler wurden verletzt.

Bildquelle: https://www.zhihu.com/question/583294094

Da diese Probleme noch gelöst werden müssen, ist die KI-Malerei zu einem akuten Problem im Kreis der Maler geworden. Viele Menschen glauben, dass jeder die KI-Malerei boykottieren und gemeinsam seine Rechte verteidigen sollte. Als sich daher die Nachricht verbreitete, dass ein bekannter Künstler verdächtigt wurde, KI-Malerei für einen Beitrag zu einem Spielestudio zu nutzen, waren andere Künstler völlig empört.Gleichzeitig waren auch die Gamer verärgert. Da es bei der KI-Malerei derzeit noch einige Einschränkungen gibt, wie z. B. die mangelnde Fähigkeit, Handdetails gut zu verarbeiten (Sie können dies sehen, wenn Sie sich das Mädchen im ersten Bild dieses Artikels genau ansehen), kann es den Anforderungen der Spieler nicht gerecht werden Für exquisite visuelle Effekte, Charaktere mit Persönlichkeit und Kreativität usw. fühlten sich viele Spieler „getäuscht“. Daher kann das oben genannte Spielestudio nur eine Notfallerklärung abgeben, in der es heißt, dass es „keine KI-Malerei in seinen Produkten verwenden wird“.

Aber wie lange wird diese Situation anhalten? Wenn das Niveau der KI-Malerei ein Niveau erreicht, das mit bloßem Auge schwer zu unterscheiden ist, woher wissen Sie dann, ob das Spiel, das Sie spielen, vom Künstler oder der KI oder einem „Team“ aus beiden stammt? Quelle: https://m.weibo.cn/2268335814/4870844515358190 Vielleicht in ein paar In einigen Monaten werden KI-Malwerkzeuge wie Programmierer wie Copilot sein. Es ist für Maler zu einem unverzichtbaren Werkzeug bei ihrer täglichen Arbeit geworden. Natürlich hat dies auch die Messlatte für diese Branche geradezu höher gelegt, genau wie für andere Branchen, in die KI „einmarschiert“ ist. Wie man in einer solchen Welle seine Wettbewerbsfähigkeit aufrechterhalten kann, ist möglicherweise eine Frage, über die jeder nachdenken sollte.

Das obige ist der detaillierte Inhalt vonDie Anzahl der ControlNet-Sterne übersteigt 10.000! Wird die KI-Malerei im Jahr 2023 verrückt werden?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

So implementieren Sie die Dateisortierung nach Debian Readdir

Apr 13, 2025 am 09:06 AM

So implementieren Sie die Dateisortierung nach Debian Readdir

Apr 13, 2025 am 09:06 AM

In Debian -Systemen wird die Readdir -Funktion zum Lesen des Verzeichnisinhalts verwendet, aber die Reihenfolge, in der sie zurückgibt, ist nicht vordefiniert. Um Dateien in einem Verzeichnis zu sortieren, müssen Sie zuerst alle Dateien lesen und dann mit der QSORT -Funktion sortieren. Der folgende Code zeigt, wie Verzeichnisdateien mithilfe von Readdir und QSORT in Debian System sortiert werden:#include#include#include#include // benutzerdefinierte Vergleichsfunktion, verwendet für QSortIntCompare (constvoid*a, constvoid*b) {rettrcmp (*(*(*(

Debian Mail Server Firewall -Konfigurationstipps

Apr 13, 2025 am 11:42 AM

Debian Mail Server Firewall -Konfigurationstipps

Apr 13, 2025 am 11:42 AM

Das Konfigurieren der Firewall eines Debian -Mailservers ist ein wichtiger Schritt zur Gewährleistung der Serversicherheit. Im Folgenden sind mehrere häufig verwendete Firewall -Konfigurationsmethoden, einschließlich der Verwendung von Iptables und Firewalld. Verwenden Sie Iptables, um Firewall so zu konfigurieren, dass Iptables (falls bereits installiert) installiert werden:

So setzen Sie die Debian Apache -Protokollebene fest

Apr 13, 2025 am 08:33 AM

So setzen Sie die Debian Apache -Protokollebene fest

Apr 13, 2025 am 08:33 AM

In diesem Artikel wird beschrieben, wie Sie die Protokollierungsstufe des Apacheweb -Servers im Debian -System anpassen. Durch Ändern der Konfigurationsdatei können Sie die ausführliche Ebene der von Apache aufgezeichneten Protokollinformationen steuern. Methode 1: Ändern Sie die Hauptkonfigurationsdatei, um die Konfigurationsdatei zu finden: Die Konfigurationsdatei von Apache2.x befindet sich normalerweise im Verzeichnis/etc/apache2/. Der Dateiname kann je nach Installationsmethode Apache2.conf oder httpd.conf sein. Konfigurationsdatei bearbeiten: Öffnen Sie die Konfigurationsdatei mit Stammberechtigungen mit einem Texteditor (z. B. Nano): Sudonano/etc/apache2/apache2.conf

So optimieren Sie die Leistung von Debian Readdir

Apr 13, 2025 am 08:48 AM

So optimieren Sie die Leistung von Debian Readdir

Apr 13, 2025 am 08:48 AM

In Debian -Systemen werden Readdir -Systemaufrufe zum Lesen des Verzeichnisinhalts verwendet. Wenn seine Leistung nicht gut ist, probieren Sie die folgende Optimierungsstrategie aus: Vereinfachen Sie die Anzahl der Verzeichnisdateien: Teilen Sie große Verzeichnisse so weit wie möglich in mehrere kleine Verzeichnisse auf und reduzieren Sie die Anzahl der gemäß Readdir -Anrufe verarbeiteten Elemente. Aktivieren Sie den Verzeichnis -Inhalt Caching: Erstellen Sie einen Cache -Mechanismus, aktualisieren Sie den Cache regelmäßig oder bei Änderungen des Verzeichnisinhalts und reduzieren Sie häufige Aufrufe an Readdir. Speicher -Caches (wie Memcached oder Redis) oder lokale Caches (wie Dateien oder Datenbanken) können berücksichtigt werden. Nehmen Sie eine effiziente Datenstruktur an: Wenn Sie das Verzeichnis -Traversal selbst implementieren, wählen Sie effizientere Datenstrukturen (z.

Debian Mail Server SSL -Zertifikat -Installationsmethode

Apr 13, 2025 am 11:39 AM

Debian Mail Server SSL -Zertifikat -Installationsmethode

Apr 13, 2025 am 11:39 AM

Die Schritte zur Installation eines SSL -Zertifikats auf dem Debian Mail -Server sind wie folgt: 1. Installieren Sie zuerst das OpenSSL -Toolkit und stellen Sie sicher, dass das OpenSSL -Toolkit bereits in Ihrem System installiert ist. Wenn nicht installiert, können Sie den folgenden Befehl installieren: sudoapt-getupdatesudoapt-getinstallopenssl2. Generieren Sie den privaten Schlüssel und die Zertifikatanforderung als nächst

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Die Readdir -Funktion im Debian -System ist ein Systemaufruf, der zum Lesen des Verzeichnisgehalts verwendet wird und häufig in der C -Programmierung verwendet wird. In diesem Artikel wird erläutert, wie Readdir in andere Tools integriert wird, um seine Funktionalität zu verbessern. Methode 1: Kombinieren Sie C -Sprachprogramm und Pipeline zuerst ein C -Programm, um die Funktion der Readdir aufzurufen und das Ergebnis auszugeben:#include#include#includeIntmain (intargc, char*argv []) {Dir*Dir; structDirent*Eintrag; if (argc! = 2) {{

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

In Debian Systems ist OpenSSL eine wichtige Bibliothek für Verschlüsselung, Entschlüsselung und Zertifikatverwaltung. Um einen Mann-in-the-Middle-Angriff (MITM) zu verhindern, können folgende Maßnahmen ergriffen werden: Verwenden Sie HTTPS: Stellen Sie sicher, dass alle Netzwerkanforderungen das HTTPS-Protokoll anstelle von HTTP verwenden. HTTPS verwendet TLS (Transport Layer Security Protocol), um Kommunikationsdaten zu verschlüsseln, um sicherzustellen, dass die Daten während der Übertragung nicht gestohlen oder manipuliert werden. Überprüfen Sie das Serverzertifikat: Überprüfen Sie das Serverzertifikat im Client manuell, um sicherzustellen, dass es vertrauenswürdig ist. Der Server kann manuell durch die Delegate -Methode der URLSession überprüft werden

Wie man Debian Hadoop Log Management macht

Apr 13, 2025 am 10:45 AM

Wie man Debian Hadoop Log Management macht

Apr 13, 2025 am 10:45 AM

Wenn Sie Hadoop-Protokolle auf Debian verwalten, können Sie die folgenden Schritte und Best Practices befolgen: Protokollaggregation Aktivieren Sie die Protokollaggregation: Set Garn.log-Aggregation-Enable in true in der Datei marn-site.xml, um die Protokollaggregation zu aktivieren. Konfigurieren von Protokoll-Retentionsrichtlinien: Setzen Sie Garn.log-Aggregation.Retain-Sekunden, um die Retentionszeit des Protokolls zu definieren, z. B. 172800 Sekunden (2 Tage). Log Speicherpfad angeben: über Garn.n