Backend-Entwicklung

Backend-Entwicklung

Python-Tutorial

Python-Tutorial

Verwenden Sie Python, um die RSA-Verschlüsselung und -Entschlüsselung zu implementieren

Verwenden Sie Python, um die RSA-Verschlüsselung und -Entschlüsselung zu implementieren

Verwenden Sie Python, um die RSA-Verschlüsselung und -Entschlüsselung zu implementieren

Ich habe gestern einen englischen Artikel gesehen [1], der zeigt, wie man Python zur Implementierung des RSA-Algorithmus verwendet. Die Logik des Codes ist dieselbe wie im vorherigen Artikel. Freunde, die mit RSA nicht vertraut sind, können den Artikel lesen Den RSA-Algorithmus verstehen, der erklärt, was RSA ist, die mathematischen Prinzipien von RSA und ein einfaches Beispiel. Man kann sagen, dass es sich um den einfachsten Artikel zum Verständnis von RSA auf Quanzhihu handelt (dies stammt aus den Kommentaren der Leser).

Ich habe den auf Englisch bereitgestellten Code ausgeführt und festgestellt, dass Chinesisch nicht verschlüsselt werden konnte. Daher habe ich die Verschlüsselungs- und Entschlüsselungsfunktionen geändert, um die chinesische Verschlüsselung und Entschlüsselung zu unterstützen. Im heutigen Artikel erfahren Sie, wie Sie mit Python den RSA-Verschlüsselungs- und -Entschlüsselungsprozess implementieren, um ein intuitives Verständnis von RSA zu erlangen. Es lohnt sich auch, den Algorithmus zur Erzeugung zufälliger Primzahlen im Code zu erlernen.

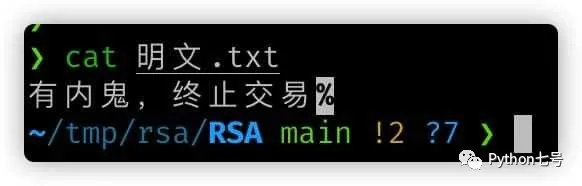

0. Wirkungsdemonstration

Werfen wir zunächst einen Blick auf die Wirkung.

Originaltext: „Da ist ein Maulwurf, beenden Sie die Transaktion“

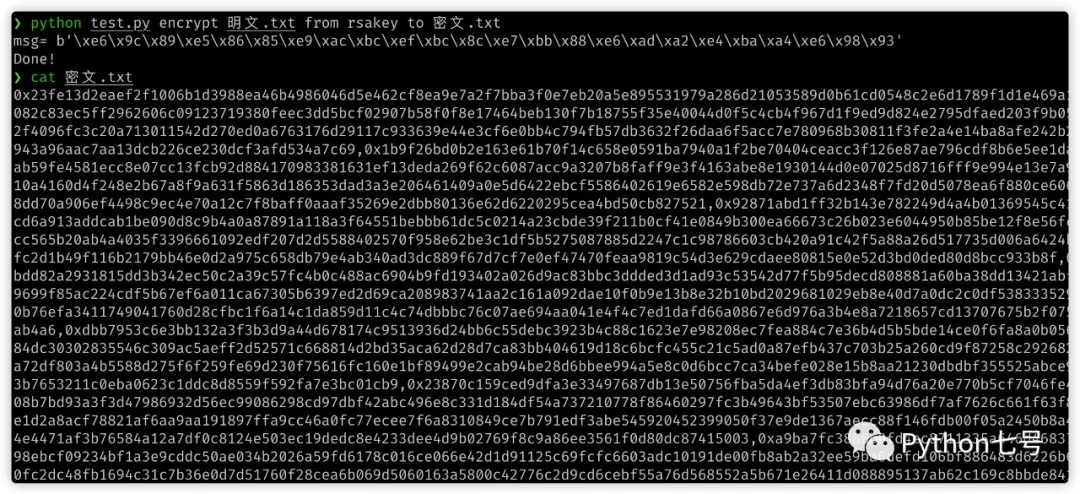

Der Chiffretext kann überhaupt nicht geknackt werden:

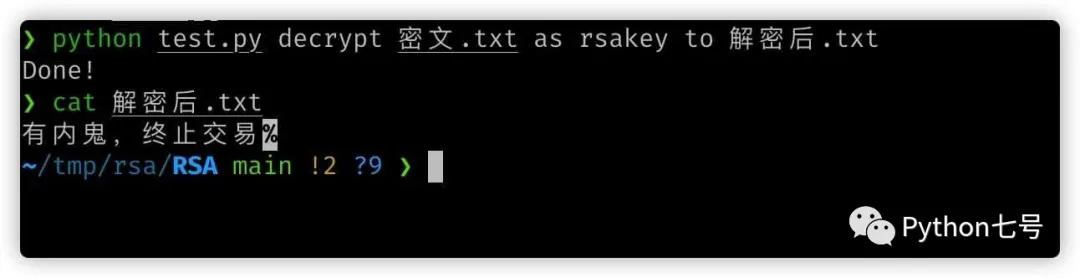

Nach der Entschlüsselung:

Öffentliches Konto mit vollständigem Code „Python Seven“ antwortete „rsa“ Get.

1. Schlüsselpaargenerierung

Ideen:

1) Finden Sie zufällig zwei Primzahlen (Primzahlen) p und q. Hier wählen wir eine 1024-Bit-Primzahl.

1 2 |

|

genprime( ) Reden wir nicht über den Implementierungsprozess der Funktion.

2) Berechnen Sie ihr Produkt n = p * q und die Euler-Funktion lambda_n.

1 2 |

|

3) Wählen Sie zufällig eine ganze Zahl e aus, vorausgesetzt, dass 1 < e < lambda_n und e und lambda_n relativ teilerfremd sind. Wenn Sie beispielsweise 35537 auswählen, hat 35537 nur 16 Bit und muss kleiner als lambda_n sein. < e < lambda_n,且 e 与 lambda_n 互质。比如选择 35537,35537 只有 16 位,必然小于 lambda_n。

1 |

|

4) Finden Sie eine Ganzzahl d, bei der der Rest von e * d dividiert durch lambda_n 1 ist, und geben Sie das Schlüsselpaar zurück.

1 2 3 |

|

eucalg Die Implementierung der Funktion wird später besprochen.

Zu diesem Zeitpunkt ist die Schlüsselpaargenerierungsfunktion wie folgt:

1 2 3 4 5 6 7 8 9 |

|

2. Implementierung der Verschlüsselung und Entschlüsselung

Der Prozess der Verschlüsselung und Entschlüsselung ist der gleiche: Verschlüsselung mit öffentlichem Schlüssel, Entschlüsselung mit privatem Schlüssel und umgekehrt, privat Schlüsselverschlüsselung, öffentliche Schlüsselentschlüsselung, aber ersteres wird als Verschlüsselung und letzteres als Signatur bezeichnet.

Die spezifische Funktionsimplementierung lautet wie folgt:

1 2 3 4 5 6 7 8 9 |

|

Hier wird die Funktion modpow verwendet, mit der die Formel b^e % n = r berechnet wird.

- Wenn es sich um einen Verschlüsselungsprozess handelt, dann ist b der Klartext, (n,e) der öffentliche Schlüssel und r der Chiffretext.

- Wenn es sich um einen Entschlüsselungsprozess handelt, dann ist b der Chiffretext, (n, d) der private Schlüssel und r der berühmte Text.

modpow ist wie folgt definiert:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

|

3. Generierungsfunktion für zufällige Primzahlen

Generierungsfunktion für zufällige Primzahlen, die Matrixmultiplikation und Fibonacci-Folge verwendet, was die Bedeutung der Mathematik für Algorithmen zeigt.

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 |

|

4. Implementierung der Eucalg-Funktion

Die Essenz der Funktion besteht darin, die Lösung der folgenden linearen Gleichung von zwei Variablen zu finden:

1 |

|

Spezifischer Code:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 |

|

5. Test

test.py-Skriptverwendungsmethode :

1), Generieren Sie den Schlüssel

1 |

|

Der öffentliche Schlüssel wird in rsakey.pub gespeichert, und der private Schlüssel wird in rsakey.priv gespeichert

2), verschlüsseln Sie den Dateiinhalt

Wenn eine Datei im Klartext vorliegt .txt:

1 |

|

generiert Chiffretext .txt

3. Entschlüsselt den Dateiinhalt

Wenn eine Datei ciphertext.txt vorhanden ist:

1 |

|

generiert eine entschlüsselte .txt-Datei

Abschlussworte

Dieser Artikel enthält eine einfache Implementierung des RSA-Algorithmus in Python, die zum Verständnis des RSA-Algorithmus beitragen kann.

Das obige ist der detaillierte Inhalt vonVerwenden Sie Python, um die RSA-Verschlüsselung und -Entschlüsselung zu implementieren. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1381

1381

52

52

PHP und Python: Code Beispiele und Vergleich

Apr 15, 2025 am 12:07 AM

PHP und Python: Code Beispiele und Vergleich

Apr 15, 2025 am 12:07 AM

PHP und Python haben ihre eigenen Vor- und Nachteile, und die Wahl hängt von den Projektbedürfnissen und persönlichen Vorlieben ab. 1.PHP eignet sich für eine schnelle Entwicklung und Wartung großer Webanwendungen. 2. Python dominiert das Gebiet der Datenwissenschaft und des maschinellen Lernens.

Wie man ein Pytorch -Modell auf CentOS trainiert

Apr 14, 2025 pm 03:03 PM

Wie man ein Pytorch -Modell auf CentOS trainiert

Apr 14, 2025 pm 03:03 PM

Effizientes Training von Pytorch -Modellen auf CentOS -Systemen erfordert Schritte, und dieser Artikel bietet detaillierte Anleitungen. 1.. Es wird empfohlen, YUM oder DNF zu verwenden, um Python 3 und Upgrade PIP zu installieren: Sudoyumupdatepython3 (oder sudodnfupdatepython3), PIP3Install-upgradepip. CUDA und CUDNN (GPU -Beschleunigung): Wenn Sie Nvidiagpu verwenden, müssen Sie Cudatool installieren

Detaillierte Erklärung des Docker -Prinzips

Apr 14, 2025 pm 11:57 PM

Detaillierte Erklärung des Docker -Prinzips

Apr 14, 2025 pm 11:57 PM

Docker verwendet Linux -Kernel -Funktionen, um eine effiziente und isolierte Anwendungsumgebung zu bieten. Sein Arbeitsprinzip lautet wie folgt: 1. Der Spiegel wird als schreibgeschützte Vorlage verwendet, die alles enthält, was Sie für die Ausführung der Anwendung benötigen. 2. Das Union File System (UnionFS) stapelt mehrere Dateisysteme, speichert nur die Unterschiede, speichert Platz und beschleunigt. 3. Der Daemon verwaltet die Spiegel und Container, und der Kunde verwendet sie für die Interaktion. 4. Namespaces und CGroups implementieren Container -Isolation und Ressourcenbeschränkungen; 5. Mehrere Netzwerkmodi unterstützen die Containerverbindung. Nur wenn Sie diese Kernkonzepte verstehen, können Sie Docker besser nutzen.

Wie ist die GPU -Unterstützung für Pytorch bei CentOS?

Apr 14, 2025 pm 06:48 PM

Wie ist die GPU -Unterstützung für Pytorch bei CentOS?

Apr 14, 2025 pm 06:48 PM

Aktivieren Sie die Pytorch -GPU -Beschleunigung am CentOS -System erfordert die Installation von CUDA-, CUDNN- und GPU -Versionen von Pytorch. Die folgenden Schritte führen Sie durch den Prozess: Cuda und Cudnn Installation Bestimmen Sie die CUDA-Version Kompatibilität: Verwenden Sie den Befehl nvidia-smi, um die von Ihrer NVIDIA-Grafikkarte unterstützte CUDA-Version anzuzeigen. Beispielsweise kann Ihre MX450 -Grafikkarte CUDA11.1 oder höher unterstützen. Download und installieren Sie Cudatoolkit: Besuchen Sie die offizielle Website von Nvidiacudatoolkit und laden Sie die entsprechende Version gemäß der höchsten CUDA -Version herunter und installieren Sie sie, die von Ihrer Grafikkarte unterstützt wird. Installieren Sie die Cudnn -Bibliothek:

Python gegen JavaScript: Community, Bibliotheken und Ressourcen

Apr 15, 2025 am 12:16 AM

Python gegen JavaScript: Community, Bibliotheken und Ressourcen

Apr 15, 2025 am 12:16 AM

Python und JavaScript haben ihre eigenen Vor- und Nachteile in Bezug auf Gemeinschaft, Bibliotheken und Ressourcen. 1) Die Python-Community ist freundlich und für Anfänger geeignet, aber die Front-End-Entwicklungsressourcen sind nicht so reich wie JavaScript. 2) Python ist leistungsstark in Bibliotheken für Datenwissenschaft und maschinelles Lernen, während JavaScript in Bibliotheken und Front-End-Entwicklungsbibliotheken und Frameworks besser ist. 3) Beide haben reichhaltige Lernressourcen, aber Python eignet sich zum Beginn der offiziellen Dokumente, während JavaScript mit Mdnwebdocs besser ist. Die Wahl sollte auf Projektbedürfnissen und persönlichen Interessen beruhen.

So wählen Sie die Pytorch -Version unter CentOS aus

Apr 14, 2025 pm 02:51 PM

So wählen Sie die Pytorch -Version unter CentOS aus

Apr 14, 2025 pm 02:51 PM

Bei der Auswahl einer Pytorch -Version unter CentOS müssen die folgenden Schlüsselfaktoren berücksichtigt werden: 1. Cuda -Version Kompatibilität GPU -Unterstützung: Wenn Sie NVIDIA -GPU haben und die GPU -Beschleunigung verwenden möchten, müssen Sie Pytorch auswählen, der die entsprechende CUDA -Version unterstützt. Sie können die CUDA-Version anzeigen, die unterstützt wird, indem Sie den Befehl nvidia-smi ausführen. CPU -Version: Wenn Sie keine GPU haben oder keine GPU verwenden möchten, können Sie eine CPU -Version von Pytorch auswählen. 2. Python Version Pytorch

Miniopen CentOS -Kompatibilität

Apr 14, 2025 pm 05:45 PM

Miniopen CentOS -Kompatibilität

Apr 14, 2025 pm 05:45 PM

Minio-Objektspeicherung: Hochleistungs-Bereitstellung im Rahmen von CentOS System Minio ist ein hochleistungsfähiges, verteiltes Objektspeichersystem, das auf der GO-Sprache entwickelt wurde und mit Amazons3 kompatibel ist. Es unterstützt eine Vielzahl von Kundensprachen, darunter Java, Python, JavaScript und Go. In diesem Artikel wird kurz die Installation und Kompatibilität von Minio zu CentOS -Systemen vorgestellt. CentOS -Versionskompatibilitätsminio wurde in mehreren CentOS -Versionen verifiziert, einschließlich, aber nicht beschränkt auf: CentOS7.9: Bietet einen vollständigen Installationshandbuch für die Clusterkonfiguration, die Umgebungsvorbereitung, die Einstellungen von Konfigurationsdateien, eine Festplattenpartitionierung und Mini

So installieren Sie Nginx in CentOS

Apr 14, 2025 pm 08:06 PM

So installieren Sie Nginx in CentOS

Apr 14, 2025 pm 08:06 PM

Die Installation von CentOS-Installationen erfordert die folgenden Schritte: Installieren von Abhängigkeiten wie Entwicklungstools, PCRE-Devel und OpenSSL-Devel. Laden Sie das Nginx -Quellcode -Paket herunter, entpacken Sie es, kompilieren Sie es und installieren Sie es und geben Sie den Installationspfad als/usr/local/nginx an. Erstellen Sie NGINX -Benutzer und Benutzergruppen und setzen Sie Berechtigungen. Ändern Sie die Konfigurationsdatei nginx.conf und konfigurieren Sie den Hörport und den Domänennamen/die IP -Adresse. Starten Sie den Nginx -Dienst. Häufige Fehler müssen beachtet werden, z. B. Abhängigkeitsprobleme, Portkonflikte und Konfigurationsdateifehler. Die Leistungsoptimierung muss entsprechend der spezifischen Situation angepasst werden, z. B. das Einschalten des Cache und die Anpassung der Anzahl der Arbeitsprozesse.