Ist maschinelles Lernen für die Sicherheit eine schöne Lüge?

Übersetzer |. Bugatti

Rezensent |.🎜🎜#

Maschinelles Lernen (ML) ist keine magische Technologie. Im Allgemeinen eignet sich ML zur Lösung enger Probleme mit großen Datenmengen, und die interessierenden Muster sind in hohem Maße wiederholbar oder vorhersehbar. Die meisten Sicherheitsprobleme erfordern weder ML noch profitieren sie davon. Viele Experten, darunter auch die von Google, empfehlen, bei der Lösung komplexer Probleme ML erst dann auszuprobieren, wenn alle anderen Methoden ausgeschöpft sind. ML kombiniert eine breite Palette statistischer Techniken: ML ermöglicht es uns, Computern beizubringen, die Antwort auf ein Problem abzuschätzen, auch wenn uns die richtige Antwort nicht im Voraus programmiert wurde. Wenn ein gut konzipiertes ML-System zur Bewältigung der richtigen Art von Problem eingesetzt wird, kann es Erkenntnisse gewinnen, die sonst nicht verfügbar wären. Die IT-Umgebung jedes Unternehmens hat unterschiedliche Zwecke, Architekturen, Prioritäten und Risikotoleranzen. Es ist unmöglich, Algorithmen, ML oder andere Produkte zu erstellen, die Sicherheitsanwendungsfälle in allen Szenarien umfassend unterstützen. Aus diesem Grund kombinieren die meisten erfolgreichen ML-Anwendungen im Sicherheitsbereich mehrere Ansätze, um ein sehr spezifisches Problem zu lösen. Typische Beispiele sind Spamfilter, DDoS- oder Bot-Abwehr und Malware-Erkennung. 1. Müll rein, Müll raus Die größte Herausforderung von ML besteht darin, relevante und verfügbare Daten zur Lösung realer Probleme zu haben. Für überwachtes ML benötigen Sie einen großen, ordnungsgemäß beschrifteten Datensatz. Um beispielsweise ein Modell zu erstellen, das Katzenfotos erkennt, müssen Sie das Modell mit vielen Katzenfotos mit der Bezeichnung „Katze“ und vielen Nicht-Katzenfotos mit der Bezeichnung „Nicht-Katze“ trainieren. Wenn Sie nicht genügend Fotos haben oder diese nicht genau beschriftet sind, wird das Modell nicht gut. Im Sicherheitsbereich ist die signaturlose Malware-Erkennung ein bekannter Anwendungsfall für überwachtes ML. Viele Anbieter von Endpoint-Protection-Plattformen (EPP) verwenden ML, um eine große Anzahl bösartiger und harmloser Beispiele zu kennzeichnen, um Modelle darauf zu trainieren, „wie Malware aussieht“. Diese Modelle können ausweichende mutierte Malware und andere Täuschungsmanöver (Dateien, die so manipuliert wurden, dass sie Signaturerkennungsmethoden umgehen können, aber dennoch bösartig sind) korrekt identifizieren. Anstatt Funktionen abzugleichen, verwendet ML einen anderen Funktionssatz, um schädliche Inhalte vorherzusagen, und fängt dabei häufig Malware ab, die funktionsbasierten Methoden entgeht. Da ML-Modelle probabilistisch sind, erfordern sie Kompromisse. ML kann Malware abfangen, die von Signaturmethoden übersehen wird, aber es kann auch Malware übersehen, die von Signaturmethoden übersehen wird. Aus diesem Grund verwenden moderne EPP-Tools einen hybriden Ansatz und kombinieren ML und funktionsbasierte Techniken, um eine maximale Schutzabdeckung zu erreichen. 2. Falsch-positives ProblemSelbst wenn das Modell sorgfältig entworfen wurde, bringt ML einige zusätzliche Herausforderungen bei der Interpretation der Ausgabe mit sich, darunter:- Das Ergebnis ist Wahrscheinlichkeit. Ausgabemöglichkeiten für ML-Modelle. Wenn Ihr Modell darauf ausgelegt wäre, Katzen zu identifizieren, würden Sie etwas erhalten wie „Es besteht eine 80-prozentige Chance, dass es sich bei diesem Ding um eine Katze handelt.“ Diese Unsicherheit ist ML-Systemen inhärent und kann die Interpretation der Ergebnisse erschweren. Ist eine Wahrscheinlichkeit von 80 % für eine Katze genau genug?

- Das Modell kann nicht angepasst werden, zumindest nicht durch den Endbenutzer. Um probabilistische Ergebnisse zu verarbeiten, können Tools diese anhand der vom Anbieter festgelegten Schwellenwerte in binäre Ergebnisse verarbeiten. Ein Katzenerkennungsmodell könnte beispielsweise melden, dass jede „Katze“ mit einer Wahrscheinlichkeit von >90 % eine Katze ist. Die Toleranz Ihres Unternehmens in diesem Bereich kann höher oder niedriger sein als die vom Lieferanten festgelegte Toleranz.

- False Negatives (FN), das Versäumnis, wirklich bösartige Inhalte zu erkennen, ist ein großer Nachteil von ML-Modellen, insbesondere von schlecht abgestimmten Modellen. Wir mögen keine Fehlalarme (FP), weil sie Zeit verschwenden. Es gibt jedoch einen inhärenten Kompromiss zwischen dem PF-Satz und dem FN-Satz. ML-Modelle sind darauf abgestimmt, diesen Kompromiss zu optimieren, indem sie dem „besten“ Gleichgewicht zwischen FP-Rate und FN-Rate Priorität einräumen. Die „richtige“ Balance variiert jedoch je nach individueller Bedrohungs- und Risikobewertung von Organisation zu Organisation. Wenn Sie ML-basierte Produkte verwenden, müssen Sie darauf vertrauen, dass der Anbieter die für Sie geeigneten Schwellenwerte auswählt.

- Es ist kein ausreichender Kontext für die Alarmklassifizierung vorhanden. Ein Teil der Magie von ML besteht darin, hervorstechende prädiktive und dennoch willkürliche „Merkmale“ aus einem Datensatz zu extrahieren. Stellen Sie sich vor, dass die Identifizierung einer Katze stark vom Wetter abhängt. Niemand würde so argumentieren. Aber das ist der Sinn von ML: Muster zu finden, die wir sonst nicht finden würden, und zwar in großem Maßstab. Selbst wenn der Benutzer die vorhergesagte Ursache erkennen kann, ist sie bei der Alarmtriage oder bei der Reaktion auf Vorfälle oft nicht hilfreich. Dies liegt daran, dass die Vorhersagekraft durch die „Funktionen“ optimiert wird, die letztendlich die Entscheidungen des ML-Systems definieren.

4.Kann ML schädliche Inhalte erkennen?

ML kann erkennen, wenn „bösartige Inhalte“ klar definiert und in ihrem Umfang begrenzt sind. Es kann auch Abweichungen vom erwarteten Verhalten in hoch vorhersehbaren Systemen erkennen. Je stabiler die Umgebung, desto wahrscheinlicher ist es, dass ML Anomalien korrekt erkennt. Aber nicht jede Ausnahme ist bösartig und die Betreiber verfügen nicht immer über genügend Kontext, um zu reagieren.

Die Stärke von ML liegt darin, bestehende Methoden, Systeme und Teams zu erweitern und nicht zu ersetzen, um eine optimale Abdeckung und Effizienz zu erreichen.

Originallink: https://www.darkreading.com/vulnerabilities-threats/the-beautiful-lies-of-machine-learning-in-security

Das obige ist der detaillierte Inhalt vonIst maschinelles Lernen für die Sicherheit eine schöne Lüge?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

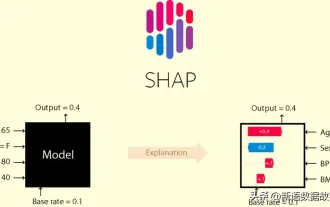

In diesem Artikel erfahren Sie mehr über SHAP: Modellerklärung für maschinelles Lernen

Jun 01, 2024 am 10:58 AM

In diesem Artikel erfahren Sie mehr über SHAP: Modellerklärung für maschinelles Lernen

Jun 01, 2024 am 10:58 AM

In den Bereichen maschinelles Lernen und Datenwissenschaft stand die Interpretierbarkeit von Modellen schon immer im Fokus von Forschern und Praktikern. Mit der weit verbreiteten Anwendung komplexer Modelle wie Deep Learning und Ensemble-Methoden ist das Verständnis des Entscheidungsprozesses des Modells besonders wichtig geworden. Explainable AI|XAI trägt dazu bei, Vertrauen in maschinelle Lernmodelle aufzubauen, indem es die Transparenz des Modells erhöht. Eine Verbesserung der Modelltransparenz kann durch Methoden wie den weit verbreiteten Einsatz mehrerer komplexer Modelle sowie der Entscheidungsprozesse zur Erläuterung der Modelle erreicht werden. Zu diesen Methoden gehören die Analyse der Merkmalsbedeutung, die Schätzung des Modellvorhersageintervalls, lokale Interpretierbarkeitsalgorithmen usw. Die Merkmalswichtigkeitsanalyse kann den Entscheidungsprozess des Modells erklären, indem sie den Grad des Einflusses des Modells auf die Eingabemerkmale bewertet. Schätzung des Modellvorhersageintervalls

Implementierung von Algorithmen für maschinelles Lernen in C++: Häufige Herausforderungen und Lösungen

Jun 03, 2024 pm 01:25 PM

Implementierung von Algorithmen für maschinelles Lernen in C++: Häufige Herausforderungen und Lösungen

Jun 03, 2024 pm 01:25 PM

Zu den häufigsten Herausforderungen, mit denen Algorithmen für maschinelles Lernen in C++ konfrontiert sind, gehören Speicherverwaltung, Multithreading, Leistungsoptimierung und Wartbarkeit. Zu den Lösungen gehören die Verwendung intelligenter Zeiger, moderner Threading-Bibliotheken, SIMD-Anweisungen und Bibliotheken von Drittanbietern sowie die Einhaltung von Codierungsstilrichtlinien und die Verwendung von Automatisierungstools. Praktische Fälle zeigen, wie man die Eigen-Bibliothek nutzt, um lineare Regressionsalgorithmen zu implementieren, den Speicher effektiv zu verwalten und leistungsstarke Matrixoperationen zu nutzen.

Erklärbare KI: Erklären komplexer KI/ML-Modelle

Jun 03, 2024 pm 10:08 PM

Erklärbare KI: Erklären komplexer KI/ML-Modelle

Jun 03, 2024 pm 10:08 PM

Übersetzer |. Rezensiert von Li Rui |. Chonglou Modelle für künstliche Intelligenz (KI) und maschinelles Lernen (ML) werden heutzutage immer komplexer, und die von diesen Modellen erzeugten Ergebnisse sind eine Blackbox, die den Stakeholdern nicht erklärt werden kann. Explainable AI (XAI) zielt darauf ab, dieses Problem zu lösen, indem es Stakeholdern ermöglicht, die Funktionsweise dieser Modelle zu verstehen, sicherzustellen, dass sie verstehen, wie diese Modelle tatsächlich Entscheidungen treffen, und Transparenz in KI-Systemen, Vertrauen und Verantwortlichkeit zur Lösung dieses Problems gewährleistet. In diesem Artikel werden verschiedene Techniken der erklärbaren künstlichen Intelligenz (XAI) untersucht, um ihre zugrunde liegenden Prinzipien zu veranschaulichen. Mehrere Gründe, warum erklärbare KI von entscheidender Bedeutung ist. Vertrauen und Transparenz: Damit KI-Systeme allgemein akzeptiert und vertrauenswürdig sind, müssen Benutzer verstehen, wie Entscheidungen getroffen werden

Fünf Schulen des maschinellen Lernens, die Sie nicht kennen

Jun 05, 2024 pm 08:51 PM

Fünf Schulen des maschinellen Lernens, die Sie nicht kennen

Jun 05, 2024 pm 08:51 PM

Maschinelles Lernen ist ein wichtiger Zweig der künstlichen Intelligenz, der Computern die Möglichkeit gibt, aus Daten zu lernen und ihre Fähigkeiten zu verbessern, ohne explizit programmiert zu werden. Maschinelles Lernen hat ein breites Anwendungsspektrum in verschiedenen Bereichen, von der Bilderkennung und der Verarbeitung natürlicher Sprache bis hin zu Empfehlungssystemen und Betrugserkennung, und es verändert unsere Lebensweise. Im Bereich des maschinellen Lernens gibt es viele verschiedene Methoden und Theorien, von denen die fünf einflussreichsten Methoden als „Fünf Schulen des maschinellen Lernens“ bezeichnet werden. Die fünf Hauptschulen sind die symbolische Schule, die konnektionistische Schule, die evolutionäre Schule, die Bayes'sche Schule und die Analogieschule. 1. Der Symbolismus, auch Symbolismus genannt, betont die Verwendung von Symbolen zum logischen Denken und zum Ausdruck von Wissen. Diese Denkrichtung glaubt, dass Lernen ein Prozess der umgekehrten Schlussfolgerung durch das Vorhandene ist

Maschinelles Lernen in C++: Ein Leitfaden zur Implementierung gängiger Algorithmen für maschinelles Lernen in C++

Jun 03, 2024 pm 07:33 PM

Maschinelles Lernen in C++: Ein Leitfaden zur Implementierung gängiger Algorithmen für maschinelles Lernen in C++

Jun 03, 2024 pm 07:33 PM

In C++ umfasst die Implementierung von Algorithmen für maschinelles Lernen: Lineare Regression: Wird zur Vorhersage kontinuierlicher Variablen verwendet. Zu den Schritten gehören das Laden von Daten, das Berechnen von Gewichtungen und Verzerrungen, das Aktualisieren von Parametern und die Vorhersage. Logistische Regression: Wird zur Vorhersage diskreter Variablen verwendet. Der Prozess ähnelt der linearen Regression, verwendet jedoch die Sigmoidfunktion zur Vorhersage. Support Vector Machine: Ein leistungsstarker Klassifizierungs- und Regressionsalgorithmus, der die Berechnung von Support-Vektoren und die Vorhersage von Beschriftungen umfasst.

Wie sollte das Design der Sicherheitsarchitektur des Java-Frameworks mit den Geschäftsanforderungen in Einklang gebracht werden?

Jun 04, 2024 pm 02:53 PM

Wie sollte das Design der Sicherheitsarchitektur des Java-Frameworks mit den Geschäftsanforderungen in Einklang gebracht werden?

Jun 04, 2024 pm 02:53 PM

Das Java-Framework-Design ermöglicht Sicherheit, indem es Sicherheitsanforderungen mit Geschäftsanforderungen in Einklang bringt: Identifizierung wichtiger Geschäftsanforderungen und Priorisierung relevanter Sicherheitsanforderungen. Entwickeln Sie flexible Sicherheitsstrategien, reagieren Sie schichtweise auf Bedrohungen und nehmen Sie regelmäßige Anpassungen vor. Berücksichtigen Sie architektonische Flexibilität, unterstützen Sie die Geschäftsentwicklung und abstrakte Sicherheitsfunktionen. Priorisieren Sie Effizienz und Verfügbarkeit, optimieren Sie Sicherheitsmaßnahmen und erhöhen Sie die Sichtbarkeit.

Golang-Anwendungen für maschinelles Lernen: Entwicklung intelligenter Algorithmen und datengesteuerter Lösungen

Jun 02, 2024 pm 06:46 PM

Golang-Anwendungen für maschinelles Lernen: Entwicklung intelligenter Algorithmen und datengesteuerter Lösungen

Jun 02, 2024 pm 06:46 PM

Nutzen Sie maschinelles Lernen in Golang, um intelligente Algorithmen und datengesteuerte Lösungen zu entwickeln: Installieren Sie die Gonum-Bibliothek für Algorithmen und Dienstprogramme für maschinelles Lernen. Lineare Regression mit dem LinearRegression-Modell von Gonum, einem überwachten Lernalgorithmus. Trainieren Sie das Modell mithilfe von Trainingsdaten, die Eingabevariablen und Zielvariablen enthalten. Prognostizieren Sie Immobilienpreise auf der Grundlage neuer Merkmale, aus denen das Modell eine lineare Beziehung ermittelt.

Welches Golang-Framework eignet sich am besten für Anwendungen für maschinelles Lernen?

Jun 04, 2024 pm 03:59 PM

Welches Golang-Framework eignet sich am besten für Anwendungen für maschinelles Lernen?

Jun 04, 2024 pm 03:59 PM

In Anwendungen für maschinelles Lernen hängt das am besten geeignete GoLang-Framework von den Anwendungsanforderungen ab: TensorFlowLite: leichte Modellinferenz, geeignet für mobile Geräte. Keras: Benutzerfreundlich und einfach zu erstellen und zu trainierende neuronale Netzwerkmodelle. PyTorch: Flexibel, unterstützt benutzerdefinierte Modelle und schnelle Trainingszeiten. MXNet: Skalierbar und für die Verarbeitung großer Datenmengen geeignet. XGBoost: Schnell, skalierbar und für strukturierte Datenklassifizierungsaufgaben geeignet.