Java

Java

javaLernprogramm

javaLernprogramm

Schritte zum Umkehren von WhatsApp mithilfe einer Kombination aus dynamischen und statischen Methoden in Java

Schritte zum Umkehren von WhatsApp mithilfe einer Kombination aus dynamischen und statischen Methoden in Java

Schritte zum Umkehren von WhatsApp mithilfe einer Kombination aus dynamischen und statischen Methoden in Java

Dynamische und statische Kombination von umgekehrtem WhatsApp

Alle Überladungen der 0x01.hook-Methode

In einem Artikel, der Sie dazu bringt, die Essenz von Frida zu verstehen, haben wir gelernt Um mit der überladenen Methode umzugehen, schauen wir uns zunächst den Code an:

my_class.fun.overload("int" , "int").implementation = function(x,y){

my_class.fun.overload("java.lang.String").implementation = function(x){Das heißt, wir müssen ein überladenes Array erstellen und jedes überladene Array ausdrucken. Gehen wir direkt zum Code:

//目标类

var hook = Java.use(targetClass);

//重载次数

var overloadCount = hook[targetMethod].overloads.length;

//打印日志:追踪的方法有多少个重载

console.log("Tracing " + targetClassMethod + " [" + overloadCount + " overload(s)]");

//每个重载都进入一次

for (var i = 0; i <p> Auf diese Weise haben wir alle Methodenüberladungen verarbeitet und dann alle Methoden aufgelistet. </p><h4 id="Alle-Methoden-der-x-hook-Klasse">Alle Methoden der 0x02.hook-Klasse</h4><p>Oder gehen Sie direkt zum Code: </p><pre class="brush:php;toolbar:false">function traceClass(targetClass)

{

//Java.use是新建一个对象哈,大家还记得么?

var hook = Java.use(targetClass);

//利用反射的方式,拿到当前类的所有方法

var methods = hook.class.getDeclaredMethods();

//建完对象之后记得将对象释放掉哈

hook.$dispose;

//将方法名保存到数组中

var parsedMethods = [];

methods.forEach(function(method) {

parsedMethods.push(method.toString().replace(targetClass + ".", "TOKEN").match(/\sTOKEN(.*)\(/)[1]);

});

//去掉一些重复的值

var targets = uniqBy(parsedMethods, JSON.stringify);

//对数组中所有的方法进行hook,traceMethod也就是第一小节的内容

targets.forEach(function(targetMethod) {

traceMethod(targetClass + "." + targetMethod);

});

}Alle Unterklassen der 0x03.hook-Klasse

# 🎜🎜# Immer noch der Code des Kernteils://枚举所有已经加载的类

Java.enumerateLoadedClasses({

onMatch: function(aClass) {

//迭代和判断

if (aClass.match(pattern)) {

//做一些更多的判断,适配更多的pattern

var className = aClass.match(/[L]?(.*);?/)[1].replace(/\//g, ".");

//进入到traceClass里去

traceClass(className);

}

},

onComplete: function() {}

});// 追踪本地库函数

function traceModule(impl, name)

{

console.log("Tracing " + name);

//frida的Interceptor

Interceptor.attach(impl, {

onEnter: function(args) {

console.warn("\n*** entered " + name);

//打印调用栈

console.log("\nBacktrace:\n" + Thread.backtrace(this.context, Backtracer.ACCURATE)

.map(DebugSymbol.fromAddress).join("\n"));

},

onLeave: function(retval) {

//打印返回值

console.log("\nretval: " + retval);

console.warn("\n*** exiting " + name);

}

});

}Nach dem Login kopieren

0x05. Dynamische und statische Kombination von umgekehrtem WhatsApp# 🎜🎜##🎜🎜 #Endlich ist es Zeit für den eigentlichen Kampf. Die oben genannten Codes werden zu einem Skript zusammengefügt. Tatsächlich ist dieser Code hier, aber er ist klein Nach der Modifikation durch Calabash kann es endlich verwendet werden. Probieren wir einige seiner Hauptfunktionen aus. Die erste ist die Exportfunktion der lokalen Bibliothek. // 追踪本地库函数

function traceModule(impl, name)

{

console.log("Tracing " + name);

//frida的Interceptor

Interceptor.attach(impl, {

onEnter: function(args) {

console.warn("\n*** entered " + name);

//打印调用栈

console.log("\nBacktrace:\n" + Thread.backtrace(this.context, Backtracer.ACCURATE)

.map(DebugSymbol.fromAddress).join("\n"));

},

onLeave: function(retval) {

//打印返回值

console.log("\nretval: " + retval);

console.warn("\n*** exiting " + name);

}

});

}setTimeout(function() {

Java.perform(function() {

trace("exports:*!open*");

//trace("exports:*!write*");

//trace("exports:*!malloc*");

//trace("exports:*!free*");

});

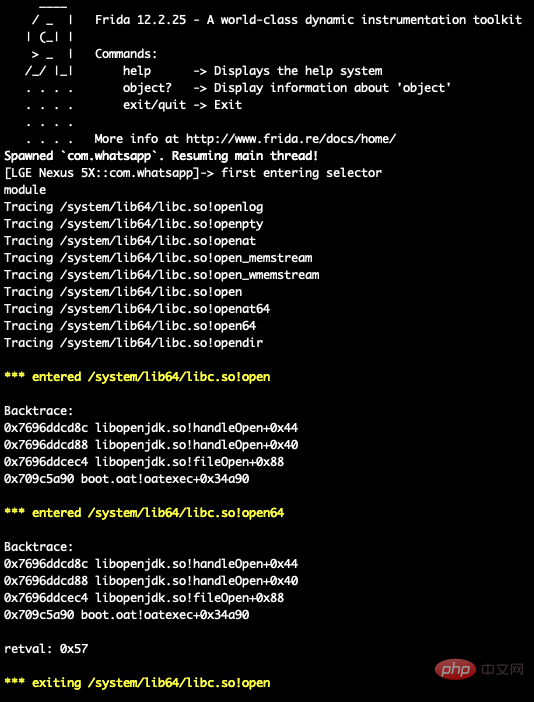

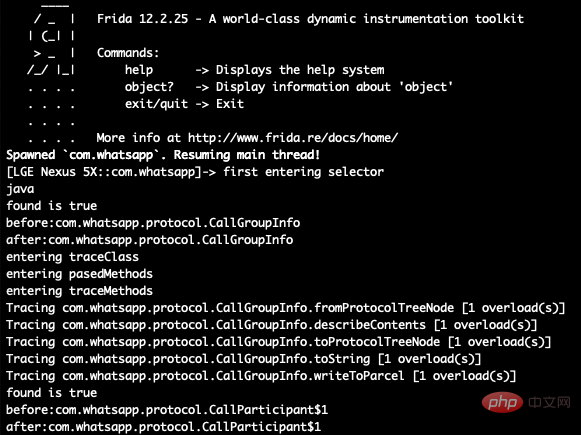

}, 0);einbinden ist die Funktion open(), führen Sie sie aus und sehen Sie den Effekt: $ frida -U -f com.whatsapp -l raptor_frida_android_trace_fixed.js --no-pause

hook的是open()函数,跑起来看下效果:

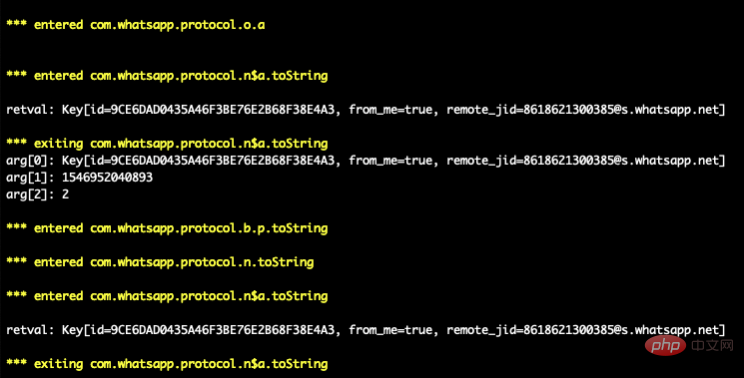

如图所示*!open*根据正则匹配到了openlog、open64等导出函数,并hook了所有这些函数,打印出了其参数以及返回值。

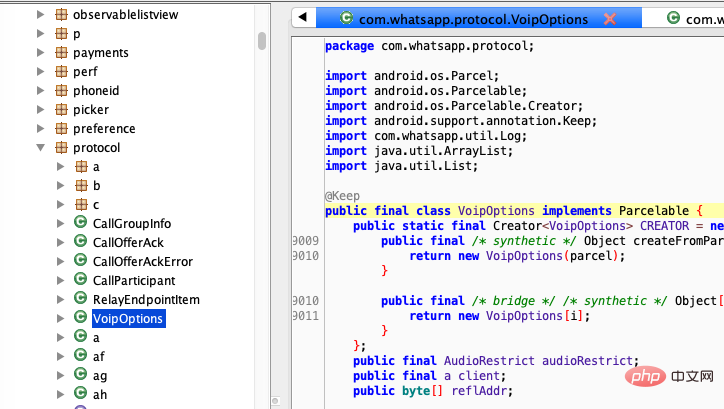

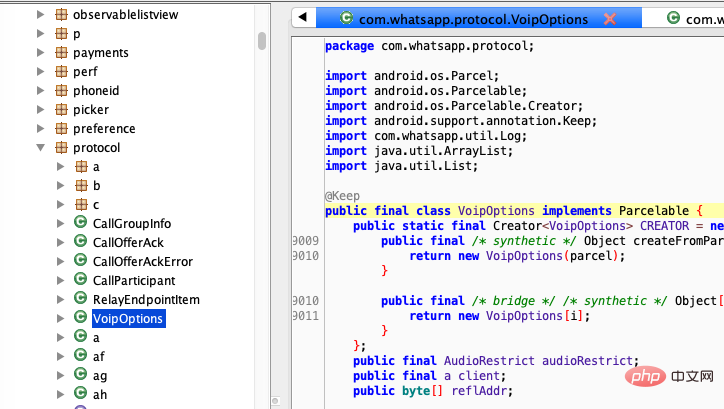

接下来想要看哪个部分,只要扔到jadx里,静态“分析”一番,自己随便翻翻,或者根据字符串搜一搜。

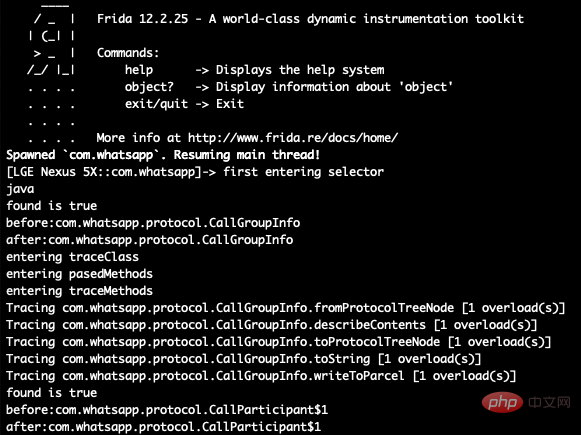

比如说我们想要看上图中的com.whatsapp.app.protocol包里的内容,就可以设置trace("com.whatsapp.app.protocol")。

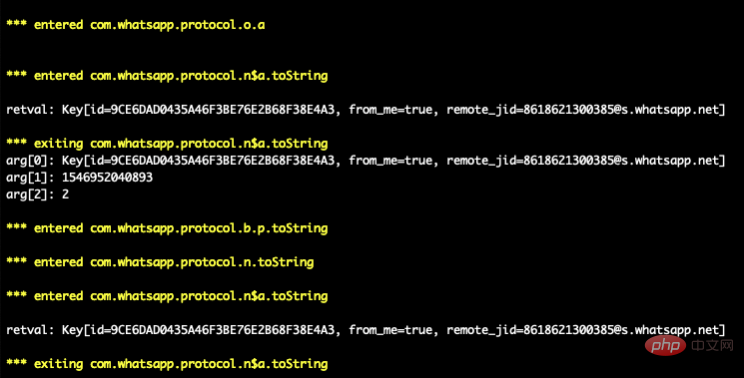

可以看到包内的函数、方法、包括重载、参数以及返回值全都打印了出来。这就是frida脚本的魅力。

当然,脚本终归只是一个工具,你对Java、安卓App的理解,和你的创意才是至关重要的。

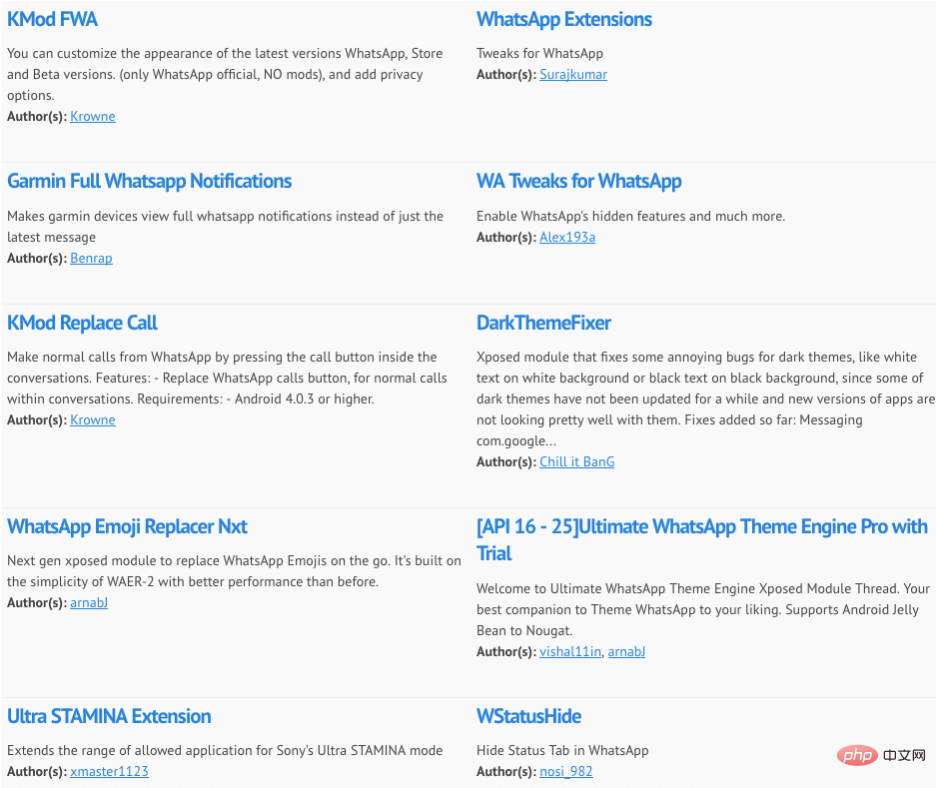

接下来可以搭配Xposed module看看别人都给whatsapp做了哪些模块,hook Wie im Bild gezeigt: *!open* gleicht exportierte Funktionen wie openlog und open64 gemäß regulären Regeln ab und bindet alle diese Funktionen ein und gibt deren Parameter und den Rückgabewert aus.

Welchen Teil Sie als Nächstes sehen möchten, werfen Sie ihn einfach in jadx, „analysieren“ Sie ihn statisch, durchsuchen Sie ihn selbst oder suchen Sie ihn anhand der Zeichenfolge.

Wenn wir beispielsweise den Inhalt des Pakets

Wenn wir beispielsweise den Inhalt des Pakets com.whatsapp.app.protocol im Bild oben sehen möchten, können wir trace(" festlegen com.whatsapp .app.protocol"). #🎜🎜##🎜🎜# #🎜🎜##🎜🎜#

#🎜🎜##🎜🎜# #🎜🎜##🎜🎜#Sie können sehen, dass alle Funktionen und Methoden im Paket, einschließlich Überladungen, Parameter und Rückgabewerte, gedruckt werden. Das ist der Charme des

#🎜🎜##🎜🎜#Sie können sehen, dass alle Funktionen und Methoden im Paket, einschließlich Überladungen, Parameter und Rückgabewerte, gedruckt werden. Das ist der Charme des frida-Skripts. #🎜🎜##🎜🎜# Natürlich ist Skript schließlich nur ein Werkzeug. Ihr Verständnis von Java und Ihre Kreativität sind entscheidend. #🎜🎜##🎜🎜# Als nächstes können Sie das Xposed-Modul verwenden, um zu sehen, welche Module andere für whatsapp erstellt haben, welche Funktionen von hook und welche Funktionen implementiert sind. und lernen, es selbst zu schreiben. #🎜🎜##🎜🎜##🎜🎜##🎜🎜##🎜🎜# Natürlich möchte ich noch einmal betonen, dass es illegal ist, Plug-ins zu erstellen und zu verbreiten. Andernfalls erwarten Sie nur rechtliche Sanktionen. #🎜🎜#Das obige ist der detaillierte Inhalt vonSchritte zum Umkehren von WhatsApp mithilfe einer Kombination aus dynamischen und statischen Methoden in Java. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

Perfekte Zahl in Java

Aug 30, 2024 pm 04:28 PM

Perfekte Zahl in Java

Aug 30, 2024 pm 04:28 PM

Leitfaden zur perfekten Zahl in Java. Hier besprechen wir die Definition, Wie prüft man die perfekte Zahl in Java?, Beispiele mit Code-Implementierung.

Zufallszahlengenerator in Java

Aug 30, 2024 pm 04:27 PM

Zufallszahlengenerator in Java

Aug 30, 2024 pm 04:27 PM

Leitfaden zum Zufallszahlengenerator in Java. Hier besprechen wir Funktionen in Java anhand von Beispielen und zwei verschiedene Generatoren anhand ihrer Beispiele.

Weka in Java

Aug 30, 2024 pm 04:28 PM

Weka in Java

Aug 30, 2024 pm 04:28 PM

Leitfaden für Weka in Java. Hier besprechen wir die Einführung, die Verwendung von Weka Java, die Art der Plattform und die Vorteile anhand von Beispielen.

Smith-Nummer in Java

Aug 30, 2024 pm 04:28 PM

Smith-Nummer in Java

Aug 30, 2024 pm 04:28 PM

Leitfaden zur Smith-Zahl in Java. Hier besprechen wir die Definition: Wie überprüft man die Smith-Nummer in Java? Beispiel mit Code-Implementierung.

Fragen zum Java Spring-Interview

Aug 30, 2024 pm 04:29 PM

Fragen zum Java Spring-Interview

Aug 30, 2024 pm 04:29 PM

In diesem Artikel haben wir die am häufigsten gestellten Fragen zu Java Spring-Interviews mit ihren detaillierten Antworten zusammengestellt. Damit Sie das Interview knacken können.

Brechen oder aus Java 8 Stream foreach zurückkehren?

Feb 07, 2025 pm 12:09 PM

Brechen oder aus Java 8 Stream foreach zurückkehren?

Feb 07, 2025 pm 12:09 PM

Java 8 führt die Stream -API ein und bietet eine leistungsstarke und ausdrucksstarke Möglichkeit, Datensammlungen zu verarbeiten. Eine häufige Frage bei der Verwendung von Stream lautet jedoch: Wie kann man von einem Foreach -Betrieb brechen oder zurückkehren? Herkömmliche Schleifen ermöglichen eine frühzeitige Unterbrechung oder Rückkehr, aber die Stream's foreach -Methode unterstützt diese Methode nicht direkt. In diesem Artikel werden die Gründe erläutert und alternative Methoden zur Implementierung vorzeitiger Beendigung in Strahlverarbeitungssystemen erforscht. Weitere Lektüre: Java Stream API -Verbesserungen Stream foreach verstehen Die Foreach -Methode ist ein Terminalbetrieb, der einen Vorgang für jedes Element im Stream ausführt. Seine Designabsicht ist

Zeitstempel für Datum in Java

Aug 30, 2024 pm 04:28 PM

Zeitstempel für Datum in Java

Aug 30, 2024 pm 04:28 PM

Anleitung zum TimeStamp to Date in Java. Hier diskutieren wir auch die Einführung und wie man Zeitstempel in Java in ein Datum konvertiert, zusammen mit Beispielen.

Gestalten Sie die Zukunft: Java-Programmierung für absolute Anfänger

Oct 13, 2024 pm 01:32 PM

Gestalten Sie die Zukunft: Java-Programmierung für absolute Anfänger

Oct 13, 2024 pm 01:32 PM

Java ist eine beliebte Programmiersprache, die sowohl von Anfängern als auch von erfahrenen Entwicklern erlernt werden kann. Dieses Tutorial beginnt mit grundlegenden Konzepten und geht dann weiter zu fortgeschrittenen Themen. Nach der Installation des Java Development Kit können Sie das Programmieren üben, indem Sie ein einfaches „Hello, World!“-Programm erstellen. Nachdem Sie den Code verstanden haben, verwenden Sie die Eingabeaufforderung, um das Programm zu kompilieren und auszuführen. Auf der Konsole wird „Hello, World!“ ausgegeben. Mit dem Erlernen von Java beginnt Ihre Programmierreise, und wenn Sie Ihre Kenntnisse vertiefen, können Sie komplexere Anwendungen erstellen.