Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

Softwarearchitektur für die funktionale Sicherheit intelligenter Autos

Softwarearchitektur für die funktionale Sicherheit intelligenter Autos

Softwarearchitektur für die funktionale Sicherheit intelligenter Autos

01 Idee der E-GAS-Sicherheitsarchitektur

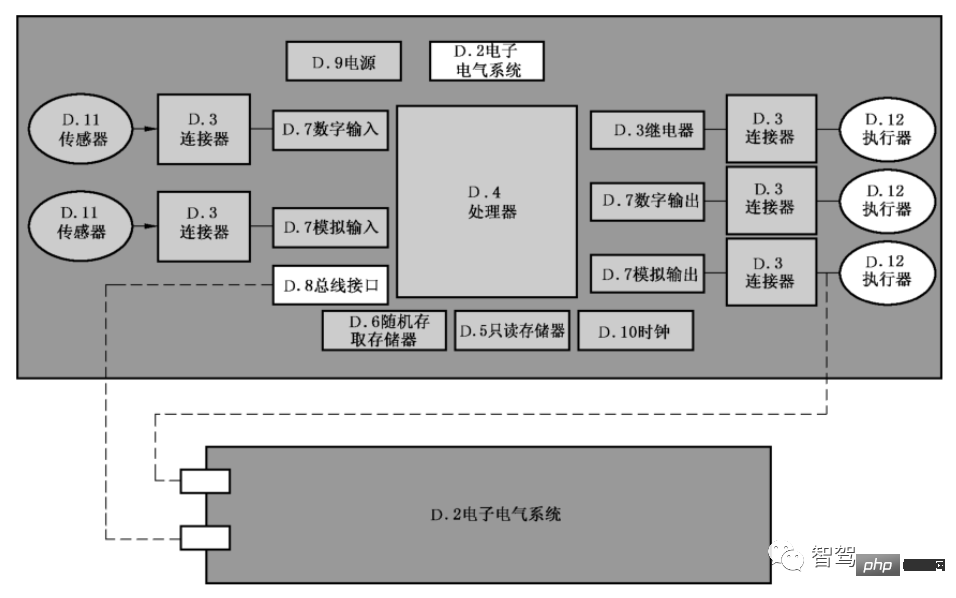

Funktionale Sicherheit im Automobilbereich zielt darauf ab, das Risiko von Personenschäden durch den Ausfall elektronischer und elektrischer Systeme in einem angemessenen Rahmen zu halten. Die folgende Abbildung ist ein allgemeines Hardware-Zusammensetzungsdiagramm für elektronische und elektrische Systeme. Zu den Komponenten eines elektronischen und elektrischen Systems gehört neben der in der Abbildung sichtbaren Hardware auch Software, die in der Abbildung nicht sichtbar ist.

Abbildung 1 Häufig verwendete elektronische und elektrische Hardwaresysteme

Ausfälle elektronischer und elektrischer Systeme umfassen sowohl Systemausfälle, die durch Software- und Hardware-Designfehler verursacht werden, als auch Ausfälle, die durch zufällige Hardwareausfälle verursacht werden. . Je nach Systemarchitektur müssen verschiedene Sicherheitsmechanismen entwickelt werden, um Funktionsausfälle zu verhindern und zu erkennen und um im Fehlerfall Schäden zu vermeiden oder zu reduzieren. Dies erfordert eine starke Softwarearchitektur für funktionale Sicherheit, um diese Sicherheitsmechanismen zu verwalten und zu steuern und die allgemeine Entwicklungsschwierigkeit der funktionalen Sicherheit zu verringern.

Derzeit ist E-GAS (Standardisiertes E-Gas-Überwachungskonzept für Benzin- und Dieselmotorsteuergeräte) zweifellos die am weitesten verbreitete Architekturlösung für Sicherheitssoftware. Obwohl E-GAS ursprünglich als Sicherheitsarchitekturlösung für Managementsysteme für Benzin-/Dieselmotoren vorgeschlagen wurde, kann es nach einfacher Anpassung auch sehr gut in Karosseriesystemen, Getriebesystemen und neuen Energie-Drei-Elektro-Systemen usw. eingesetzt werden Erweiterbar und weit verbreitet.

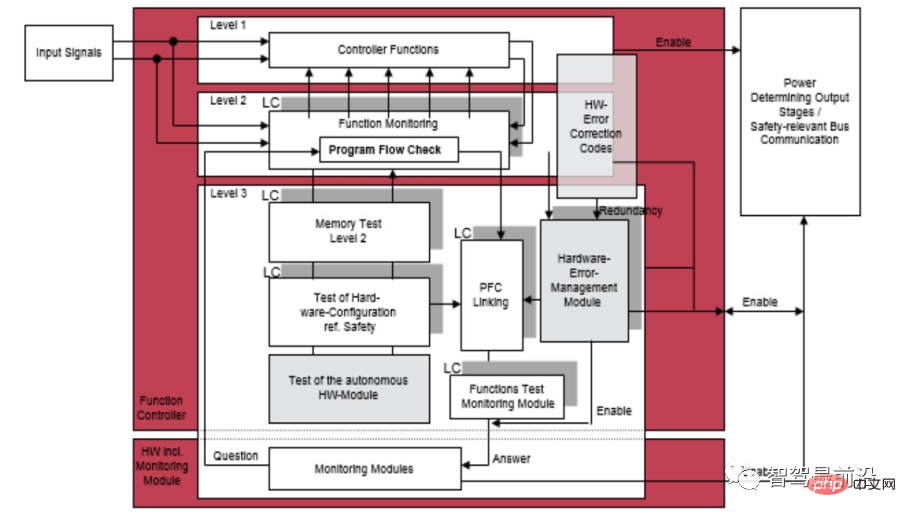

Das Bild unten zeigt das dreischichtige Softwarearchitekturdesign von E-GAS. Von oben nach unten ist die Software in Level 1 bis 3 unterteilt. Level 1 ist die Funktionsimplementierungsschicht (Funktionsebene). und Level2 ist die Funktionsüberwachungsebene (Funktionsüberwachungsebene), Level3 ist die Controller-Überwachungsebene. Diese Architektur bildet ein gutes mehrschichtiges Überwachungsgerüst und implementiert effektiv die Sicherheitszerlegungsstrategie von QM (ASIL X) + ASIL X (ASIL X), dh die Funktionsimplementierungssoftware (Level 1) wird entsprechend entwickelt Auf der QM-Ebene werden funktionale redundante Software oder Sicherheitsmaßnahmen (Level 2, Level 3) gemäß der höchsten Anforderungsstufe ASIL X (ASIL X) entwickelt, wodurch die Sicherheitsentwicklungskosten funktionaler Software wirksam gesenkt werden können.

Abbildung 2 Schema der E-GAS-Überwachungsarchitektur mit drei Schichten vervollständigt die Detailfunktion Implementierung, z. B. Für die Motorsteuerung wandelt diese Schicht das angeforderte Drehmoment in die Drehmomentabgabe des Motors um.

Level2-Funktionsüberwachungsschicht

Level2 ist die Funktionsüberwachungsschicht, mit der überwacht wird, ob die Level1-Funktion normal ausgeführt wird. Der Kern von Level2 besteht darin, eine Methode zu entwerfen, um festzustellen, ob Level1 normal ausgeführt wird. Obwohl die Methode zur Beurteilung, ob Level1 normal läuft, häufig mit der überwachten Funktion zusammenhängt, verfügen verschiedene überwachte Funktionen über unterschiedliche Beurteilungsmethoden, beispielsweise durch Software-Diversifizierung und Redundanz. Es gibt jedoch auch einige Beurteilungsmethoden mit breiterer Anwendung, wie beispielsweise die Rationalitätsprüfung.

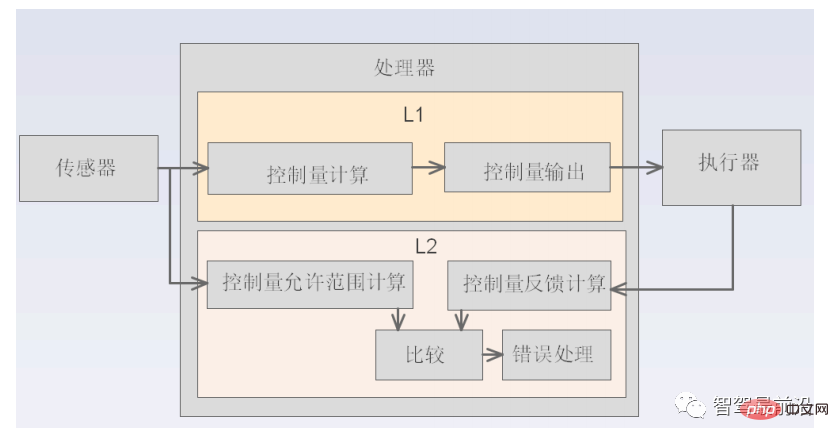

Abbildung 3 Plausibilitätsprüfung

Wie in der Abbildung oben gezeigt, berechnet Level2 zunächst die Steuerung anhand der Plausibilitätsprüfungsmethode, um festzustellen, ob die Level1-Funktion normal funktioniert Der vom Sensor eingegebene Signalausgang liegt innerhalb des zulässigen Bereichs. Anschließend wird der vom Aktuator zurückgekoppelte tatsächliche Ausgang berechnet und schließlich festgestellt, ob der tatsächliche Ausgang von Level 1 innerhalb des zulässigen angemessenen Bereichs liegt Wenn der Wert außerhalb des angemessenen Bereichs liegt, wird festgestellt, dass die Funktion der Ebene 1 abnormal ist, und es wird eine Fehlerbehandlung durchgeführt.

Level3 Controller-Überwachungsschicht

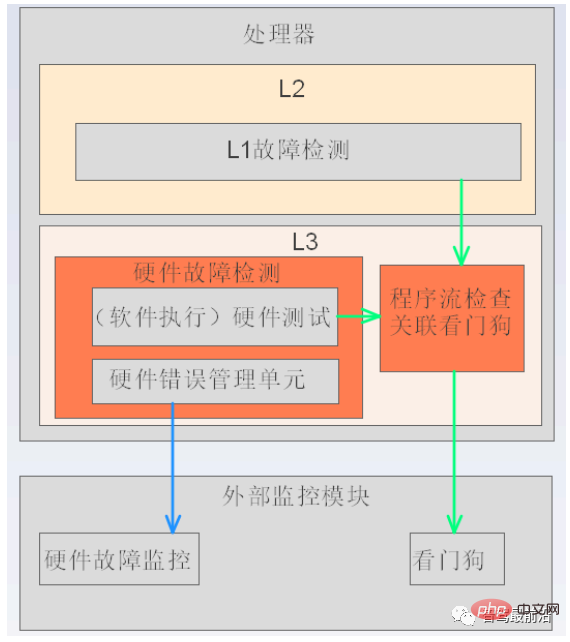

Level3 ist die Controller-Überwachungsschicht, die hauptsächlich aus drei Funktionen besteht.

Hardwarediagnose elektronischer und elektrischer Systeme: Überwachen Sie Hardwarefehler elektronischer und elektrischer Systeme, z. B. CPU-Kernfehler des Controllers, RAM-Fehler, ROM-Fehler usw.

Unabhängige Überwachung: Nach Auftreten eines Controller-bezogenen Fehlers kann der Controller die sicherheitsrelevante Logik nicht mehr zuverlässig ausführen. Um die Sicherheit zu gewährleisten, ist ein zusätzliches externes unabhängiges Überwachungsmodul erforderlich, um dies auch nach einem schwerwiegenden MCU-Ausfall sicherzustellen , Es ist immer noch möglich, in einen sicheren Zustand zu gelangen. Bei diesem zusätzlichen unabhängigen Überwachungsmodul handelt es sich in der Regel um einen Power-Management-Chip mit integriertem Watchdog.

Anwendungsflussprüfung: Überwachen Sie, ob die Überwachungsprogramme von Level1 und Level2 normal laufen. Diese Überwachungsfunktion wird durch verbindliche Programmflussprüfung und Watchdog-Einspeisung implementiert. Wenn die Überwachungsprogramme für Level1 und Level2 nicht in der festgelegten Reihenfolge oder nicht innerhalb der angegebenen Zeit ausgeführt werden, schlägt die Programmablaufprüfung fehl und der Hund kann nicht normal gefüttert werden, sodass er in den Systemsicherheitszustand übergeht. ?? Architektur, die der funktionalen Sicherheit entspricht“ „ und „Softwarearchitektur für funktionale Sicherheit“, um die Beziehung zwischen ihnen zu untersuchen.

Ersteres konzentriert sich auf die Übereinstimmung unseres Softwarearchitektur-Designprozesses mit der funktionalen Sicherheit aus Sicht der Softwareentwicklung, d. h. unser Softwarearchitektur-Designprozess muss die verschiedenen Anforderungen der ISO 26262 erfüllen, wie zum Beispiel: Markierungsmethoden , Entwurfsprinzipien, Anforderungen an Entwurfselemente, Anforderungen an die Sicherheitsanalyse, Anforderungen an Fehlererkennungsmechanismen, Fehlerbehandlungsmechanismen und Entwurfsüberprüfungsmethoden usw. Zu den gängigsten Methoden der Sicherheitsanalyse auf der Ebene der Softwarearchitektur gehören „Software-FMEA“ (Fehlermöglichkeit und -effekte). Analyse)“ und „Software DFA“ (Dependent Failure Analysis)“.

Letzteres konzentriert sich auf die Unterstützung der funktionalen Sicherheit auf Systemebene aus der Sicht eingebetteter Softwaresysteme. Basierend auf der Idee der E-Gas-Sicherheitsarchitektur glauben wir, dass „geschichtete Überwachungsideen“, „Sicherheitsmaßnahmen“ und „Diagnoserahmen“ den Kern der „funktionalen Sicherheitssoftwarearchitektur“ bilden und „geschichtete Überwachungsideen“ und „ Sicherheitsmaßnahmen“ sind oben aufgeführt. Wie im Artikel erwähnt, konzentriert sich der Rest dieses Abschnitts hauptsächlich auf den „Diagnoserahmen“. Unabhängig davon, ob die grundlegende Softwareentwicklungsplattform, die wir verwenden, AUTOSAR CP, AP oder Nicht-AUTOSAR ist, sind die Designideen der Softwarearchitektur für funktionale Sicherheit ähnlich und werden hier basierend auf AUTOSAR CP erläutert. 1) Technische Anforderungen des Funktionssicherheitsdiagnoserahmens tolerant Zeitintervall), um den Fehlerdiagnoseprozess zu verstehen. Der Zeitraum vom Auftreten eines Fehlers bis zum Auftreten möglicher Gefahren ist die FTTI-Zeit. In diesem Zeitraum gibt es hauptsächlich Diagnosetests, Fehlerreaktionsprozesse und die Hoffnung, in einen sicheren Zustand zu gelangen, bevor mögliche Gefahren auftreten (Abbildung 4.1-8). ). Der Diagnosetestprozess muss die Auslösung von Diagnosetests, die Fehlerbestätigung (Entprellung) usw. berücksichtigen. Der Fehlerreaktionsprozess muss die Eingabe eines angemessenen Betriebsmodus (z. B. Fail Safe, Fail Operational, Notbetrieb usw.) und Fehlerspeicherung berücksichtigen , usw. Zusammenfassend lässt sich sagen, dass das Kerndesign des „Diagnose-Frameworks“ die Abdeckung von Diagnosetests und Fehlerreaktionsprozessen berücksichtigen muss. Die wichtigsten technischen Anforderungen für den Diagnoserahmen für die funktionale Sicherheit sind:

- Einheitliches Fehlermanagement: Einheitliches Statusmanagement der von jeder Fehlerüberwachungsschicht des mehrschichtigen E-GAS-Überwachungsrahmens gemeldeten Fehler.

- Anforderungen an die Fehlerreaktionszeit: Das Fehlertoleranzzeitintervall (FTTI) muss ab dem Fehler eingehalten werden (Erkennung bis zum Eintritt in einen sicheren Zustand) Anforderungen

- Unabhängigkeitsanforderungen: Es gibt gemeinsame Ursachenprobleme zwischen On-Chip-Sicherheitsmechanismen und -funktionen, und unabhängige Überwachung (MCU-Off-Chip-Überwachung) muss unterstützt werden

- Verschiedene Anforderungen: Die Softwarearchitektur muss der Verallgemeinerung und Unterstützung des Framework-Designs entsprechen. Diversifizierte Sicherheitsstrategien (verschiedene Projekte haben unterschiedliche Anforderungen an Sicherheitsmechanismen)

- Diagnosetest-Timing: Ein- und Ausschalten, Zyklus, Bedingungsauslöser usw.

- Fehlerentprellungs-/Verzögerungsprüfung: Entprelltests der Sicherheitsmechanismen müssen unterstützt werden. Funktion, zumindest zeit- und zählbasierte Entprellalgorithmen unterstützen

- Entkopplung von Diagnoseereignissen und -funktionen: Diagnoseereignisse und -funktionen werden unabhängig verwaltet, und das ist so eine Zuordnungsbeziehung zwischen ihnen. Fehlerspeicher: Unterstützt die nichtflüchtige Speicherung von Fehlerinformationen als Referenz.

- ① Vorschlag 1: Bestimmen Sie den Zeitpunkt der Diagnosetests je nach Bedarf

a Beim Einschalten: Hier ist eine Erklärung basierend auf einer typischen Anwendungsanforderung. Der Sicherheitsmechanismus und die entsprechenden Funktionen bilden einen Doppelpunkt. Um die Ausfallrate latenter Mehrpunktfehler zu reduzieren, muss der Sicherheitsmechanismus im Allgemeinen während der Systemstartphase (beim Einschalten) eine Selbstprüfung durchführen. Darüber hinaus müssen in Multiprozessorsystemen Probleme mit der Synchronisierung von Diagnosetests berücksichtigt werden. b. Laufzeit: Im Allgemeinen unterteilt in periodische Diagnosetests und bedingte Diagnosetests. Bei der Definition des Diagnosezyklus müssen die Einschränkungen von FDTI (Fehlererkennungszeitintervall) berücksichtigt werden, und bedingte Diagnosetests sind im Allgemeinen Diagnosen einer Funktion, wenn ein Zustandsübergang auftritt oder bevor eine Funktion aktiviert wird.

c Beim Ausschalten: Sie können einige zeitaufwändige Tests durchführen und die Testergebnisse werden im Allgemeinen beim nächsten Start verarbeitet.

② Empfehlung 2: Gruppendiagnosetests durchführen

Um das Diagnosemanagement (einschließlich Diagnoseauslösung und Fehlerreaktion usw.) zu erleichtern, gruppieren Sie sie nach kritischen Fehlern/nicht kritischen Fehlern, Diagnosetestzeitpunkt usw andere Faktoren. Wenn beim Einschalten ein kritischer Fehler erkannt wird, z. B. ein Kernfehler, ein Ram-Testfehler usw., kann die Fehlerreaktion in einem stillen Zustand verarbeitet werden (z. B.: MCU befindet sich im kontinuierlichen Reset-Zustand).

Abbildung 6 „Functional Safety Diagnosis Framework“ und „Functional Safety Diagnosis Control Flow“

Dreischichtiges E-Gas-Überwachungsframework Level1 (Funktionsebene) und Level2 (Funktionsüberwachungsebene). ) befindet sich auf der ASW-Ebene (Anwendungssoftware, d. h. SWC in Abbildung 4.1-9), und Level3 (Controller-Überwachungsebene) befindet sich auf der BSW-Ebene (Basissoftware). Das „Diagnostic Framework“ befindet sich ebenfalls auf der BSW-Ebene und deckt hauptsächlich Diagnosetests und Fehlerreaktionsprozesse ab. Seine Zusammensetzung und sein Arbeitsablauf werden im Folgenden vorgestellt:

- BswM und EcuM sind hauptsächlich für das Ein- und Ausschaltmanagement verantwortlich und führen Diagnosetests während des Einschaltens, der Laufzeit und des Ausschaltens in den Phasen STARTUP, UP und SHUTDOWN durch

- Die Eingabe-/Ausgabediagnose der Abdeckungsfunktion ASW-Level1 (E-Gas Level1); TestLib (E-GasLevel3) überwacht Hardwarefehler auf der ECU- und MCU-Ebene (es wird empfohlen, sich auf ISO26262(2018)-Teil5 Anhang D und das MCU-Sicherheitshandbuch zu beziehen) und deckt die Diagnose von Level1- und Level2-Fehlern mit gemeinsamer Ursache sowie die Implementierung ab Frage- und Antwort-Watchdog-Mechanismus für logik- und zeitunabhängige Diagnose mit dem „Überwachungscontroller“

- TestManager ist für das Auslösen von Diagnosetests des TestLib-Sicherheitsmechanismus und das Sammeln entsprechender Testergebnisse verantwortlich

- DEM sammelt Testergebnisse von E- Gas Level1/2/3, entprellt Diagnoseereignisse, markiert Fehlercodes und stellt Fehlerinformationen über NvM-Speicher bereit. FiM markiert die konfigurierten Funktionen basierend auf den DEM-Diagnosetestergebnissen (nach der Entprellung), und die Funktionssoftware (ASW-Level1) bestimmt die Unterdrückung der Funktionen basierend auf den Markierungen.

Das obige ist der detaillierte Inhalt vonSoftwarearchitektur für die funktionale Sicherheit intelligenter Autos. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

Die herumfliegenden Gesichtszüge, das Öffnen des Mundes, das Starren und das Hochziehen der Augenbrauen können von der KI perfekt nachgeahmt werden, sodass Videobetrug nicht verhindert werden kann

Dec 14, 2023 pm 11:30 PM

Die herumfliegenden Gesichtszüge, das Öffnen des Mundes, das Starren und das Hochziehen der Augenbrauen können von der KI perfekt nachgeahmt werden, sodass Videobetrug nicht verhindert werden kann

Dec 14, 2023 pm 11:30 PM

Mit solch einer mächtigen KI-Imitationsfähigkeit ist es wirklich unmöglich, dies zu verhindern. Hat die Entwicklung der KI mittlerweile dieses Niveau erreicht? Ihr vorderer Fuß lässt Ihre Gesichtszüge fliegen, und auf Ihrem hinteren Fuß wird genau der gleiche Ausdruck reproduziert. Starren, Augenbrauen hochziehen, schmollen, egal wie übertrieben der Ausdruck ist, alles wird perfekt nachgeahmt. Erhöhen Sie den Schwierigkeitsgrad, heben Sie die Augenbrauen höher, öffnen Sie die Augen weiter, und sogar die Mundform ist schief und der Ausdruck des Avatars kann perfekt reproduziert werden. Wenn Sie die Parameter auf der linken Seite anpassen, ändert der virtuelle Avatar auf der rechten Seite auch seine Bewegungen entsprechend, um eine Nahaufnahme von Mund und Augen zu erhalten. Man kann nicht sagen, dass die Nachahmung genau gleich ist, aber der Ausdruck ist genau derselbe gleich (ganz rechts). Die Forschung stammt von Institutionen wie der Technischen Universität München, die GaussianAvatars vorschlägt

MotionLM: Sprachmodellierungstechnologie für die Bewegungsvorhersage mit mehreren Agenten

Oct 13, 2023 pm 12:09 PM

MotionLM: Sprachmodellierungstechnologie für die Bewegungsvorhersage mit mehreren Agenten

Oct 13, 2023 pm 12:09 PM

Dieser Artikel wird mit Genehmigung des öffentlichen Kontos von Autonomous Driving Heart nachgedruckt. Bitte wenden Sie sich für den Nachdruck an die Quelle. Originaltitel: MotionLM: Multi-Agent Motion Forecasting as Language Modeling Papierlink: https://arxiv.org/pdf/2309.16534.pdf Autorenzugehörigkeit: Waymo Konferenz: ICCV2023 Papieridee: Für die Sicherheitsplanung autonomer Fahrzeuge das zukünftige Verhalten zuverlässig vorhersagen der Straßenverkehrsbeamten ist von entscheidender Bedeutung. Diese Studie stellt kontinuierliche Trajektorien als Sequenzen diskreter Bewegungstokens dar und behandelt die Bewegungsvorhersage mit mehreren Agenten als eine Sprachmodellierungsaufgabe. Das von uns vorgeschlagene Modell MotionLM hat die folgenden Vorteile: Erstens

Wussten Sie, dass es bei Programmierern in ein paar Jahren einen Niedergang geben wird?

Nov 08, 2023 am 11:17 AM

Wussten Sie, dass es bei Programmierern in ein paar Jahren einen Niedergang geben wird?

Nov 08, 2023 am 11:17 AM

Die Zeitschrift „ComputerWorld“ schrieb einmal in einem Artikel, dass „die Programmierung bis 1960 verschwinden wird“, weil IBM eine neue Sprache FORTRAN entwickelt hat, die es Ingenieuren ermöglicht, die benötigten mathematischen Formeln zu schreiben und sie dann dem Computer zu übermitteln, damit das Programmieren endet. Ein paar Jahre später hörten wir ein neues Sprichwort: Jeder Unternehmer kann Geschäftsbegriffe verwenden, um seine Probleme zu beschreiben und dem Computer zu sagen, was er tun soll. Mit dieser Programmiersprache namens COBOL brauchen Unternehmen keine Programmierer mehr. Später soll IBM eine neue Programmiersprache namens RPG entwickelt haben, mit der Mitarbeiter Formulare ausfüllen und Berichte erstellen können, sodass die meisten Programmieranforderungen des Unternehmens damit erfüllt werden können.

Der intelligente universelle humanoide Roboter GR-1 Fourier steht kurz vor dem Vorverkaufsstart!

Sep 27, 2023 pm 08:41 PM

Der intelligente universelle humanoide Roboter GR-1 Fourier steht kurz vor dem Vorverkaufsstart!

Sep 27, 2023 pm 08:41 PM

Der humanoide Roboter, der 1,65 Meter groß ist, 55 Kilogramm wiegt und über 44 Freiheitsgrade in seinem Körper verfügt, kann schnell gehen, Hindernissen schnell ausweichen, Steigungen stetig hinauf und hinunter klettern und Stößen und Störungen standhalten. Jetzt können Sie ihn mit nach Hause nehmen ! Der universelle humanoide Roboter GR-1 von Fourier Intelligence hat mit dem Vorverkauf begonnen. Der universelle humanoide Roboter Fourier GR-1 ist jetzt zum Vorverkauf geöffnet. GR-1 verfügt über eine hochgradig bionische Rumpfkonfiguration und anthropomorphe Bewegungssteuerung. Er verfügt über 44 Freiheitsgrade im gesamten Körper. Er verfügt über die Fähigkeit zu gehen, Hindernissen auszuweichen, über Hindernisse zu klettern, Abhänge zu überwinden, Störungen zu widerstehen und sich anzupassen Es handelt sich um ein allgemeines künstliches Intelligenzsystem. Offizielle Vorverkaufsseite der Website: www.fftai.cn/order#FourierGR-1# Fourier Intelligence muss neu geschrieben werden.

Huawei wird das Xuanji-Sensorsystem im Bereich Smart Wearables auf den Markt bringen, das den emotionalen Zustand des Benutzers anhand der Herzfrequenz beurteilen kann

Aug 29, 2024 pm 03:30 PM

Huawei wird das Xuanji-Sensorsystem im Bereich Smart Wearables auf den Markt bringen, das den emotionalen Zustand des Benutzers anhand der Herzfrequenz beurteilen kann

Aug 29, 2024 pm 03:30 PM

Kürzlich gab Huawei bekannt, dass es im September ein neues intelligentes tragbares Produkt mit dem Xuanji-Sensorsystem auf den Markt bringen wird, bei dem es sich voraussichtlich um die neueste Smartwatch von Huawei handeln wird. Dieses neue Produkt wird fortschrittliche Funktionen zur Überwachung der emotionalen Gesundheit integrieren. Das Xuanji Perception System bietet Benutzern eine umfassende Gesundheitsbewertung mit seinen sechs Merkmalen – Genauigkeit, Vollständigkeit, Geschwindigkeit, Flexibilität, Offenheit und Skalierbarkeit. Das System nutzt ein Super-Sensing-Modul und optimiert die Mehrkanal-Optikpfad-Architekturtechnologie, wodurch die Überwachungsgenauigkeit grundlegender Indikatoren wie Herzfrequenz, Blutsauerstoff und Atemfrequenz erheblich verbessert wird. Darüber hinaus hat das Xuanji Sensing System auch die Erforschung emotionaler Zustände auf Basis von Herzfrequenzdaten erweitert. Es beschränkt sich nicht nur auf physiologische Indikatoren, sondern kann auch den emotionalen Zustand und das Stressniveau des Benutzers bewerten. Es unterstützt die Überwachung von mehr als 60 Sportarten Gesundheitsindikatoren, die kardiovaskuläre, respiratorische, neurologische, endokrine,

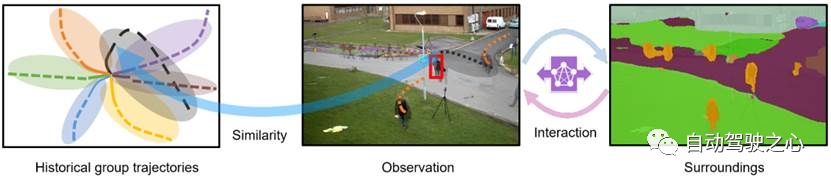

Was sind die effektiven Methoden und gängigen Basismethoden für die Vorhersage der Fußgängerbahn? Teilen der besten Konferenzbeiträge!

Oct 17, 2023 am 11:13 AM

Was sind die effektiven Methoden und gängigen Basismethoden für die Vorhersage der Fußgängerbahn? Teilen der besten Konferenzbeiträge!

Oct 17, 2023 am 11:13 AM

Die Flugbahnvorhersage stand in den letzten zwei Jahren im Rampenlicht, aber das meiste davon konzentriert sich auf die Richtung der Fahrzeugflugbahnvorhersage. Heute wird Autonomous Driving Heart den Algorithmus für die Flugbahnvorhersage von Fußgängern auf NeurIPS – SHENet teilen. Menschliche Bewegungsmuster unterliegen in der Regel bis zu einem gewissen Grad begrenzten Regeln. Basierend auf dieser Annahme sagt SHENet die zukünftige Flugbahn einer Person voraus, indem es implizite Szenenregeln lernt. Der Artikel wurde von Autonomous Driving Heart als Original zertifiziert! Nach persönlichem Verständnis des Autors ist die Vorhersage der zukünftigen Flugbahn einer Person aufgrund der Zufälligkeit und Subjektivität menschlicher Bewegungen derzeit immer noch ein herausforderndes Problem. Allerdings variieren menschliche Bewegungsmuster in eingeschränkten Szenen häufig aufgrund von Szenenbeschränkungen (z. B. Grundrissen, Straßen und Hindernissen) und der Interaktivität von Mensch zu Mensch oder Mensch zu Objekt.

Meine Smartwatch lässt sich nicht einschalten: Was jetzt zu tun ist

Aug 23, 2023 pm 05:41 PM

Meine Smartwatch lässt sich nicht einschalten: Was jetzt zu tun ist

Aug 23, 2023 pm 05:41 PM

Was tun, wenn sich Ihre Smartwatch nicht einschalten lässt? Hier sind die verfügbaren Optionen, um das Leben Ihrer geliebten Smartwatch wiederherzustellen. CHECK POWER PLAY: Stellen Sie sich eine mit Stars besetzte Bühne mit Ihrer Smartwatch als Headliner vor, aber der Vorhang geht nicht auf, weil sie die Batterie vergessen hat! Bevor wir uns mit den Details befassen, stellen Sie sicher, dass Ihre Smartwatch nicht nur so läuft. Geben Sie ihm eine angemessene Ladezeit und wenn Sie das Gefühl haben, etwas mehr zu haben, schenken Sie ihm ein stilvolles neues Kabel – die modische Variante! Fantastischer Neustart: Wenn Sie Zweifel haben, gönnen Sie sich ein wenig Ruhe – das ist Reboot and Revival! Drücken und halten Sie diese Tasten wie ein Maestro, der eine Symphonie dirigiert. Verschiedene Smartwatches haben ihre eigenen Neustartrituale – Google ist Ihr Leitfaden. Das ist ein

UniOcc: Vereinigung der visionszentrierten Belegungsvorhersage mit geometrischer und semantischer Darstellung!

Sep 16, 2023 pm 08:29 PM

UniOcc: Vereinigung der visionszentrierten Belegungsvorhersage mit geometrischer und semantischer Darstellung!

Sep 16, 2023 pm 08:29 PM

Originaltitel: UniOcc: UnifyingVision-Centric3DOccupancyPredictionwithGeographicandSemanticRendering Bitte klicken Sie auf den folgenden Link, um das Papier anzuzeigen: https://arxiv.org/pdf/2306.09117.pdf Papieridee: In diesem technischen Bericht schlagen wir eine Lösung namens UniOCC vor, die für Vision- zentrische 3D-Belegungsvorhersagetrajektorien in CVPR2023nuScenesOpenDatasetChallenge. Bestehende Belegungsvorhersagemethoden konzentrieren sich hauptsächlich auf die Verwendung dreidimensionaler Belegungsetiketten