So verwenden Sie das Java Shiro-Sicherheitsframework

1.shiro-Sicherheitsframework

Apache Shiro ist ein leistungsstarkes und benutzerfreundliches Java-Sicherheitsframework, das Authentifizierungs-, Autorisierungs-, Verschlüsselungs- und Sitzungsverwaltungsfunktionen für jede Anwendung bereitstellt Dienstleistungen. Und im Vergleich zu anderen Sicherheits-Frameworks ist Spring Security und Shiro viel einfacher.

Shiro ist ein Open-Source-Framework unter Apache. Es extrahiert die Sicherheitsauthentifizierungsfunktionen des Softwaresystems, um Benutzeridentitätsauthentifizierung, Berechtigungsautorisierung, Verschlüsselung, Sitzungsverwaltung und andere Funktionen zu implementieren und so ein universelles Sicherheitsauthentifizierungsframework zu bilden.

Shiro macht es sehr einfach, ausreichend gute Anwendungen zu entwickeln, die nicht nur in der JavaSE-Umgebung, sondern auch in der JavaEE-Umgebung verwendet werden können. Shiro kann uns bei folgenden Aufgaben helfen: Authentifizierung, Autorisierung, Verschlüsselung, Sitzungsverwaltung, Integration mit dem Web, Caching usw.

1.1 Was ist Berechtigungsverwaltung? Grundsätzlich müssen Systeme mit Benutzerbeteiligung eine Berechtigungsverwaltung durchführen, die zur Kategorie der Systemsicherheit gehört. Sie steuert, was Benutzer tun können in Übereinstimmung mit Sicherheitsregeln oder Sicherheitsrichtlinien Zugriff und nur Zugriff auf Ressourcen, für die Sie autorisiert sind.

Die Berechtigungsverwaltung umfasst zwei Teile: Authentifizierung und Autorisierung der Benutzeridentität, auch Authentifizierung und Autorisierung genannt. Bei Ressourcen, die eine Zugriffskontrolle erfordern, müssen sich Benutzer zunächst einer Identitätsauthentifizierung unterziehen. Nach bestandener Authentifizierung kann der Benutzer erst nach bestandener Authentifizierung auf die Ressource zugreifen.

1.2 Was ist Identitätsauthentifizierung?

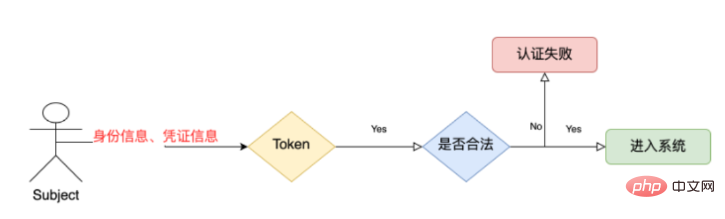

Identitätsauthentifizierung ist der Prozess, bei dem festgestellt wird, ob ein Benutzer ein legitimer Benutzer ist. Die am häufigsten verwendete Methode zur einfachen Identitätsauthentifizierung besteht darin, dass das System ermittelt, ob die Identität des Benutzers korrekt ist, indem es den vom Benutzer eingegebenen Benutzernamen und das Kennwort überprüft, um festzustellen, ob sie mit dem im System gespeicherten Benutzernamen und Kennwort des Benutzers übereinstimmen. Bei Systemen, die Fingerabdrücke verwenden, und anderen Systemen müssen Sie Ihren Fingerabdruck vorzeigen; bei Kartenlesesystemen wie Hardwareschlüsseln müssen Sie Ihre Karte durchziehen.

1.3 Was ist Autorisierung? Autorisierung, also Zugriffskontrolle, steuert, wer auf welche Ressourcen zugreifen kann. Nach der Identitätsauthentifizierung müssen dem Subjekt Berechtigungen für den Zugriff auf Systemressourcen zugewiesen werden.

1.4 Welche Authentifizierungs- und Autorisierungsframeworks sind auf dem Markt beliebter? Jetzt. .

2. Verwenden Sie Shiro, um die Authentifizierungsarbeit abzuschließen.

2.1 Die Schlüsselobjekte der Authentifizierung in Shiro.

Betreff: Der Benutzer, der über den Betreff auf das System zugreift. Der Betreff kann ein Benutzer, ein Programm usw. sein Die Authentifizierung wird als Betreff bezeichnet.

Principal: Identitätsinformationen ----Kontonummer ist die Identifizierung des Betreffs für die Identitätsauthentifizierung. Die Identifizierung muss eindeutig sein, z. B. Benutzername, Mobiltelefonnummer, E-Mail-Adresse usw. Ein Betreff kann mehrere Identitäten haben, es muss jedoch eine primäre Identität (Primary Principal) vorhanden sein.

Anmeldeinformationen: Anmeldeinformationen --- Bei Passwörtern handelt es sich um Sicherheitsinformationen, die nur dem Betreff bekannt sind, z. B. Passwörter, Zertifikate usw.

2.2 Authentifizierungsprozess (1) Erstellen Sie ein Maven-Java-Projekt.2.3.1 AbhängigkeitenBetreff: Betreff Senden Sie die Anmeldeinformationen an SecurityManager --->Authenticator---->Führen Sie eine relevante Authentifizierung basierend auf den von Ihrem Bereich bereitgestellten Daten durch. Realm – eine Klasse, die mit Datenquellen interagiert.

3. Autorisierung

3.2 Code ändern

rrreeDas obige ist der detaillierte Inhalt vonSo verwenden Sie das Java Shiro-Sicherheitsframework. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

Perfekte Zahl in Java

Aug 30, 2024 pm 04:28 PM

Perfekte Zahl in Java

Aug 30, 2024 pm 04:28 PM

Leitfaden zur perfekten Zahl in Java. Hier besprechen wir die Definition, Wie prüft man die perfekte Zahl in Java?, Beispiele mit Code-Implementierung.

Zufallszahlengenerator in Java

Aug 30, 2024 pm 04:27 PM

Zufallszahlengenerator in Java

Aug 30, 2024 pm 04:27 PM

Leitfaden zum Zufallszahlengenerator in Java. Hier besprechen wir Funktionen in Java anhand von Beispielen und zwei verschiedene Generatoren anhand ihrer Beispiele.

Weka in Java

Aug 30, 2024 pm 04:28 PM

Weka in Java

Aug 30, 2024 pm 04:28 PM

Leitfaden für Weka in Java. Hier besprechen wir die Einführung, die Verwendung von Weka Java, die Art der Plattform und die Vorteile anhand von Beispielen.

Smith-Nummer in Java

Aug 30, 2024 pm 04:28 PM

Smith-Nummer in Java

Aug 30, 2024 pm 04:28 PM

Leitfaden zur Smith-Zahl in Java. Hier besprechen wir die Definition: Wie überprüft man die Smith-Nummer in Java? Beispiel mit Code-Implementierung.

Fragen zum Java Spring-Interview

Aug 30, 2024 pm 04:29 PM

Fragen zum Java Spring-Interview

Aug 30, 2024 pm 04:29 PM

In diesem Artikel haben wir die am häufigsten gestellten Fragen zu Java Spring-Interviews mit ihren detaillierten Antworten zusammengestellt. Damit Sie das Interview knacken können.

Brechen oder aus Java 8 Stream foreach zurückkehren?

Feb 07, 2025 pm 12:09 PM

Brechen oder aus Java 8 Stream foreach zurückkehren?

Feb 07, 2025 pm 12:09 PM

Java 8 führt die Stream -API ein und bietet eine leistungsstarke und ausdrucksstarke Möglichkeit, Datensammlungen zu verarbeiten. Eine häufige Frage bei der Verwendung von Stream lautet jedoch: Wie kann man von einem Foreach -Betrieb brechen oder zurückkehren? Herkömmliche Schleifen ermöglichen eine frühzeitige Unterbrechung oder Rückkehr, aber die Stream's foreach -Methode unterstützt diese Methode nicht direkt. In diesem Artikel werden die Gründe erläutert und alternative Methoden zur Implementierung vorzeitiger Beendigung in Strahlverarbeitungssystemen erforscht. Weitere Lektüre: Java Stream API -Verbesserungen Stream foreach verstehen Die Foreach -Methode ist ein Terminalbetrieb, der einen Vorgang für jedes Element im Stream ausführt. Seine Designabsicht ist

Zeitstempel für Datum in Java

Aug 30, 2024 pm 04:28 PM

Zeitstempel für Datum in Java

Aug 30, 2024 pm 04:28 PM

Anleitung zum TimeStamp to Date in Java. Hier diskutieren wir auch die Einführung und wie man Zeitstempel in Java in ein Datum konvertiert, zusammen mit Beispielen.

Gestalten Sie die Zukunft: Java-Programmierung für absolute Anfänger

Oct 13, 2024 pm 01:32 PM

Gestalten Sie die Zukunft: Java-Programmierung für absolute Anfänger

Oct 13, 2024 pm 01:32 PM

Java ist eine beliebte Programmiersprache, die sowohl von Anfängern als auch von erfahrenen Entwicklern erlernt werden kann. Dieses Tutorial beginnt mit grundlegenden Konzepten und geht dann weiter zu fortgeschrittenen Themen. Nach der Installation des Java Development Kit können Sie das Programmieren üben, indem Sie ein einfaches „Hello, World!“-Programm erstellen. Nachdem Sie den Code verstanden haben, verwenden Sie die Eingabeaufforderung, um das Programm zu kompilieren und auszuführen. Auf der Konsole wird „Hello, World!“ ausgegeben. Mit dem Erlernen von Java beginnt Ihre Programmierreise, und wenn Sie Ihre Kenntnisse vertiefen, können Sie komplexere Anwendungen erstellen.