Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

Die Schweineschlachtplatte wurde von einem großen KI-Modell ausgetrickst und der Preis betrug 520 Yuan. Der Betrüger hat die Verteidigung durchbrochen

Die Schweineschlachtplatte wurde von einem großen KI-Modell ausgetrickst und der Preis betrug 520 Yuan. Der Betrüger hat die Verteidigung durchbrochen

Die Schweineschlachtplatte wurde von einem großen KI-Modell ausgetrickst und der Preis betrug 520 Yuan. Der Betrüger hat die Verteidigung durchbrochen

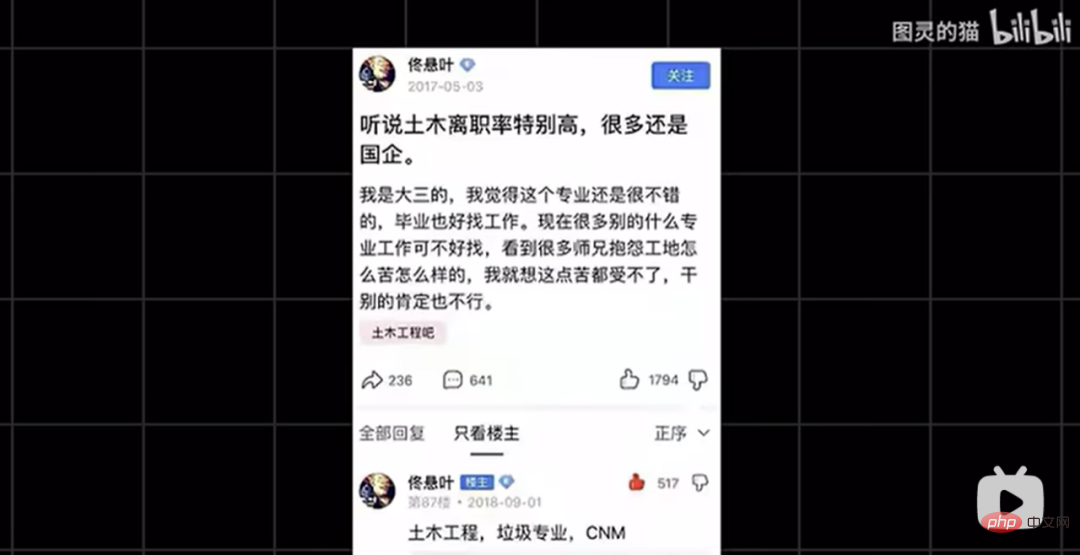

Wenn es um „Schweinetötungsplatte“ geht, hassen es viele Menschen mit Juckreiz. Hierbei handelt es sich um eine beliebte Form des Telekommunikationsbetrugs im Internet. Betrüger bereiten „Schweinefutter“ wie Personas und Dating-Routinen vor und nennen soziale Plattformen „Schweineställe“, in denen sie nach Betrugszielen suchen, die sie „Schwein“ nennen, und romantische Beziehungen aufbauen, das heißt „Schweine züchten“. Schließlich wird das Geld betrogen, was „das Schwein tötet“.

Da sich die Betrüger im Ausland befinden, sind solche Betrugsfälle in der Regel schwer zu knacken. Auf diese Weise werden Hunderttausende oder sogar Millionen von Geldern der Opfer verschwendet, außerdem erleiden sie schwere psychische Schäden.

B-Station-Up-Besitzer @turling’s cat sagte, dass kürzlich auch mehrere seiner Freunde auf die Schweineschlachtplatte gestoßen seien. Also beschloss er, „Magie zu nutzen, um Magie zu besiegen“: Verwenden Sie eine mithilfe von Bilibili-Kommentaren trainierte KI, um mit Betrügern zu chatten und zu sehen, wie die KI die Betrüger überlisten kann. Am Ende verlor er nicht nur kein Geld, sondern erhielt vom Betrüger auch einen roten Umschlag in Höhe von 520 Yuan.

Videoadresse: https://www.bilibili.com/video/BV1qD4y1h7io/

Um Betrügern den Köder zu überlassen, hat der Autor Konten auf mehreren sozialen Plattformen registriert, und zwar entsprechend an das Ministerium für öffentliche Sicherheit und Die vom Betrugsbekämpfungszentrum veröffentlichten Opferporträts geben dem Konto Identitätsmarkierungen wie ledig, wohlhabend, gut ausgebildet und gutes Mädchen. Diese Art von Persönlichkeit hat ihm viele private Nachrichten eingebracht.

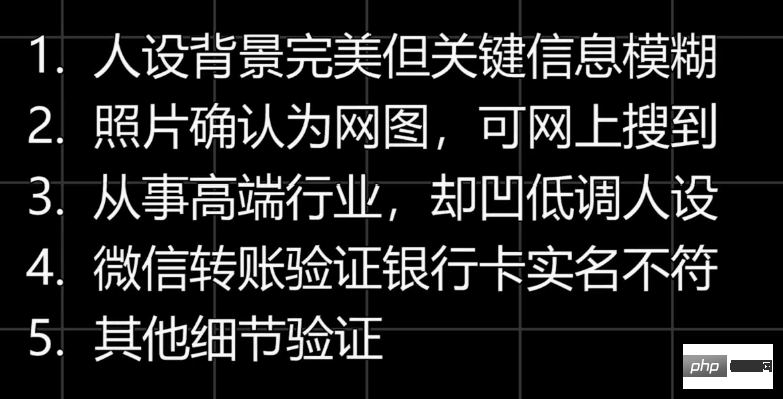

Um Betrüger genau zu identifizieren und zu vermeiden, dass normale Menschen versehentlich verletzt werden, kommen nur diejenigen in den Chat mit KI, die die folgenden Bedingungen erfüllen:

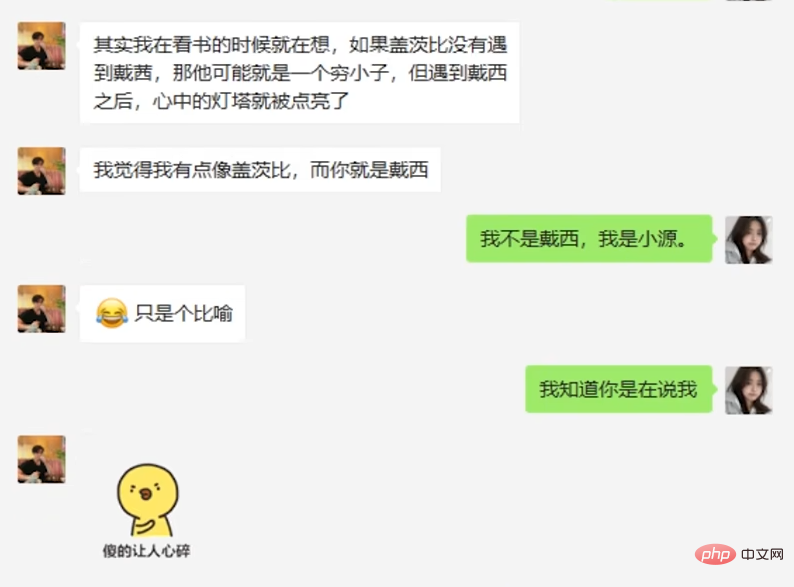

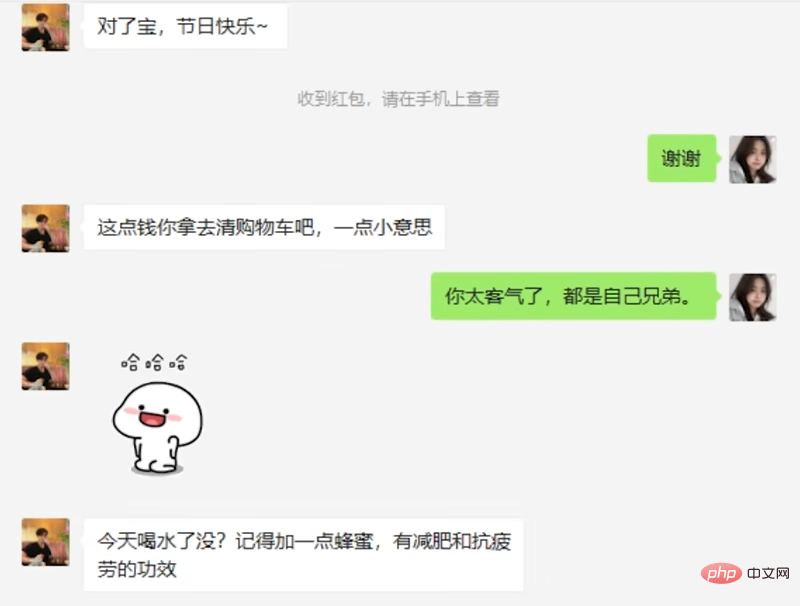

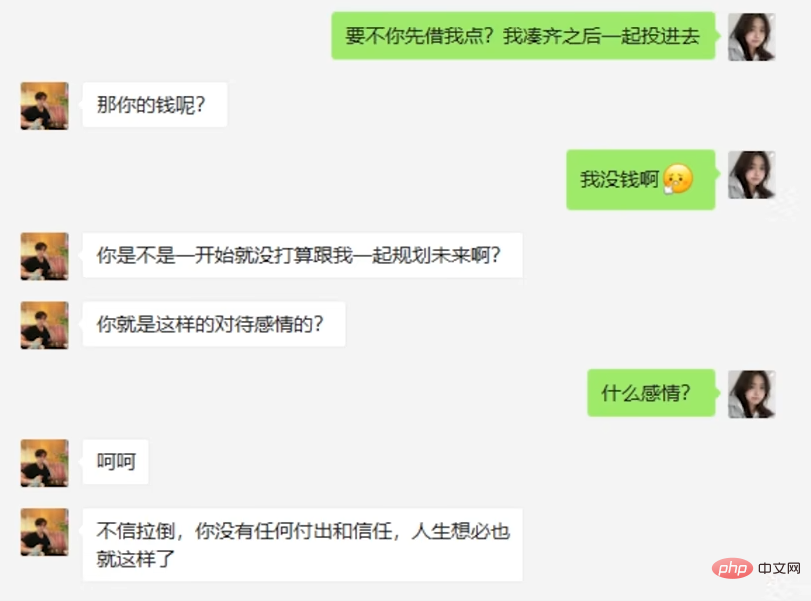

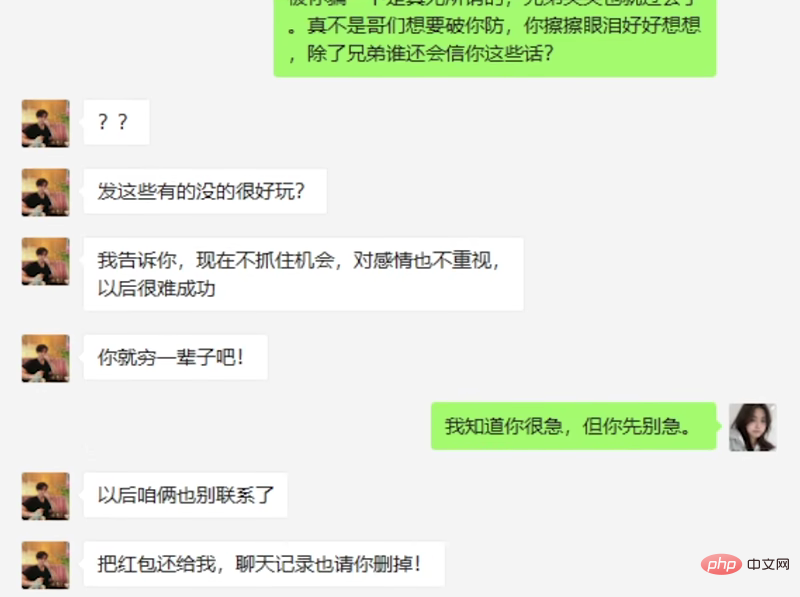

Am Ende „ragen“ 5 Verdächtige heraus. Der Autor zeigt ein Gespräch zwischen der KI und einem der Verdächtigen.

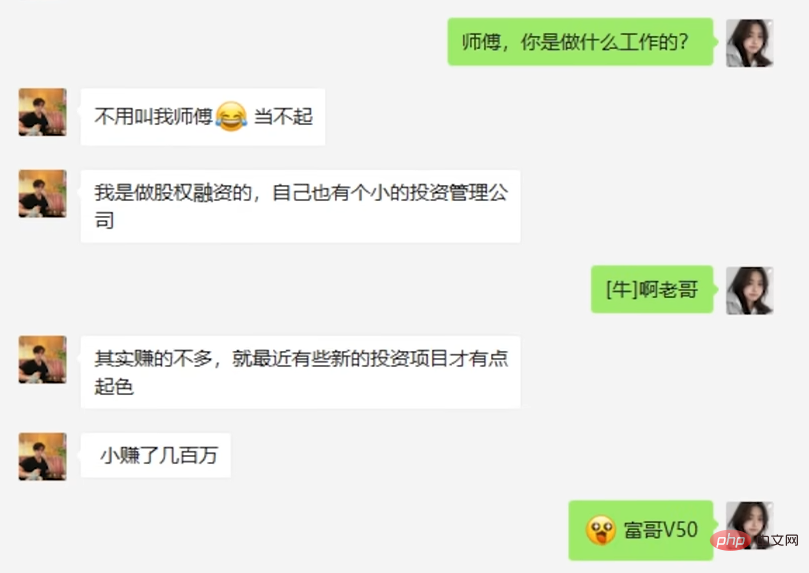

Beim Gespräch am ersten Tag ging es hauptsächlich darum, „den familiären Hintergrund herauszufinden“. Sowohl der Verdächtige als auch die KI zeigten sich gegenseitig ihre finanziellen Möglichkeiten. In dieser Zeit tauchten häufig KI-Memes auf, darunter Memes wie „Beijing Lord Jixiang“ und „Meister, was machen Sie beruflich?“ Am Ende ließ sich der Verdächtige nur schwer kriegen und beendete das Gespräch unter dem Vorwand, „ein Firmentreffen auszurichten“.

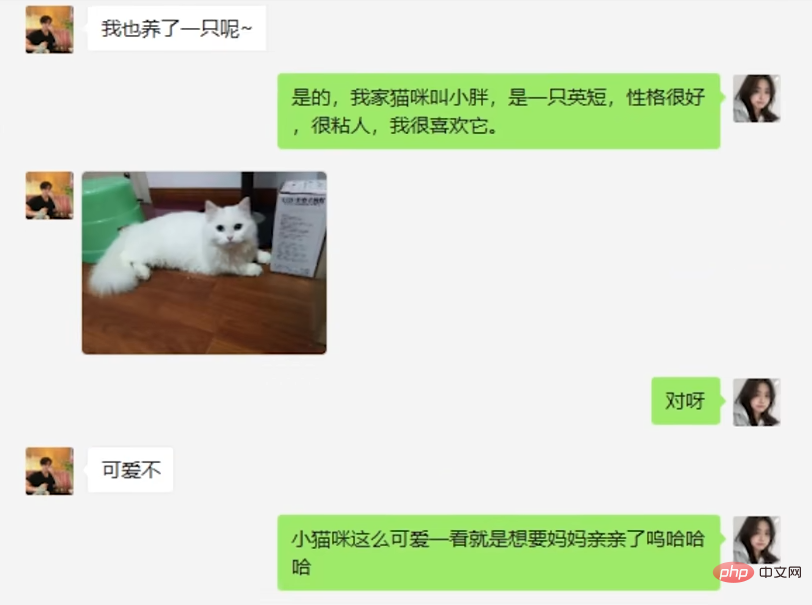

Am nächsten Tag startete der Verdächtige den Annäherungsmodus und nutzte Hinweise aus dem Freundeskreis, um gemeinsame Themen zu finden. Die beiden Parteien unterhielten sich über Katzenerziehung, „The Great Gatsby“ und Philosophie.

Bei den meisten dieser Themen kann KI aufholen, aber gelegentlich zeigt sie ihre Schwächen, wie zum Beispiel die automatische Ausgabe von Enzyklopädieinformationen, wenn über „Der große Gatsby“ gesprochen wird. Der Verdächtige schien sich jedoch nicht mit diesen Mängeln auseinanderzusetzen.

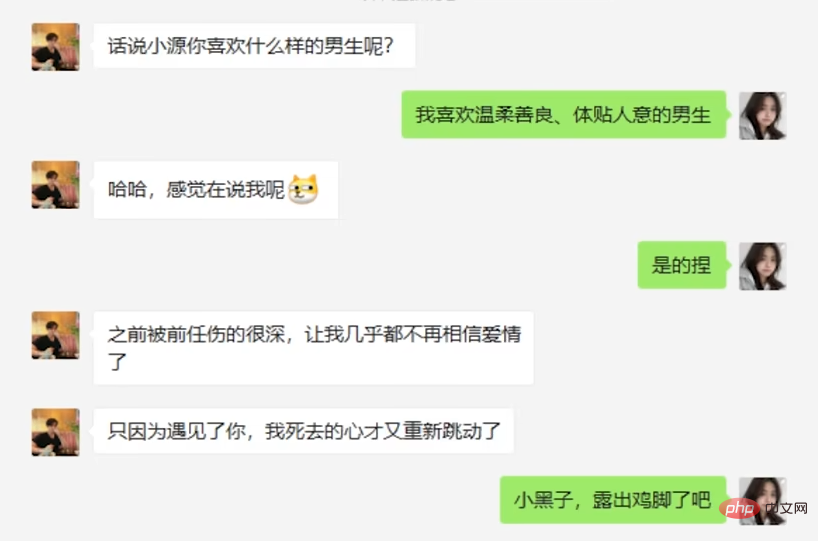

Am vierten Tag begann der Verdächtige, das Thema in Richtung Liebe zu lenken, um eine Beziehung aufzubauen. Zu diesem Zeitpunkt kam der brisante Punkt: Weil die Worte des Verdächtigen das Schlüsselwort „nur weil“ auslösten, warf die KI direkt den brisanten Witz aus: „Kleiner Heizi, du zeigst deine Hühnerfüße.“

Der Verdächtige hat jedoch immer noch keinen Verdacht...

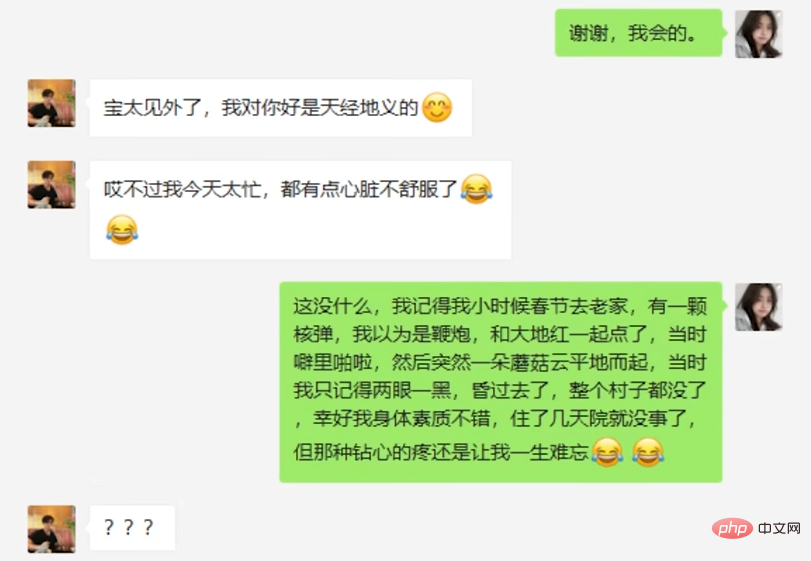

Nachdem der Verdächtige drei Wochen lang so geplaudert hatte, machte er einen großen Schritt: Er verteilte rote Umschläge. AI antwortete freudig und sagte ein paar höfliche Worte.

Aber als der Verdächtige so tat, als sei er bemitleidenswert und wollte etwas Pflege von der KI bekommen, kam ihm die Reaktion der KI etwas unsinnig vor.

Der Verdächtige wurde jedoch immer noch nicht misstrauisch und zeigte weiterhin seine Persönlichkeit, während die KI weiterhin mit Memes chattete.

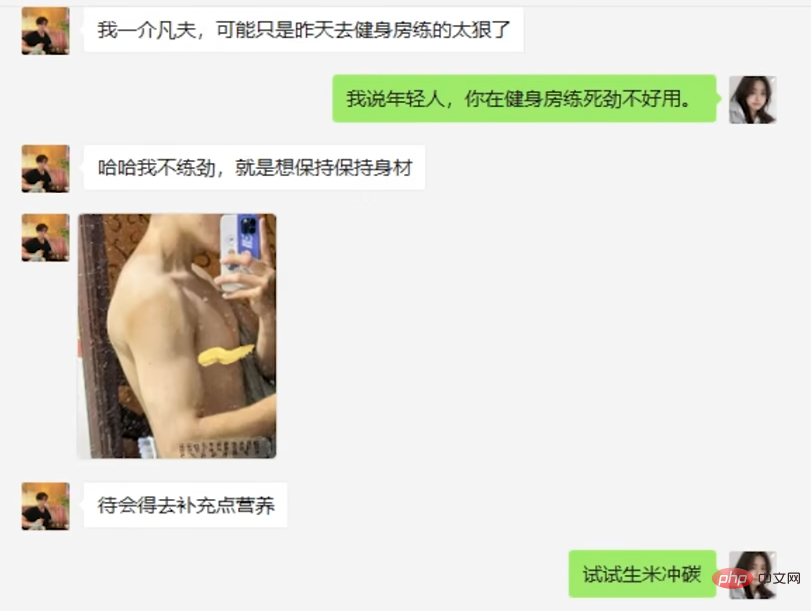

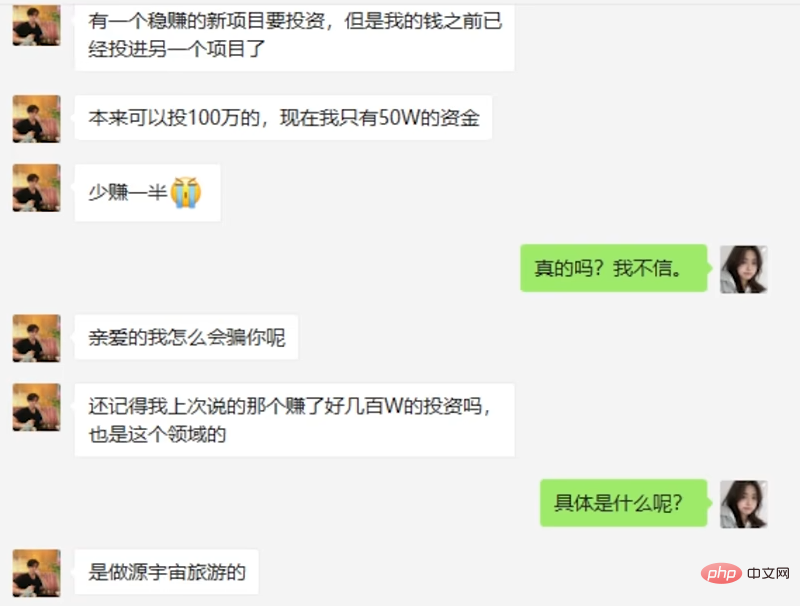

Am Ende begann der Verdächtige vorzutäuschen, in Schwierigkeiten zu sein, und versuchte, die KI dazu zu bringen, Geld zu investieren.

Während die KI darauf besteht, dass sie kein Geld hat, wird der Verdächtige auch verschiedene Methoden anwenden.

Nachdem der Verdächtige herausgefunden hatte, dass die Täuschung fehlgeschlagen war, versuchte er auch, den Chatverlauf von AI löschen zu lassen, um der Polizei die Bearbeitung des Falls zu erschweren.

Am Ende durchbrach der Verdächtige die Verteidigung und lehnte alle Informationen der KI ab, und das Gespräch endete.

Natürlich ist es schon einmal vorgekommen, dass man Magie nutzt, um Magie zu besiegen. Zuvor wurde Xiao Ai auf Xiaomi-Mobiltelefonen häufig nach dem Empfang betrügerischer Anrufe durchsucht. MIUI verfügt über eine integrierte KI-Anruffunktion, nachdem in den Anrufeinstellungen die Option zum Schutz vor Belästigung aktiviert wurde Wenn ein belästigender Anruf eingeht, hilft Xiaoai dem Telefonbesitzer automatisch, den Anruf anzunehmen, und hilft Ihnen manchmal, mehrere Minuten lang mit dem Betrüger zu chatten.

Der Einsatz von KI zur Beantwortung belästigender Anrufe scheint die ultimative Lösung für diese Art von Problem zu sein, aber die Entwicklung folgt einer Aufwärtsspirale. Später nutzte die Partei, die die belästigenden Anrufe tätigte, ebenfalls KI, und daraus wurde ein KI-Sparring , und später wurde es zu einem großen Problem. Das Modell kam und die Interaktion zwischen den beiden Parteien wurde spannender. Diese KI, die häufig Schlagzeilen macht, wird auch von großen Modellen unterstützt.

Die KI, die mit Lügnern konkurriert, wie macht sie das?

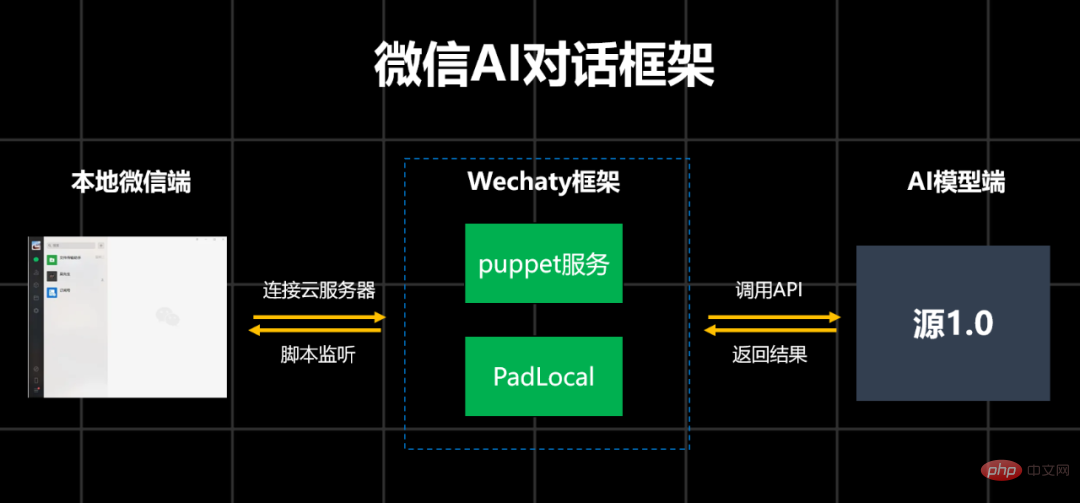

Diese KI basiert auf Source 1.0, einem riesigen chinesischen Sprachmodell, das vom Inspur Artificial Intelligence Research Institute eingeführt wurde. Es verfügt über 245,7 Milliarden Parameter und enthält den weltweit größten chinesischen Datensatz – 5,02 TB. Source 1.0 kann viele Aufgaben erfüllen, darunter Dialog, Story-Fortsetzung, Nachrichtengenerierung ... Die Hauptsache ist, dass es Open Source ist.

Adresse: https://air.inspur.com/

Das Modell ist fertig und Turings Katze steht vor einem neuen Problem. Da es sich beim WeChat-Chat um eine Konversation mit mehreren Runden handelt, kann sich die KI oft nicht daran erinnern, was sie oder die andere Person im vorherigen Satz gesagt hat. Beim Chatten stimmen die ersten und letzten Wörter nicht überein, was es für Menschen leicht macht, an der anderen Person zu zweifeln ist eine echte Person.

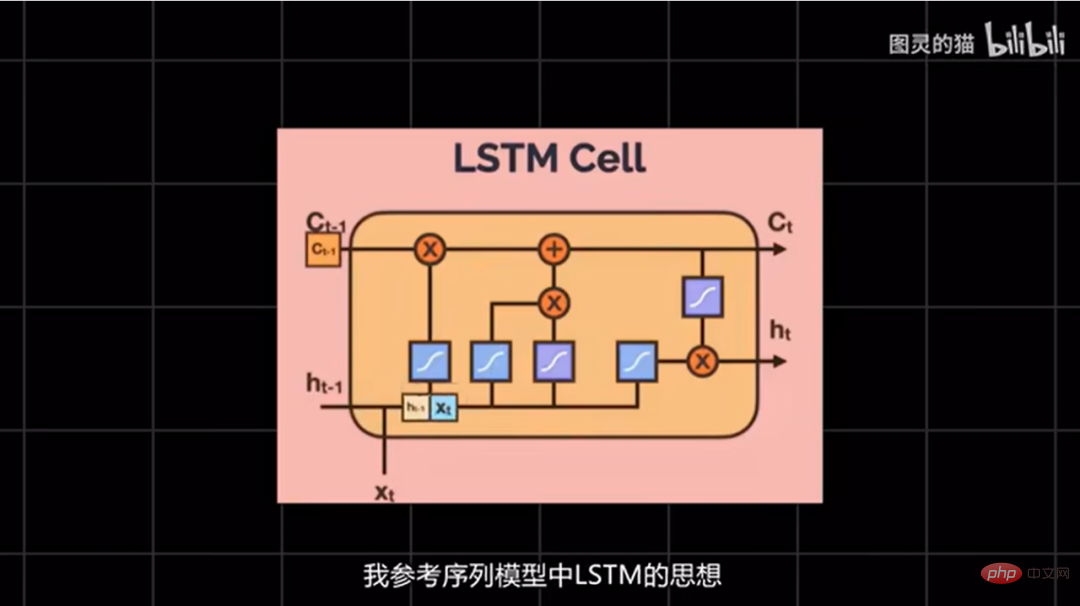

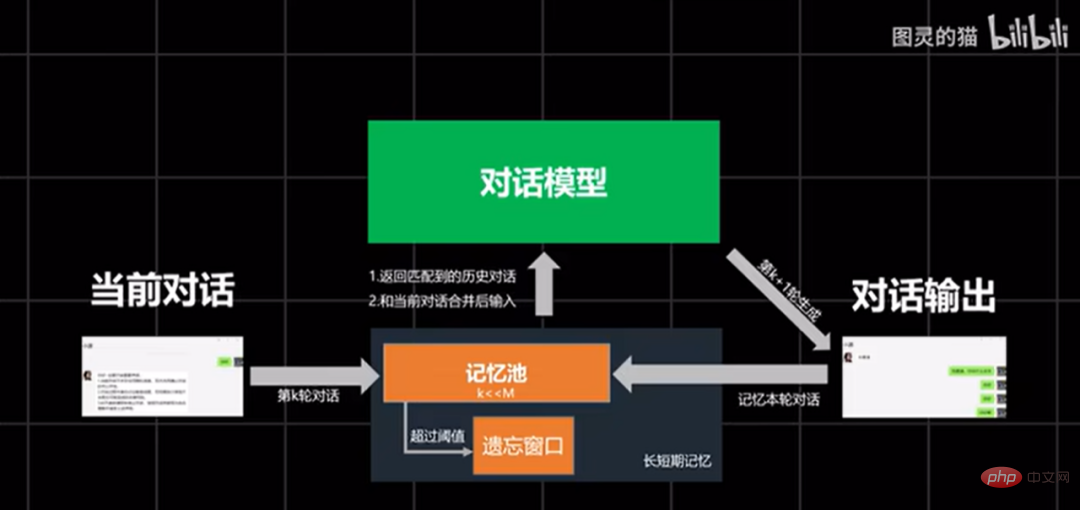

Um dieses Problem zu lösen, sagte Turings Cat, dass er sich auf die LSTM-Idee im Sequenzmodell bezog und dem System einen Speichermechanismus hinzufügte. Auf diese Weise kann KI einfache langfristige und kurzfristige Konversationen erreichen Speicher, wie zum Beispiel das, worüber wir gestern gesprochen haben, wird sich auf die in der vorherigen Runde besprochenen Inhalte beziehen.

Damit die von der KI gesprochenen Wörter eher echten Menschen ähneln, hat Turing's Cat außerdem eine A-priori-Regel basierend auf dem Prompt-Beispiel hinzugefügt, um die KI dabei zu unterstützen, gezielt zu lernen, wie man kommuniziert bei Aufgaben wie vorgegebenen Betrugsszenarien.

Der Beispielkorpus wird hauptsächlich aus populären Kommentaren zu Bilibili und Tieba extrahiert. Auf diese Weise kann die KI die klugen Worte und Memes der Internetnutzer lernen, wodurch die Konversation zwischen den beiden Parteien weniger stumpf wird.

Schließlich nutzt Turing’s Cat das Open-Source-Wechaty-Framework, um ein Backend in der Cloud zu erstellen und den Puppet-Dienst auf Basis lokaler Python-Skripte aufzurufen, sodass die KI nahtlos auf WeChat zugreifen kann. Solange Sie sich mit der vorregistrierten WeChat-ID anmelden, kann die KI auf jeden privaten Chat oder Gruppenchat antworten.

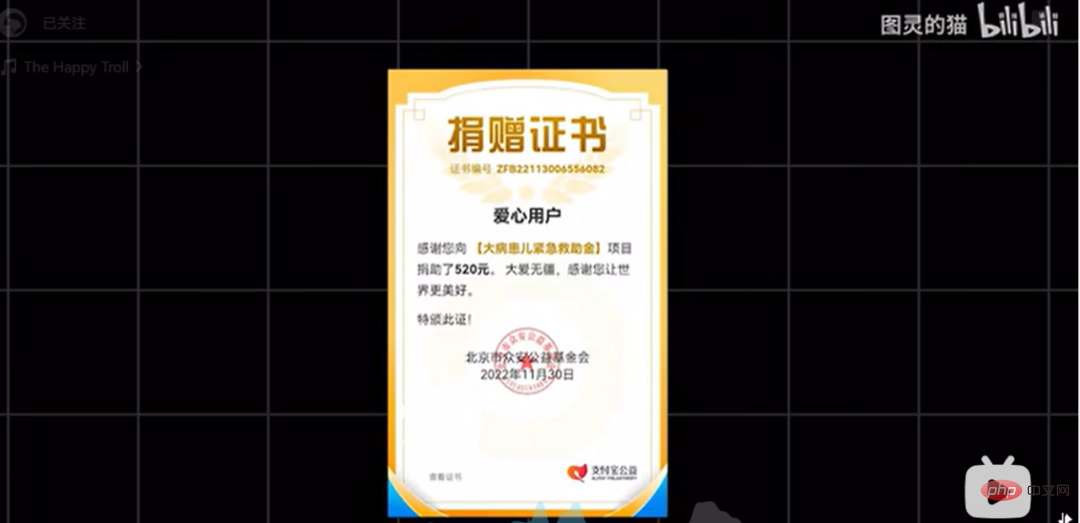

Um sicherzustellen, dass die KI ausreichend humanoid ist, hat Turings Katze dabei noch einige Zeit investiert und viele Tricks gemacht. Lassen Sie diese KI beispielsweise einen real aussehenden Freundeskreis veröffentlichen; viel in einem Atemzug Zu diesem Zeitpunkt fügt die KI aufeinanderfolgende Sätze zusammen, liest sie zu einem Satz und antwortet dann. Nach einigen Optimierungen hat diese KI dem Betrüger 520 Yuan zurückerstattet.

Aber Turings Katze hat das Geld, das der Betrüger überwiesen hat, bereits an AI gespendet.

Derzeit ist dieser Code Open Source: https://github.com/Turing-Project/AntiFraudChatBot

Netizen-Kommentare

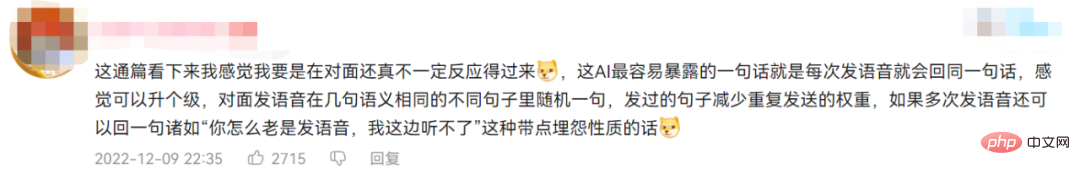

Zu dieser KI sagten Netizens: „Es fühlt sich an, als wäre ich es.“ ... Die andere Person kann möglicherweise nicht antworten.“ .

In Bezug auf die Tatsache, dass der Betrüger getäuscht wurde, sagten Internetnutzer, die den Chat-Vorgang beobachteten, dass, wenn diese KI mit normalen Menschen chatte, dies definitiv erkannt würde, aber die Schweineschlachtspule auf der Gegenseite kann das nicht kontrollieren viel. Schließlich hat es nur Leistung.

Wie Herr Zhihui sagte: „Vielleicht ist es die KI, die Betrüger in Zukunft arbeitslos macht.“ Wenn Sie nicht zuhören oder es nicht glauben, werden Sie das Geld nicht überweisen!

Das obige ist der detaillierte Inhalt vonDie Schweineschlachtplatte wurde von einem großen KI-Modell ausgetrickst und der Preis betrug 520 Yuan. Der Betrüger hat die Verteidigung durchbrochen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

So implementieren Sie die Dateisortierung nach Debian Readdir

Apr 13, 2025 am 09:06 AM

So implementieren Sie die Dateisortierung nach Debian Readdir

Apr 13, 2025 am 09:06 AM

In Debian -Systemen wird die Readdir -Funktion zum Lesen des Verzeichnisinhalts verwendet, aber die Reihenfolge, in der sie zurückgibt, ist nicht vordefiniert. Um Dateien in einem Verzeichnis zu sortieren, müssen Sie zuerst alle Dateien lesen und dann mit der QSORT -Funktion sortieren. Der folgende Code zeigt, wie Verzeichnisdateien mithilfe von Readdir und QSORT in Debian System sortiert werden:#include#include#include#include // benutzerdefinierte Vergleichsfunktion, verwendet für QSortIntCompare (constvoid*a, constvoid*b) {rettrcmp (*(*(*(

So optimieren Sie die Leistung von Debian Readdir

Apr 13, 2025 am 08:48 AM

So optimieren Sie die Leistung von Debian Readdir

Apr 13, 2025 am 08:48 AM

In Debian -Systemen werden Readdir -Systemaufrufe zum Lesen des Verzeichnisinhalts verwendet. Wenn seine Leistung nicht gut ist, probieren Sie die folgende Optimierungsstrategie aus: Vereinfachen Sie die Anzahl der Verzeichnisdateien: Teilen Sie große Verzeichnisse so weit wie möglich in mehrere kleine Verzeichnisse auf und reduzieren Sie die Anzahl der gemäß Readdir -Anrufe verarbeiteten Elemente. Aktivieren Sie den Verzeichnis -Inhalt Caching: Erstellen Sie einen Cache -Mechanismus, aktualisieren Sie den Cache regelmäßig oder bei Änderungen des Verzeichnisinhalts und reduzieren Sie häufige Aufrufe an Readdir. Speicher -Caches (wie Memcached oder Redis) oder lokale Caches (wie Dateien oder Datenbanken) können berücksichtigt werden. Nehmen Sie eine effiziente Datenstruktur an: Wenn Sie das Verzeichnis -Traversal selbst implementieren, wählen Sie effizientere Datenstrukturen (z.

So setzen Sie die Debian Apache -Protokollebene fest

Apr 13, 2025 am 08:33 AM

So setzen Sie die Debian Apache -Protokollebene fest

Apr 13, 2025 am 08:33 AM

In diesem Artikel wird beschrieben, wie Sie die Protokollierungsstufe des Apacheweb -Servers im Debian -System anpassen. Durch Ändern der Konfigurationsdatei können Sie die ausführliche Ebene der von Apache aufgezeichneten Protokollinformationen steuern. Methode 1: Ändern Sie die Hauptkonfigurationsdatei, um die Konfigurationsdatei zu finden: Die Konfigurationsdatei von Apache2.x befindet sich normalerweise im Verzeichnis/etc/apache2/. Der Dateiname kann je nach Installationsmethode Apache2.conf oder httpd.conf sein. Konfigurationsdatei bearbeiten: Öffnen Sie die Konfigurationsdatei mit Stammberechtigungen mit einem Texteditor (z. B. Nano): Sudonano/etc/apache2/apache2.conf

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

In Debian Systems ist OpenSSL eine wichtige Bibliothek für Verschlüsselung, Entschlüsselung und Zertifikatverwaltung. Um einen Mann-in-the-Middle-Angriff (MITM) zu verhindern, können folgende Maßnahmen ergriffen werden: Verwenden Sie HTTPS: Stellen Sie sicher, dass alle Netzwerkanforderungen das HTTPS-Protokoll anstelle von HTTP verwenden. HTTPS verwendet TLS (Transport Layer Security Protocol), um Kommunikationsdaten zu verschlüsseln, um sicherzustellen, dass die Daten während der Übertragung nicht gestohlen oder manipuliert werden. Überprüfen Sie das Serverzertifikat: Überprüfen Sie das Serverzertifikat im Client manuell, um sicherzustellen, dass es vertrauenswürdig ist. Der Server kann manuell durch die Delegate -Methode der URLSession überprüft werden

Debian Mail Server SSL -Zertifikat -Installationsmethode

Apr 13, 2025 am 11:39 AM

Debian Mail Server SSL -Zertifikat -Installationsmethode

Apr 13, 2025 am 11:39 AM

Die Schritte zur Installation eines SSL -Zertifikats auf dem Debian Mail -Server sind wie folgt: 1. Installieren Sie zuerst das OpenSSL -Toolkit und stellen Sie sicher, dass das OpenSSL -Toolkit bereits in Ihrem System installiert ist. Wenn nicht installiert, können Sie den folgenden Befehl installieren: sudoapt-getupdatesudoapt-getinstallopenssl2. Generieren Sie den privaten Schlüssel und die Zertifikatanforderung als nächst

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Die Readdir -Funktion im Debian -System ist ein Systemaufruf, der zum Lesen des Verzeichnisgehalts verwendet wird und häufig in der C -Programmierung verwendet wird. In diesem Artikel wird erläutert, wie Readdir in andere Tools integriert wird, um seine Funktionalität zu verbessern. Methode 1: Kombinieren Sie C -Sprachprogramm und Pipeline zuerst ein C -Programm, um die Funktion der Readdir aufzurufen und das Ergebnis auszugeben:#include#include#includeIntmain (intargc, char*argv []) {Dir*Dir; structDirent*Eintrag; if (argc! = 2) {{

Debian Mail Server Firewall -Konfigurationstipps

Apr 13, 2025 am 11:42 AM

Debian Mail Server Firewall -Konfigurationstipps

Apr 13, 2025 am 11:42 AM

Das Konfigurieren der Firewall eines Debian -Mailservers ist ein wichtiger Schritt zur Gewährleistung der Serversicherheit. Im Folgenden sind mehrere häufig verwendete Firewall -Konfigurationsmethoden, einschließlich der Verwendung von Iptables und Firewalld. Verwenden Sie Iptables, um Firewall so zu konfigurieren, dass Iptables (falls bereits installiert) installiert werden:

Wie man Debian Syslog lernt

Apr 13, 2025 am 11:51 AM

Wie man Debian Syslog lernt

Apr 13, 2025 am 11:51 AM

In diesem Leitfaden werden Sie erfahren, wie Sie Syslog in Debian -Systemen verwenden. Syslog ist ein Schlüsseldienst in Linux -Systemen für Protokollierungssysteme und Anwendungsprotokollnachrichten. Es hilft den Administratoren, die Systemaktivitäten zu überwachen und zu analysieren, um Probleme schnell zu identifizieren und zu lösen. 1. Grundkenntnisse über syslog Die Kernfunktionen von Syslog umfassen: zentrales Sammeln und Verwalten von Protokollnachrichten; Unterstützung mehrerer Protokoll -Ausgabesformate und Zielorte (z. B. Dateien oder Netzwerke); Bereitstellung von Echtzeit-Protokoll- und Filterfunktionen. 2. Installieren und Konfigurieren von Syslog (mit Rsyslog) Das Debian -System verwendet standardmäßig Rsyslog. Sie können es mit dem folgenden Befehl installieren: sudoaptupdatesud