Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

So beheben Sie APT-Angriffe auf die Lieferkette von SolarWinds mit einem Klick

So beheben Sie APT-Angriffe auf die Lieferkette von SolarWinds mit einem Klick

So beheben Sie APT-Angriffe auf die Lieferkette von SolarWinds mit einem Klick

SolarWindsDer APT-Angriff auf die Lieferkette wurde aufgedeckt

Kürzlich hat der APT-Angriff auf die Lieferkette von SolarWinds die Aufmerksamkeit der Branche auf sich gezogen. SolarWinds gab offiziell bekannt, dass sich in den betroffenen Versionen der SolarWinds Orion Platform von 2019.4 HF5 bis 2020.2.1 und den zugehörigen Patchpaketen Schadcode mit hochkomplexem Backdoor-Verhalten befindet.

Es wird berichtet, dass die Hintertür die Möglichkeit enthält, Dateien zu übertragen, Dateien auszuführen, das System zu analysieren, die Maschine neu zu starten und Systemdienste zu deaktivieren, wodurch Benutzer, die kontaminierte Pakete installiert haben, dem Risiko eines Datenlecks ausgesetzt sind.

Da das Modul über ein digitales Signaturzertifikat von SolarWinds verfügt, hat es einen Whitelist-Effekt für Antivirensoftware. Es ist stark verborgen, schwer zu erkennen und birgt großen Schaden.

Ein-Klick-Zugriff, Notfall-Fehlerbehebung

Gegenmaßnahmen: Überwachen Sie den Exportverkehr, um zu sehen, ob ein Anforderungspaket für den Domänennamen avsvmcloud.com vorhanden ist , starten Sie die Fehlerbehebung für den Host.

Anheng Cloud DNS Threat Response Cloud Gateway kann Benutzern durch Netzwerkverhaltenserkennung dabei helfen, SolarWinds-Schwachstellen rechtzeitig zu entdecken. Das für diese Schwachstelle charakteristische Netzwerkverhalten besteht darin, dass der infizierte Host den Domänennamen avsvmcloud.com abfragt, solange der DNS-Abfrageverkehr aller Geräte des Unternehmens überwacht wird und der Domänenname avsvmcloud.com im Zusammenhang mit der Solarwinds-Schwachstelle erkannt wird Durch die Rückverfolgung bis zur Quelle kann der infizierte Host so schnell wie möglich und kostengünstig erkannt und lokalisiert werden und eine Untersuchung auf dem Host durchgeführt werden.

Scannen

Scannen Sie den QR-Code oder öffnen Sie:

http://dns.anhengcloud.com (Sie können klicken, um den Originaltext zu lesen)

二天

Fügen Sie die aktuelle Netzwerkumgebung hinzu Beenden Sie die IP (öffentliche IP) und verweisen Sie die eigenständige DNS-Konfiguration oder den nächsten Hop des DNS-Servers auf den DNS-Knoten 121.36.198.132 oder 119.3.159.107 des DNS Threat Response Cloud Gateway. Nach Abschluss des Hinzufügens kann das aktuelle Netzwerk verwendet werden geschützt und überwacht.

Nach dem Hinzufügen der Export-IP gibt es eine Standardrichtlinie, die global wirksam wird. Benutzer können benutzerdefinierte Richtlinien hinzufügen, die Art der zu erkennenden bösartigen Domänennamen und die Schutzintensität auswählen und den Domänennamen schwarz und anpassen Weiße Liste.

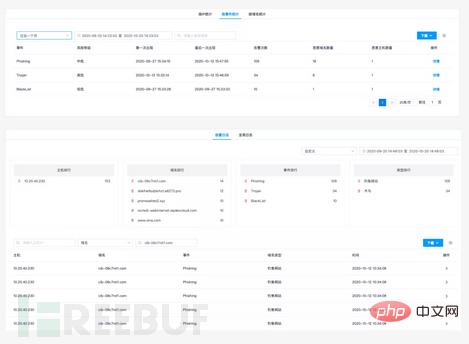

Drei Prüfungen

Das Statistikmodul für Schutzergebnisse kann den Alarmstatus anhand der IP-, Ereignis- und Domänennamendimensionen anzeigen und unter bestimmten Bedingungen auch Protokollabfragen anzeigen.

Das obige ist der detaillierte Inhalt vonSo beheben Sie APT-Angriffe auf die Lieferkette von SolarWinds mit einem Klick. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

Beispielanalyse für die Verwendung von ZoomEye zur Erkennung von APT-Angriffen

May 27, 2023 pm 07:19 PM

Beispielanalyse für die Verwendung von ZoomEye zur Erkennung von APT-Angriffen

May 27, 2023 pm 07:19 PM

Die Online-Daten auf ZoomEye befinden sich im Überschreib- und Aktualisierungsmodus. Das heißt, wenn beim zweiten Scan keine Daten gescannt werden, werden die aktualisierten Daten nicht überschrieben. Die beim ersten Scan erhaltenen Daten auf ZoomEye bleiben erhalten Hier gibt es tatsächlich eine gute Szene in der Rückverfolgbarkeit dieser Art von böswilligen Angriffen: Die Download-Server, die von böswilligen Angriffen wie Botnet, APT und anderen Angriffen genutzt werden, werden in der Regel direkt deaktiviert und aufgegeben, nachdem sie entdeckt wurden. Natürlich werden einige gehackt Ziele, und sie sind auch sehr gewalttätig. Daher ist es wahrscheinlich, dass viele Angriffsseiten von ZoomEye online zwischengespeichert werden. Natürlich können Sie mit den in der ZoomEye-Verlaufs-API bereitgestellten Daten die Anzahl der Banner abfragen, die bei jedem Scan erhalten wurden, unabhängig davon, ob Sie ihn abdecken oder nicht.

Was ist der Unterschied zwischen den Linux-Paketverwaltungstools yum und apt?

May 30, 2023 am 09:53 AM

Was ist der Unterschied zwischen den Linux-Paketverwaltungstools yum und apt?

May 30, 2023 am 09:53 AM

Im Allgemeinen werden bekannte Linux-Systeme grundsätzlich in zwei Kategorien unterteilt: RedHat-Serie: Redhat, Centos, Fedora usw.; Debian-Serie: Debian, Ubuntu usw. yum (YellowdogUpdater, Modified) ist ein Shell-Front-End-Paketmanager in Fedora, RedHat und SUSE. apt (AdvancedPackagingTool) ist ein Shell-Front-End-Paketmanager in Debian und Ubuntu. Übersicht Im Allgemeinen werden die bekannten Linux-Systeme grundsätzlich in zwei Kategorien unterteilt: RedHat-Serie: Redhat, Cento

So analysieren Sie APT-Trojaner anhand des Threat-Intelligence-Cycle-Modells

May 14, 2023 pm 10:01 PM

So analysieren Sie APT-Trojaner anhand des Threat-Intelligence-Cycle-Modells

May 14, 2023 pm 10:01 PM

Über das Threat Intelligence Processing Cycle-Modell Der Begriff „Threat Intelligence Processing Cycle“ (F3EAD) stammt aus dem Militär. Es handelt sich um eine Methode zur Organisation von Ressourcen und zum Einsatz von Truppen, die von den Kommandeuren der US-Armee auf allen Ebenen der Hauptkampfwaffen entwickelt wurde. Das Network Emergency Response Center greift auf diese Methode zurück und verarbeitet Bedrohungsinformationen in den folgenden sechs Phasen: Verarbeitungszyklus für Bedrohungsinformationen Anwendung des F3EAD-Zyklusmodells für die Verarbeitung von Bedrohungsinformationen Schritt 1: Finden Sie das Datum eines bestimmten Monats und stellen Sie es auf der öffentlichen Seite des Partners bereit Cloud-Server Der Systemalarm „Onion“ fand ein mutmaßliches Trojaner-Programm, sodass das Notfallteam schnell mit dem Notfallreaktionsprozess begann: Stakeholder und andere versammelten die Gruppe mit einem Klick und riefen an. Das Opfersystem wird zur Untersuchung isoliert. Das Sicherheitssystem und die Auditprotokolle werden zur Rückverfolgbarkeitsanalyse exportiert. Vorbereitung der Geschäftssystemarchitektur und codebezogener Informationen zur Analyse von Einbruchsverletzungen und Opfern

Wie ändere ich die apt-get-Update-Quelle von Ubuntu?

Jan 05, 2024 pm 03:40 PM

Wie ändere ich die apt-get-Update-Quelle von Ubuntu?

Jan 05, 2024 pm 03:40 PM

Ändern Sie die apt-get-Quelle von Ubuntu manuell. 1. Verwenden Sie das SSH-Tool, um eine Verbindung zu Ubuntu herzustellen (ich verwende xshell). 2. Geben Sie cd/etc/apt/3 in die Befehlszeile ein und sichern Sie die Datei „source.list“ in diesem Verzeichnis (Sie müssen sudo-Berechtigungen haben), dann gibt es eine Datei „source.list.bak“ 4. Löschen Sie den Inhalt der Datei „source.list“ (Hinweis: Er kann nach dem Löschen nicht wiederhergestellt werden, daher müssen Sie den vorherigen Schritt ausführen, um die Datei zu sichern Verwenden Sie zu diesem Zeitpunkt sudo, um anzuzeigen, dass die Berechtigungen nicht ausreichen. Wechseln Sie direkt zum Root-Benutzer und führen Sie diesen Befehl aus. 5. Öffnen Sie source.list mit der Taste i, und fügen Sie die Datei ein Geben Sie die zu ändernde Quelladresse ein und drücken Sie dann

Tutorial zur Installation von PHP8 auf dem Deepin-System.

Feb 19, 2024 am 10:50 AM

Tutorial zur Installation von PHP8 auf dem Deepin-System.

Feb 19, 2024 am 10:50 AM

Um PHP8 auf dem Deepin-System zu installieren, können Sie die folgenden Schritte ausführen: Aktualisieren Sie das System: Öffnen Sie ein Terminal und führen Sie den folgenden Befehl aus, um die Systempakete zu aktualisieren: sudoaptupdatesudoaptupgrade Ondřej SurýPPA-Quelle hinzufügen: PHP8 kann über die Ondřej SurýPPA-Quelle installiert werden. Führen Sie den folgenden Befehl aus, um die Quelle hinzuzufügen: sudoaptinstallsoftware-properties-commonsudoadd-apt-repositoryppa:ondrej/php Aktualisieren Sie die Paketliste: Führen Sie den folgenden Befehl aus, um die Paketliste zu aktualisieren, um PHP in die PPA-Quelle zu erhalten

Tutorial zum Kompilieren und Installieren von Docker auf dem Ubuntu 18.04-System.

Feb 19, 2024 pm 02:03 PM

Tutorial zum Kompilieren und Installieren von Docker auf dem Ubuntu 18.04-System.

Feb 19, 2024 pm 02:03 PM

Das Folgende ist ein Tutorial zum Kompilieren und Installieren von Docker auf dem Ubuntu18.04-System: Deinstallieren Sie die alte Version von Docker (falls bereits installiert): sudoaptremovedockerdocker-enginedocker.iocontainerdrunc Systempakete aktualisieren: sudoaptupdatesudoaptupgrade Docker-Abhängigkeiten installieren: sudoaptinstallapt-transport-httpsca-certificatescurlsoftware- Properties-commonOffizieller Docker-GPG-Schlüssel hinzufügen: curl-

Tutorial zum Kompilieren und Installieren von MySQL5.7 auf dem Ubuntu 20.04-System.

Feb 19, 2024 pm 04:57 PM

Tutorial zum Kompilieren und Installieren von MySQL5.7 auf dem Ubuntu 20.04-System.

Feb 19, 2024 pm 04:57 PM

MySQL 5.7 kann über das offizielle MySQL APT-Repository installiert werden. Im Folgenden sind die Schritte aufgeführt, um MySQL5.7 über das offizielle APT-Repository auf dem Ubuntu20.04-System zu installieren: Fügen Sie das MySQLAPT-Repository hinzu: wgethttps://dev.mysql.com/get/mysql-apt-config_0.8.17-1_all.debsudodpkg- imysql -apt-config_0.8.17-1_all.deb Während des Installationsvorgangs sehen Sie eine Konfigurationsoberfläche. Wählen Sie die MySQLServer-Version 5.7 aus und schließen Sie dann die Konfiguration ab. Paketliste aktualisieren: sud

Ich kann Yum und Installationsmethode im Ubuntu-System nicht finden!

Mar 02, 2024 pm 01:07 PM

Ich kann Yum und Installationsmethode im Ubuntu-System nicht finden!

Mar 02, 2024 pm 01:07 PM

yum ist der Paketmanager in den Distributionen der RedHat-Serie (wie RHEL und CentOS), während Ubuntu einen anderen Paketmanager namens apt (AdvancedPackageTool) verwendet. In Ubuntu-Systemen können Sie den Befehl apt zum Verwalten von Softwarepaketen verwenden. Im Folgenden sind die grundlegenden Schritte zum Installieren von Paketen im Ubuntu-System aufgeführt: Paketindex aktualisieren Bevor Sie einen Installationsvorgang durchführen, führen Sie zunächst den folgenden Befehl aus, um den Paketindex zu aktualisieren: sudoaptupdate Installieren eines Pakets Verwenden Sie den folgenden Befehl, um ein bestimmtes Paket zu installieren: sudoaptinstallpackage_name wird „Paketname&“ #822