Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

So führen Sie eine Analyse der Web-Penetrationsfähigkeiten durch

So führen Sie eine Analyse der Web-Penetrationsfähigkeiten durch

So führen Sie eine Analyse der Web-Penetrationsfähigkeiten durch

Mit der kontinuierlichen Weiterentwicklung von Informationsnetzwerken steigt das Bewusstsein der Menschen für Informationssicherheit von Tag zu Tag, und auch die Sicherheitsschutzmaßnahmen von Informationssystemen werden in der Regel schrittweise an der Internetgrenze des Servers eingesetzt Isolieren Sie interne und externe Netzwerke und isolieren Sie nur das externe Netzwerk. Die erforderlichen Server-Ports werden verfügbar gemacht. Die Einführung dieser Maßnahme kann das Sicherheitsniveau des Informationssystems erheblich verbessern. Für externe Angreifer ist es so, als würden alle irrelevanten Kanäle geschlossen und nur ein notwendiger Zugang freigelassen.

Aber in diesem Zustand gibt es immer noch eine Art Sicherheitsproblem, das nicht vermieden werden kann, nämlich Web-Sicherheitslücke. Der Grund dafür ist, dass die eingegebenen Zeichen des Benutzers beim Schreiben des Programms nicht streng gefiltert werden, sodass Hacker sorgfältig eine schädliche Zeichenfolge erstellen können, um ihre eigenen Ziele zu erreichen.

Wie können wir also herausfinden, ob es solche Sicherheitsprobleme gibt? Im Folgenden werden wir einige relativ einfache Penetrationstechniken auflisten.

XSS-Schwachstelle

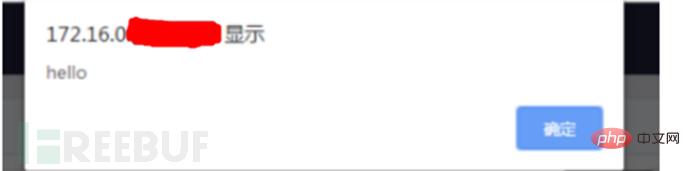

Suchen Sie so viele Stellen wie möglich, die vom Benutzer steuerbar sind und im Seitencode ausgegeben werden können, wie zum Beispiel die folgenden : Jeder Teil des URL-A-Parameters, der URL selbst, des Formulars, des allgemeinen Suchfelds (einschließlich Kommentarbereich, Nachrichtenbereich, persönliche Informationen, Bestellinformationen, Suchfeld, aktuelles Verzeichnis, Bildattribute usw.) und dann den Code eingeben < ;script>alert(hello). Wenn es wie im Bild unten aussieht, dann beachten Sie bitte, dass Ihr System wahrscheinlich einem Cross-Site-Scripting-Angriff ausgesetzt ist.

Cross-Site-Scripting-Angriff XSS-Angreifer fügen bösartigen Skriptcode in die Webseite ein, wenn der Benutzer die Seite durchsucht Das Web Der Skriptcode wird ausgeführt, wodurch der Zweck eines böswilligen Angriffs auf den Benutzer erreicht wird.

XSS-Angriffe zielen auf Angriffe auf Benutzerebene ab! Gespeicherter XSS- und Persistenzcode wird auf dem Server gespeichert, z. B. das Einfügen von Code in persönliche Informationen oder veröffentlichte Artikel usw. Wenn keine Filterung erfolgt oder die Filterung nicht streng ist, werden diese Codes auf dem Server gespeichert Der Benutzer greift auf die Seite „Ausführung des Codes aus“ zu. Diese Art von XSS ist gefährlicher und kann leicht zu Würmern, Cookie-Diebstahl usw. führen.

SQL-Injection

[Gezielte SQL-Anweisung: $sql="select*from admin where id=".$id;]# 🎜 🎜#

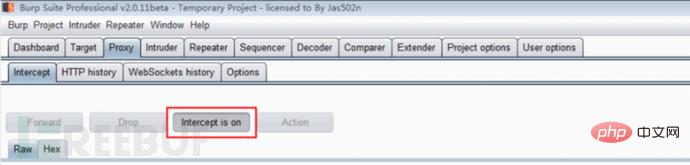

Normaler Zugriff: www.linuxtest.com/test2.php?id=1Injektionspunkt finden: 1. linuxtest/test2.php?id=1', das Ergebnis gibt eine abnormale Seite zurück, was darauf hinweist, dass möglicherweise ein Injektionsknoten vorhanden ist. Fahren Sie mit der folgenden Überprüfung fort. 2. Greifen Sie weiterhin auf www.linuxtest/test2.php?id=1 und 1=1 zu, und das Ergebnis kehrt zur normalen Seite zurück. 3. Greifen Sie weiterhin auf www.linuxtest/test2.php?id=1 und 1=2 zu. Das Ergebnis ist eine abnormale Seite mit einem Injektionsknoten. Sie können Angriffs-SQL direkt nach id= hinzufügen 1. Aussage. [Andere SQL1-Anweisungen: $sql="select*from admin where id=$id";]Gleiche wie oben [Andere SQL2-Anweisung: $sql="select*from admin where id='{$id}'";】Zu diesem Zeitpunkt gibt es einen Injektionspunkt, aber wir müssen die auszuführenden einfachen Anführungszeichen entfernen Die entsprechenden Angriffsmethoden für SQL-Einfügungen sind: Zum Entfernen (und '=) hinzufügen: test2.php?id=1' Union Select 1,2,3 und '=; Das resultierende SQL lautet: select*from admin where id='1' union select 1,2,3 and '='Add (and "='), (union select 1,2,'3 ) usw Mit Administratorrechten oder anderen relativ erweiterten Berechtigungen kann der Angreifer möglicherweise verschiedene Vorgänge an der Tabelle ausführen, einschließlich des Hinzufügens, Löschens oder Aktualisierens von Daten, und möglicherweise sogar die Tabelle direkt löschen 🎜#Das Obige ist ein direkter manueller Vorgang, und im Folgenden werden Sie Zeuge des Eindringens des burp_suite-Tools. 🎜#Wenn Sie eine Anfrage initiieren müssen, wird das Abfangsystem aktiviert, wie in der Abbildung gezeigt unten (am Beispiel einer Website):

#🎜 🎜#

Wenn Sie die gewünschte Seite aufrufen Wenn Sie die Parameter ändern, klicken Sie auf „Schließen“. Bei Erfolg werden die von Ihnen geänderten Parameter zurückgegeben. Dies ist die Sicherheitsanfälligkeit für Abfangmanipulationen. 🎜🎜# Ergebnis:

Ergebnis:

In den meisten Fällen schließt burpsuite Schwachstellenangriffe durch Manipulation von Parametern ab Die Website wird direkt manipuliert. Diese Situation beeinträchtigt nicht nur das Kundenerlebnis, sondern birgt auch betriebliche Risiken, sogar rechtliche Risiken, und eine Reihe von PR-Krisen.

Das obige ist der detaillierte Inhalt vonSo führen Sie eine Analyse der Web-Penetrationsfähigkeiten durch. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1359

1359

52

52

So verwenden Sie Python + Flask, um Echtzeitaktualisierungen und die Anzeige von Protokollen auf Webseiten zu realisieren

May 17, 2023 am 11:07 AM

So verwenden Sie Python + Flask, um Echtzeitaktualisierungen und die Anzeige von Protokollen auf Webseiten zu realisieren

May 17, 2023 am 11:07 AM

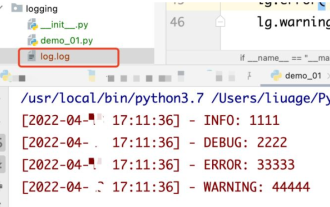

1. Protokollausgabe in eine Datei mithilfe des Moduls: Die Protokollierung kann ein Protokoll auf benutzerdefinierter Ebene generieren und das Protokoll auf einem angegebenen Pfad ausgeben: debug (Debug-Protokoll) = 5) {clearTimeout (Zeit) // Wenn alle Ergebnisse erhalten wurden, 10 Aufeinanderfolgende Zeiten sind leer Protokolllöschung geplante Aufgabe}return}if(data.log_type==2){//Wenn ein neues Protokoll abgerufen wird for(i=0;i

So verwenden Sie den Nginx-Webserver-Caddy

May 30, 2023 pm 12:19 PM

So verwenden Sie den Nginx-Webserver-Caddy

May 30, 2023 pm 12:19 PM

Einführung in Caddy Caddy ist ein leistungsstarker und hoch skalierbarer Webserver, der derzeit über 38.000 Sterne auf Github hat. Caddy ist in der Go-Sprache geschrieben und kann für statisches Ressourcen-Hosting und Reverse-Proxy verwendet werden. Caddy verfügt über die folgenden Hauptfunktionen: Im Vergleich zur komplexen Konfiguration von Nginx ist die ursprüngliche Caddyfile-Konfiguration sehr einfach. Sie kann die Konfiguration über die bereitgestellte AdminAPI dynamisch ändern. Sie unterstützt standardmäßig die automatisierte HTTPS-Konfiguration und kann automatisch HTTPS-Zertifikate beantragen und konfigurieren Sie sie; es kann auf Zehntausende von Websites erweitert werden, ohne dass zusätzliche Abhängigkeiten in der Go-Sprache geschrieben werden müssen; die Speichersicherheit ist besser gewährleistet. Zunächst installieren wir es direkt in CentO

Echtzeitschutz vor Gesichtsblockierungsangriffen im Web (basierend auf maschinellem Lernen)

Jun 10, 2023 pm 01:03 PM

Echtzeitschutz vor Gesichtsblockierungsangriffen im Web (basierend auf maschinellem Lernen)

Jun 10, 2023 pm 01:03 PM

Gesichtsblockierendes Sperrfeuer bedeutet, dass eine große Anzahl von Sperrfeuern vorbeischwebt, ohne die Person im Video zu blockieren, sodass es aussieht, als würden sie hinter der Person schweben. Maschinelles Lernen erfreut sich seit mehreren Jahren großer Beliebtheit, aber viele Menschen wissen nicht, dass diese Funktionen auch in Browsern ausgeführt werden können. Dieser Artikel stellt den praktischen Optimierungsprozess in Videosperren vor diese Lösung, in der Hoffnung, einige Ideen zu öffnen. mediapipeDemo (https://google.github.io/mediapipe/) demonstriert das Implementierungsprinzip des On-Demand-Uploads mit Gesichtsblockierung. Die Hintergrundberechnung des Videoservers extrahiert den Porträtbereich im Videobildschirm und konvertiert ihn in SVG Speichern, während der Client das Video abspielt. Laden Sie SVG vom Server herunter und kombinieren Sie es mit Barrage, Portrait

Verwendung von Jetty7 für die Webserververarbeitung in der Java-API-Entwicklung

Jun 18, 2023 am 10:42 AM

Verwendung von Jetty7 für die Webserververarbeitung in der Java-API-Entwicklung

Jun 18, 2023 am 10:42 AM

Verwendung von Jetty7 für die Webserververarbeitung in der JavaAPI-Entwicklung Mit der Entwicklung des Internets ist der Webserver zum Kernbestandteil der Anwendungsentwicklung geworden und steht auch im Fokus vieler Unternehmen. Um den wachsenden Geschäftsanforderungen gerecht zu werden, entscheiden sich viele Entwickler für die Verwendung von Jetty für die Webserverentwicklung, und seine Flexibilität und Skalierbarkeit sind weithin anerkannt. In diesem Artikel wird erläutert, wie Sie Jetty7 für die Webentwicklung in der JavaAPI-Entwicklung verwenden.

So konfigurieren Sie Nginx, um sicherzustellen, dass der FRP-Server und das Web Port 80 gemeinsam nutzen

Jun 03, 2023 am 08:19 AM

So konfigurieren Sie Nginx, um sicherzustellen, dass der FRP-Server und das Web Port 80 gemeinsam nutzen

Jun 03, 2023 am 08:19 AM

Zunächst werden Sie Zweifel haben: Was ist FRP? Einfach ausgedrückt ist frp ein Intranet-Penetrationstool. Nach der Konfiguration des Clients können Sie über den Server auf das Intranet zugreifen. Jetzt hat mein Server Nginx als Website verwendet und es gibt nur einen Port 80. Was soll ich also tun, wenn der FRP-Server auch Port 80 verwenden möchte? Nach der Abfrage kann dies durch die Verwendung des Reverse-Proxys von Nginx erreicht werden. Hinzufügen: frps ist der Server, frpc ist der Client. Schritt 1: Ändern Sie die Konfigurationsdatei nginx.conf auf dem Server und fügen Sie die folgenden Parameter zu http{} in nginx.conf hinzu: server{listen80

So implementieren Sie die Formularvalidierung für Webanwendungen mit Golang

Jun 24, 2023 am 09:08 AM

So implementieren Sie die Formularvalidierung für Webanwendungen mit Golang

Jun 24, 2023 am 09:08 AM

Die Formularvalidierung ist ein sehr wichtiger Link bei der Entwicklung von Webanwendungen. Sie kann die Gültigkeit der Daten vor dem Absenden der Formulardaten überprüfen, um Sicherheitslücken und Datenfehler in der Anwendung zu vermeiden. Die Formularvalidierung für Webanwendungen kann einfach mit Golang implementiert werden. In diesem Artikel wird erläutert, wie Sie mit Golang die Formularvalidierung für Webanwendungen implementieren. 1. Grundelemente der Formularvalidierung Bevor wir uns mit der Implementierung der Formularvalidierung befassen, müssen wir die Grundelemente der Formularvalidierung kennen. Formularelemente: Formularelemente sind

Ist PHP Front-End oder Back-End in der Webentwicklung?

Mar 24, 2024 pm 02:18 PM

Ist PHP Front-End oder Back-End in der Webentwicklung?

Mar 24, 2024 pm 02:18 PM

PHP gehört zum Backend in der Webentwicklung. PHP ist eine serverseitige Skriptsprache, die hauptsächlich zur Verarbeitung serverseitiger Logik und zur Generierung dynamischer Webinhalte verwendet wird. Im Vergleich zur Front-End-Technologie wird PHP eher für Back-End-Vorgänge wie die Interaktion mit Datenbanken, die Verarbeitung von Benutzeranfragen und die Generierung von Seiteninhalten verwendet. Anschließend wird anhand konkreter Codebeispiele die Anwendung von PHP in der Backend-Entwicklung veranschaulicht. Schauen wir uns zunächst ein einfaches PHP-Codebeispiel zum Herstellen einer Verbindung zu einer Datenbank und zum Abfragen von Daten an:

So aktivieren Sie den administrativen Zugriff über die Cockpit-Web-Benutzeroberfläche

Mar 20, 2024 pm 06:56 PM

So aktivieren Sie den administrativen Zugriff über die Cockpit-Web-Benutzeroberfläche

Mar 20, 2024 pm 06:56 PM

Cockpit ist eine webbasierte grafische Oberfläche für Linux-Server. Es soll vor allem neuen/erfahrenen Benutzern die Verwaltung von Linux-Servern erleichtern. In diesem Artikel besprechen wir die Cockpit-Zugriffsmodi und wie Sie den Administratorzugriff von CockpitWebUI auf das Cockpit umstellen. Inhaltsthemen: Cockpit-Eingabemodi Ermitteln des aktuellen Cockpit-Zugriffsmodus Aktivieren des Verwaltungszugriffs für das Cockpit über CockpitWebUI Deaktivieren des Verwaltungszugriffs für das Cockpit über CockpitWebUI Fazit Cockpit-Eingabemodi Das Cockpit verfügt über zwei Zugriffsmodi: Eingeschränkter Zugriff: Dies ist die Standardeinstellung für den Cockpit-Zugriffsmodus. In diesem Zugriffsmodus können Sie vom Cockpit aus nicht auf den Webbenutzer zugreifen